Questo tutorial mostra come configurare F5 BIG-IP quando esegui l'integrazione con Google Distributed Cloud utilizzando la modalità di bilanciamento del carico manuale su Google Distributed Cloud.

La piattaforma F5 BIG-IP fornisce vari servizi per aiutarti a migliorare la sicurezza, la disponibilità e le prestazioni delle tue app. Questi servizi includono bilanciamento del carico L7, firewall di rete, firewall per applicazioni web (WAF), servizi DNS e altro ancora. Per Google Distributed Cloud, BIG-IP fornisce servizi di accesso esterno e di bilanciamento del carico L3/4.

Configurazione aggiuntiva

Al termine dell'utilità di configurazione, devi creare una partizione amministrativa per ogni cluster utente che intendi esporre e a cui intendi accedere.

Inizialmente, definisci una partizione per il primo cluster utente. Non utilizzare le partizioni del cluster per altri scopi. Ogni cluster deve avere una partizione destinata all'uso esclusivo di quel cluster.

Configurazione di BIG-IP per gli endpoint esterni di Google Distributed Cloud

Se non hai disattivato l'ingresso in bundle, devi configurare BIG-IP con i server virtuali (VIP) corrispondenti ai seguenti endpoint Google Distributed Cloud:

Partizione utente

- VIP per il controller in entrata del cluster utente (porta esposta:

443) - VIP per il controller in entrata del cluster utente (porta esposta:

80)

- VIP per il controller in entrata del cluster utente (porta esposta:

Crea oggetto nodo

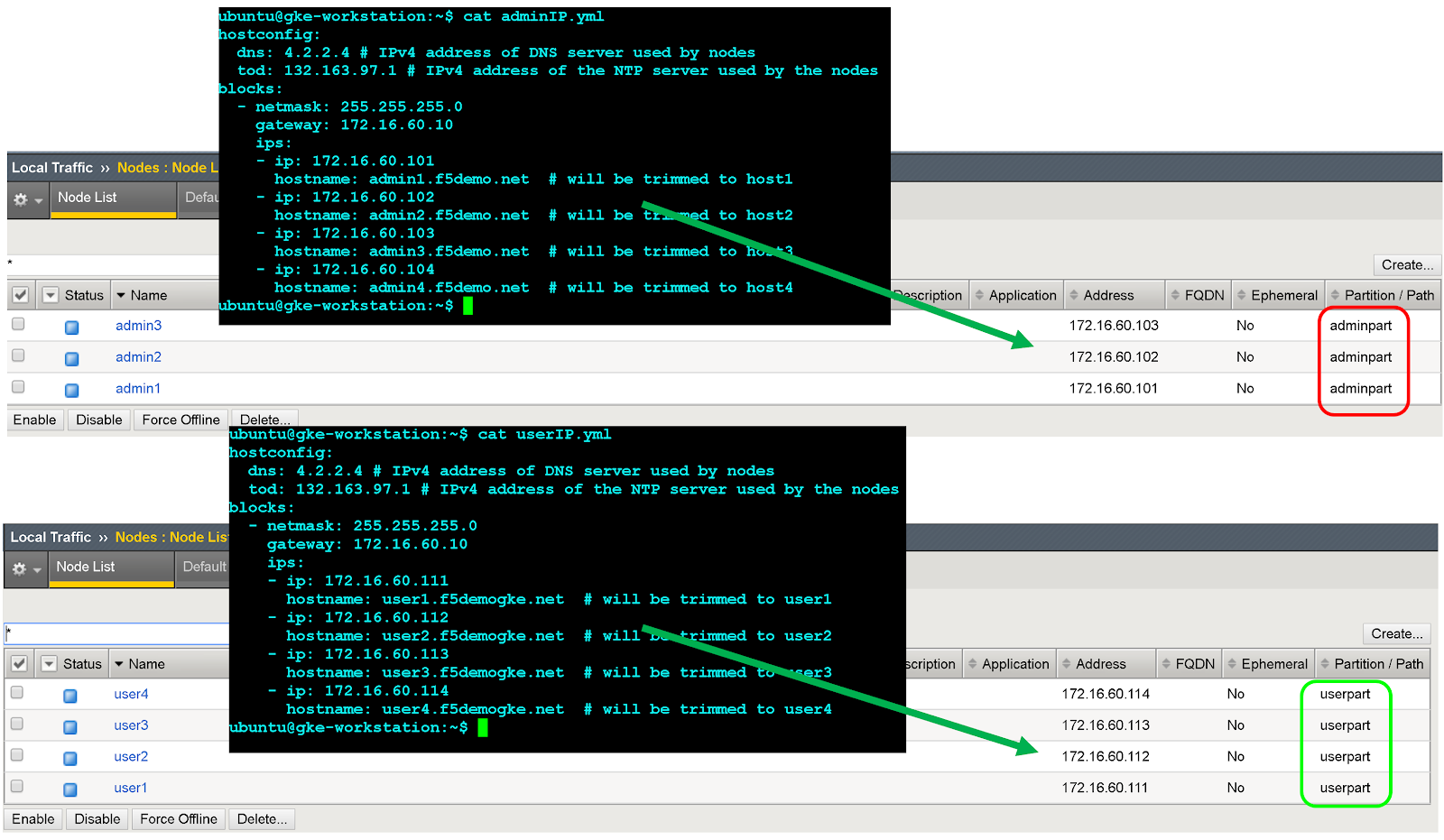

Gli indirizzi IP esterni dei nodi del cluster vengono a loro volta utilizzati per configurare gli oggetti nodo sul sistema BIG-IP. Creerai un oggetto nodo per ogni nodo del cluster Google Distributed Cloud. I nodi vengono aggiunti ai pool di backend, che vengono poi associati ai server virtuali.

- Per accedere alla console di gestione BIG-IP, vai all'indirizzo IP. L'indirizzo viene fornito durante l'installazione.

- Fai clic sulla partizione utenti che hai creato in precedenza.

- Vai a Traffico locale > Nodi > Elenco nodi.

- Fai clic su Crea.

Inserisci un nome e un indirizzo IP per ogni host del cluster e fai clic su Fine.

Crea pool di backend

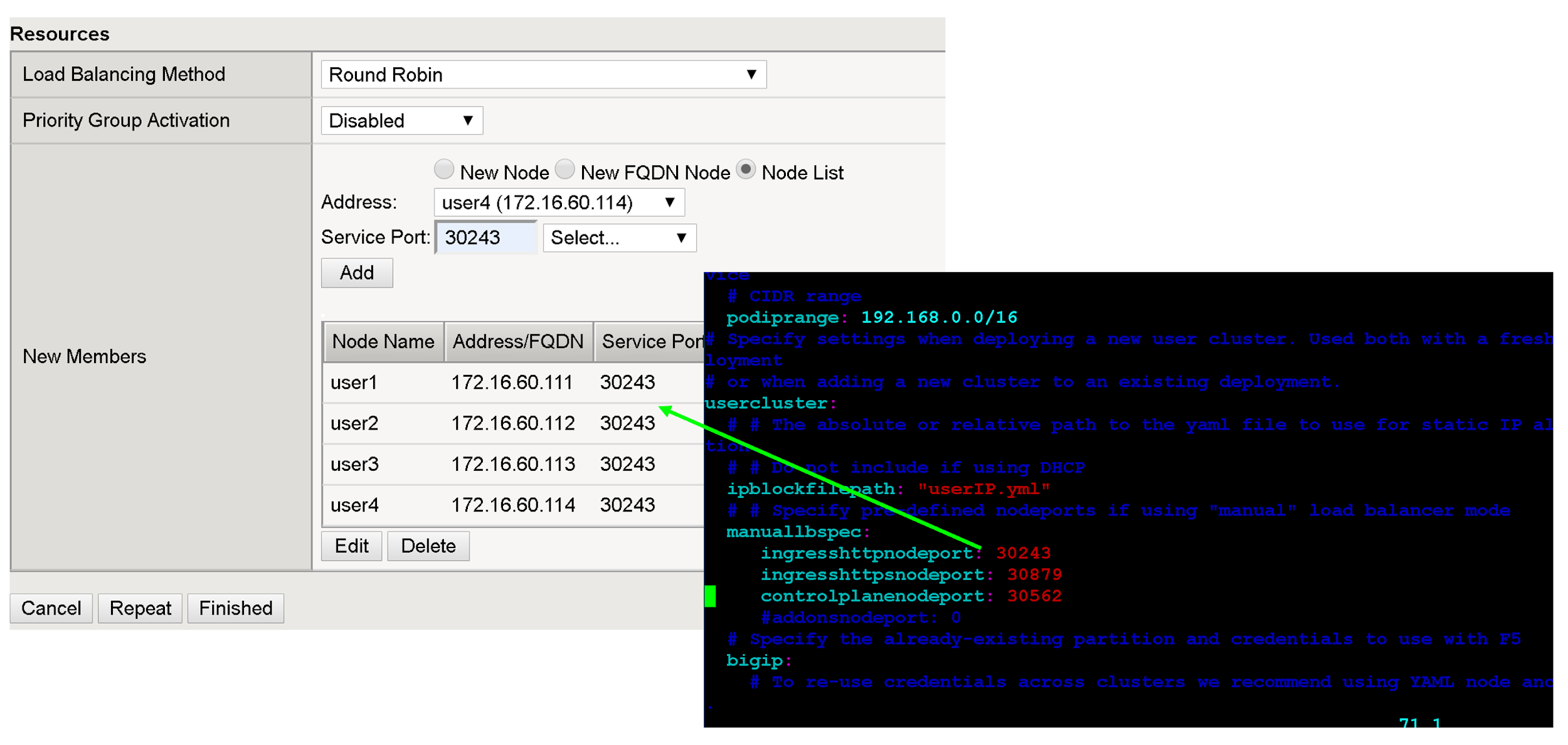

Crea un pool di backend per ogni porta del nodo.

- Nella console di gestione BIG-IP, fai clic su User partition per la partizione utente che hai creato in precedenza.

- Vai a Traffico locale > Pool > Elenco pool.

- Fai clic su Crea.

- Nell'elenco a discesa Configurazione, fai clic su Avanzate.

- Nel campo Nome, inserisci

Istio-80-pool. - Per verificare l'accessibilità del membro del pool, in Monitoraggio dell'integrità, fai clic su tcp. (Facoltativo) Poiché si tratta di una configurazione manuale, puoi anche utilizzare monitor avanzati in base alle esigenze della tua implementazione.

Per Azione in caso di servizio non disponibile, fai clic su Rifiuta.

Per questo tutorial, nell'elenco a discesa Metodo di bilanciamento del carico, fai clic su Round Robin.

Nella sezione Nuovi membri, fai clic su Elenco nodi e seleziona il nodo creato in precedenza.

Nel campo Porta servizio, inserisci il valore

nodePortappropriato dal file di configurazione ospec.ports[?].nodePortnel servizio Kubernetes Ingress di runtime istio (nome:istio-ingress, spazio dei nomi:gke-system).Fai clic su Aggiungi.

Ripeti i passaggi 8-9 e aggiungi ogni istanza del nodo del cluster.

Fai clic su Fine.

Ripeti tutti questi passaggi in questa sezione per i restanti nodePort del cluster utente.

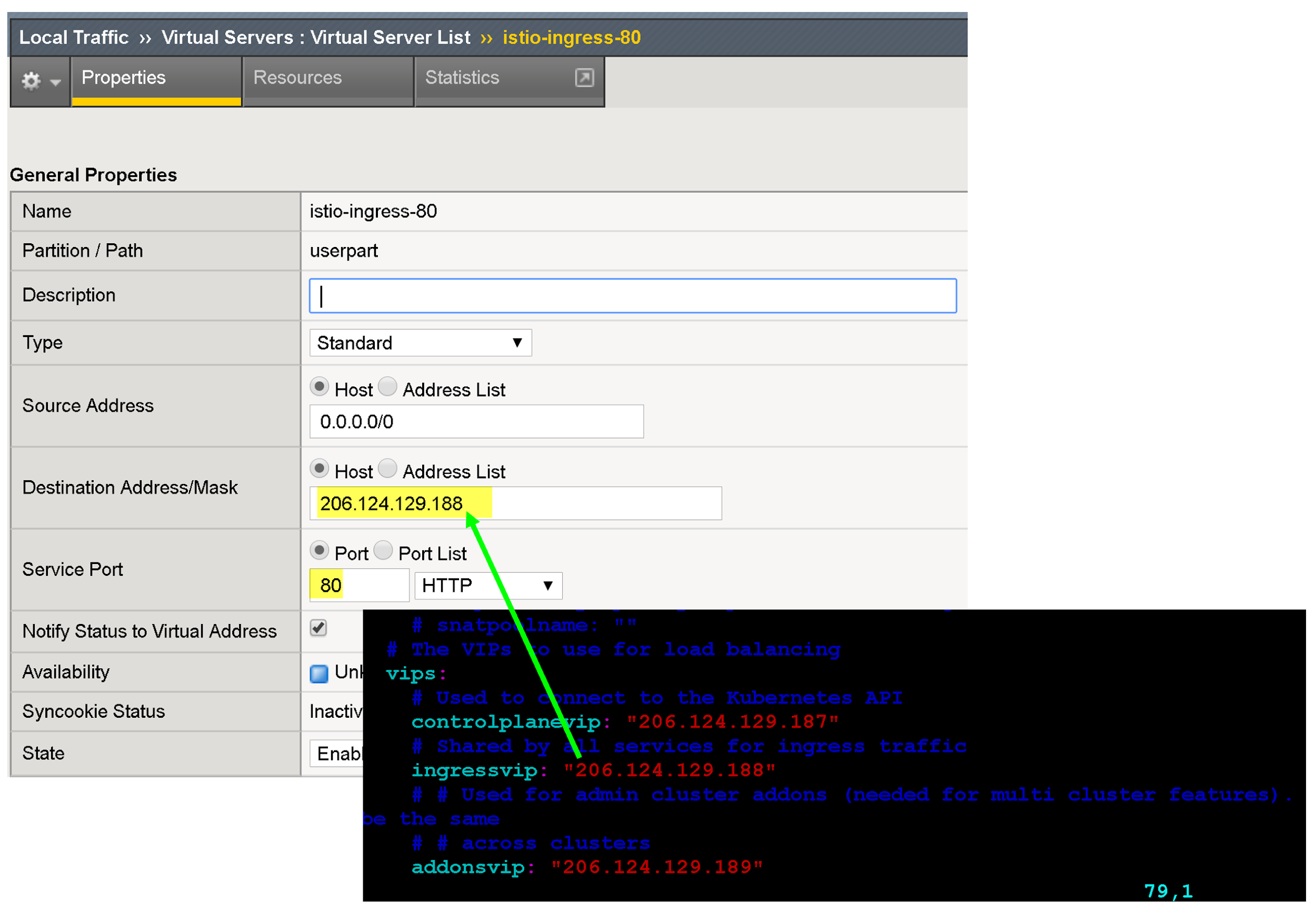

Crea server virtuali

Crea un totale di due server virtuali su BIG-IP per il primo cluster utente. I server virtuali corrispondono alle combinazioni "VIP + porta".

- Nella console di gestione BIG-IP, fai clic sulla partizione utente che hai creato in precedenza.

- Vai a Traffico locale > Server virtuali > Elenco server virtuali.

- Fai clic su Crea.

- Nel campo Nome, inserisci

istio-ingress-80. Nel campo Indirizzo/maschera di destinazione, inserisci l'indirizzo IP per il VIP. Per questo tutorial, utilizza il VIP Ingress HTTP in

configuration fileospec.loadBalancerIPnel servizio Kubernetes Ingress Istio di runtime (nome:istio-ingress, spazio dei nomi:gke-system).Nel campo Porta servizio, inserisci la porta listener appropriata per il VIP. Per questo tutorial, utilizza la porta

80ospec.ports[?].portnel servizio Kubernetes di runtime istio ingress (nome:istio-ingress, spazio dei nomi:gke-system).

Esistono diverse opzioni di configurazione per migliorare l'endpoint dell'app, come l'associazione di profili specifici del protocollo, profili dei certificati, e norme WAF.

Per Traduzione indirizzo di origine, fai clic su Mappatura automatica.

Per Pool predefinito, seleziona il pool appropriato che hai creato in precedenza.

Fai clic su Fine.

Passaggi successivi

Per migliorare ulteriormente la sicurezza e le prestazioni dei VIP esterni, valuta quanto segue:

Scopri di più su F5 BIG-IP Application Services.

Scopri di più sulle configurazioni e sulle funzionalità di BIG-IP: