Ce tutoriel explique comment configurer F5 BIG-IP lorsque vous l'intégrez à Google Distributed Cloud à l'aide du mode d'équilibrage de charge manuel sur Google Distributed Cloud.

La plate-forme F5 BIG-IP fournit divers services pour vous aider à améliorer la sécurité, la disponibilité et les performances de vos applications. Ces services incluent l'équilibrage de charge de couche 7, le pare-feu réseau, le pare-feu d'application Web (WAF), les services DNS, etc. Pour Google Distributed Cloud, BIG-IP fournit un accès externe et des services d'équilibrage de charge L3/4.

Configuration supplémentaire

Une fois l'utilitaire de configuration terminé, vous devez créer une partition administrative pour chaque cluster d'utilisateur que vous souhaitez exposer et auquel vous souhaitez accéder.

Dans un premier temps, vous définissez une partition pour le premier cluster d'utilisateur. N'utilisez pas les partitions de cluster pour autre chose. Chacun des clusters doit avoir une partition à son usage exclusif.

Configurer BIG-IP pour les points de terminaison externes Google Distributed Cloud

Si vous n'avez pas désactivé l'entrée groupée, vous devez configurer BIG-IP avec les serveurs virtuels (VIP) correspondant aux points de terminaison Google Distributed Cloud suivants :

Partition utilisateur

- Adresse IP virtuelle pour le contrôleur d'entrée du cluster d'utilisateur (port exposé :

443) - Adresse IP virtuelle pour le contrôleur d'entrée du cluster d'utilisateur (port exposé :

80)

- Adresse IP virtuelle pour le contrôleur d'entrée du cluster d'utilisateur (port exposé :

Créer un objet de nœud

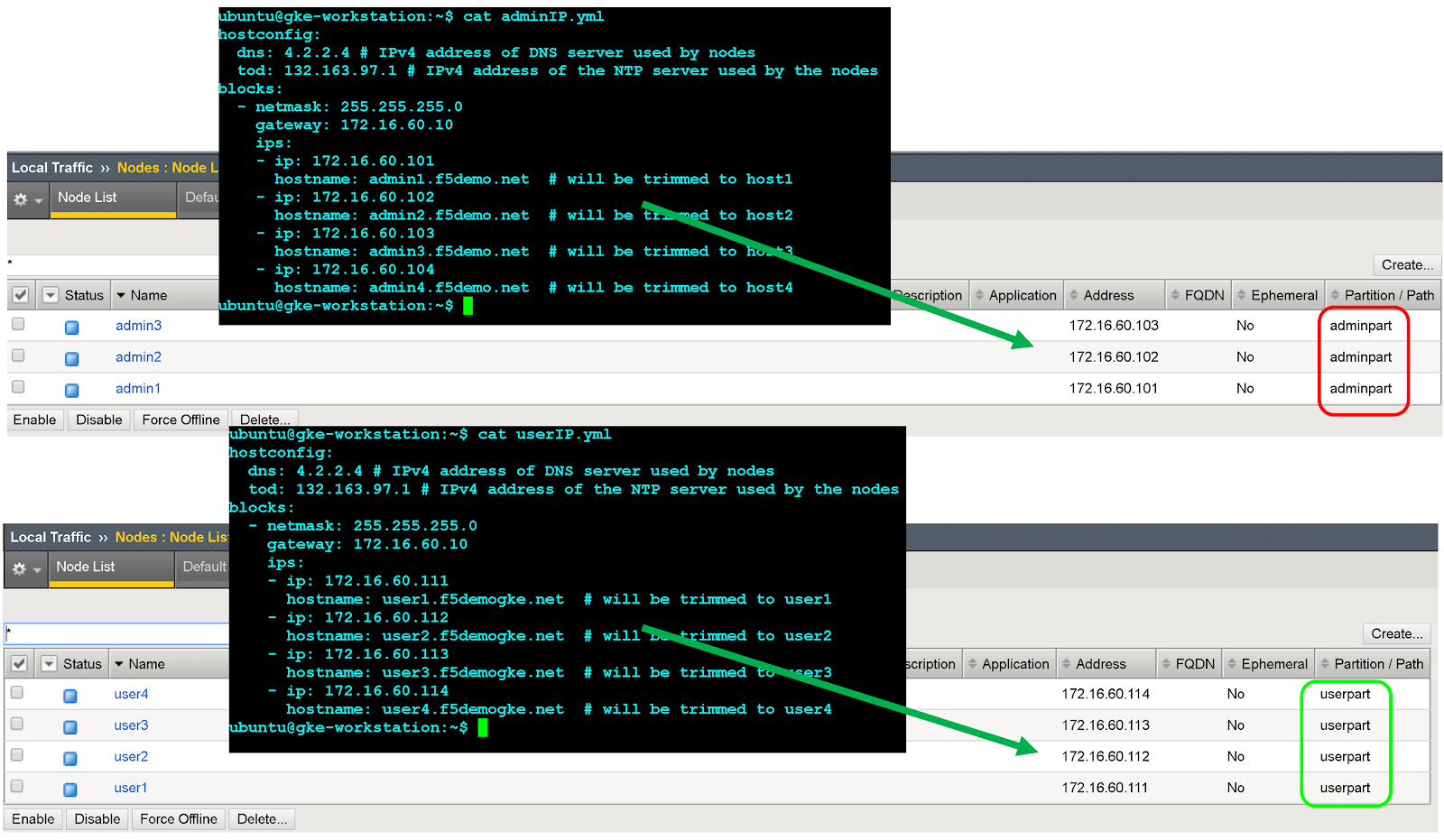

Les adresses IP externes des nœuds de cluster sont ensuite utilisées pour configurer les objets de nœud sur le système BIG-IP. Vous allez créer un objet de nœud pour chaque nœud de cluster Google Distributed Cloud. Les nœuds sont ajoutés à des pools de backend qui sont ensuite associés à des serveurs virtuels.

- Pour vous connecter à la console de gestion BIG-IP, accédez à l'adresse IP. L'adresse est fournie lors de l'installation.

- Cliquez sur la partition utilisateur que vous avez créée précédemment.

- Accédez à Trafic local > Nœuds > Liste des nœuds.

- Cliquez sur Créer.

Saisissez un nom et une adresse IP pour chaque hôte du cluster, puis cliquez sur Terminer.

Créer des pools de backend

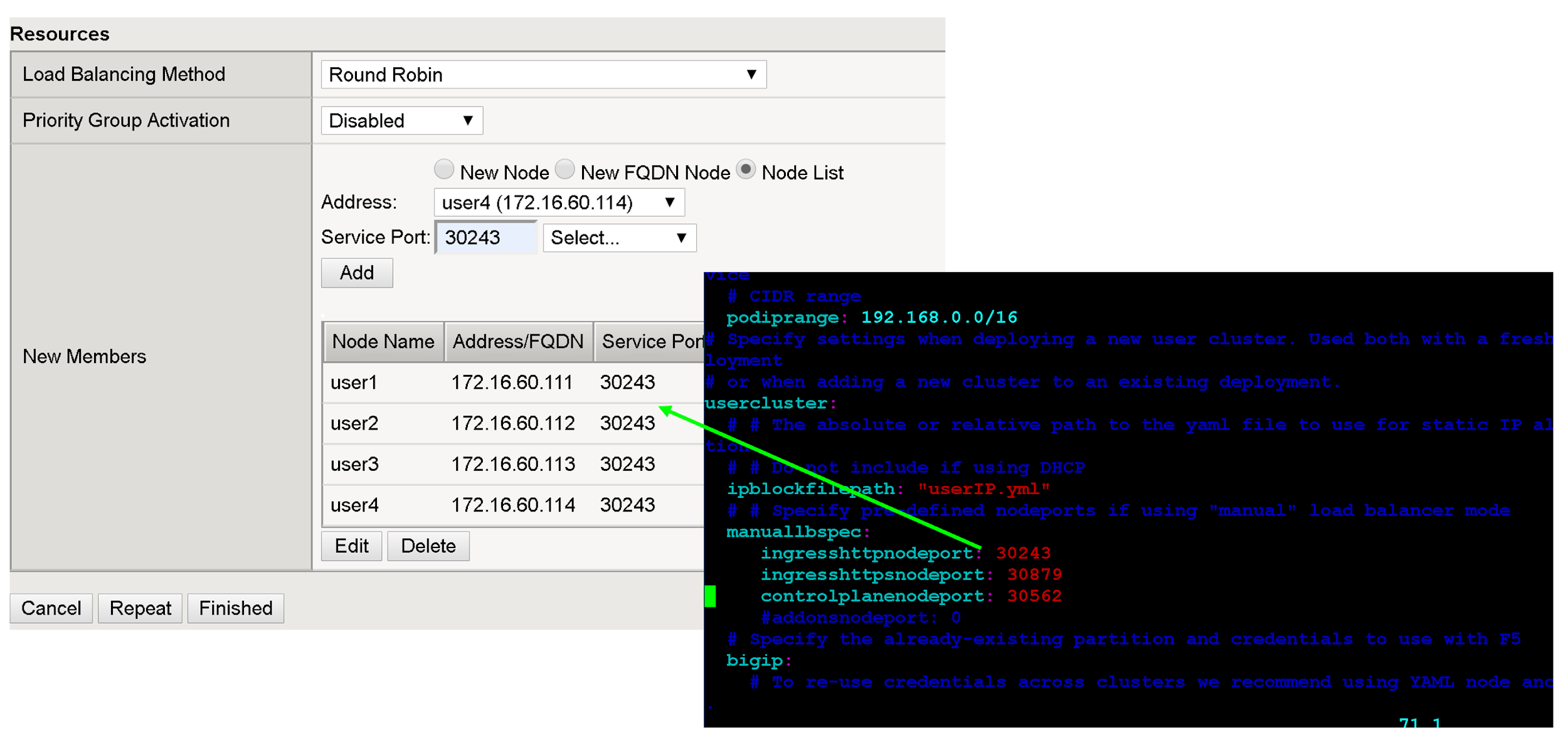

Vous créez un pool de backends pour chaque port de nœud.

- Dans la console de gestion BIG-IP, cliquez sur Partition utilisateur pour la partition utilisateur que vous avez créée précédemment.

- Accédez à Trafic local > Pools > Liste des pools.

- Cliquez sur Créer.

- Dans la liste déroulante Configuration, cliquez sur Avancé.

- Dans le champ Nom, saisissez

Istio-80-pool. - Pour vérifier l'accessibilité des membres du pool, sous Surveillance d'état, cliquez sur tcp. Facultatif : Comme il s'agit d'une configuration manuelle, vous pouvez également profiter de moniteurs avancés supplémentaires, selon les besoins de votre déploiement.

Dans le champ Action en cas de service indisponible, cliquez sur Refuser.

Pour ce tutoriel, dans la liste déroulante Méthode d'équilibrage de charge, cliquez sur Round Robin.

Dans la section Nouveaux membres, cliquez sur Liste des nœuds, puis sélectionnez le nœud créé précédemment.

Dans le champ Port de service, saisissez le

nodePortapproprié à partir du fichier de configuration ouspec.ports[?].nodePortdans le service Kubernetes d'entrée Istio d'exécution (nom :istio-ingress, espace de noms :gke-system).Cliquez sur Ajouter.

Répétez les étapes 8 et 9, et ajoutez chaque instance de nœud de cluster.

Cliquez sur Terminé.

Répétez toutes les étapes de cette section pour les nodePorts du cluster d'utilisateur restants.

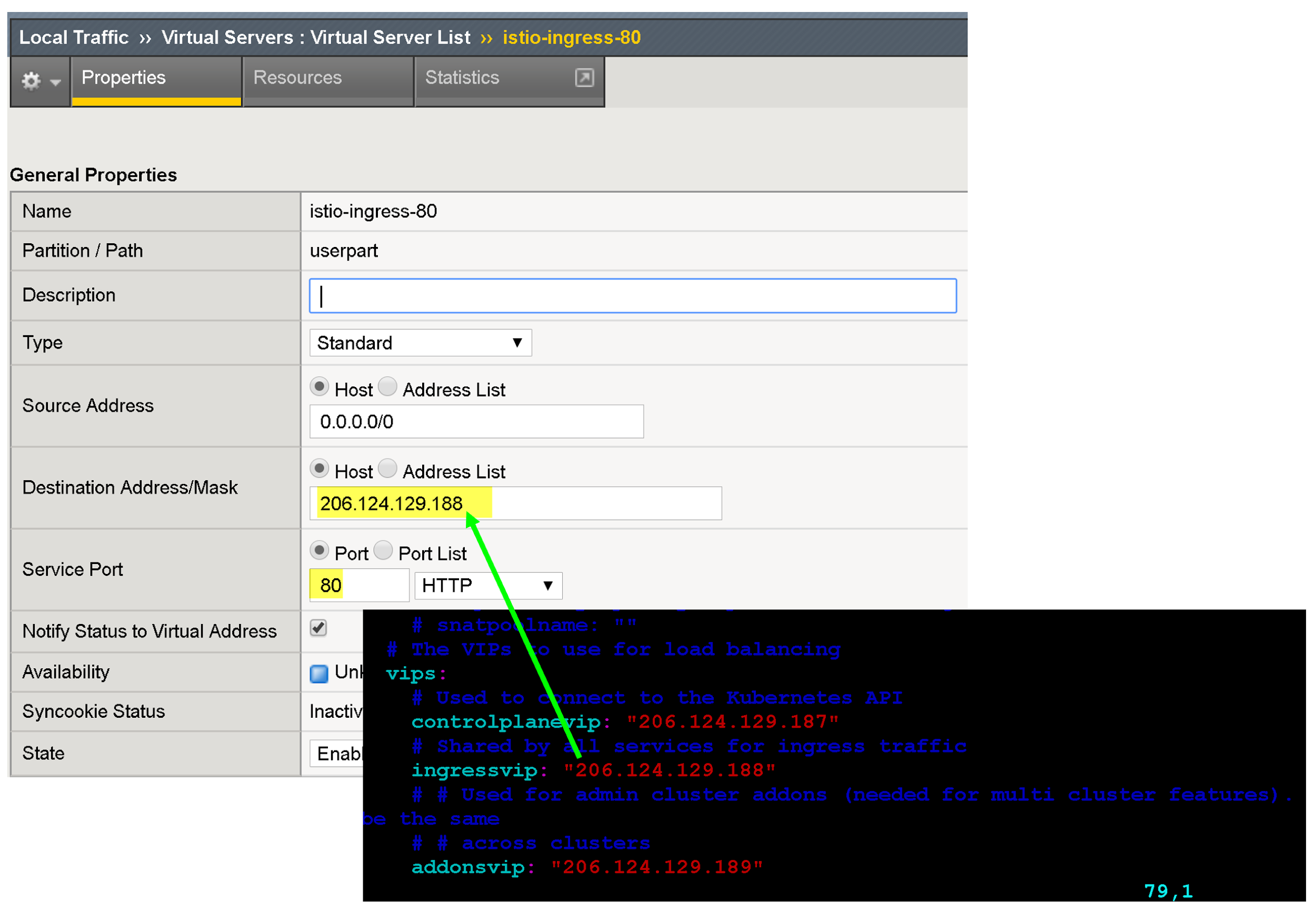

Créer des serveurs virtuels

Vous créez un total de deux serveurs virtuels sur le BIG-IP pour le premier cluster d'utilisateur. Les serveurs virtuels correspondent aux combinaisons "VIP + port".

- Dans la console de gestion BIG-IP, cliquez sur la partition utilisateur que vous avez créée précédemment.

- Accédez à Trafic local > Serveurs virtuels > Liste des serveurs virtuels.

- Cliquez sur Créer.

- Dans le champ Nom, saisissez

istio-ingress-80. Dans le champ Adresse/masque de destination, saisissez l'adresse IP du VIP. Pour ce tutoriel, utilisez l'adresse IP virtuelle d'entrée HTTP dans

configuration fileouspec.loadBalancerIPdans le service Kubernetes d'entrée Istio du runtime (nom :istio-ingress, espace de noms :gke-system).Dans le champ Port du service, saisissez le port d'écoute approprié pour l'adresse IP virtuelle. Pour ce tutoriel, utilisez le port

80ouspec.ports[?].portdans le service Kubernetes d'entrée Istio du runtime (nom :istio-ingress, espace de noms :gke-system).

Plusieurs options de configuration permettent d'améliorer le point de terminaison de votre application, par exemple en associant des profils spécifiques au protocole, des profils de certificat et des règles WAF.

Pour Traduction d'adresse source, cliquez sur Carte automatique.

Pour Pool par défaut, sélectionnez le pool approprié que vous avez créé précédemment.

Cliquez sur Terminé.

Créez et téléchargez une archive de la configuration actuelle.

Étapes suivantes

Pour améliorer davantage la sécurité et les performances des VIP externes, tenez compte des points suivants :

En savoir plus sur les services d'application BIG-IP de F5

En savoir plus sur les configurations et les fonctionnalités de BIG-IP :