Questa pagina descrive come connettere SharePoint Online a Gemini Enterprise utilizzandoimportazione datii.

Questa sezione descrive i metodi di autenticazione e la procedura per creare un connettore SharePoint Online in Gemini Enterprise e importare i dati dai tuoi siti SharePoint Online.

Prima di iniziare

Per applicare il controllo dell'accesso all'origine dati e proteggere i dati in Gemini Enterprise, assicurati di aver configurato il tuo provider di identità.

Informazioni sulla registrazione dell'applicazione Entra

Prima di poter creare il connettore in Gemini Enterprise, devi configurare una registrazione dell'applicazione Entra per consentire l'accesso sicuro a SharePoint. La modalità di registrazione dell'applicazione dipende dal metodo di autenticazione che selezioni quando crei il connettore in Gemini Enterprise. Puoi scegliere uno dei seguenti metodi:

-

Consente a Google di accedere in modo sicuro a SharePoint utilizzando token firmati crittograficamente, evitando la necessità di un'entità utente reale.

Richiede un ID soggetto per registrare Gemini Enterprise in Entra. Questa opzione è disponibile quando crei il connettore SharePoint in Gemini Enterprise.

Quando registri la tua app in Entra, devi raccogliere i seguenti dettagli:

- URI istanza:

- Per tutti i siti di primo livello:

https://DOMAIN_OR_SERVER.sharepoint.com— ad esempio,mydomain.sharepoint.com. - Per un singolo sito:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE— ad esempio,mydomain.sharepoint.com/sites/sample-site.

- Per tutti i siti di primo livello:

- ID tenant

- ID client

Questi dettagli sono necessari per completare l'autenticazione e creare il connettore SharePoint in Gemini Enterprise.

- URI istanza:

Google consiglia di utilizzare questo metodo.

Token di aggiornamento OAuth 2.0:

Offre un controllo granulare su chi si connette all'API SharePoint.

Quando registri la tua app in Entra, devi raccogliere i seguenti dettagli:

- URI istanza: ha il seguente formato:

- Per tutti i siti di primo livello:

https://DOMAIN_OR_SERVER.sharepoint.com— ad esempio,mydomain.sharepoint.com. - Per un singolo sito:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE— ad esempio,mydomain.sharepoint.com/sites/sample-site.

- Per tutti i siti di primo livello:

- ID tenant

- ID client

- Client secret

Questi dettagli sono necessari per completare l'autenticazione e creare il connettore SharePoint in Gemini Enterprise.

- URI istanza: ha il seguente formato:

La procedura di autenticazione include l'accesso al tuo account SharePoint.

Questo metodo è adatto quando la configurazione di SharePoint richiede l'autenticazione a due fattori.

Richiede la creazione di un nuovo utente SharePoint, che potrebbe comportare costi di licenza aggiuntivi.

Autorizzazione con password OAuth 2.0:

Offre un controllo granulare su chi si connette all'API SharePoint.

Quando registri la tua app in Entra, devi raccogliere i seguenti dettagli:

- URI istanza: ha il seguente formato:

- Per tutti i siti di primo livello:

https://DOMAIN_OR_SERVER.sharepoint.com— ad esempio,mydomain.sharepoint.com. - Per un singolo sito:

https://DOMAIN_OR_SERVER.sharepoint.com/[sites/]WEBSITE— ad esempio,mydomain.sharepoint.com/sites/sample-site.

- Per tutti i siti di primo livello:

- ID tenant

- ID client

- Client secret

Questi dettagli sono necessari per completare l'autenticazione e creare il connettore SharePoint in Gemini Enterprise.

- URI istanza: ha il seguente formato:

La procedura di autenticazione prevede la fornitura del nome utente e della password forniti dall'amministratore di Entra.

Questo metodo è adatto quando la configurazione di SharePoint non richiede l'autenticazione a due fattori.

Richiede la creazione di un nuovo utente SharePoint, che potrebbe comportare costi di licenza aggiuntivi.

Considerazioni importanti quando si concedono le autorizzazioni di SharePoint

Google consiglia vivamente e utilizza il principio del privilegio minimo per assegnare solo le autorizzazioni necessarie per completare una determinata attività. Per ulteriori informazioni sulle best practice consigliate da Google, consulta Utilizzare IAM in modo sicuro.

Tuttavia, per registrare correttamente l'applicazione in Microsoft Entra e creare un connettore SharePoint in Gemini Enterprise, devi concedere il controllo completo su tutti i siti o su quelli selezionati.

Questa potrebbe sembrare un'autorizzazione eccessiva.

Il motivo è che l'autorizzazione Sites.Read.All non consente

a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo

di SharePoint, mentre Sites.FullControl.All e Sites.Selected con

fullcontrol lo consentono.

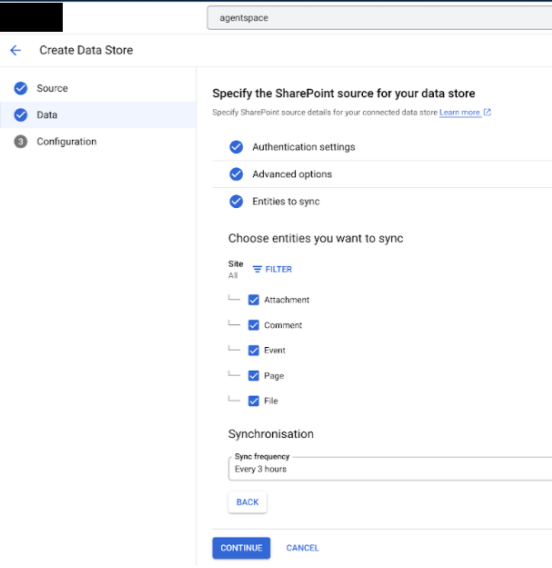

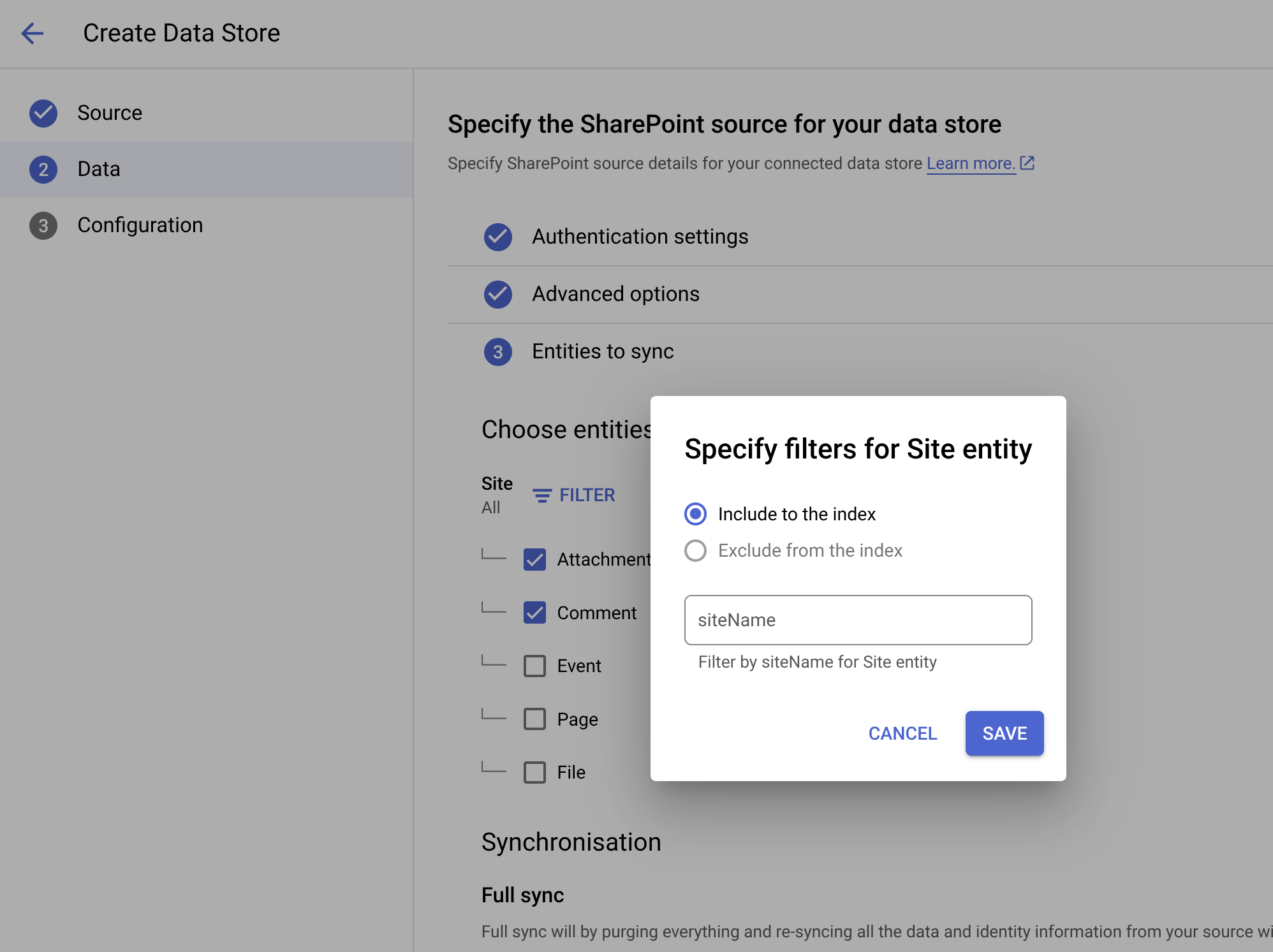

Tenendo conto di questo, quando configuri il connettore in Gemini Enterprise, puoi eseguire le seguenti operazioni per limitare l'accesso del connettore:

- Fornisci un URI di istanza specifico che limiti l'accesso a un singolo sito

- Seleziona le entità specifiche all'interno del sito da sincronizzare.

Se hai ulteriori dubbi sulle autorizzazioni richieste, Google ti consiglia di contattare l'assistenza Microsoft.

Configurare le credenziali federate

Segui questi passaggi per configurare la registrazione dell'app, concedere le autorizzazioni e stabilire l'autenticazione. Google consiglia di utilizzare il metodo delle credenziali federate.

Alcuni messaggi di errore comuni che potresti riscontrare durante questa procedura sono elencati in Messaggi di errore.

Ottieni l'ID client del service account:

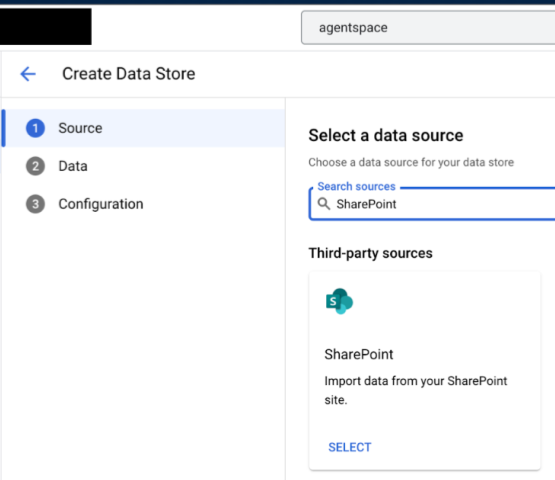

- Nella console Google Cloud , vai alla pagina Gemini Enterprise.

- Nel menu di navigazione, fai clic su Datastore.

- Fai clic su Crea datastore.

- Nella pagina Select a data source (Seleziona un'origine dati), scorri o cerca SharePoint Online per connettere l'origine di terze parti.

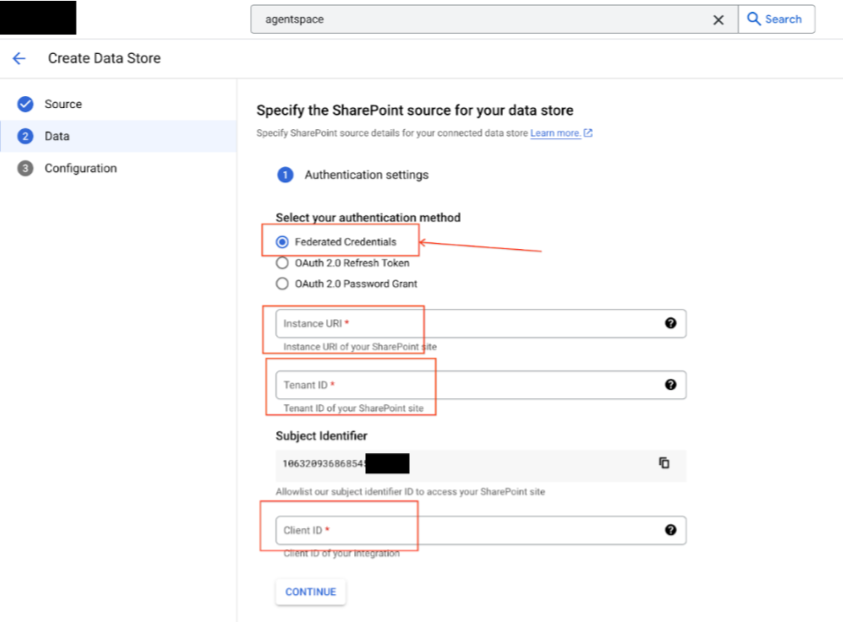

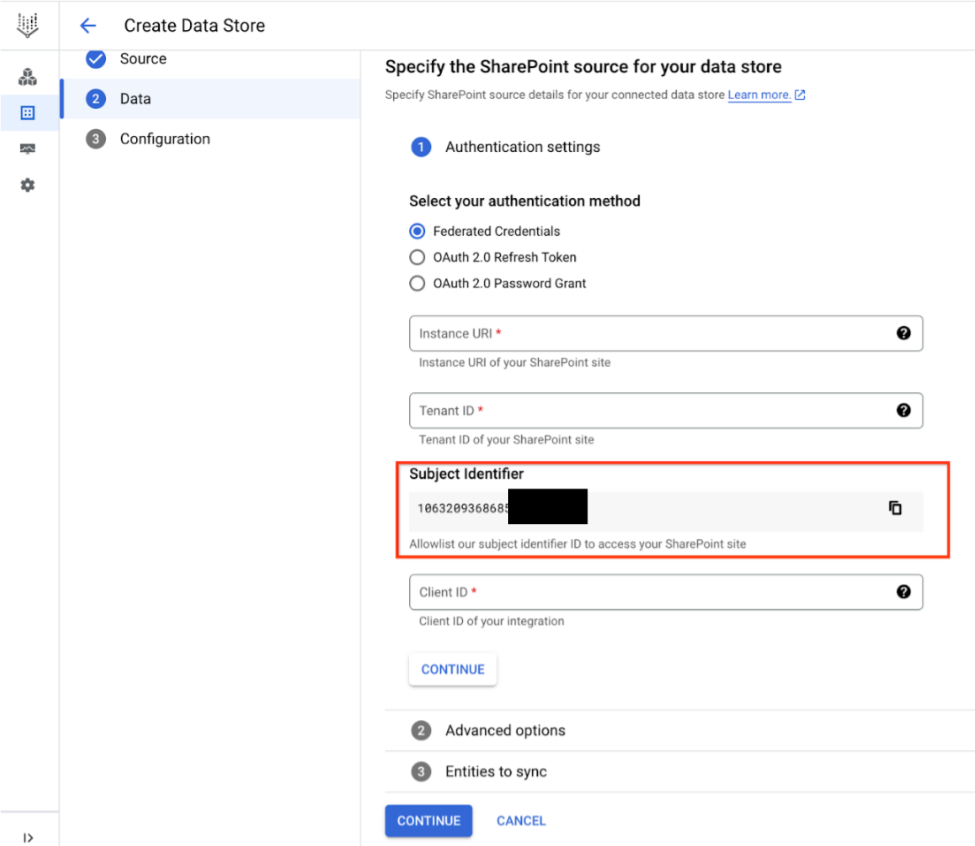

- Prendi nota dell'identificatore del soggetto. Non fare ancora clic su Continua.

Esegui i passaggi successivi di questa attività, quindi completa i passaggi nella console Google Cloud seguendo le istruzioni riportate in Crea un connettore SharePoint Online.

Prendi nota dell'ID soggetto, ma non fare ancora clic su Continua

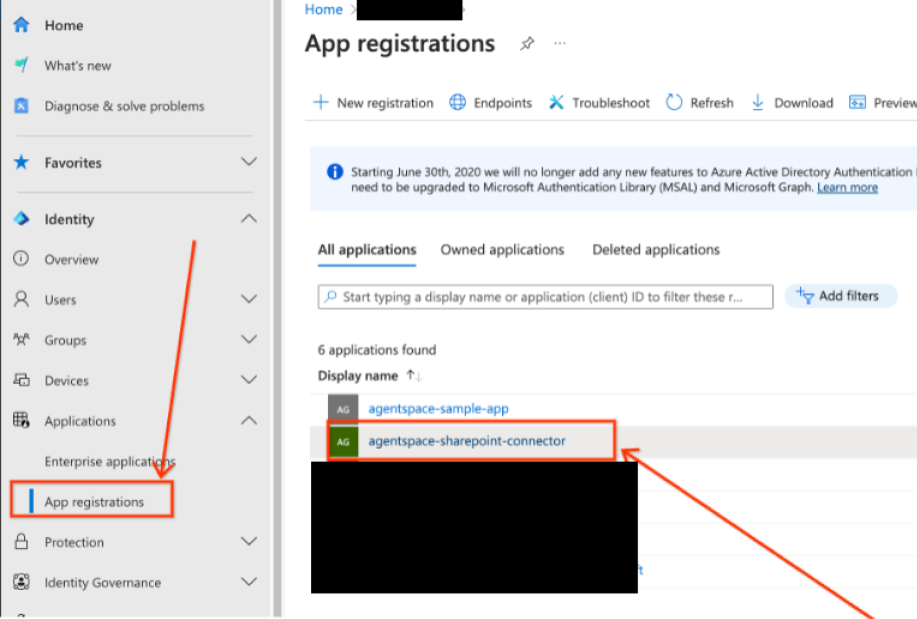

Registra l'app in Microsoft Entra:

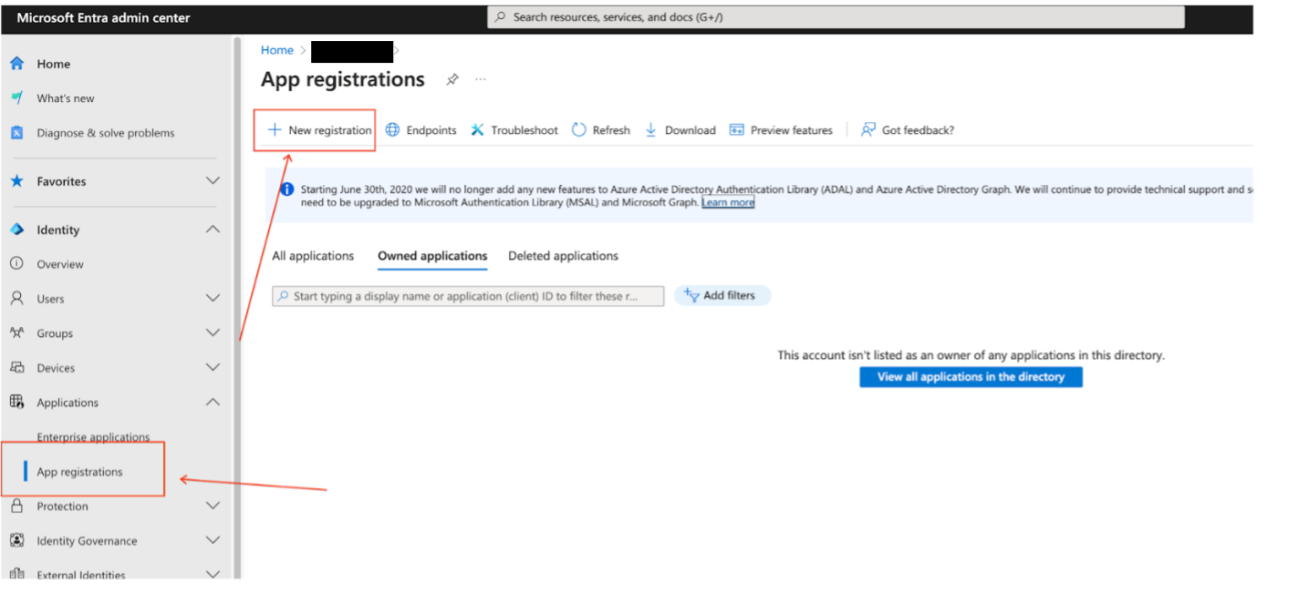

- Vai al centro di amministrazione di Microsoft Entra.

- Nel menu, espandi la sezione Applications (Applicazioni) e seleziona App registrations (Registrazioni di app).

- Nella pagina App registrations (Registrazioni app), seleziona New registration (Nuova registrazione).

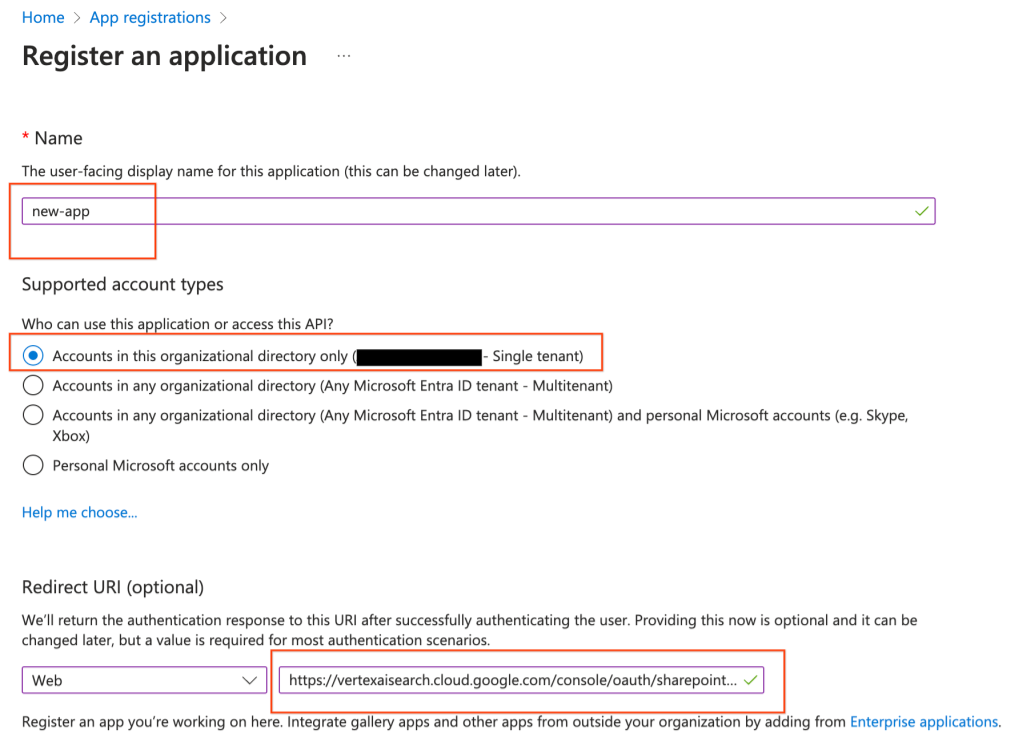

Registrare una nuova app nel centro di amministrazione di Microsoft Entra Crea una registrazione dell'app nella pagina Register an application (Registra un'applicazione):

- Nella sezione Supported account types (Tipi di account supportati), seleziona Accounts in the organizational directory only (Solo account nella directory dell'organizzazione).

- Nella sezione Redirect URI (URI di reindirizzamento), seleziona Web e inserisci l'URI di reindirizzamento

come

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.html - Mantieni le altre impostazioni predefinite e fai clic su Registra.

Seleziona il tipo di account e inserisci l'URI di reindirizzamento

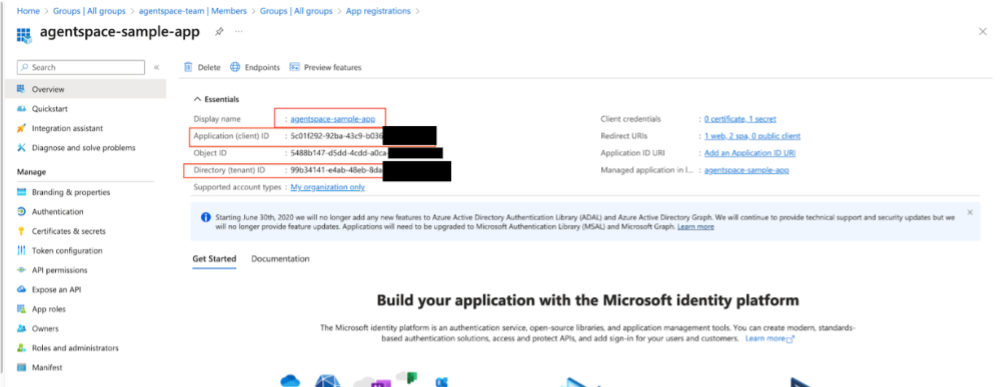

Prendi nota dell'ID client e dell'ID tenant.

Pagina dei dettagli dell'app

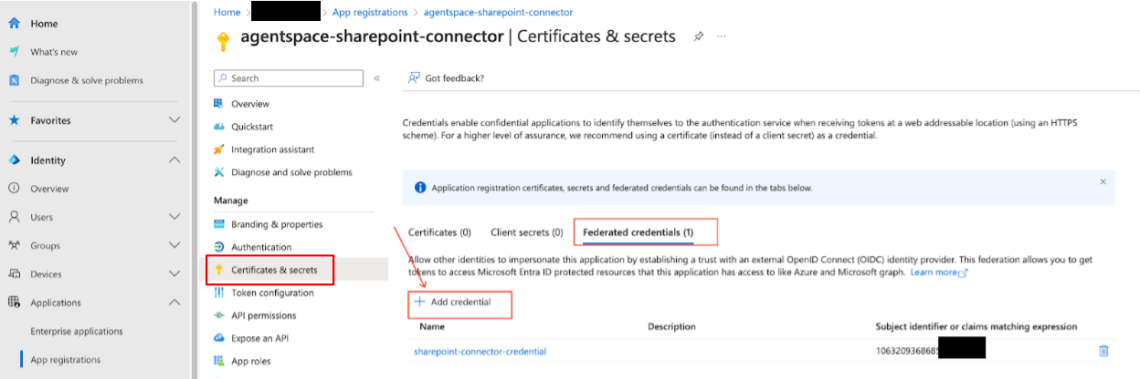

Aggiungere credenziali federate:

Vai a Certificates & secrets (Certificati e secret) > Federated credentials (Credenziali federate) > Add credential (Aggiungi credenziale).

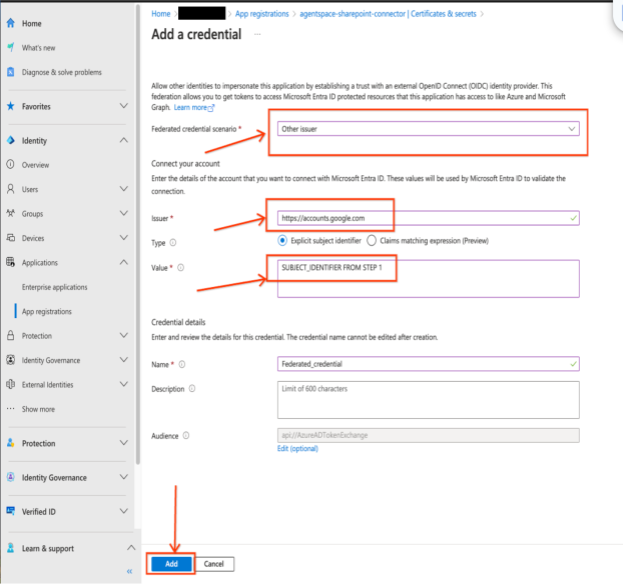

Aggiungere credenziali federate in Microsoft Entra Utilizza le seguenti impostazioni:

- Federated credential scenario (Scenario delle credenziali federate): Other issuer (Altro emittente)

- Emittente:

https://accounts.google.com - Subject identifier (Identificatore soggetto): utilizza il valore dell'identificatore soggetto che hai annotato nella Google Cloud console nel passaggio 1.a.v.

- Name (Nome): fornisci un nome univoco.

Fai clic su Add (Aggiungi) per concedere l'accesso.

Collega il tuo Account Google a Microsoft Entra ID

Imposta le autorizzazioni API.

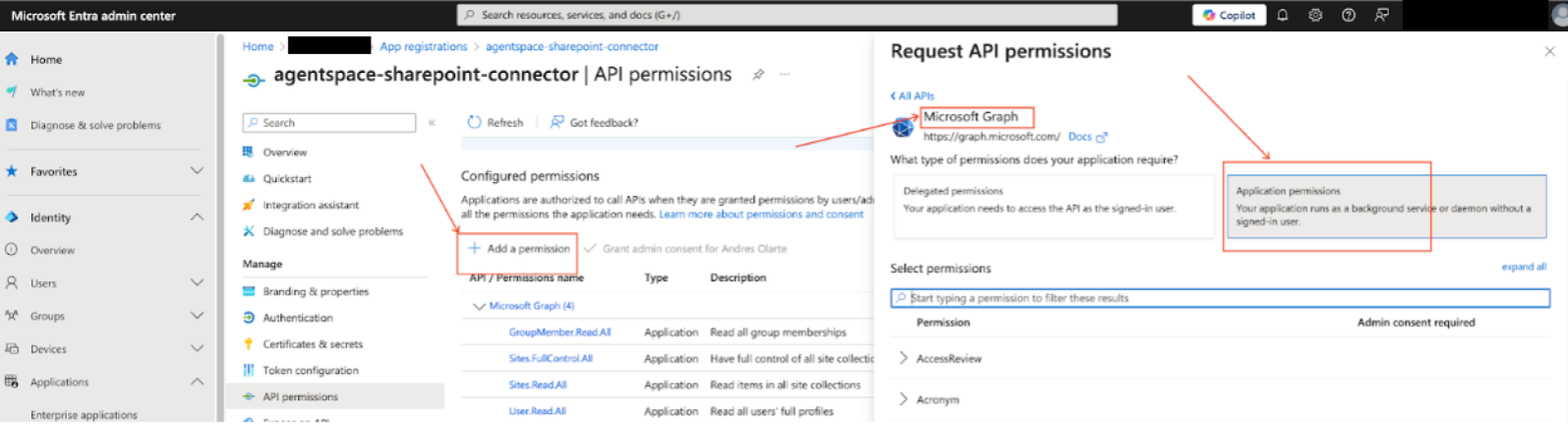

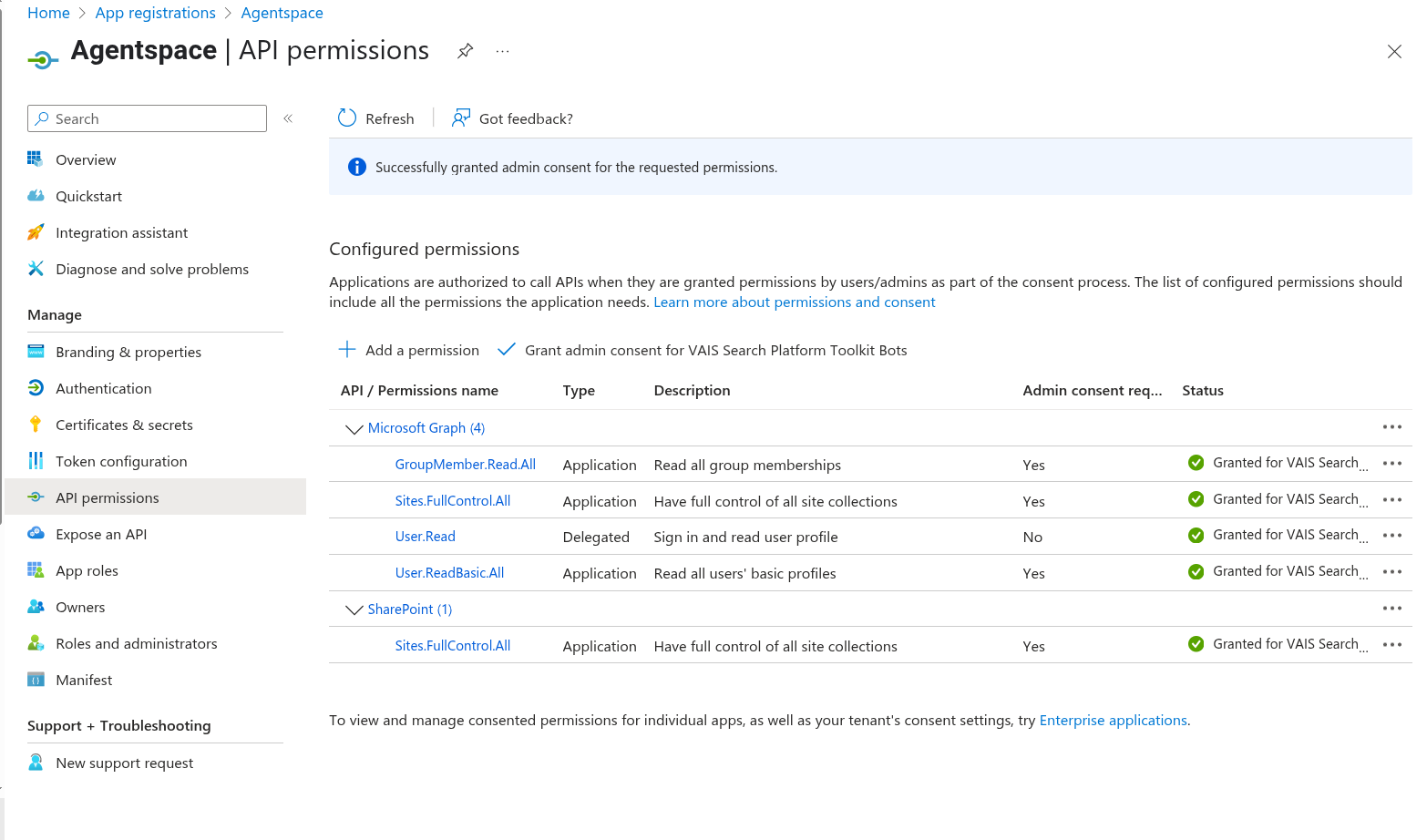

Seleziona l'app per impostare le autorizzazioni API Aggiungi e concedi le seguenti autorizzazioni di Microsoft Graph. Puoi scegliere tra le opzioni di controllo del sito (

Sites.FullControl.AlleSites.Selected) e le opzioni di lettura del profilo (User.Read.AlleUser.ReadBasic.All):Autorizzazioni Microsoft Graph per le credenziali federate

Autorizzazione Tipo Descrizione Giustificazione GroupMember.Read.AllApplicazione Leggi tutte le iscrizioni ai gruppi Questa autorizzazione consente a Gemini Enterprise di comprendere le appartenenze dei gruppi di utenti nel sito SharePoint. User.ReadDelegato Accedi e leggi il profilo dell'utente Si tratta di un'autorizzazione predefinita che non deve essere rimossa. Quando rimossa, SharePoint mostra un errore che ti chiede di reintegrare questa autorizzazione.

Opzioni di controllo del sito Opzione 1: Sites.FullControl.AllApplicazione Controllo completo su tutti i siti Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file in tutti i siti SharePoint.Se concedere il controllo completo su tutti i siti ti sembra eccessivo, utilizza l'opzione 2:

Sites.Selectedper un controllo granulare.Opzione 2: Sites.SelectedApplicazione Controllo sui siti selezionati Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file nei siti SharePoint selezionati. Questa autorizzazione fornisce un controllo più granulare anzichéSites.FullControl.AllOpzioni di lettura del profilo Opzione 1: User.Read.AllApplicazione Leggi i profili completi di tutti gli utenti Questa autorizzazione consente a Gemini Enterprise di comprendere il controllo dell'accesso ai dati per i contenuti di SharePoint. Opzione 2: User.ReadBasic.AllApplicazione Legge i profili di base di tutti gli utenti Questa autorizzazione consente a Gemini Enterprise di comprendere il controllo dell'accesso ai dati per i contenuti di SharePoint. Aggiungi e concedi le seguenti autorizzazioni di SharePoint. Puoi scegliere tra

Sites.FullControl.AlleSites.Selected:Autorizzazioni di SharePoint per le credenziali federate

Autorizzazione Tipo Descrizione Giustificazione Opzione 1: Sites.FullControl.AllApplicazione Controllo completo su tutti i siti Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file in tutti i siti SharePoint.Se concedere il controllo completo su tutti i siti ti sembra eccessivo, utilizza l'opzione 2:

Sites.Selectedper un controllo granulare.Opzione 2: Sites.SelectedApplicazione Controllo sui siti selezionati Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file nei siti SharePoint selezionati.Per le autorizzazioni aggiunte, verifica che la colonna Stato elenchi l'autorizzazione come

Grantede che sia presente un'icona di segno di spunta verde.

Richiedi le autorizzazioni API (applicazione) per Microsoft Graph

Verifica le autorizzazioni API Concedi il consenso amministratore. Per informazioni su come concedere il consenso, consulta Concedere il consenso dell'amministratore a livello di tenant a un'applicazione nella documentazione di Microsoft Entra.

Configurare OAuth 2.0 per il token di aggiornamento e la concessione della password

Puoi utilizzare il metodo OAuth 2.0 per configurare una registrazione dell'applicazione Entra e consentire l'accesso sicuro a SharePoint. Questo metodo include i passaggi per configurare la registrazione dell'app, concedere le autorizzazioni e stabilire l'autenticazione.

Google consiglia di configurare le credenziali federate anziché l'autenticazione OAuth 2.0.

Puoi utilizzare la seguente procedura per registrare l'applicazione in Entra utilizzando l'autenticazione OAuth 2.0 per il token di aggiornamento e per la concessione della password. Questo metodo è preferibile quando hai bisogno di un controllo granulare sulle autorizzazioni dell'API REST di SharePoint, consentendoti di limitare l'accesso alle risorse sull'account utente.

Alcuni messaggi di errore comuni che potresti riscontrare durante questa procedura sono elencati in Messaggi di errore.

La tabella seguente descrive i ruoli di SharePoint consigliati per i metodi di autenticazione OAuth 2.0:

Crea la registrazione dell'app:

Vai al Centro di amministrazione Entra.

Crea una registrazione dell'app:

- Tipi di account supportati: Accounts in the organizational directory only (Solo account nella directory dell'organizzazione).

- URI di reindirizzamento:

https://vertexaisearch.cloud.google.com/console/oauth/sharepoint_oauth.html

Prendi nota dell'ID client e dell'ID tenant.

Aggiungi client secret:

- Vai a Certificates & secrets (Certificati e secret) > New client secret (Nuovo client secret).

- Prendi nota della stringa del secret.

Imposta le autorizzazioni API.

Aggiungi e concedi le seguenti autorizzazioni di Microsoft Graph. Puoi scegliere tra

Sites.FullControl.AlleSites.Selected:Autorizzazioni Microsoft Graph per l'autenticazione OAuth 2.0

Autorizzazione Tipo Descrizione Giustificazione GroupMember.Read.AllApplicazione Leggi tutte le iscrizioni ai gruppi Questa autorizzazione consente a Gemini Enterprise di comprendere le appartenenze dei gruppi di utenti nel sito SharePoint. User.ReadDelegato Accedi e leggi il profilo dell'utente Si tratta di un'autorizzazione predefinita che non deve essere rimossa. Quando rimossa, SharePoint mostra un errore che ti chiede di reintegrare questa autorizzazione.

Opzione 1: Sites.FullControl.AllApplicazione Controllo completo su tutti i siti Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file in tutti i siti SharePoint.Opzione 2: Sites.SelectedApplicazione Controllo sui siti selezionati Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file nei siti SharePoint selezionati. Questa autorizzazione fornisce un controllo più granulare anzichéSites.FullControl.AllUser.Read.AllApplicazione Leggi i profili completi di tutti gli utenti Questa autorizzazione consente a Gemini Enterprise di comprendere il controllo dell'accesso ai dati per i contenuti di SharePoint. Aggiungi e concedi le seguenti autorizzazioni SharePoint per l'autenticazione OAuth 2.0. Puoi scegliere tra

AllSites.FullControleSites.Selected:Autorizzazioni SharePoint per l'autenticazione OAuth 2.0

Autorizzazione Tipo Descrizione Giustificazione Opzione 1: AllSites.FullControlDelegato Controllo completo su tutti i siti Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file in tutti i siti SharePoint.Opzione 2: Sites.SelectedDelegato Controllo sui siti selezionati Questa autorizzazione consente a Gemini Enterprise di ottenere i gruppi di utenti e le assegnazioni di ruolo di SharePoint, che non sono inclusi nell'autorizzazione

Sites.Read.All. Consente inoltre a Gemini Enterprise di indicizzare documenti, eventi, commenti, allegati e file nei siti SharePoint selezionati. Questa autorizzazione fornisce un controllo più granulare anzichéAllSites.FullControlPer le autorizzazioni aggiunte, verifica che la colonna Stato elenchi l'autorizzazione come

Grantede che sia presente un'icona di segno di spunta verde.Utilizza un account utente dedicato con accesso limitato a siti specifici. Verifica che questo account disponga dell'accesso Proprietario ai siti selezionati.

Concedi il consenso amministratore. Per informazioni su come concedere il consenso, consulta Concedere il consenso dell'amministratore a livello di tenant a un'applicazione nella documentazione di Microsoft Entra.

Concedi l'autorizzazione fullcontrol ai siti selezionati

Se scegli l'opzione Sites.Selected per concedere il controllo su siti selezionati

in Microsoft Graph, devi concedere l'autorizzazione fullcontrol all'applicazione Gemini Enterprise. Puoi farlo utilizzando uno dei seguenti metodi:

PowerShell

Per una sintassi generica per concedere le autorizzazioni utilizzando PnP PowerShell, vedi Concessione delle autorizzazioni tramite PnP PowerShell.

Esegui questo comando che fornisce l'autorizzazione

FullControl:Grant-PnPAzureADAppSitePermission -AppId CLIENT_ID -DisplayName DISPLAY_NAME -Permissions FullControl -Site SITE_URLSostituisci quanto segue:

CLIENT_ID: l'ID client dell'applicazione Microsoft Entra.SITE_URL: l'URL del sito SharePoint, ad esempiohttps://example.sharepoint.com/sites/ExampleSite1.DISPLAY_NAME: una descrizione per l'applicazione Microsoft Entra.

Microsoft Graph

Per la procedura generale per concedere le autorizzazioni utilizzando Microsoft Graph, consulta Concessione delle autorizzazioni tramite Microsoft Graph.

Utilizza Microsoft Graph Explorer per chiamare i seguenti metodi. Questi metodi possono essere chiamati solo da un proprietario del sito.

Recupera l'ID sito:

GET `https://graph.microsoft.com/v1.0/sites/HOSTNAME:SITE_PATH`Sostituisci quanto segue:

HOSTNAME: il nome host del sito SharePoint, ad esempioexample.sharepoint.com.SITE_PATH: il percorso del sito SharePoint, ad esempio/sites/ExampleSite1o/teams/ExampleSite2.

Concedi a

fullcontroll'accesso al sito di cui hai recuperato l'ID nel passaggio precedente.Invia la seguente richiesta POST:

POST `https://graph.microsoft.com/v1.0/sites/SITE_ID/permissions`Utilizza il seguente corpo della richiesta:

{ "roles": ["fullcontrol"], "grantedToIdentities": [{ "application": { "id": "CLIENT_ID", "displayName": "DISPLAY_NAME" } }] }Sostituisci quanto segue:

SITE_ID: l'ID sito del tuo sito SharePoint che hai ricevuto nel passaggio precedente. Ha il formatoexample.sharepoint.com,48332b69-85ab-0000-00o0-dbb7132863e7,2d165439-0000-0000-b0fe-030b976868a0.CLIENT_ID: l'ID client dell'applicazione Microsoft Entra.DISPLAY_NAME: una descrizione per l'applicazione Microsoft Entra.

Messaggi di errore

La seguente tabella descrive i messaggi di errore comuni e le relative descrizioni che potresti riscontrare quando colleghi SharePoint a Gemini Enterprise.

| Codice di errore | Messaggio di errore |

|---|---|

SHAREPOINT_MISSING_PERMISSION_1 |

Ruolo API REST obbligatorio mancante (Sites.FullControl.All o Sites.Selected). Per le autorizzazioni delegate, manca AllSites.FullControl o Sites.Selected. |

SHAREPOINT_MISSING_PERMISSION_2 |

Ruolo API Graph richiesto mancante (Sites.FullControl.All o Sites.Selected). |

SHAREPOINT_MISSING_PERMISSION_3 |

Manca il ruolo GroupMember.Read.All dell'API Graph richiesto. |

SHAREPOINT_MISSING_PERMISSION_4 |

Ruolo API Graph richiesto mancante (User.Read.All o User.ReadBasic.All). |

SHAREPOINT_INVALID_SITE_URI |

Impossibile recuperare il token di accesso all'API Graph. Possibili cause: ID client, valore secret o credenziali federate mancanti non validi. |

SHAREPOINT_INVALID_AUTH |

Impossibile recuperare il token di accesso all'API Graph. Possibili cause: ID client, valore secret o credenziali federate mancanti non validi. |

SHAREPOINT_INVALID_JSON |

Impossibile analizzare i contenuti JSON. |

SHAREPOINT_TOO_MANY_REQUESTS |

Sono state inviate troppe richieste HTTP a SharePoint; è stata ricevuta una risposta HTTP 429. |

Creare un connettore SharePoint Online

Dopo aver registrato l'applicazione in Entra, puoi creare il connettore SharePoint nella console Google Cloud .

Abilita sincronizzazione in tempo reale

La sincronizzazione in tempo reale sincronizza solo le entità documento e non i dati correlati alle entità identità. La tabella seguente mostra gli eventi dei documenti supportati con la sincronizzazione in tempo reale.

| Entità SharePoint | Crea | Aggiornamento | Elimina | Modifiche alle autorizzazioni |

|---|---|---|---|---|

| Allegati | ||||

| Commenti | ||||

| Eventi | ||||

| File | ||||

| Pagine |

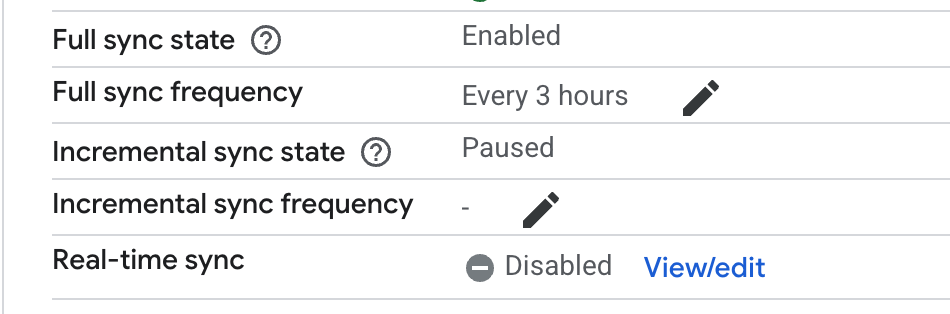

Per abilitare la sincronizzazione in tempo reale per il tuo datastore:

Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Nel menu di navigazione, fai clic su Datastore.

Fai clic sul nome del datastore SharePoint per cui vuoi attivare la sincronizzazione in tempo reale.

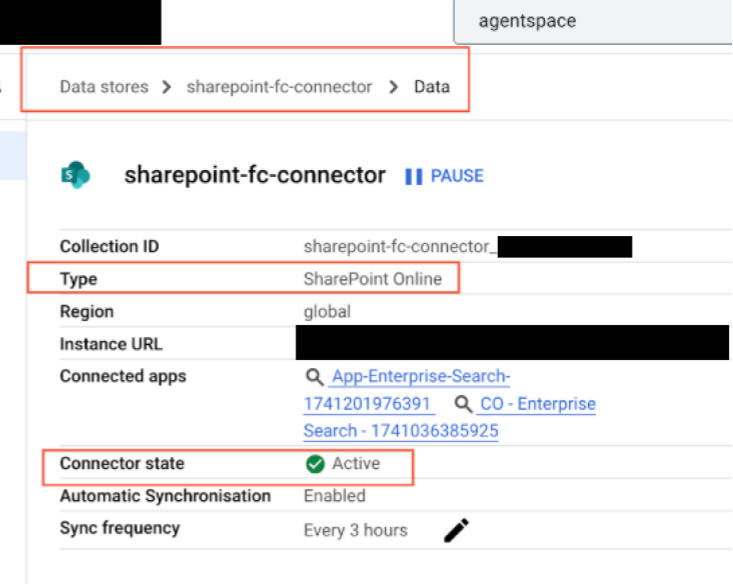

Nella pagina Data (Dati) del datastore, attendi che lo stato del connettore diventi Active (Attivo).

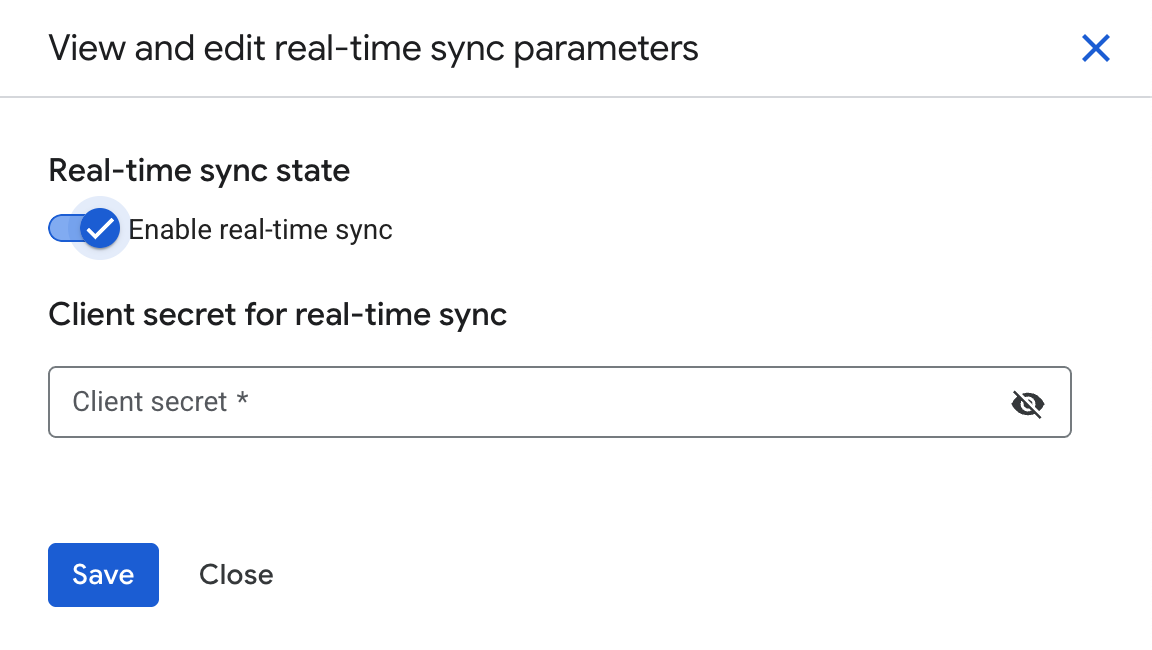

Nel campo Real-time sync (Sincronizzazione in tempo reale), fai clic su View/edit (Visualizza/modifica).

Visualizza e modifica le impostazioni di sincronizzazione in tempo reale. Fai clic sul pulsante di attivazione/disattivazione Enable real-time sync (Abilita sincronizzazione in tempo reale) in modo che sia impostato su On.

Specifica un valore per Client secret. Questo valore viene utilizzato per verificare gli eventi webhook di SharePoint. Ti consigliamo di utilizzare una stringa di 20 caratteri.

Abilita la sincronizzazione in tempo reale e fornisci un client secret. Fai clic su Salva.

Attendi che il campo Real-time sync (Sincronizzazione in tempo reale) passi a Running (In esecuzione).

Testare il motore di ricerca

Dopo aver configurato il motore di ricerca, testane le funzionalità. Assicurati che restituisca risultati accurati in base all'accesso utente.

Abilita l'app web:

- Vai alle configurazioni di integrazione dell'app e attiva l'opzione Attiva l'app web.

Testa l'app web:

Fai clic su Apri accanto al link dell'app web e accedi con un utente del tuo pool di forza lavoro.

Verifica che i risultati di ricerca siano limitati agli elementi accessibili all'utente che ha eseguito l'accesso.

Configurare il pool di forza lavoro

Il pool di forza lavoro consente di gestire e autenticare gli utenti di provider di identità esterni, come Azure o Okta, all'interno della console Google Cloud . Per configurare il pool di forza lavoro e abilitare l'app web per un accesso utente senza interruzioni, segui questi passaggi:

Crea un pool di forza lavoro a livello di organizzazione in Google Cloud seguendo il manuale di configurazione appropriato:

Configura il pool di forza lavoro in Gemini Enterprise > Impostazioni per la regione in cui crei l'app.

Passaggi successivi

Per collegare il datastore a un'app, crea un'app e seleziona il datastore seguendo i passaggi descritti in Crea un'app.

Per visualizzare l'anteprima dell'aspetto dei risultati di ricerca dopo la configurazione dell'app e del datastore, consulta Visualizzare l'anteprima dei risultati di ricerca.