이 페이지에서는 ServiceNow를 Gemini Enterprise에 연결하는 방법을 설명합니다.

데이터 소스를 설정하고 데이터를 처음 가져온 후에는 데이터 스토어가 설정 중에 선택한 빈도로 해당 소스의 데이터를 동기화합니다.

시작하기 전에

연결을 설정하기 전에 다음 사항을 확인하세요.

- ServiceNow 인스턴스: ServiceNow 개발자 문서의 안내에 따라 ServiceNow 인스턴스를 만듭니다.

Google Cloud project: 조직 수준 구성을 관리할 수 있는 관리자 계정으로 Google Cloud 프로젝트를 설정하여 조직에서 직원 풀을 설정할 수 있도록 합니다.

직원 풀: 조직이 직원 풀을 관리하도록 설정되어 있는지 확인합니다.

ServiceNow 설정

ServiceNow는 두 가지 기본 사이트를 제공합니다.

기본 ServiceNow 사이트: ServiceNow 인스턴스의 사이트입니다.

- 사용자, 그룹, 시스템 관리 작업을 관리합니다.

- URL: ServiceNow 인스턴스의 URL입니다.

- 관리자 사용자 인증 정보를 사용하여 로그인합니다.

-

- 기술 자료를 구성하고, 워크플로를 설정하고, 커스텀 애플리케이션을 개발합니다.

- URL:

https://developer.service-now.com - ServiceNow ID를 사용하여 로그인합니다.

OAuth 엔드포인트를 만들려면 다음 단계를 따르세요.

- 관리자 역할로 기본 ServiceNow 인스턴스에 로그인합니다.

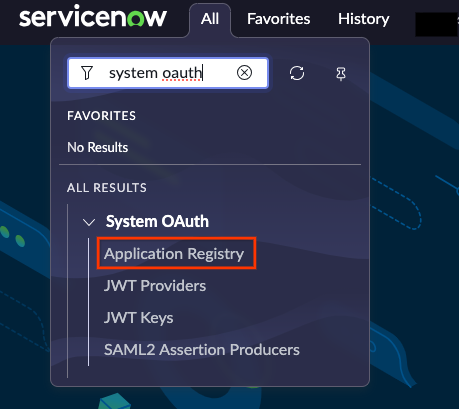

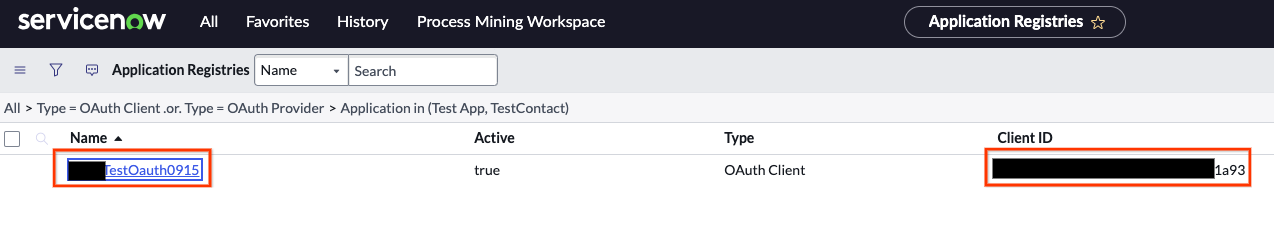

모두 > 시스템 OAuth > 애플리케이션 레지스트리로 이동합니다.

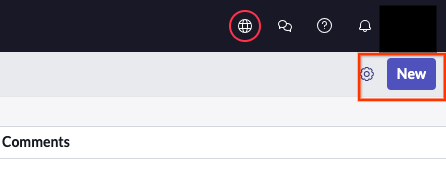

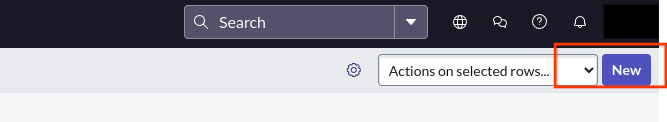

애플리케이션 레지스트리 선택 New(새로 만들기)를 클릭합니다.

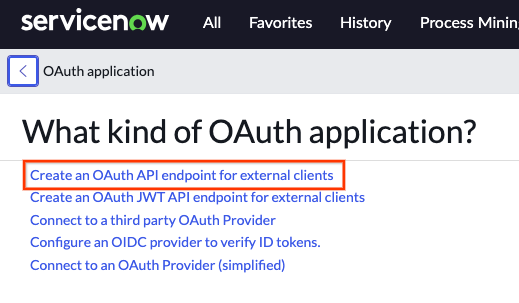

새로 만들기 버튼을 클릭합니다. 외부 클라이언트를 위한 OAuth API 엔드포인트 만들기를 클릭합니다.

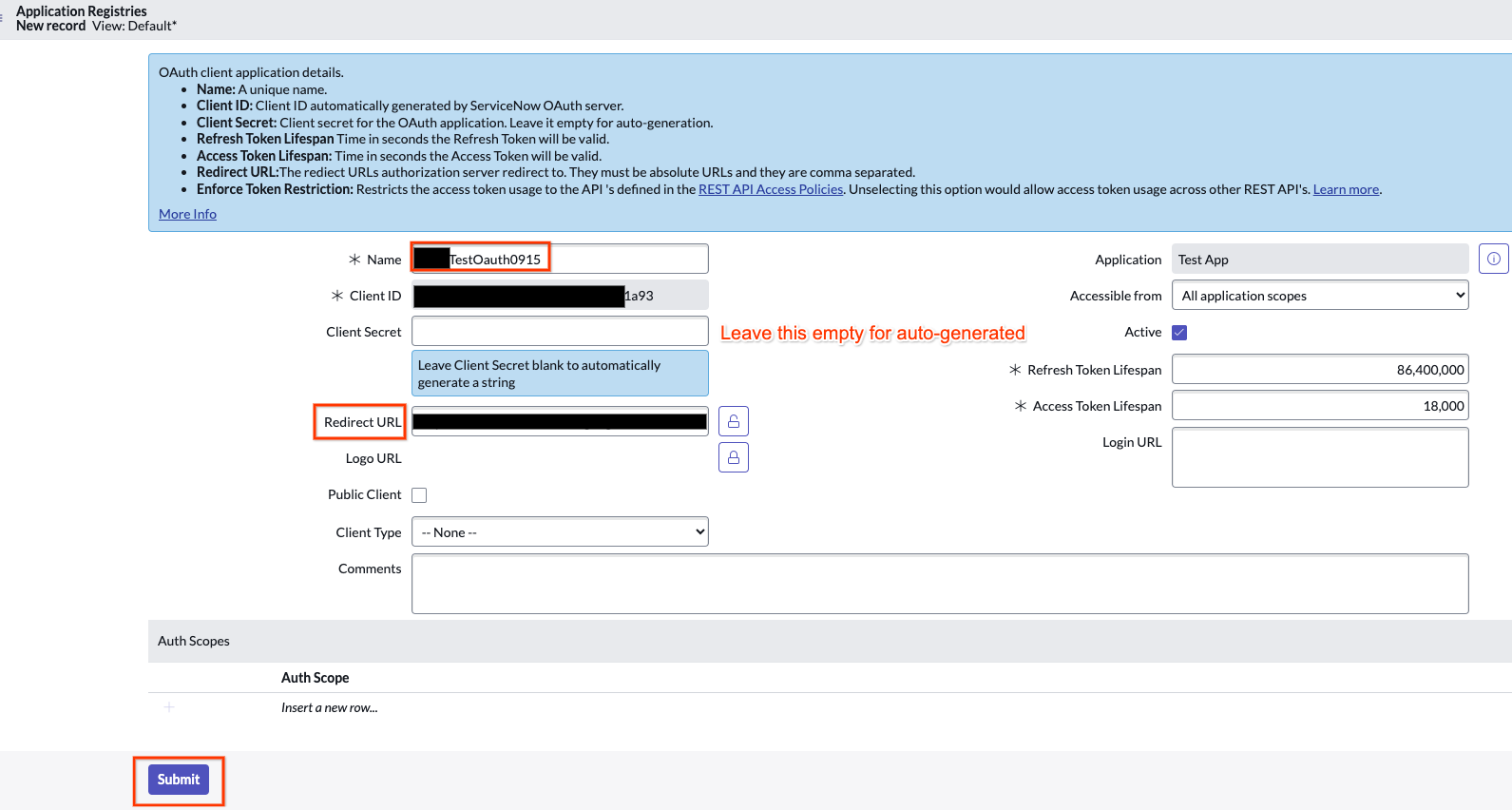

외부 클라이언트를 위한 OAuth API 엔드포인트를 만드는 옵션을 선택합니다. 필수 입력란을 작성합니다.

- 이름: 고유한 이름을 입력합니다.

- 리디렉션 URL: 리디렉션 URL을 입력합니다.

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

제출을 클릭하여 사용자 인증 정보를 만듭니다.

리디렉션 URL을 입력합니다. 제출 후 이름을 클릭하여 클라이언트 ID를 확인합니다.

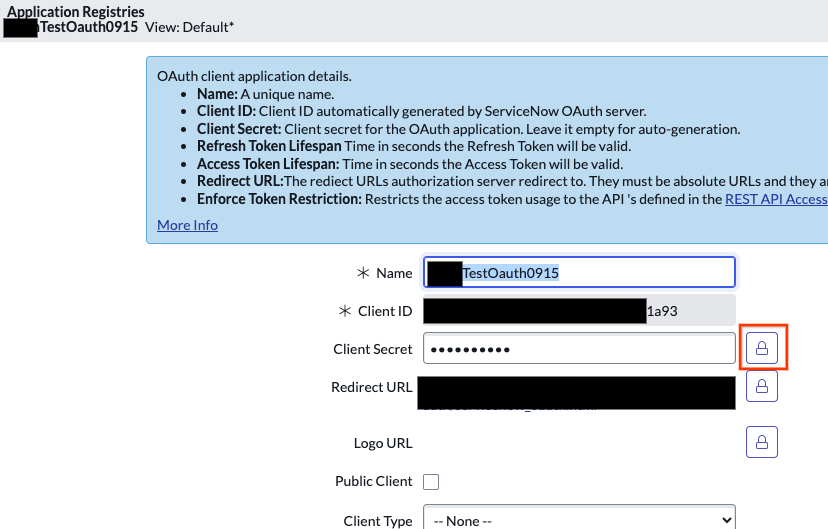

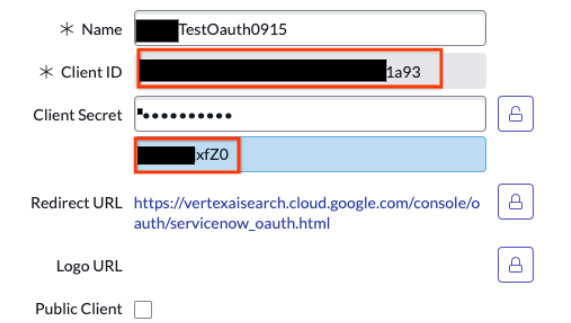

클라이언트 ID 보기 보안 비밀이 마스킹되어 있습니다. 옆에 있는 자물쇠 아이콘을 클릭하여 클라이언트 보안 비밀번호를 마스킹 해제하고 확인합니다.

자물쇠 아이콘을 클릭합니다. 나중에 사용할 수 있도록 클라이언트 ID와 클라이언트 보안 비밀번호를 저장합니다.

클라이언트 ID와 클라이언트 보안 비밀번호 복사

ServiceNow 인스턴스 사용자 인증 정보를 가져오려면 다음 단계를 따르세요.

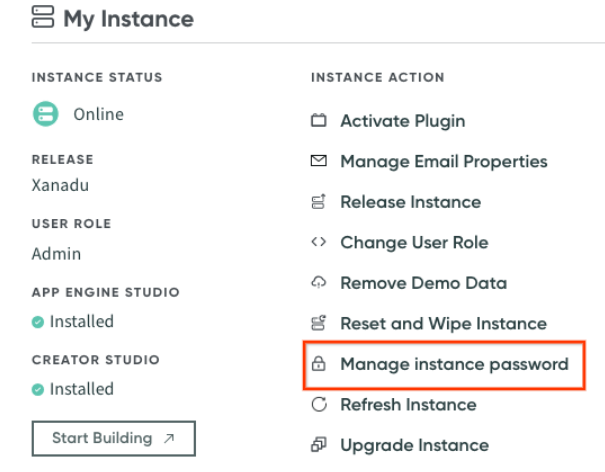

developer.service-now.com으로 이동하여 인스턴스 비밀번호 관리를 클릭합니다.

인스턴스 비밀번호 관리 버튼을 클릭합니다. 필요한 경우 사용할 수 있도록 인스턴스 URL, 사용자 이름, 비밀번호를 복사해 둡니다.

이 단계에서는 ServiceNow 데이터 스토어를 설정하는 데 필요한 5가지 정보를 모두 사용할 수 있습니다. 관리자 역할을 사용하여 데이터를 가져오는 데 문제가 없다면 데이터 스토어를 만듭니다.

관리자 역할 및 권한 설정

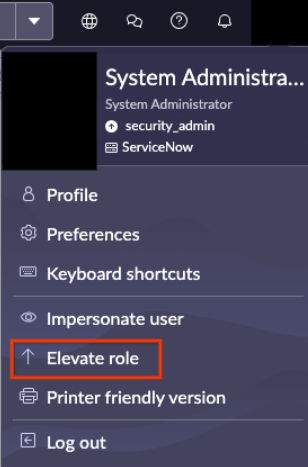

사용자 및 역할을 관리하려면 관리자 역할을 security_admin으로 승격합니다.

프로필 아이콘을 클릭한 다음 역할 승격을 선택합니다.

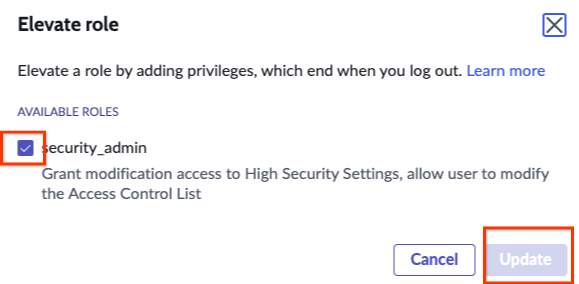

역할 승격 버튼을 클릭합니다. security_admin을 선택한 다음 업데이트를 클릭합니다.security_admin역할은 역할을 만들고 사용자를 관리하는 데 도움이 됩니다.

security_admin역할을 선택한 다음 업데이트 버튼을 클릭합니다.

사용자 역할 및 권한 설정

Gemini Enterprise에서 ServiceNow 데이터 스토어를 만들려면 사용자에게 적절한 역할과 권한을 부여해야 합니다. 시작하기 전에 커넥터가 사고 항목에 대한 액세스를 처리하는 방법을 이해하는 것이 중요합니다. 사고 가시성 및 액세스 제어를 참고하세요.

다음 옵션 중 하나를 선택하여 사용자가 Google Cloud에서 데이터 스토어를 설정하는 데 필요한 역할과 권한을 부여합니다. 각 옵션은 인스턴스에 대한 필수 액세스를 제공합니다.

사고 가시성 및 액세스 제어

보안을 강화하고 의도치 않은 데이터 노출을 방지하기 위해 ServiceNow 커넥터는 사고 항목에 제한적인 액세스 제어를 사용합니다. 이를 통해 최종 사용자는 직접 연결된 사고만 볼 수 있습니다.

이 제한적인 접근 방식의 일환으로 커넥터는 사고 가시성 범위에 대한 광범위한 역할 기반 권한을 따르지 않습니다. itil 및 sn_incident_read와 같은 표준 ServiceNow 역할은 사용자에게 ServiceNow UI의 모든 사고에 대한 가시성을 부여할 수 있지만 Gemini Enterprise에서는 동일한 수준의 액세스 권한을 부여하지 않습니다.

다음 역할이 있는 사용자는 전역 사고 가시성를 가지며 모든 사고를 볼 수 있습니다.

adminincident_managerchange_manager

다른 모든 사용자는 사고를 열거나, 다시 열거나, 해결하거나, 닫은 경우에만 이슈를 볼 수 있습니다. 다음과 같은 경우에도 사고를 볼 수 있습니다.

- 사고의 할당 그룹

- 사고와 연결된 호출자

- 담당자

- 관심 목록에 포함

- 작업 메모 목록에 포함

- 추가 담당자 목록에 포함

이 동작은 Gemini Enterprise 사용자가 액세스할 수 없는 사고를 찾지 못하도록 합니다. 광범위한 ServiceNow 권한에 비해 추가 제한이 있으므로 이 동작으로 인해 사용자가 ServiceNow에서 액세스할 수 있는 사고를 Gemini Enterprise에서 찾지 못하는 경우가 가끔 발생할 수 있습니다.

ACL 규칙으로 커스텀 역할 만들기(권장)

최소 권한 집합으로 커스텀 역할을 만듭니다.

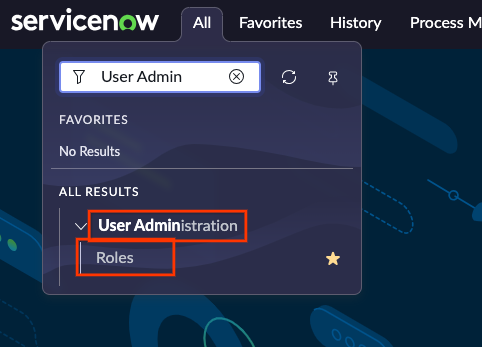

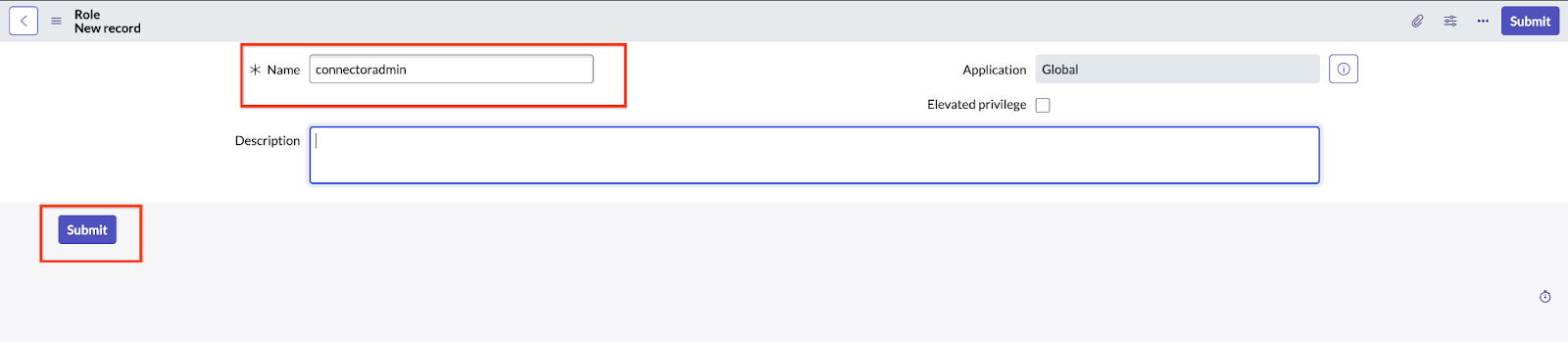

모두 > 사용자 관리 > 역할로 이동합니다.

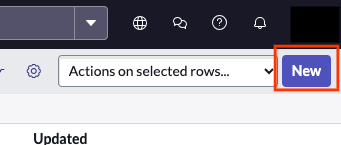

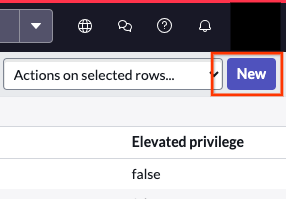

역할 선택 New(새로 만들기)를 클릭합니다.

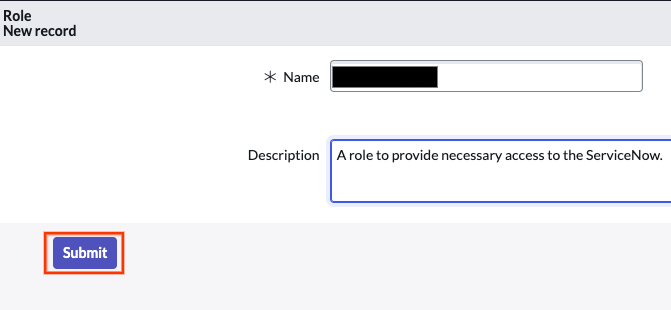

새로 만들기 버튼을 클릭합니다. 이름을 입력하고 제출합니다.

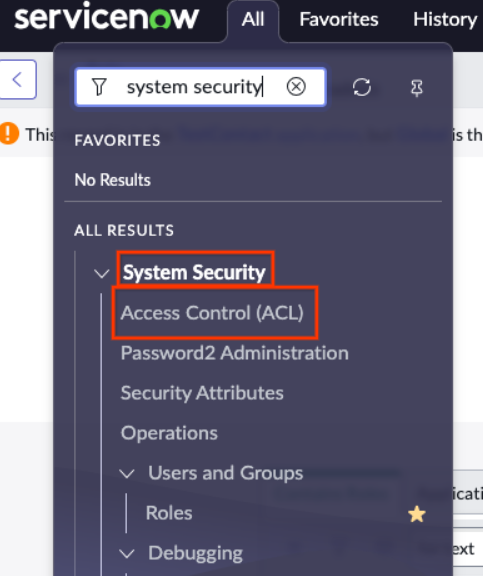

이름을 선택하고 제출 시스템 보안 > 액세스 제어(ACL)로 이동합니다.

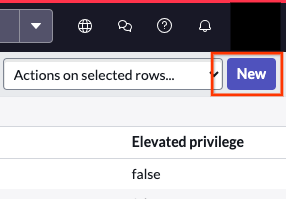

액세스 제어 (ACL) 선택 새로 만들기를 클릭하여 새 ACL 규칙을 만듭니다.

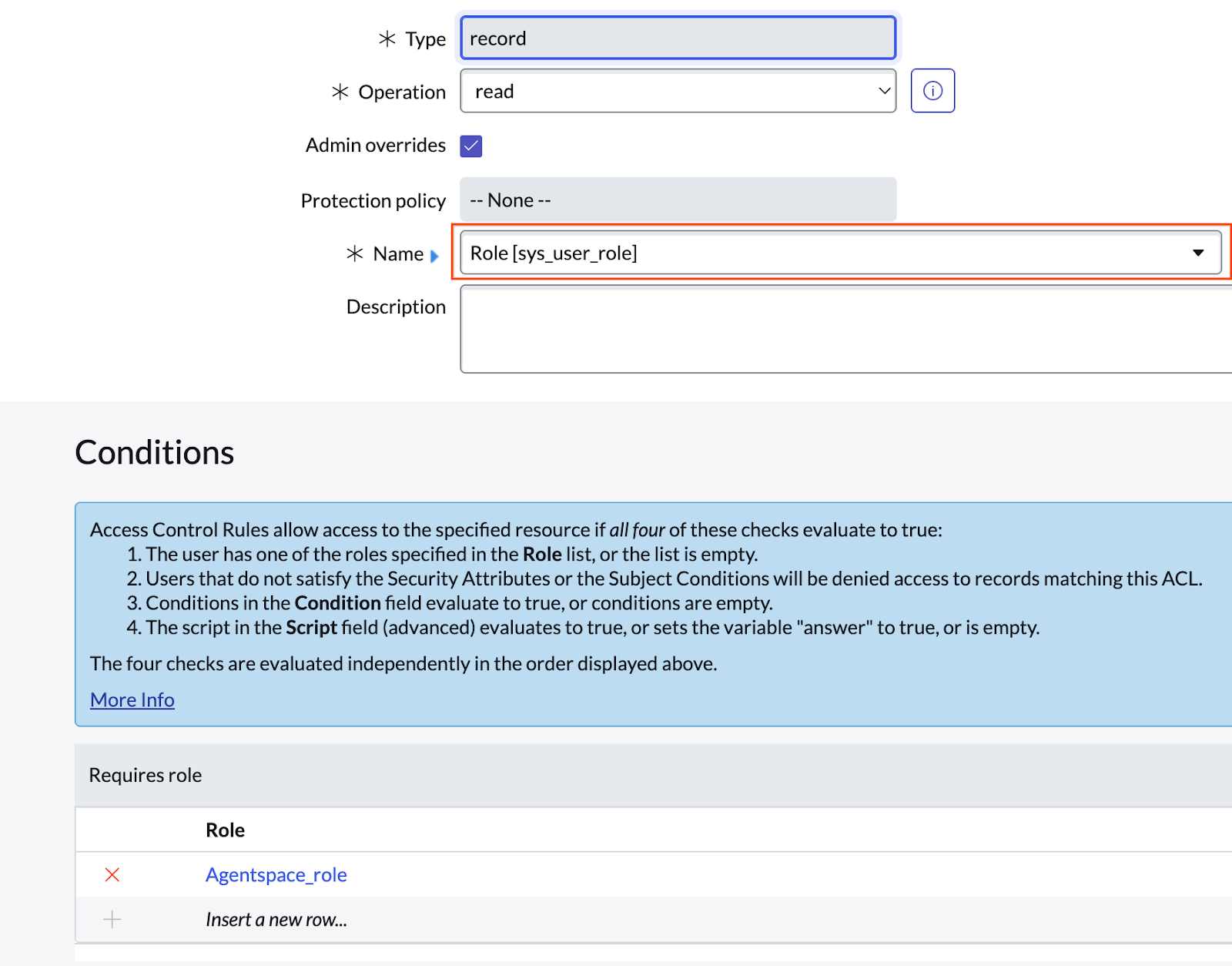

새로 만들기 버튼을 클릭합니다. 모든 필수 테이블에 대한 액세스 권한을 부여할 때까지 다음 두 단계를 반복합니다.

sys_user_role을 예로 사용하여 테이블 액세스 권한이 부여되는 방식을 확인하세요.

sys_user_role선택제출을 클릭하고 역할을 선택합니다.

필수 테이블

커넥터는 각 항목이 실행되려면 이러한 테이블에 액세스해야 합니다.

| 표 이름 | 설명 |

|---|---|

incident |

검색 결과에 이슈를 표시합니다. |

sc_cat_item |

검색 결과에 카탈로그 항목을 표시합니다. |

sc_cat_item_user_criteria_mtom |

사용자 기준에 따라 카탈로그 항목에 액세스할 수 있는 사용자를 표시합니다. |

sc_cat_item_user_criteria_no_mtom |

사용자 기준에 따라 카탈로그 항목에 액세스할 수 없는 사용자를 표시합니다. |

sc_cat_item_user_mtom |

카탈로그 항목에 액세스할 수 있는 사용자를 표시합니다. |

sc_cat_item_user_no_mtom |

카탈로그 항목에 액세스할 수 없는 사용자를 표시합니다. |

kb_knowledge |

검색 결과에 표시될 수 있는 기술 자료 문서 목록입니다. |

kb_knowledge_base |

검색 결과에 표시될 수 있는 기술 자료 목록입니다. |

kb_uc_can_contribute_mtom |

사용자 기준에 따라 기술 자료에 기여할 수 있는 사용자를 표시합니다. |

kb_uc_can_read_mtom |

사용자 기준에 따라 기술 자료를 읽을 수 있는 사용자를 표시합니다. |

kb_uc_cannot_read_mtom |

사용자 기준에 따라 기술 자료를 읽을 수 없는 사용자를 표시합니다. |

sys_user_role |

사용자에게 할당할 수 있는 역할 목록입니다. |

sys_user_has_role |

사용자에게 매핑된 역할 목록입니다. |

sys_user_group |

사용자 그룹 세그먼트 목록입니다. |

sys_user_grmember |

그룹의 그룹 구성원 목록입니다. |

sys_user |

모든 사용자 목록입니다. |

core_company |

모든 회사 속성 목록입니다. |

cmn_location |

모든 위치 속성 목록입니다. |

cmn_department |

모든 부서 속성 목록입니다. |

user_criteria |

사용자 기준 레코드 목록입니다. |

sp_portal |

검색 결과의 링크 포털 URI입니다. |

m2m_sp_portal_knowledge_base |

검색 결과의 기술 자료 문서에 대한 링크 포털 URI입니다. |

m2m_sp_portal_catalog |

검색 결과의 카탈로그 항목에 대한 링크 포털 URI입니다. |

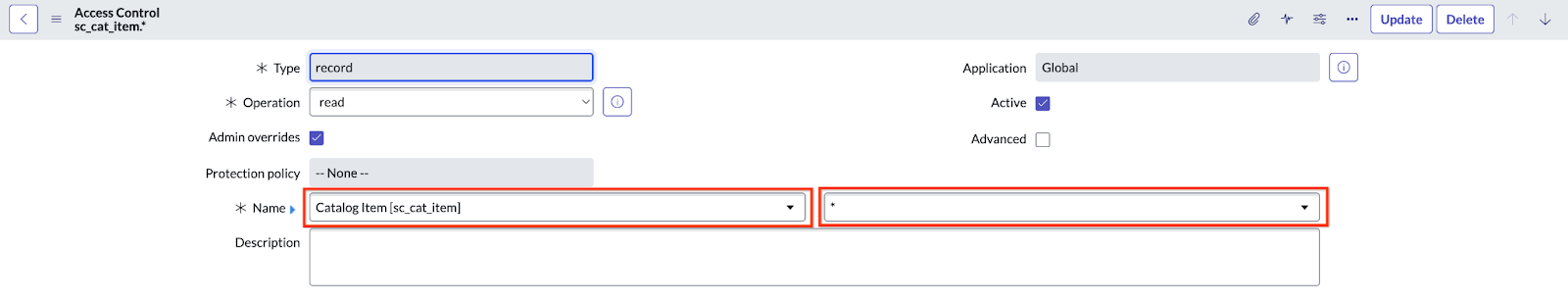

ACL 액세스 권한 부여 및 확인

커넥터에는 sc_cat_item 테이블의 카탈로그 항목 필드에 대한 ACL 액세스 권한이 필요합니다.

액세스 권한을 부여하고 확인하려면 다음 단계를 따르세요.

새 ACL 규칙을 만들고 양식의 이름 필드에

sc_cat_item.*을 수동으로 입력하여 명시적 액세스 권한을 부여합니다.

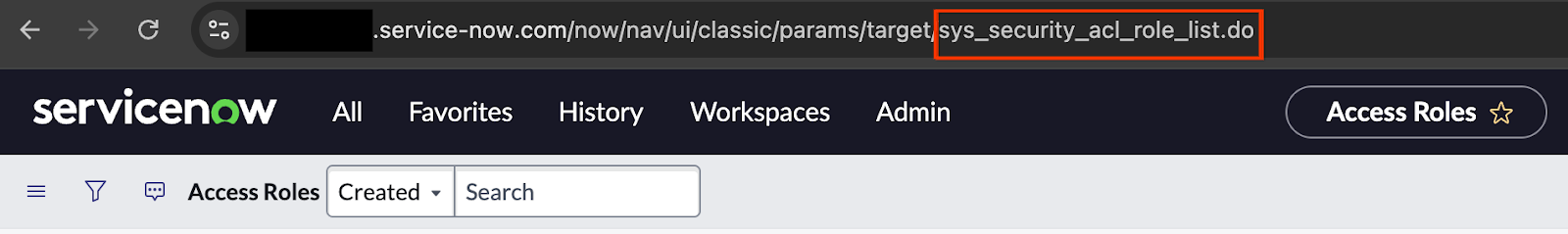

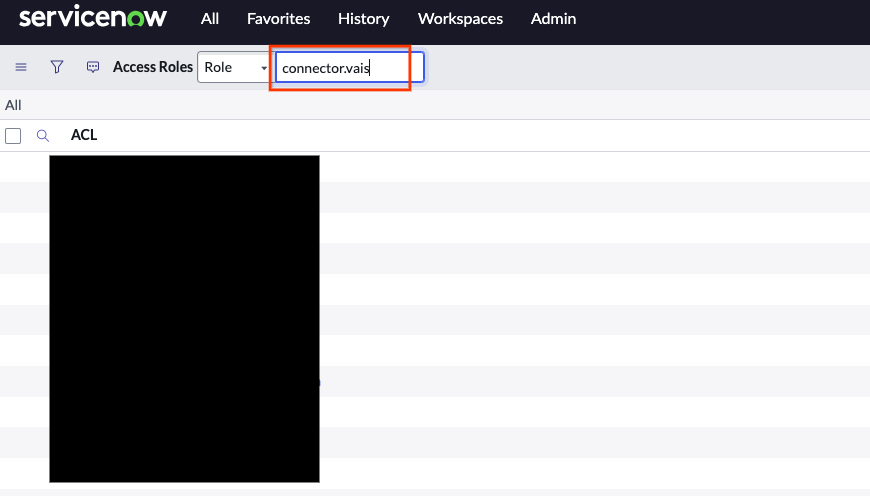

sc_cat_item.*입력ACL이 업데이트되었는지 확인합니다.

검색창에서

sys_security_acl_role_list.do로 이동합니다.

sys_security_acl_role_list.do입력역할을 확인할 역할로 설정합니다.

인증할 역할 선택 필수 ACL이 역할에 할당되었는지 확인합니다.

항목 관리자와 함께 커스텀 역할 사용

관리자 역할을 사용하면 지나치게 강력한 권한을 할당하지 않으려는 팀이나 조직에는 적합하지 않을 수 있습니다. 이 옵션은 필요한 액세스 권한을 부여하는 세 가지 특정 권한이 있는 역할을 제공합니다.

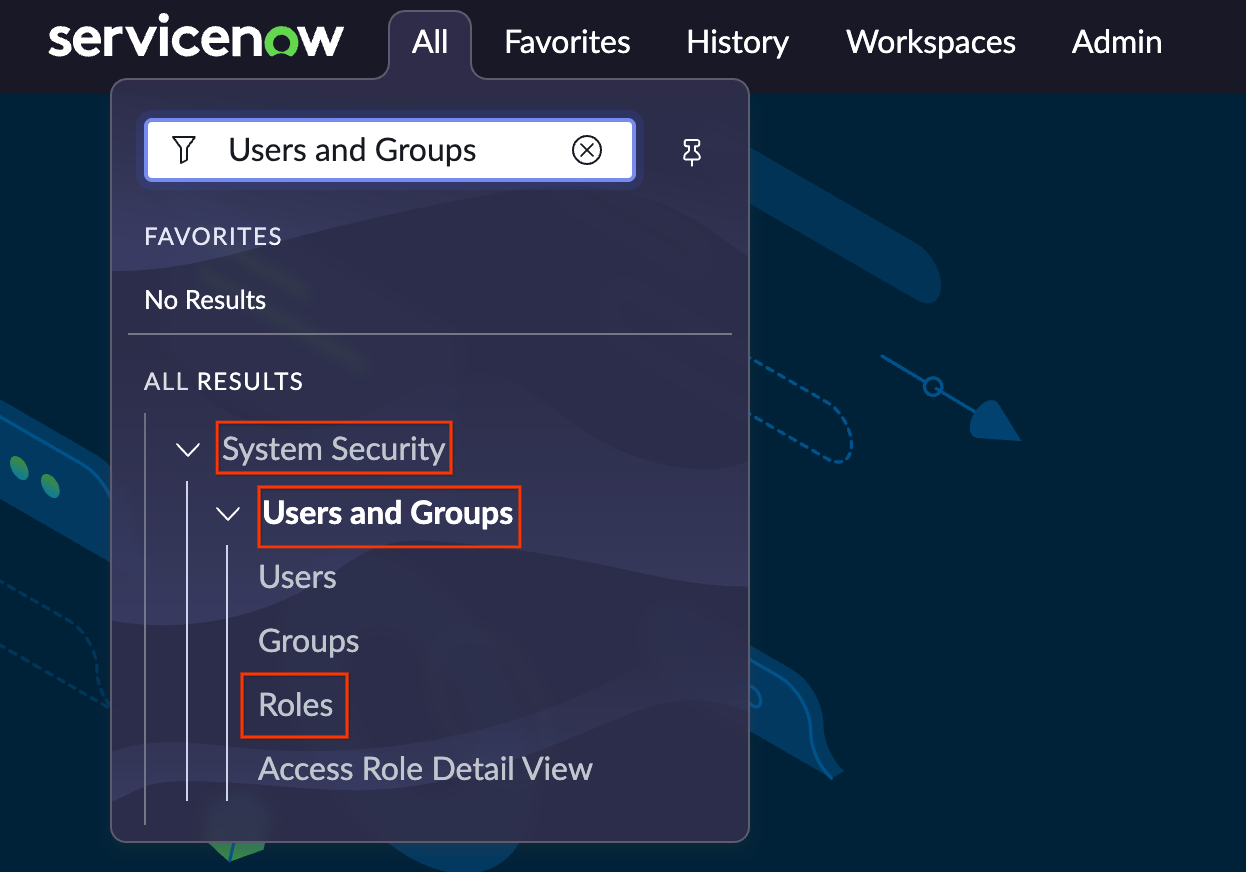

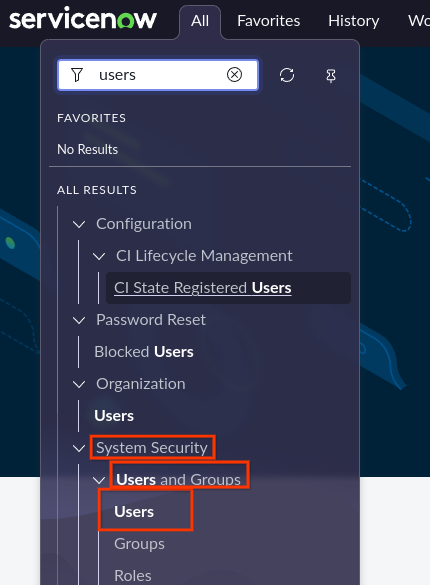

모두 > 시스템 보안 > 사용자 및 그룹 > 역할로 이동합니다.

역할 추가 새로 만들기를 선택하고 이름을 입력합니다.

새로 만들기 버튼을 클릭합니다. 제출을 클릭합니다.

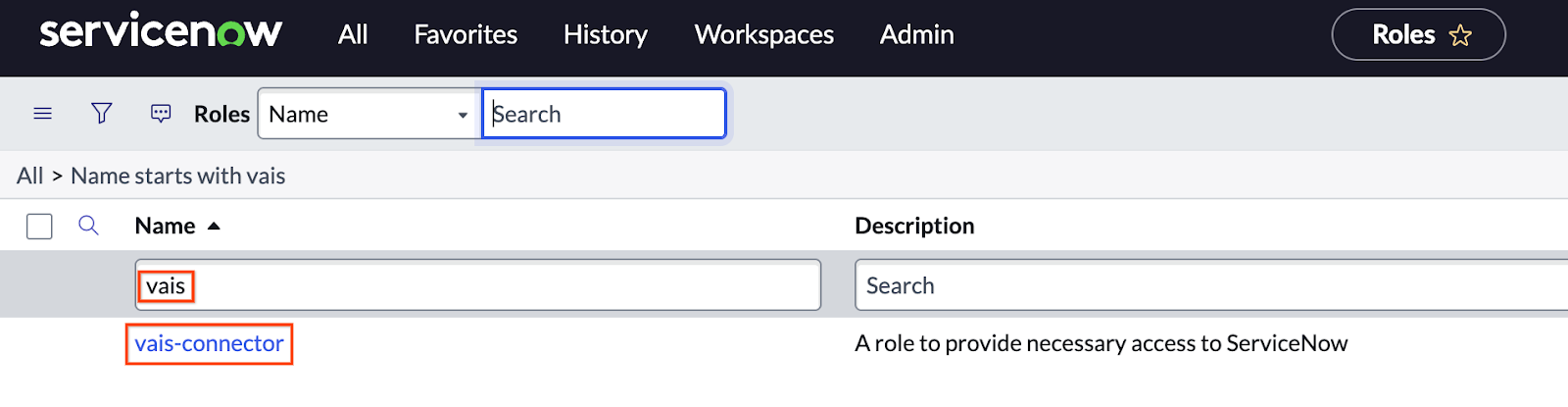

제출 버튼을 클릭합니다. 목록에서 생성된 역할을 찾습니다.

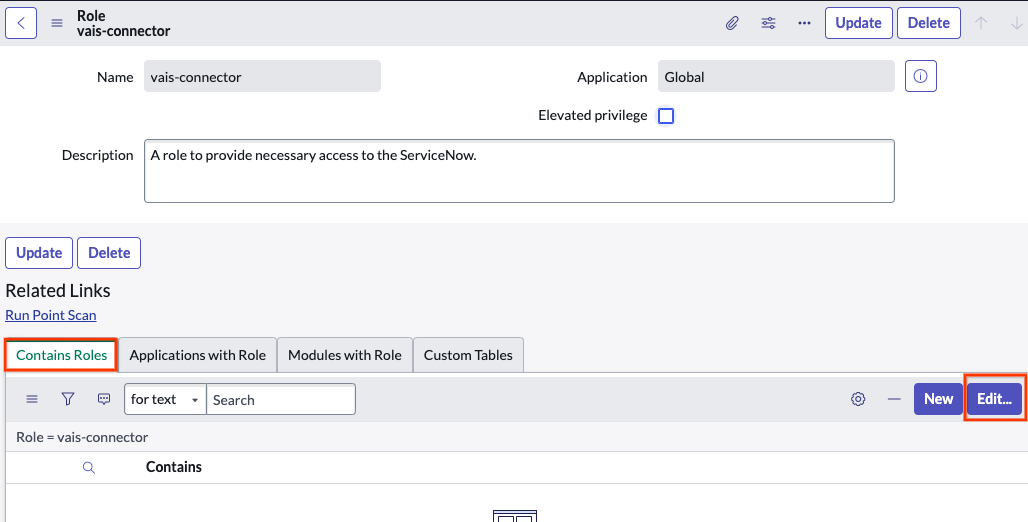

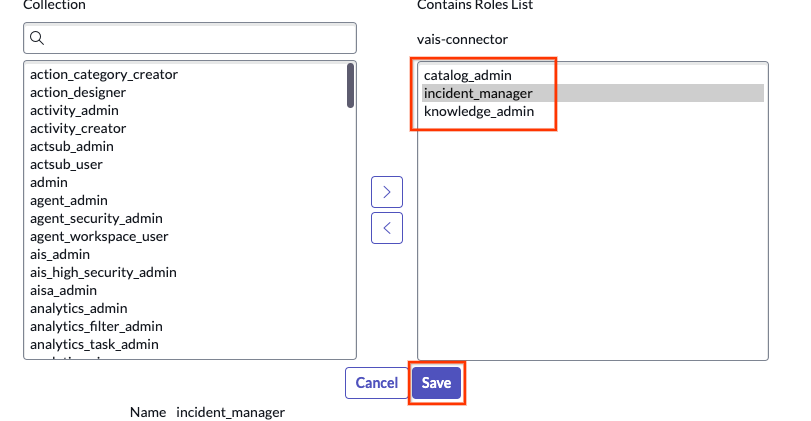

역할 이름을 사용하여 검색하고 역할을 클릭합니다. 역할 포함 > 수정으로 이동합니다.

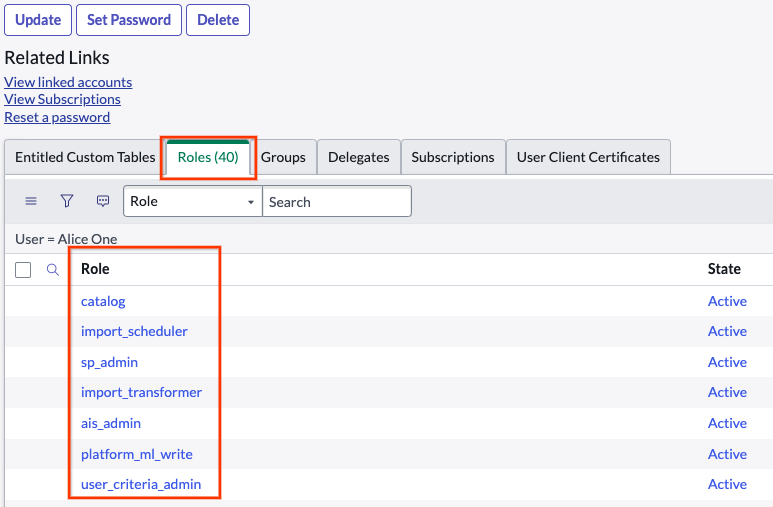

수정 버튼을 클릭합니다. 새로 만든 역할에 다음 역할을 추가한 후 저장을 클릭합니다.

catalog_adminknowledge_adminincident_manager

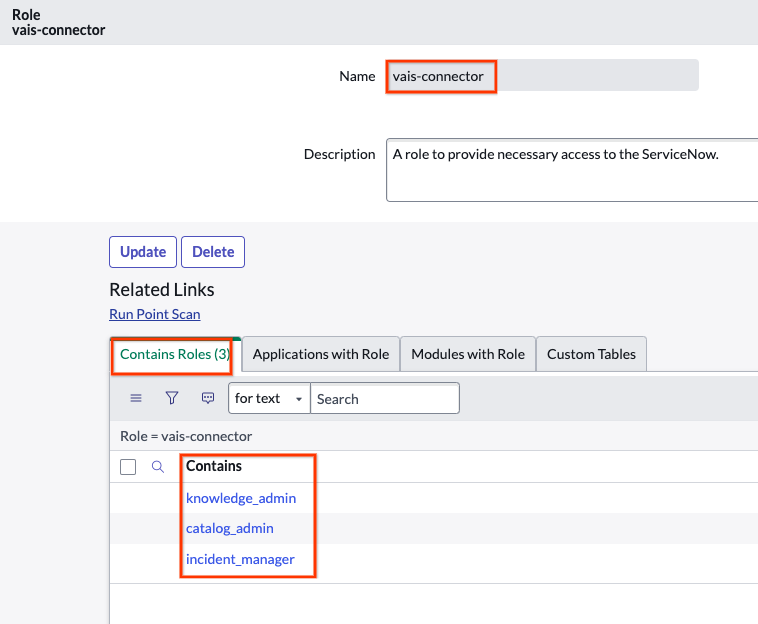

역할을 추가하고 저장 버튼을 클릭합니다. 업데이트되었는지 확인합니다.

역할 확인 다음 그림은 세 가지 역할을 포함하는 커스텀 역할을 보여줍니다.

맞춤 역할

관리자 역할 사용

관리자 역할을 사용하여 데이터를 가져올 수 있습니다. 인스턴스로 구성된 기본 관리자 역할을 사용하거나 다음을 수행하여 관리자 역할이 있는 새 사용자를 만듭니다.

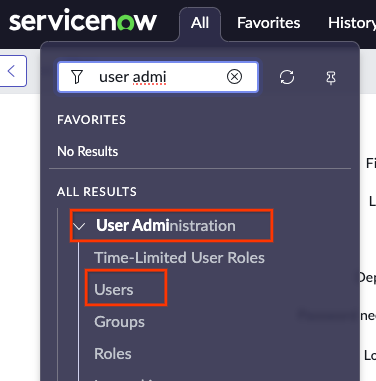

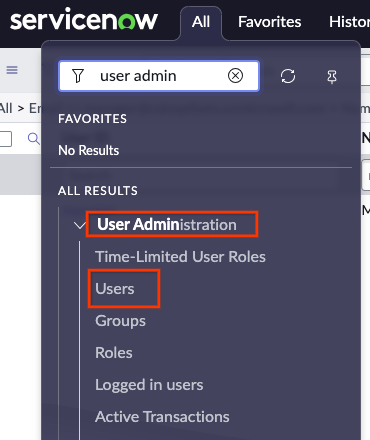

모두 > 사용자 관리 > 사용자로 이동합니다.

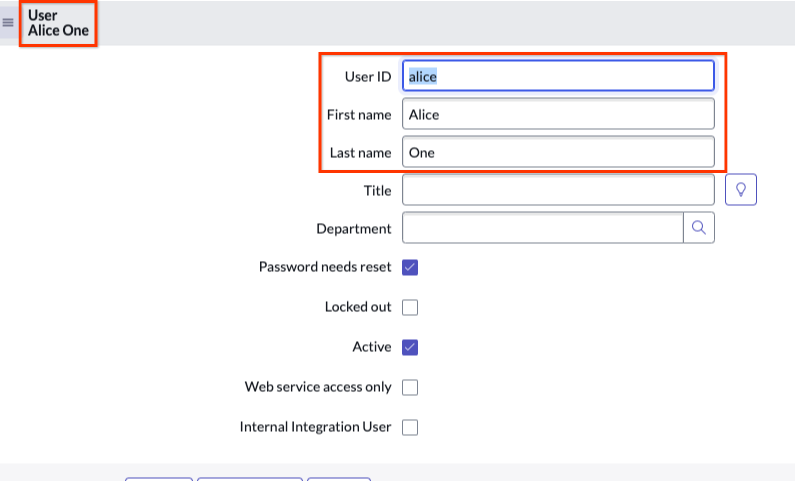

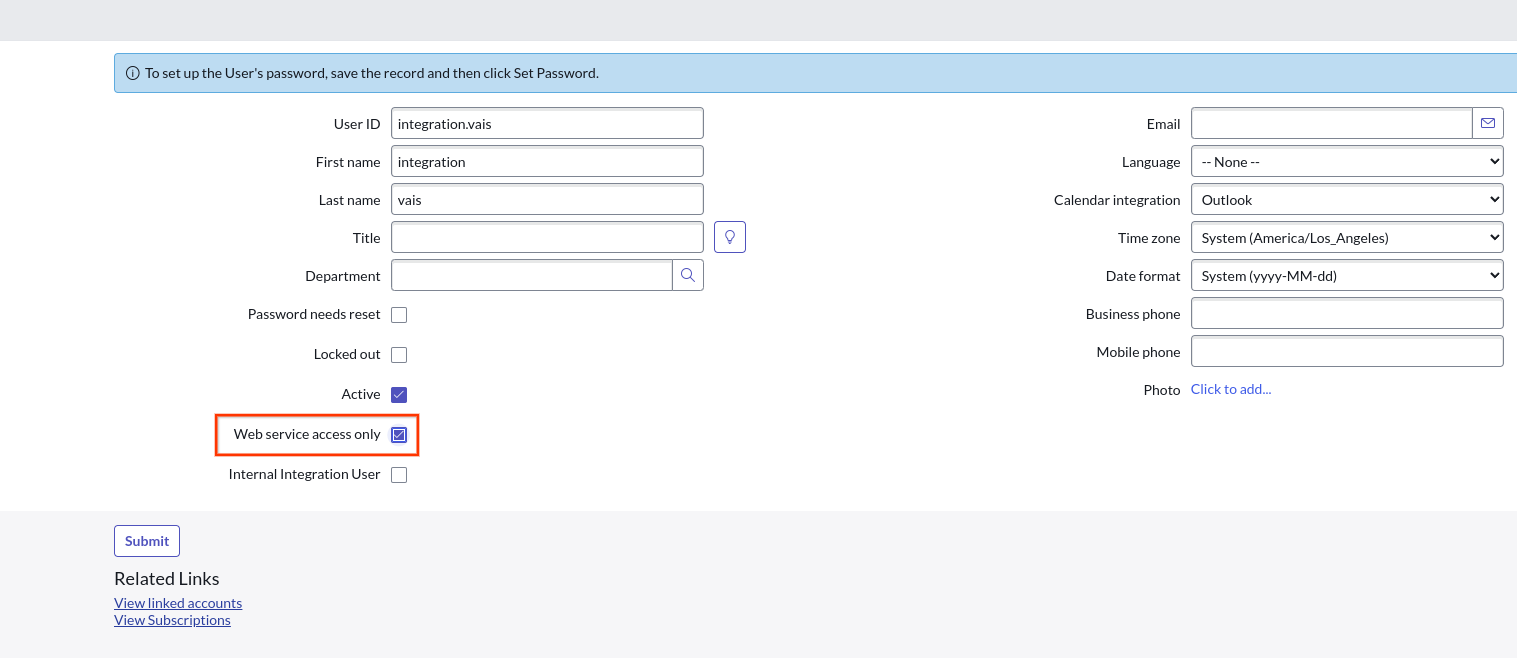

사용자 선택 이름이 있는 새 사용자를 만듭니다.

사용자 이름 선택 웹 서비스 액세스만을 사용 설정합니다. 웹 서비스 액세스만을 선택하면 비대화형 사용자가 생성됩니다.

대화형 사용자 및 비대화형 사용자: 대화형 사용자는 사용자 이름과 비밀번호를 사용하여 ServiceNow UI 또는 서비스 포털에 로그인할 수 있습니다. UI 페이지, 양식 또는 목록을 가리키는 URL을 통해 인스턴스에 액세스할 수 있습니다. 다이제스트 인증 또는 보안 보장 마크업 언어(SAML)와 같은 싱글 사인온 방법을 사용하여 연결할 수도 있습니다. 또한 엄격한 보안 설정이 허용하는 경우 사용자 인증 정보를 사용하여 SOAP 연결을 승인할 수 있으며 WSDL, JSON, XML 또는 XSD와 같은 다른 API 연결에 대한 액세스가 제한되지 않습니다.

반면 비대화형 사용자는 사용자 인증 정보를 사용하여 JSON, SOAP, WSDL과 같은 API 연결만 승인할 수 있습니다. ServiceNow UI에 로그인할 수 없으며 API 프로토콜을 통해서만 인스턴스에 액세스할 수 있습니다.

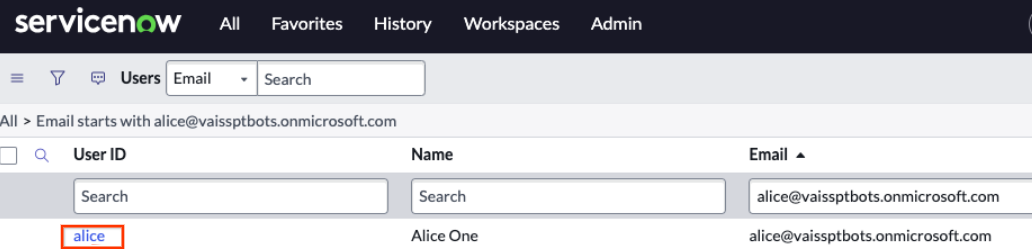

사용자를 만든 후 사용자 목록에서 사용자를 선택합니다.

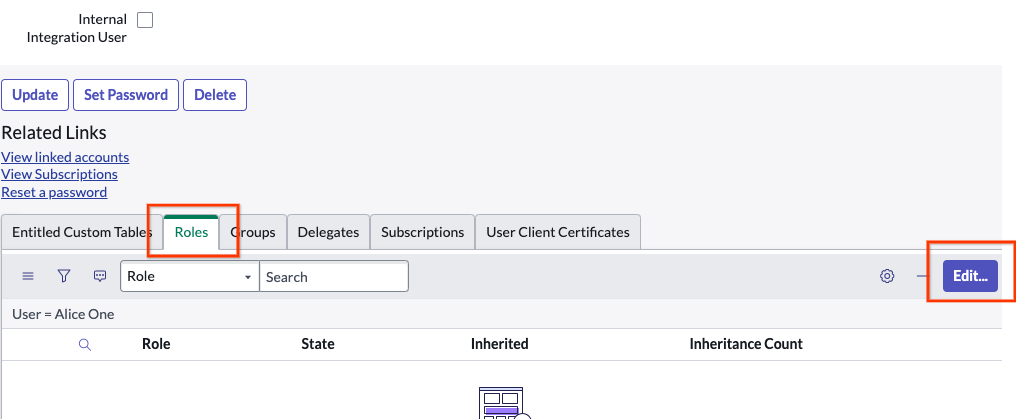

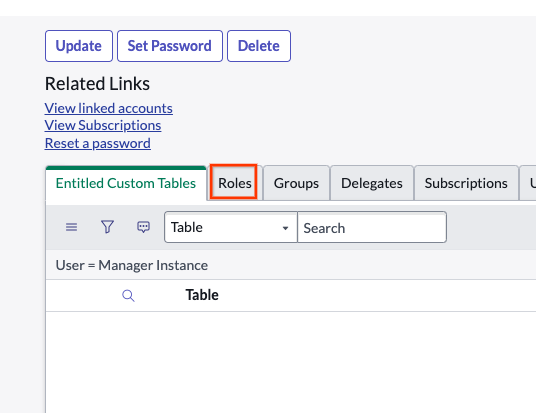

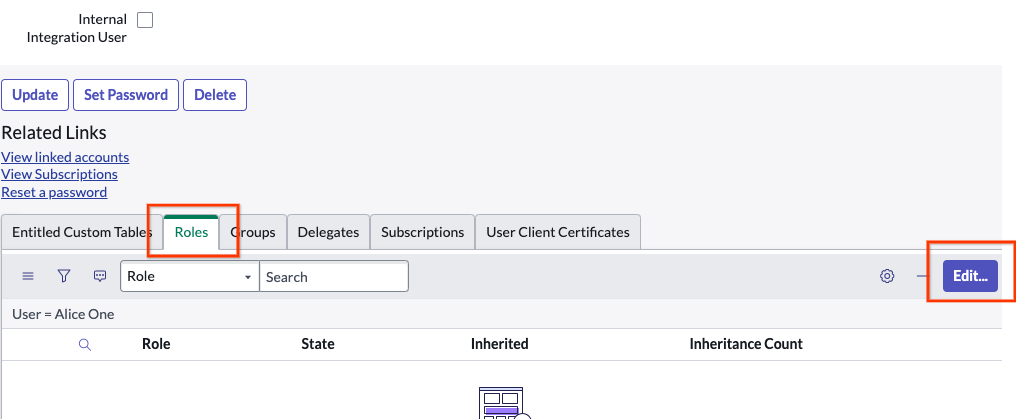

사용자 선택 역할 > 수정을 클릭합니다.

역할 수정 관리자를 추가합니다.

저장을 클릭하여 사용자에게 역할 목록을 추가합니다.

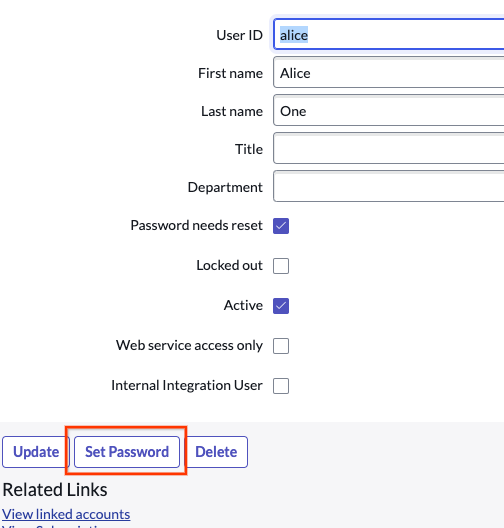

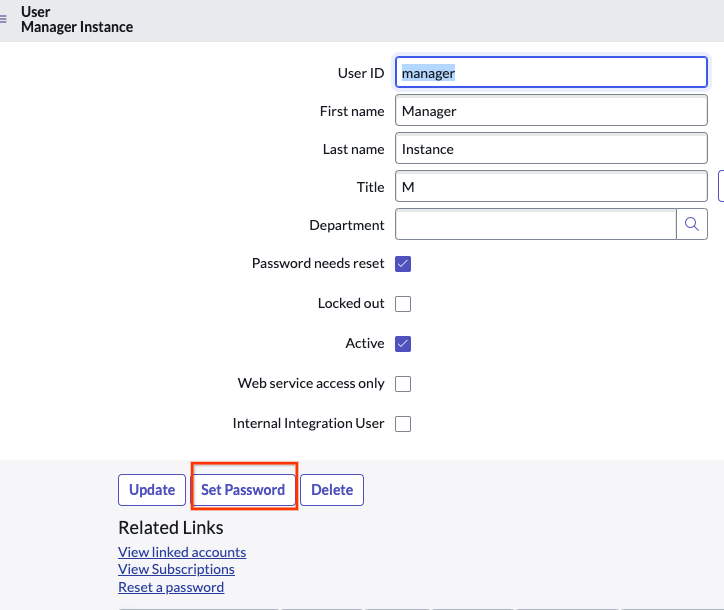

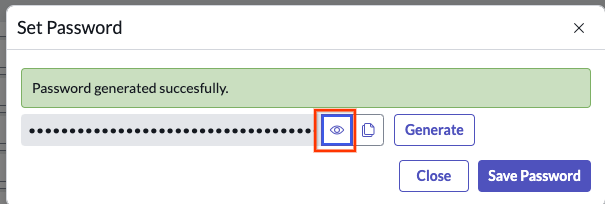

사용자에게 역할 목록 추가 비밀번호 설정을 클릭하고 자동 생성한 후 저장합니다.

비밀번호 설정

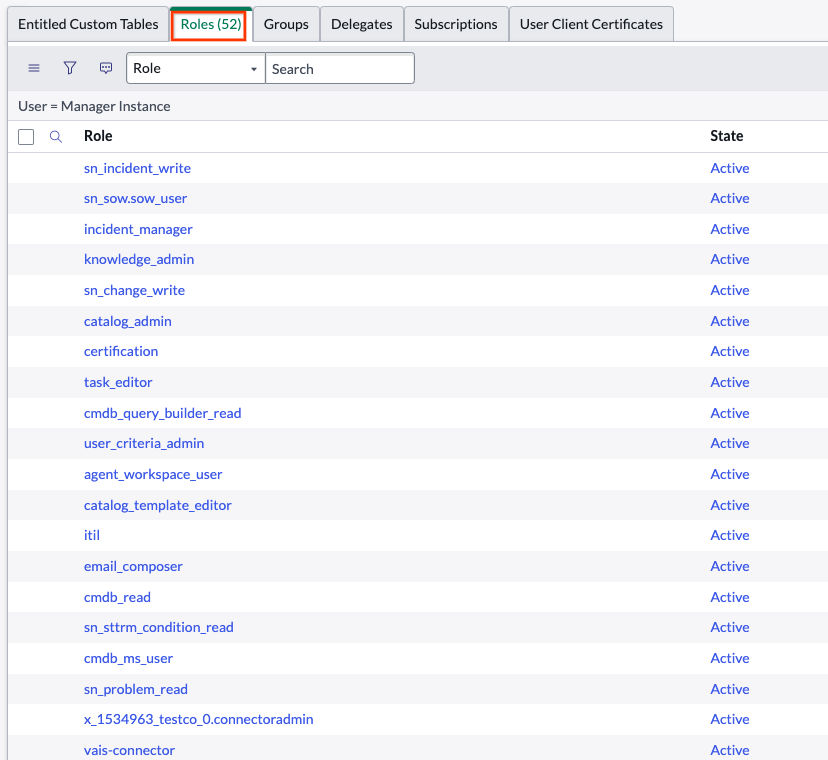

사용자에게 역할 부여

모두 > 사용자 관리 > 사용자로 이동합니다.

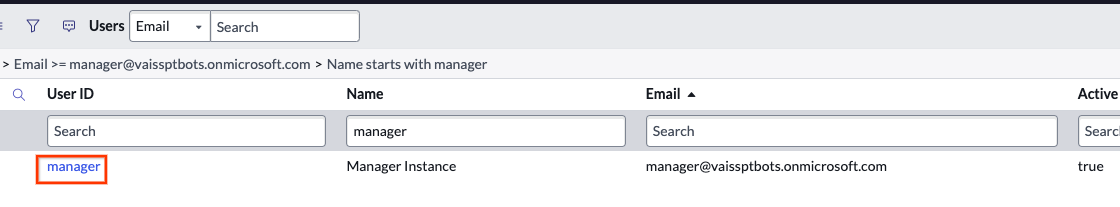

사용자 선택 사용자를 찾거나 새 사용자를 만듭니다.

사용자를 찾거나 새 사용자 만들기 사용자가 없는 경우 시스템 보안 > 사용자 및 그룹 > 사용자로 이동합니다.

사용자 선택 New(새로 만들기)를 클릭합니다.

새로 만들기 버튼을 클릭합니다. 사용자 테이블에 새 서비스 계정을 만듭니다. 웹 서비스 액세스만을 클릭해야 합니다.

웹 서비스 액세스만 옵션을 클릭합니다. 역할로 스크롤합니다.

역할로 이동 수정을 클릭합니다.

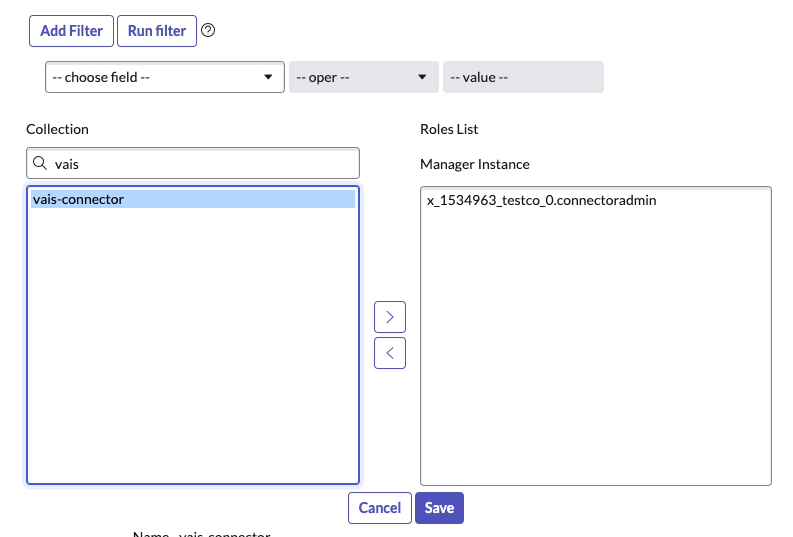

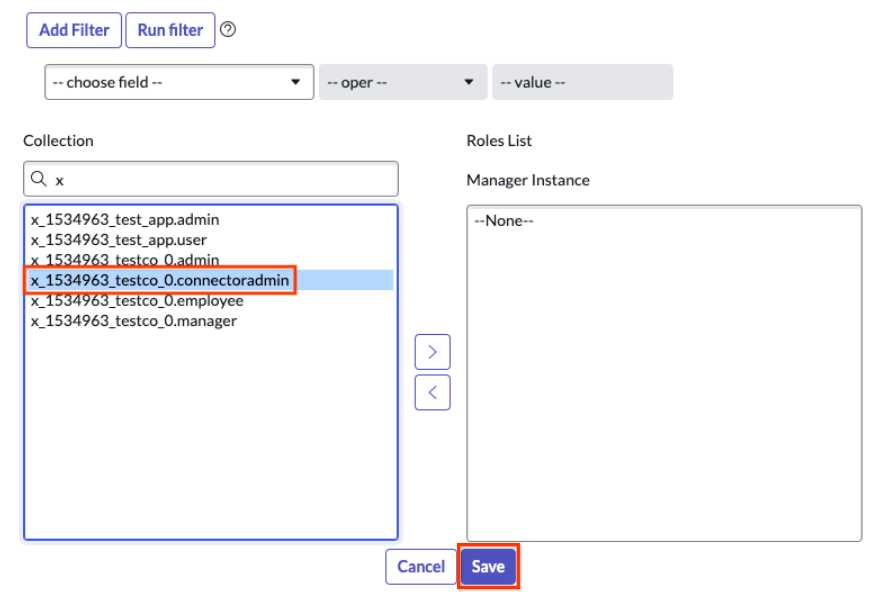

역할 수정 생성한 역할을 부여하고 사용자에게 할당합니다. 이전 단계에서 만든 역할의 유형에 따라 적절한 역할을 선택하고 사용자에게 할당합니다. 저장을 클릭합니다.

역할 선택 및 할당 또는

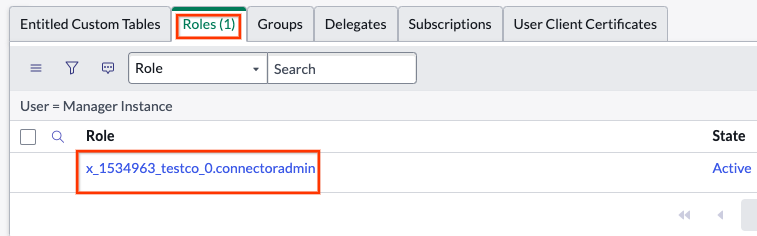

역할을 할당하고 저장합니다. ACL이 있는 커스텀 역할을 확인합니다.

ACL이 있는 맞춤 역할 사용자의 사용자 이름과 비밀번호를 확인하고 비밀번호 설정을 클릭합니다.

비밀번호 설정 비밀번호를 자동 생성하고 나중에 사용할 수 있도록 보관합니다.

비밀번호 자동 생성

ServiceNow 커넥터 만들기

콘솔

Google Cloud 콘솔을 사용하여 ServiceNow의 데이터를 Gemini Enterprise와 동기화하려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 Gemini Enterprise 페이지로 이동합니다.

탐색 메뉴에서 데이터 스토어를 클릭합니다.

데이터 스토어 만들기를 클릭합니다.

데이터 소스 선택 페이지에서 ServiceNow를 스크롤하거나 검색하여 서드 파티 소스를 연결합니다.

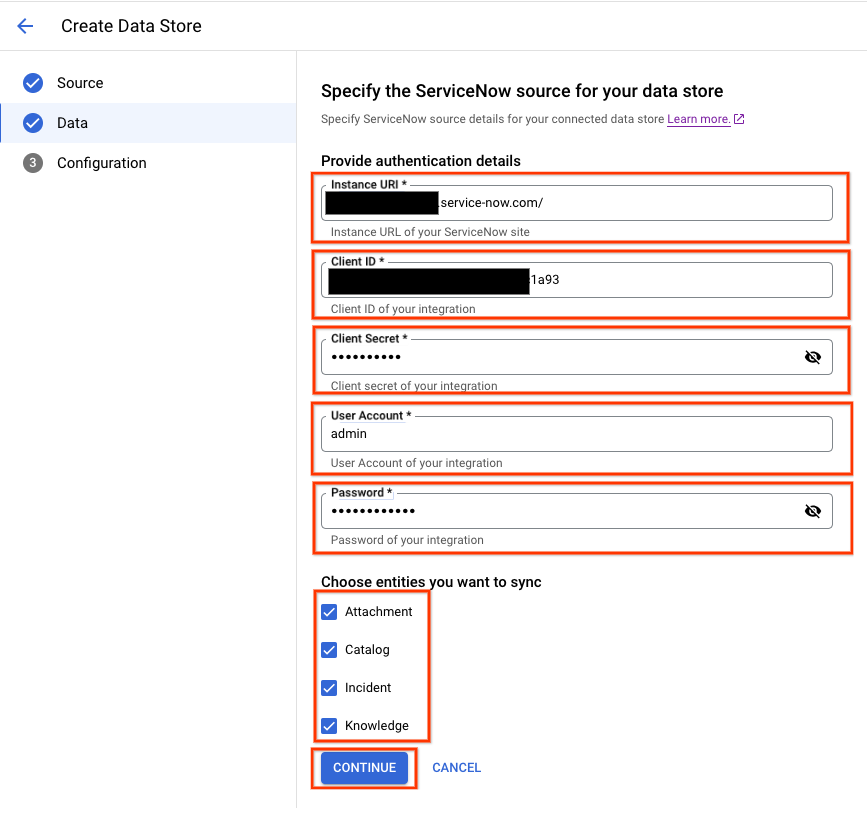

ServiceNow 인증 정보를 입력합니다.

- 인스턴스 URI

- 클라이언트 ID

- 클라이언트 보안 비밀번호

- 사용자 계정

- 비밀번호

ServiceNow 인증 정보 데이터 스토어의 고유한 이름을 입력하고 만들기를 클릭합니다.

동기화할 항목을 선택합니다.

기술 자료 문서

서비스 카탈로그

이슈

첨부파일

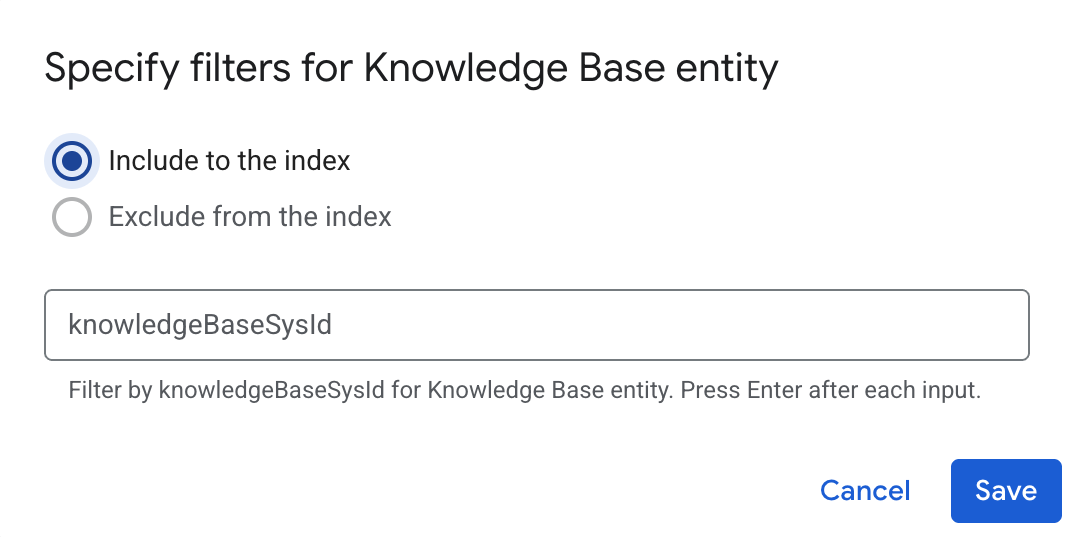

색인에서 항목을 필터링하거나 색인에 포함하려면 필터를 클릭합니다.

항목을 포함하거나 제외하는 필터 지정 저장을 클릭합니다.

계속을 클릭합니다.

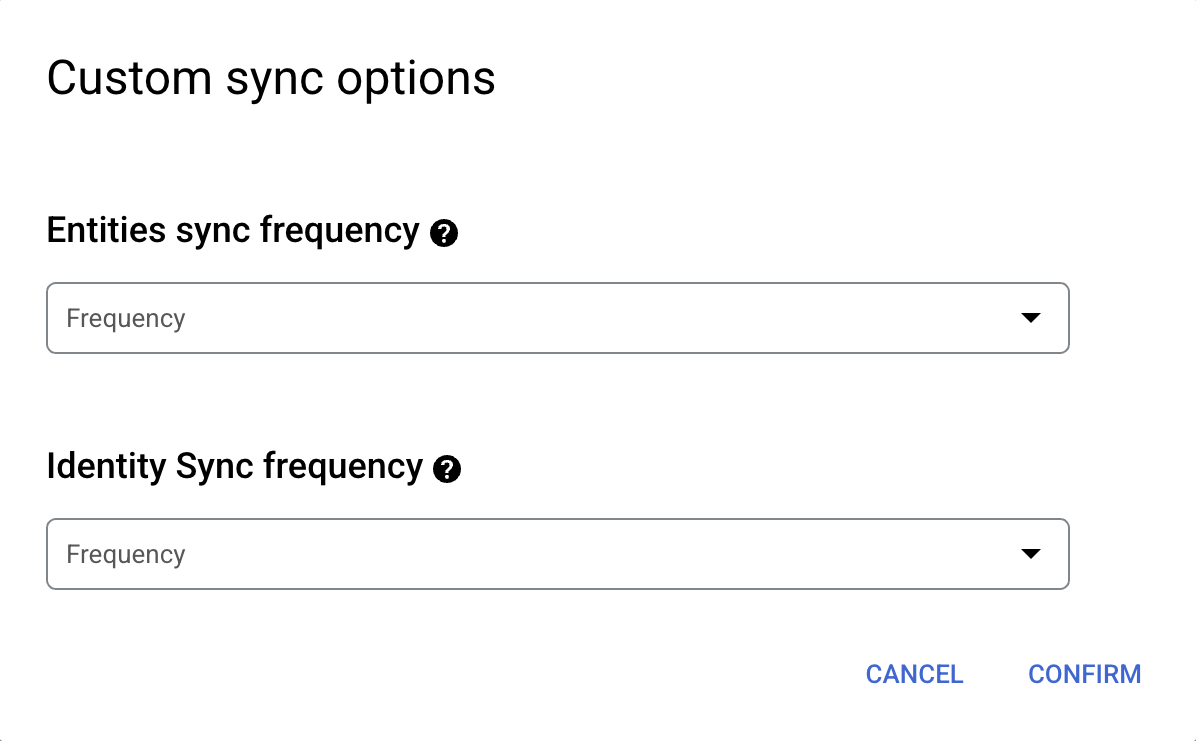

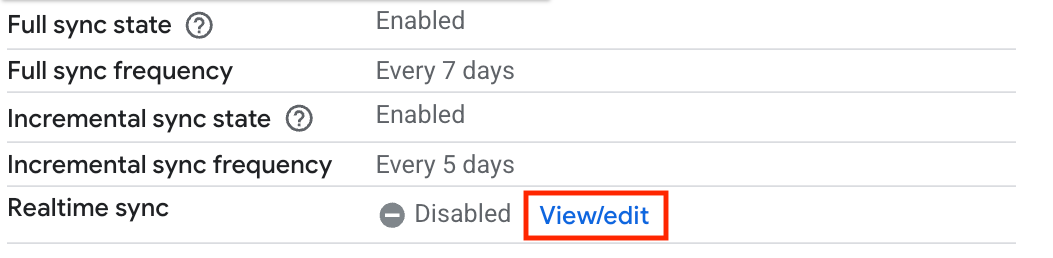

전체 동기화의 동기화 빈도와 증분 데이터 동기화의 증분 동기화 빈도를 선택합니다. 자세한 내용은 동기화 일정을 참고하세요.

항목 및 ID 데이터의 전체 동기화를 별도로 예약하려면 전체 동기화 아래의 메뉴를 펼친 후 커스텀 옵션을 선택합니다.

전체 항목 동기화와 전체 ID 동기화에 별도의 일정을 설정합니다. 데이터 커넥터의 리전을 선택합니다.

만들기를 클릭합니다. Gemini Enterprise는 데이터 스토어를 만들고 데이터 스토어 페이지에 데이터 스토어를 표시합니다.

수집 상태를 확인하려면 데이터 스토어 페이지로 이동하여 데이터 커넥터 이름을 클릭한 후 데이터 페이지에서 세부정보를 확인합니다. 데이터 동기화를 시작하면 커넥터 상태가 생성 중에서 실행 중으로 변경됩니다. 수집이 완료되면 상태가 활성으로 변경되어 데이터 소스 연결이 설정되고 다음으로 예약된 동기화를 기다리고 있음을 나타냅니다.

데이터 크기에 따라 수집에 몇 분 또는 몇 시간까지 걸릴 수 있습니다.

실시간 동기화 사용 설정

실시간 동기화는 문서 항목만 동기화하며 ID 항목과 관련된 데이터는 동기화하지 않습니다. 다음 표는 실시간 동기화가 지원되는 문서 이벤트를 보여줍니다.

| ServiceNow 항목 | 만들기 | 업데이트 | 삭제 | 권한 변경 |

|---|---|---|---|---|

| 첨부파일 | ||||

| 카탈로그 | ||||

| 이슈 | ||||

| 지식 |

커넥터의 실시간 동기화를 사용 설정하려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 Gemini Enterprise 페이지로 이동합니다.

탐색 메뉴에서 데이터 스토어를 클릭합니다.

실시간 동기화를 사용 설정할 ServiceNow 커넥터의 이름을 클릭합니다.

커넥터 데이터 페이지에서 커넥터 상태가 활성으로 변경될 때까지 기다립니다.

실시간 동기화 필드에서 보기/수정을 클릭합니다.

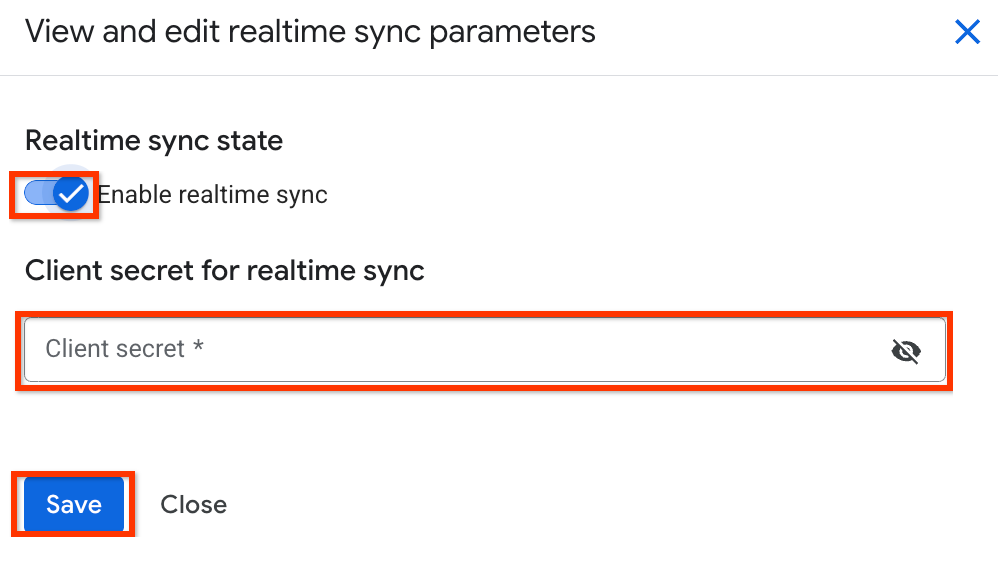

실시간 동기화 설정을 확인하고 수정합니다. 실시간 동기화 사용 설정 전환 버튼을 클릭하여 설정 위치로 전환합니다.

클라이언트 보안 비밀번호 값을 입력합니다. 이 값은 ServiceNow 웹훅 이벤트를 확인하는 데 사용됩니다. 20자(영문 기준) 문자열을 사용하는 것이 좋습니다.

실시간 동기화를 사용 설정하고 클라이언트 보안 비밀번호를 제공합니다. 저장을 클릭합니다.

실시간 동기화 필드가 실행 중으로 변경될 때까지 기다립니다.

관리자 역할이 있는 계정을 사용하여 ServiceNow 인스턴스로 이동합니다.

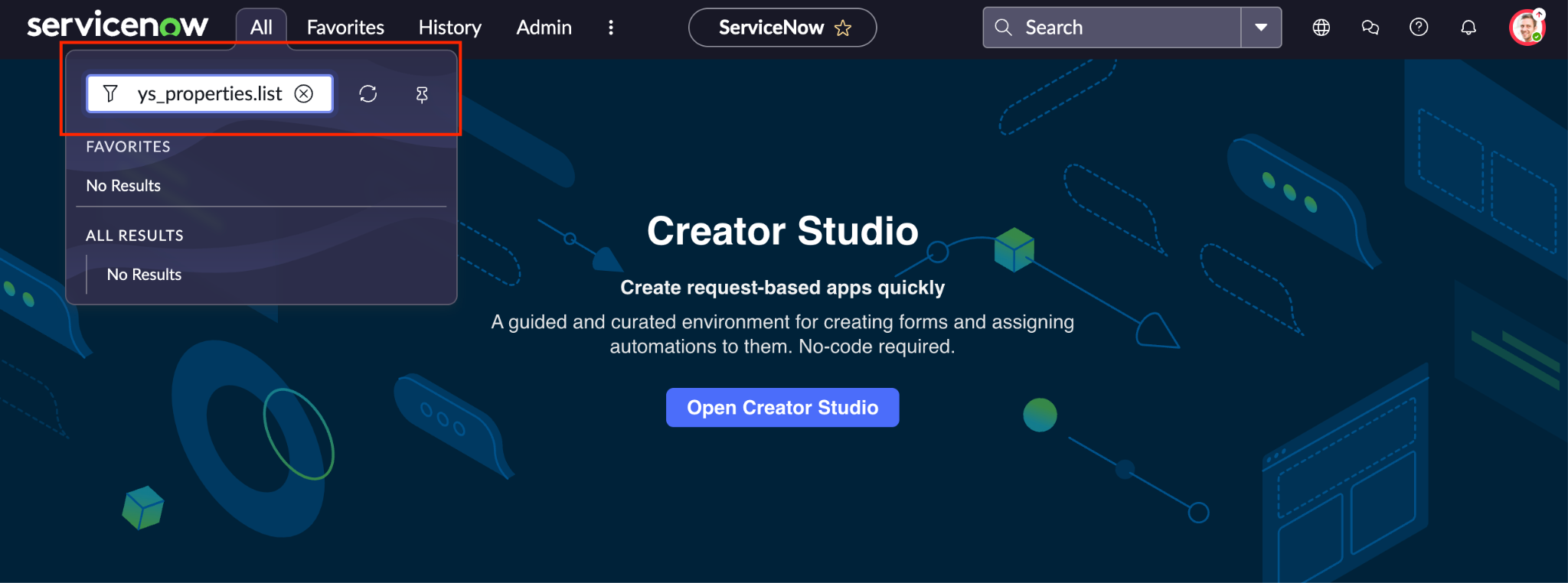

전체를 클릭합니다.

필터 필드에

sys_properties.list를 입력하고 제출합니다.

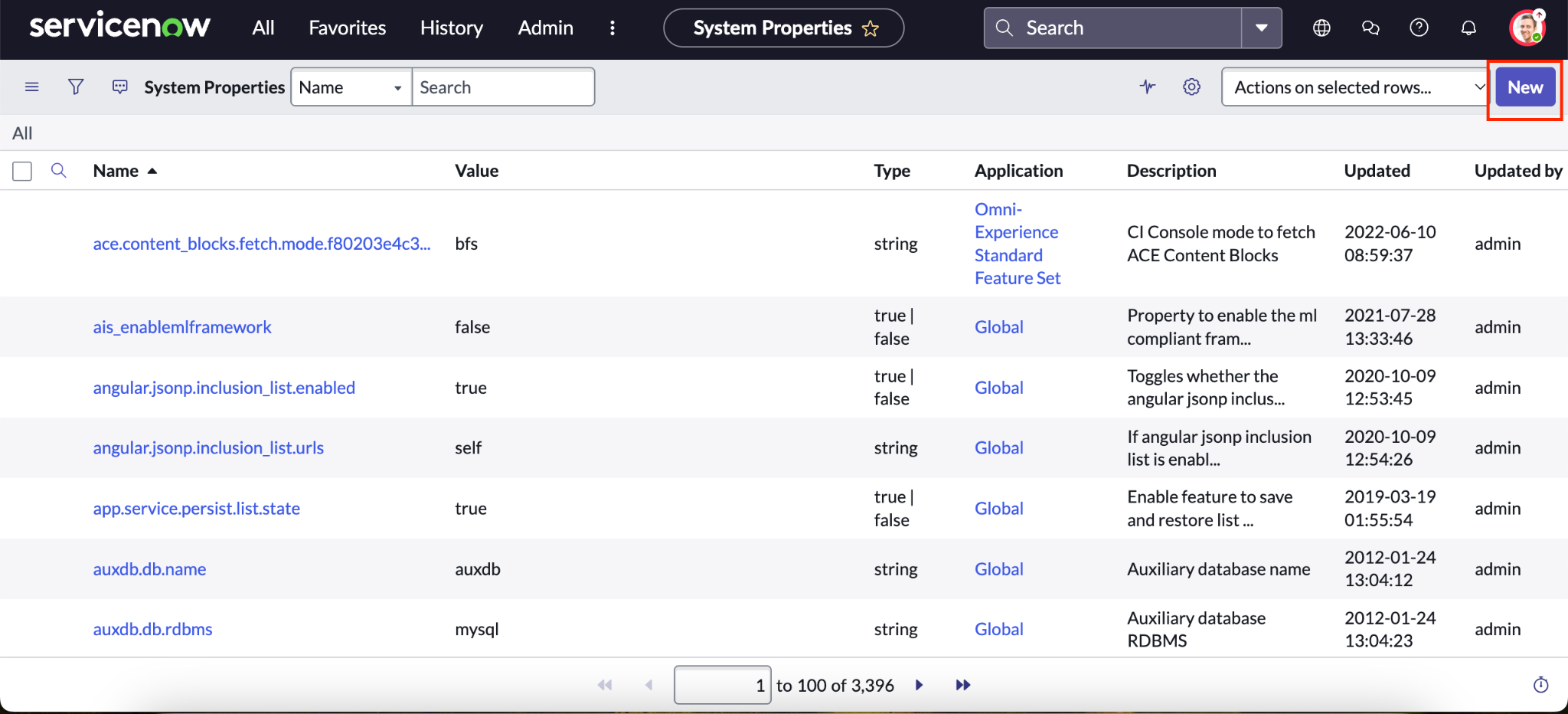

ServiceNow에서 시스템 속성을 찾습니다. 새로 만들기를 클릭하여 시스템 속성을 만듭니다.

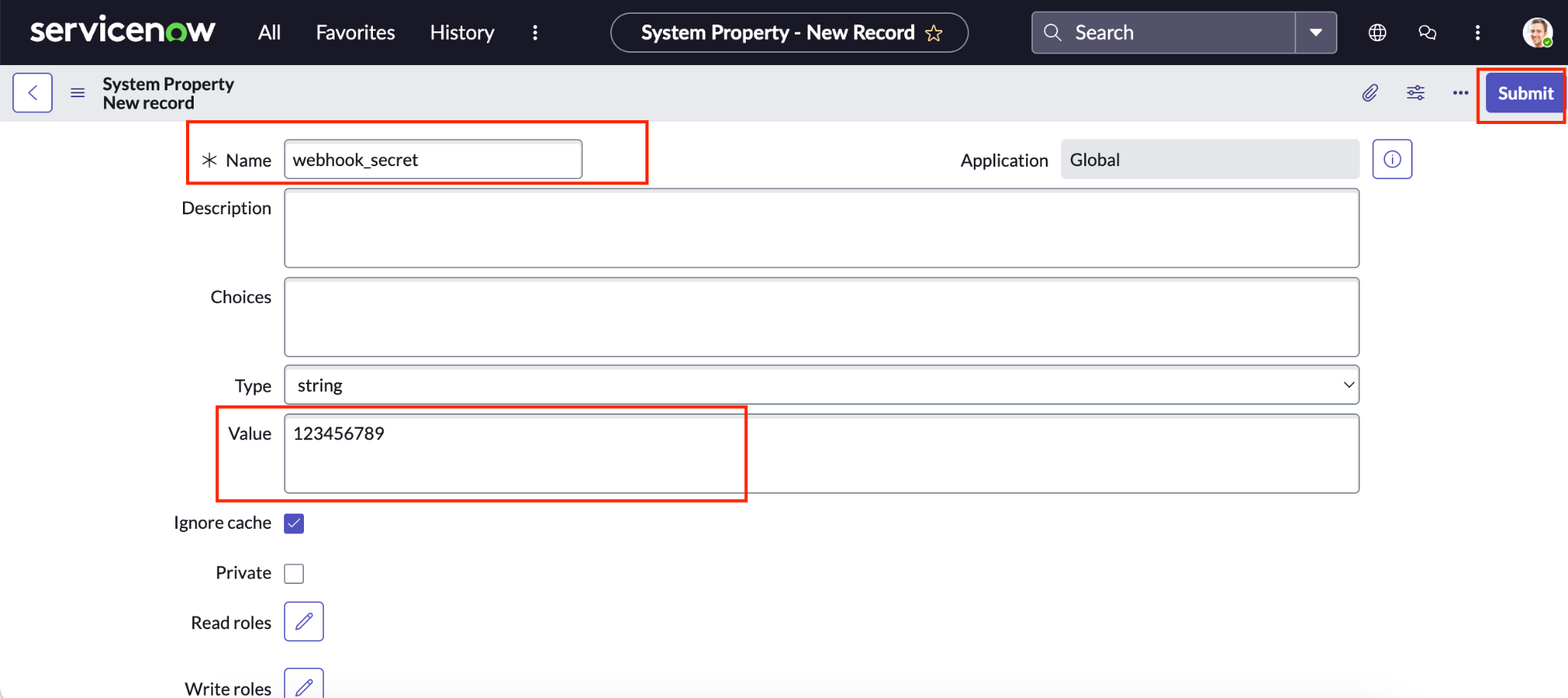

ServiceNow에서 새 시스템 속성을 만듭니다. 새 시스템 속성의 필드를 작성합니다.

이름에 설명이 포함된 이름(예:

webhook_secret)을 입력합니다.값에 Gemini Enterprise 커넥터 실시간 동기화 설정의 클라이언트 보안 비밀번호 필드에 사용한 값을 입력합니다.

제출을 클릭합니다.

새 ServiceNow 시스템 속성의 필드를 작성합니다.

지식 항목의 웹훅 만들기

ServiceNow 지식 항목의 웹훅을 만들려면 다음 단계를 따르세요.

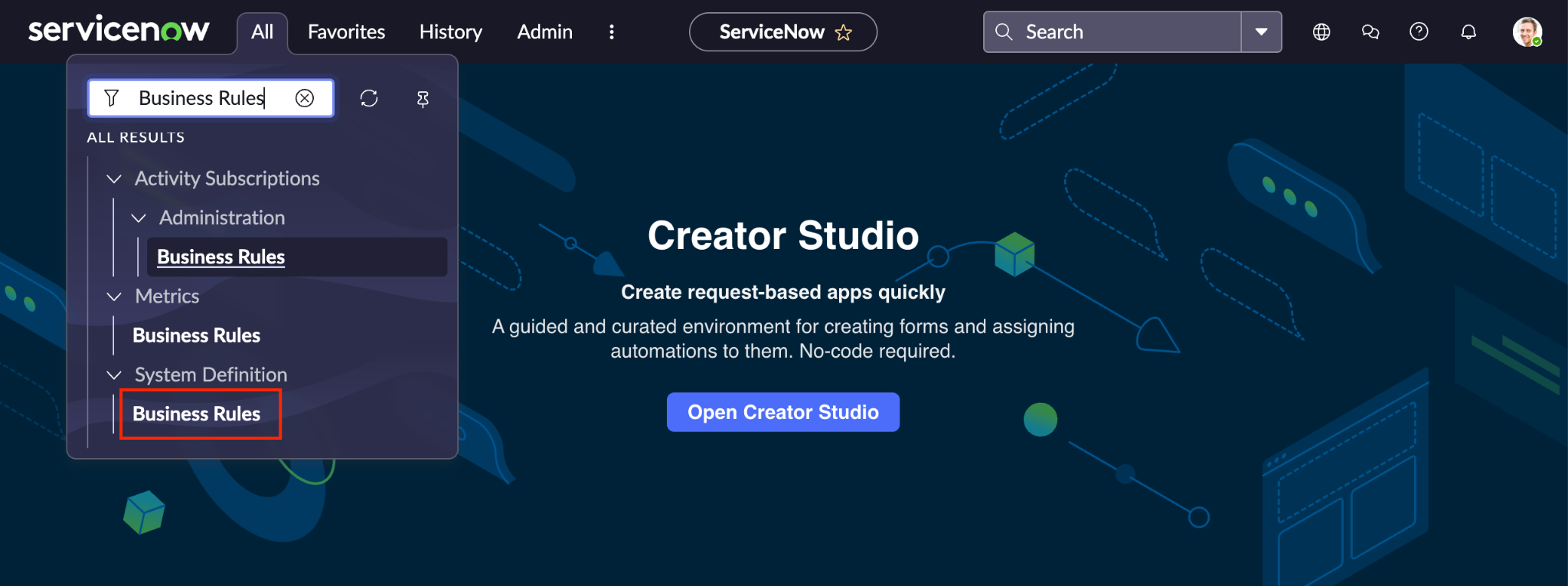

관리자 역할이 있는 계정을 사용하여 ServiceNow 인스턴스로 이동하고 모두 > 시스템 정의 > 비즈니스 규칙을 클릭합니다.

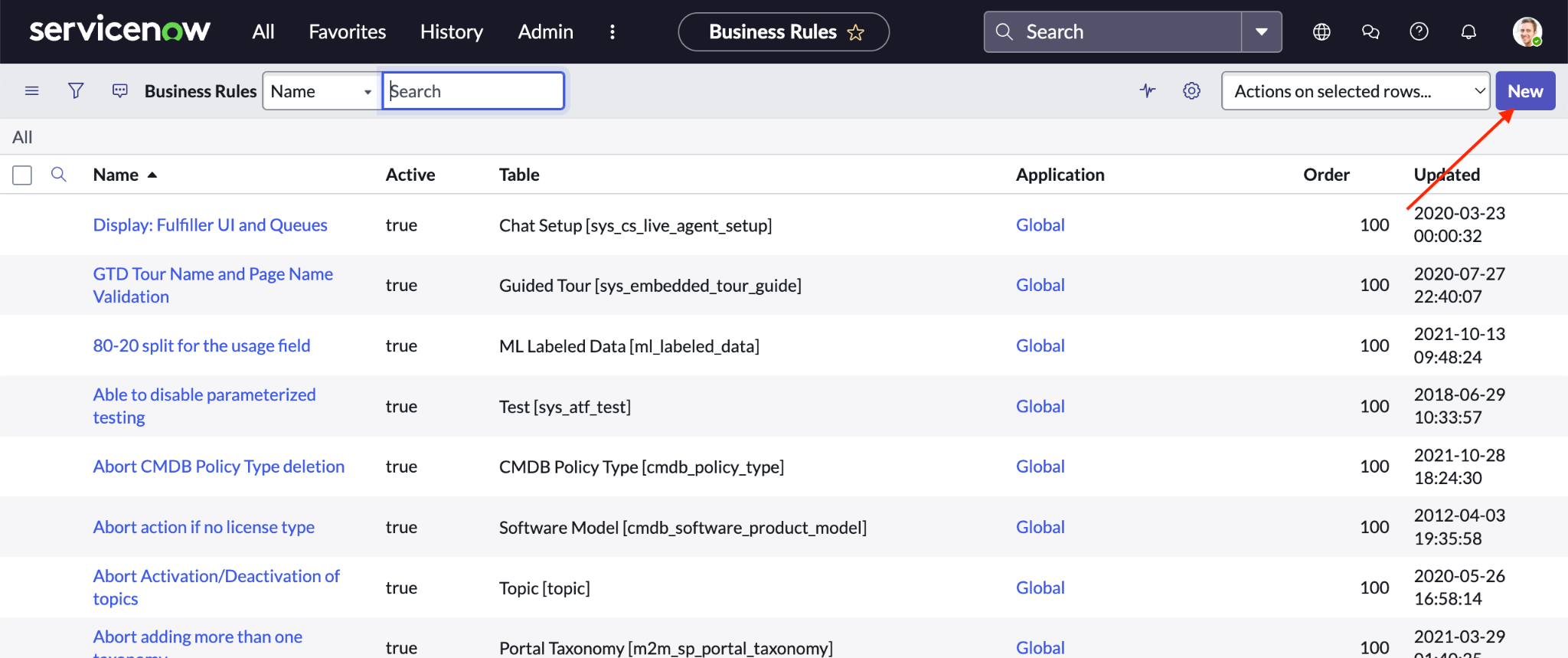

ServiceNow 비즈니스 규칙을 확인합니다. 새로 만들기를 클릭하여 새 비즈니스 규칙을 만듭니다.

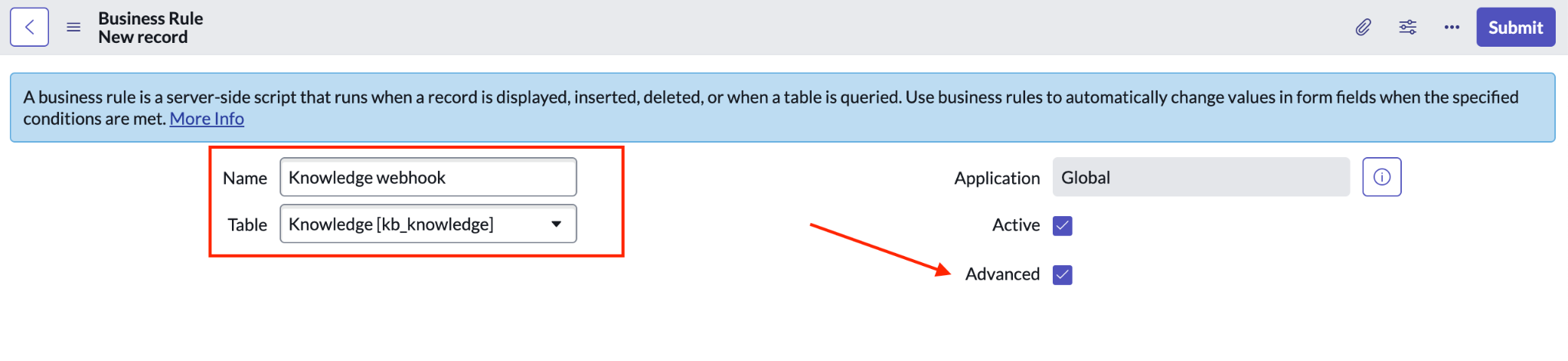

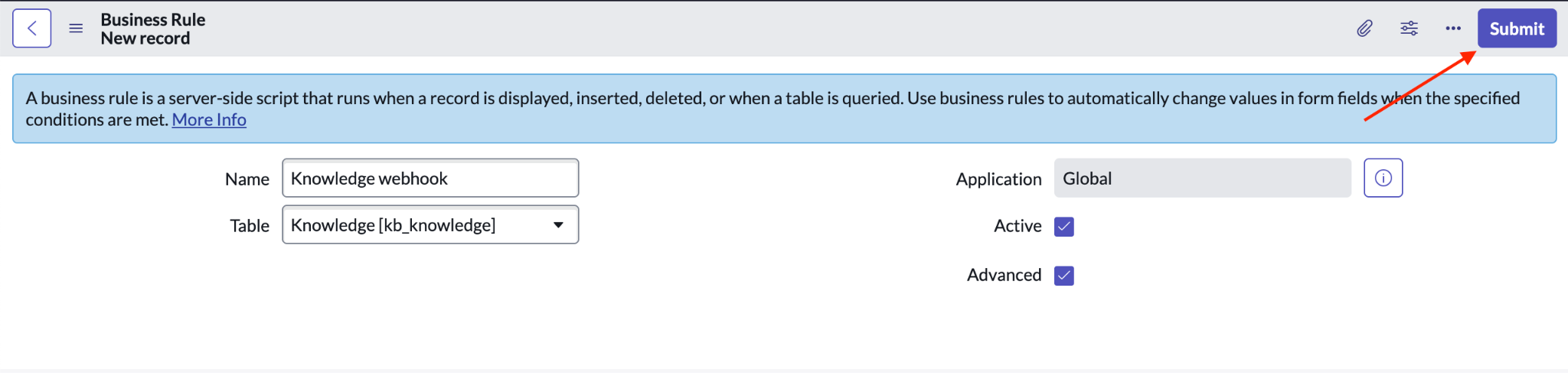

새 ServiceNow 비즈니스 규칙을 만듭니다. 웹훅의 필드를 작성합니다.

이름에 설명이 포함된 이름(예:

Knowledge webhook)을 입력합니다.고급을 선택합니다.

테이블에서 지식[kb_knowledge]을 선택합니다.

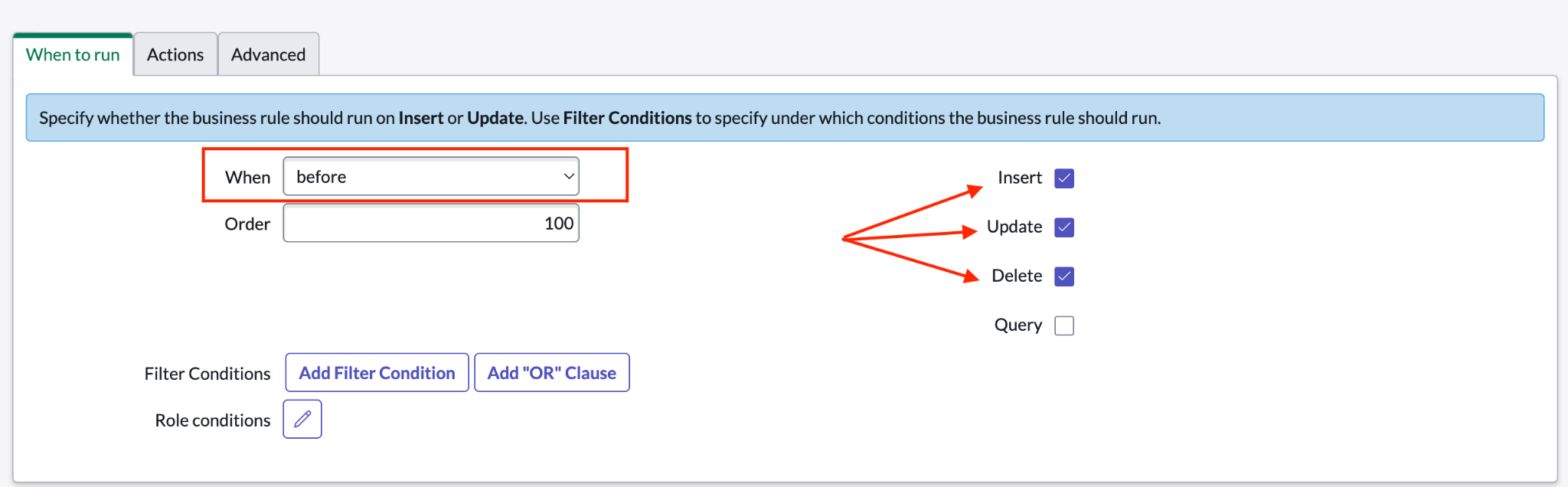

지식 항목 웹훅의 필드를 작성합니다. 실행 시점을 클릭합니다.

시점에서 이전을 선택합니다.

삽입, 업데이트, 삭제를 선택합니다.

지식 엔티티 웹훅이 실행되어야 하는 시점을 지정합니다. 고급을 클릭합니다.

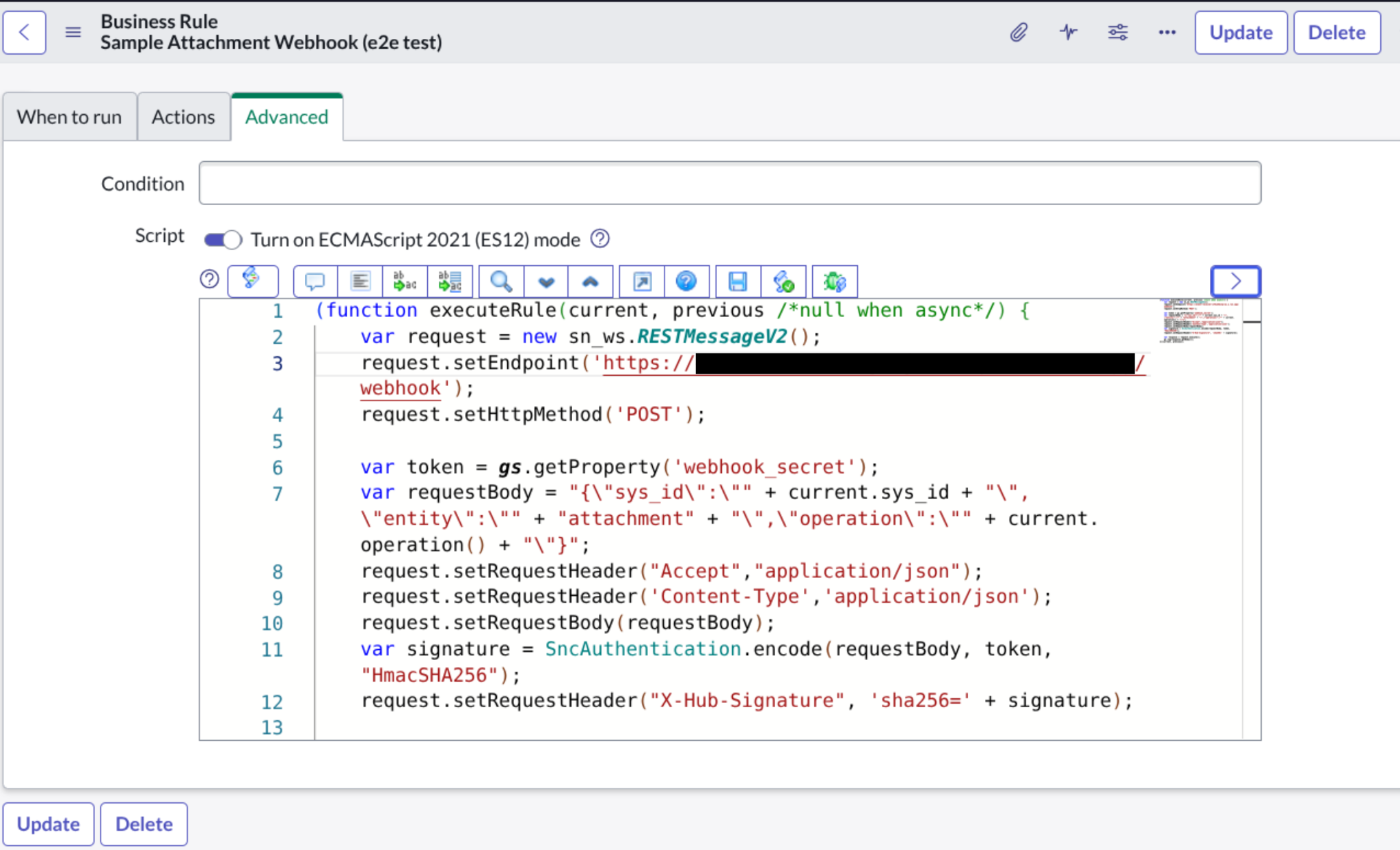

스크립트 필드에 다음 코드를 붙여넣고 엔드포인트 값을 Gemini Enterprise 커넥터의 실시간 동기화를 사용 설정할 때 제공된 웹훅 알림 URL로 바꿉니다.

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "knowledge" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

제공된 스크립트를 입력합니다. 제출을 클릭합니다.

새 비즈니스 규칙을 제출합니다.

카탈로그 항목의 웹훅 만들기

ServiceNow 카탈로그 항목의 웹훅을 만들려면 지식 항목의 웹훅 만들기의 단계를 따르되 다음과 같은 차이가 있습니다.

새 비즈니스 규칙을 만들 때 테이블에서 카탈로그 항목[sc_cat_item]을 선택합니다.

고급 탭의 스크립트에 다음 코드를 붙여넣고 엔드포인트 값을 Gemini Enterprise 커넥터의 실시간 동기화를 사용 설정할 때 제공된 웹훅 알림 URL로 바꿉니다.

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "catalog" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

이슈 항목의 웹훅 만들기

ServiceNow 이슈 항목의 웹훅을 만들려면 지식 항목의 웹훅 만들기의 단계를 따르되 다음과 같은 차이가 있습니다.

새 비즈니스 규칙을 만들 때 테이블에서 이슈[incident]를 선택합니다.

고급 탭의 스크립트에 다음 코드를 붙여넣고 엔드포인트 값을 Gemini Enterprise 커넥터의 실시간 동기화를 사용 설정할 때 제공된 웹훅 알림 URL로 바꿉니다.

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "incident" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

첨부파일 항목의 웹훅 만들기

ServiceNow 첨부파일 항목의 웹훅을 만들려면 지식 항목의 웹훅 만들기의 단계를 따르되 다음과 같은 차이가 있습니다.

새 비즈니스 규칙을 만들 때 테이블에서 첨부파일[sys_attachment]을 선택합니다.

고급 탭의 스크립트에 다음 코드를 붙여넣고 엔드포인트 값을 Gemini Enterprise 커넥터의 실시간 동기화를 사용 설정할 때 제공된 웹훅 알림 URL로 바꿉니다.

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "attachment" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

직원 풀 구성

직원 풀을 사용하면 Google Cloud 콘솔 내에서 Azure 또는 Okta와 같은 외부 ID 공급업체의 사용자를 관리하고 인증할 수 있습니다. 직원 풀을 구성하고 원활한 사용자 액세스를 위해 웹 앱을 사용 설정하려면 다음 단계를 따르세요.

적절한 설정 매뉴얼에 따라 Google Cloud 에서 조직 수준으로 직원 풀을 만듭니다.

Gemini Enterprise > 설정에서 앱을 만들 리전의 직원 풀을 구성합니다.

다음 단계

데이터 스토어를 앱에 연결하려면 앱 만들기의 단계를 수행하여 앱을 만들고 데이터 스토어를 선택하세요.

앱과 데이터 스토어를 설정한 후 검색 결과가 표시되는 방식을 미리 보려면 검색 결과 미리보기를 참조하세요.

데이터 스토어의 알림을 사용 설정하려면 서드 파티 데이터 스토어의 알림 구성을 참조하세요.