Questa pagina descrive come connettere ServiceNow a Gemini Enterprise.

Dopo aver configurato l'origine dati e importato i dati la prima volta, il datastore sincronizza i dati da questa origine con una frequenza che selezioni durante la configurazione.

Prima di iniziare

Prima di configurare la connessione, assicurati di disporre di quanto segue:

- Istanza ServiceNow: crea un'istanza ServiceNow seguendo le istruzioni nella documentazione di ServiceNow Developer.

Google Cloud Progetto: configura un progetto Google Cloud con un account amministratore in grado di gestire le configurazioni a livello di organizzazione, assicurandoti che l'organizzazione possa configurare un pool di forza lavoro.

Pool di forza lavoro: assicurati che la tua organizzazione sia configurata per gestire un pool di forza lavoro.

Configurare ServiceNow

ServiceNow offre due siti principali:

Sito principale di ServiceNow: il sito per la tua istanza ServiceNow.

- Gestisce utenti, gruppi e attività di amministrazione di sistema.

- URL: l'URL della tua istanza ServiceNow.

- Accedi utilizzando le tue credenziali di amministratore.

-

- Configura la knowledge base, imposta i workflow e sviluppa applicazioni personalizzate.

- URL:

https://developer.service-now.com. - Accedi utilizzando il tuo ID ServiceNow.

Per creare un endpoint OAuth:

- Accedi all'istanza ServiceNow principale con un ruolo di amministratore.

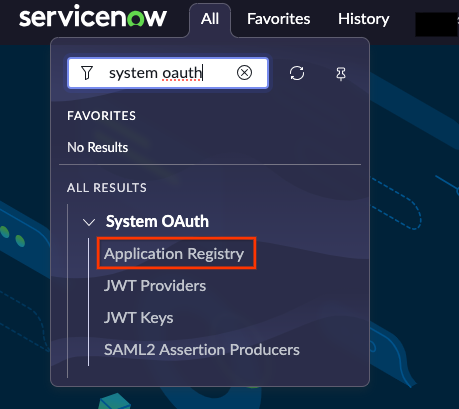

Vai a All (Tutti) > System OAuth (OAuth di sistema) > Application registry (Registro applicazioni).

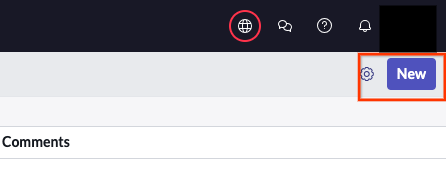

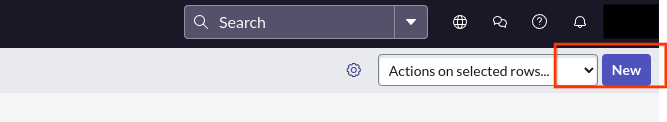

Seleziona il registro delle applicazioni Fai clic su New (Nuovo).

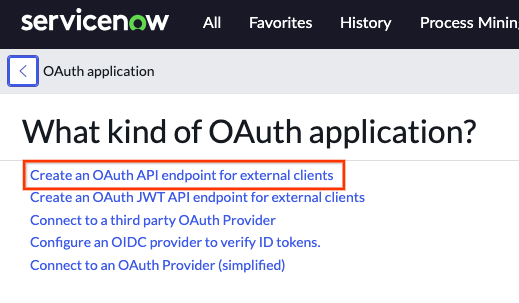

Fai clic sul pulsante Nuovo Fai clic su Create an OAuth API endpoint for external clients (Crea un endpoint API OAuth per client esterni).

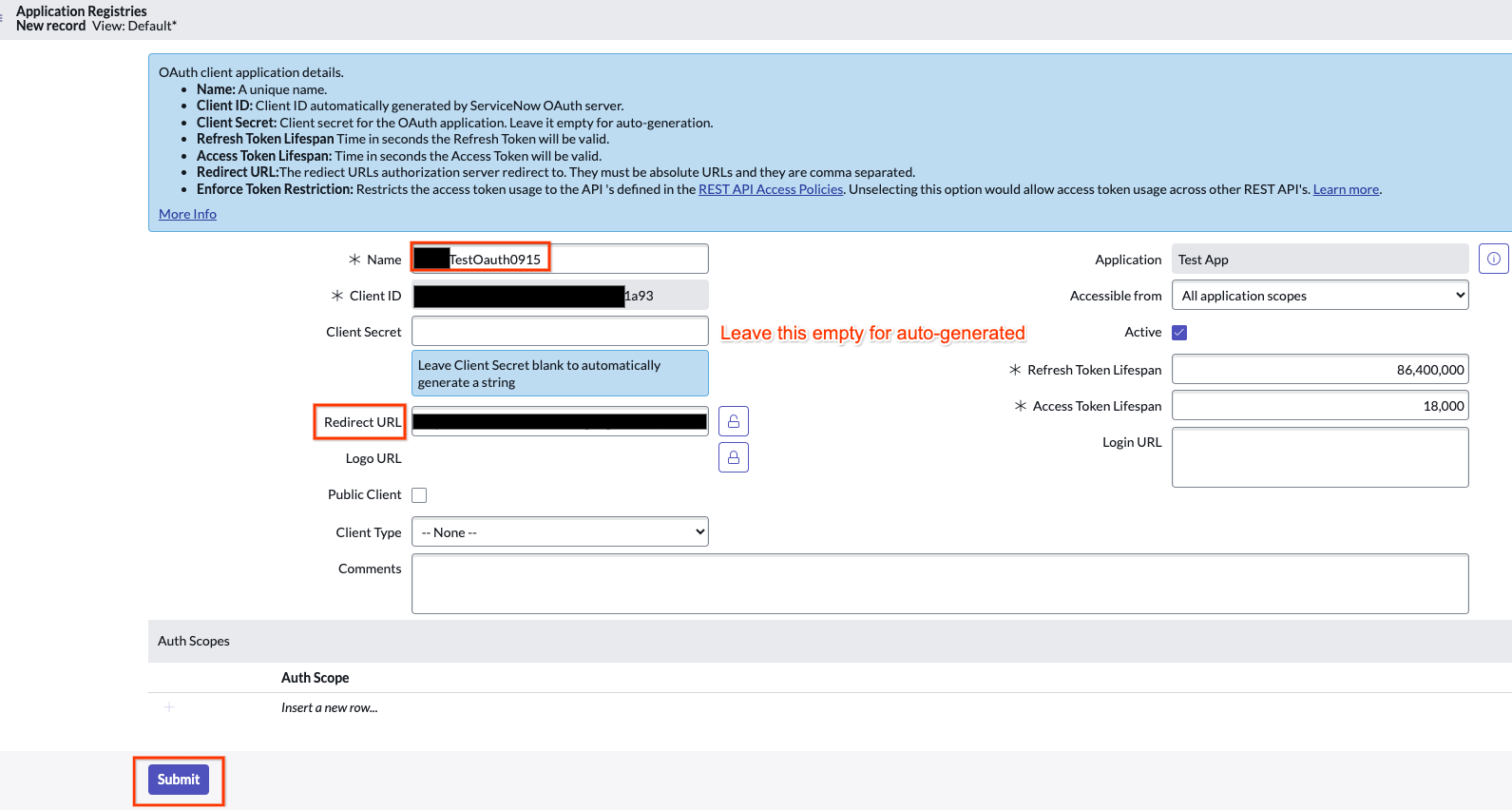

Seleziona l'opzione per creare un endpoint API OAuth per client esterni Compila i campi obbligatori

- Name (Nome): inserisci un nome univoco.

- Redirect URL (URL di reindirizzamento): inserisci l'URL di reindirizzamento:

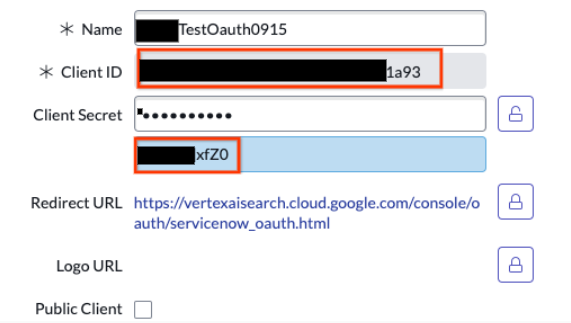

https://vertexaisearch.cloud.google.com/console/oauth/servicenow_oauth.html

Fai clic su Submit (Invia) per creare la credenziale.

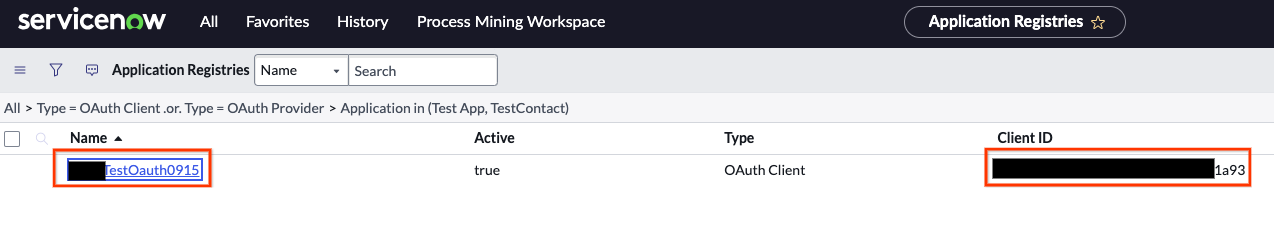

Inserisci l'URL di reindirizzamento Dopo l'invio, fai clic sul nome per visualizzare l'Client ID (ID client).

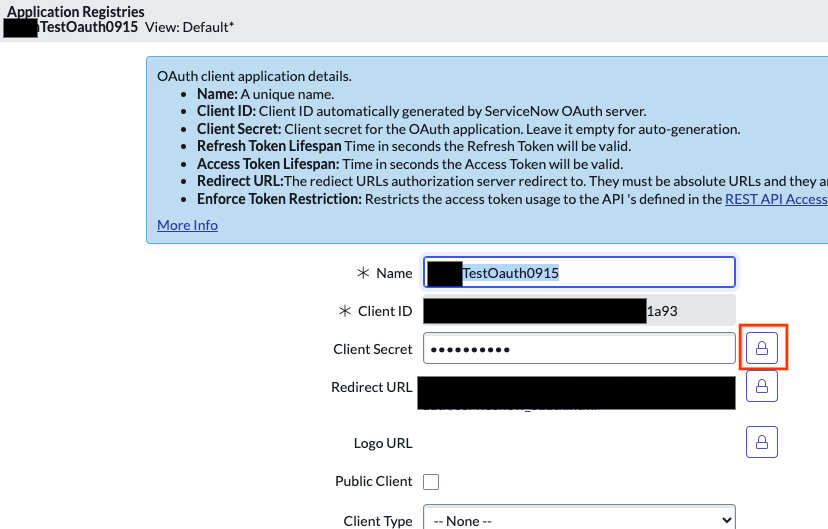

Visualizza l'ID client Il secret è mascherato. Fai clic sull'icona a forma di lucchetto accanto per visualizzare e scoprire il client secret.

Fai clic sull'icona lucchetto Salva il Client ID (ID client) e il Client secret per utilizzarli in un secondo momento.

Copia l'ID client e il client secret

Per recuperare le credenziali dell'istanza ServiceNow:

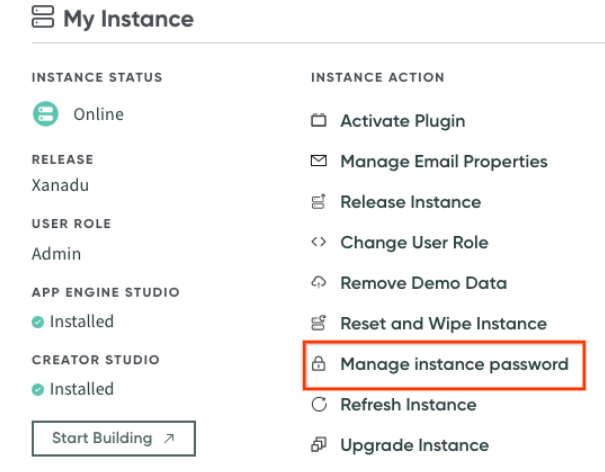

Vai a developer.service-now.com e fai clic su Manage instance password (Gestisci password istanza).

Fai clic sul pulsante Gestisci password istanza Conserva una copia dell'URL dell'istanza, del nome utente e della password da utilizzare quando necessario.

A questo punto, sono disponibili tutte e cinque le informazioni necessarie per configurare un datastore ServiceNow. Se non ci sono problemi con l'utilizzo del ruolo di amministratore per estrarre i dati, procedi con la creazione di un datastore.

Configura ruoli e autorizzazioni di amministratore

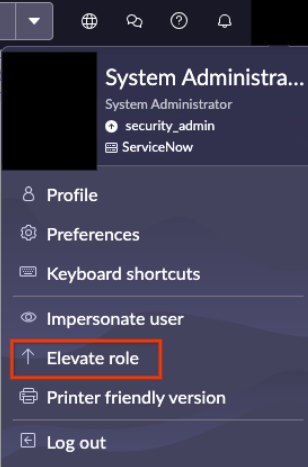

Eleva il ruolo di amministratore a security_admin per gestire utenti e ruoli.

Fai clic sull'icona del tuo profilo e poi seleziona Elevate role (Promuovi ruolo).

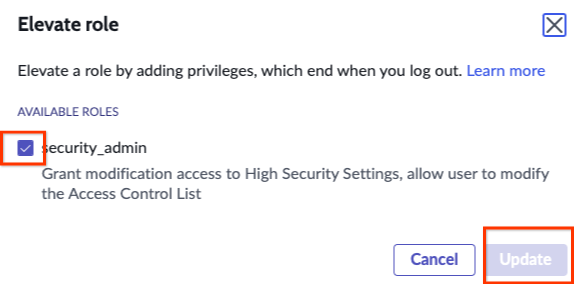

Fai clic sul pulsante Eleva ruolo Seleziona

security_admine poi fai clic su Update (Aggiorna). Il ruolosecurity_adminconsente di creare ruoli e gestire gli utenti.

Seleziona il ruolo security_admine poi fai clic sul pulsante Aggiorna

Configura ruoli e autorizzazioni utente

Per creare un datastore ServiceNow in Gemini Enterprise, devi concedere i ruoli e le autorizzazioni appropriati agli utenti. Prima di iniziare, è fondamentale capire come il connettore gestisce l'accesso all'entità incidente. Consulta Visibilità degli incidenti e controllo dell'accesso.

Scegli una delle seguenti opzioni per assegnare agli utenti i ruoli e le autorizzazioni necessari per configurare un datastore in Google Cloud. Ogni opzione fornisce l'accesso richiesto alla tua istanza.

Visibilità degli incidenti e controllo dell'accesso

Per migliorare la sicurezza e impedire l'esposizione involontaria dei dati, il connettore ServiceNow utilizzacontrollo dell'accessoo restrittivo per l'entità incident. In questo modo, gli utenti finali possono visualizzare solo gli incidenti a cui sono associati direttamente.

Nell'ambito di questo approccio restrittivo, il connettore non rispetta le autorizzazioni generali basate sui ruoli per la visibilità degli incidenti. I ruoli ServiceNow standard, come itil e sn_incident_read, che potrebbero concedere a un utente visibilità su tutti gli incidenti nell'interfaccia utente ServiceNow, non concedono lo stesso livello di accesso in Gemini Enterprise.

Gli utenti con uno dei seguenti ruoli hanno visibilità globale degli incidenti e possono visualizzare tutti gli incidenti:

adminincident_managerchange_manager

Tutti gli altri utenti possono visualizzare un incidente solo se lo hanno aperto, riaperto, risolto o chiuso. Possono anche visualizzare un incidente se sono:

- Nel gruppo di assegnazione per l'incidente.

- Un chiamante associato all'incidente.

- Un assegnatario.

- In una lista di titoli.

- In un elenco di note di lavoro.

- In un elenco di assegnatari aggiuntivi.

Questo comportamento impedisce a un utente di Gemini Enterprise di trovare un incidente a cui non ha accesso. A causa delle limitazioni aggiuntive rispetto alle autorizzazioni ServiceNow più ampie, questo comportamento potrebbe occasionalmente impedire a un utente di trovare in Gemini Enterprise un incidente a cui ha accesso in ServiceNow.

Crea un ruolo personalizzato con regole ACL (consigliato)

Crea un ruolo personalizzato con il set minimo di autorizzazioni.

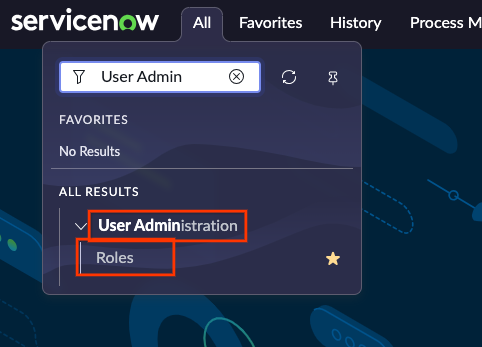

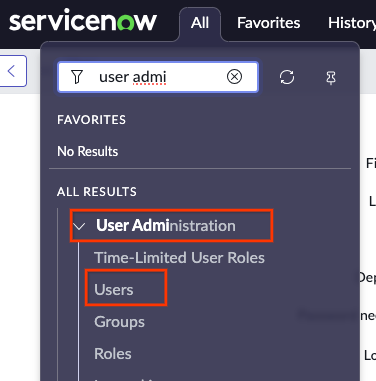

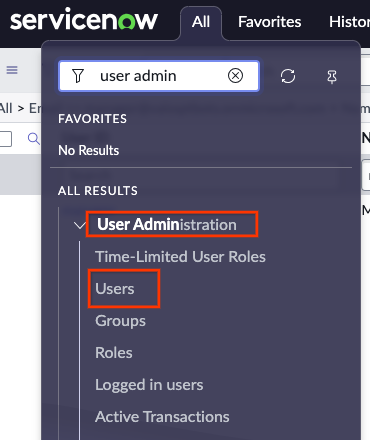

Vai a All (Tutti) > User administration (Amministrazione utenti) > Roles (Ruoli).

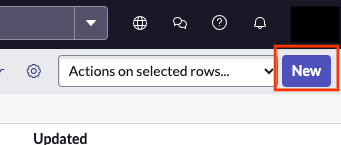

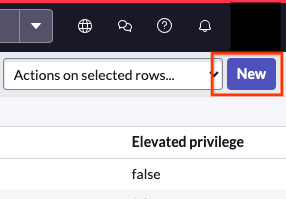

Seleziona ruoli Fai clic su New (Nuovo).

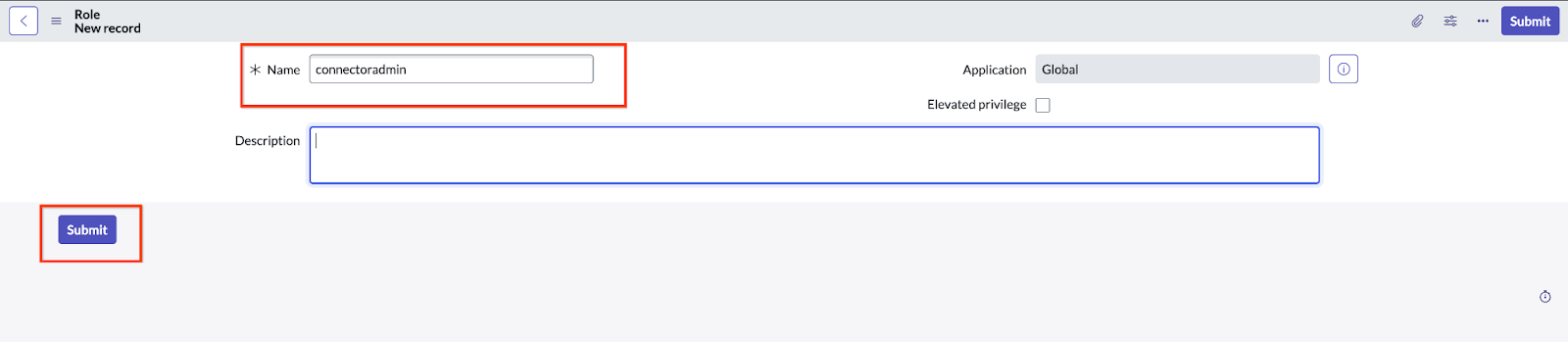

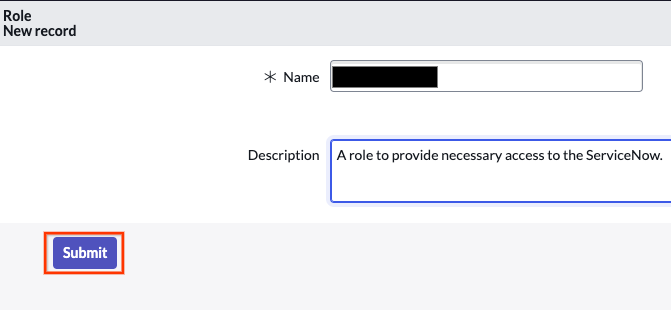

Fai clic sul pulsante Nuovo Fornisci un nome e fai clic su Submit (Invia).

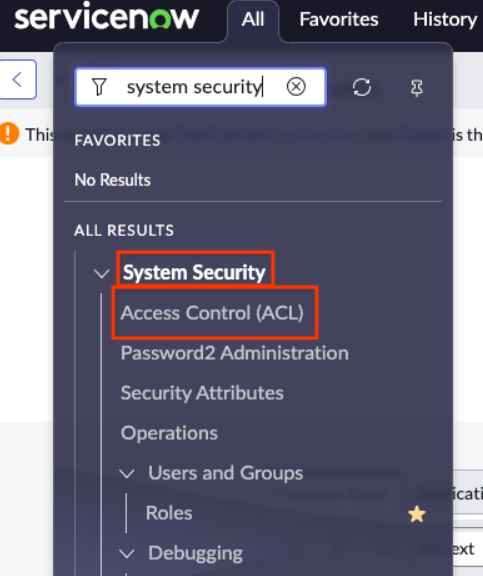

Seleziona un nome e invia Vai a System security (Sicurezza del sistema) > Access control (ACL) (Controllo accesso (ACL)).

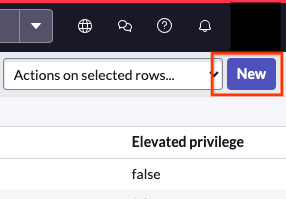

Seleziona controllo dell'accesso (ACL) Fai clic su New (Nuovo) per creare una nuova regola ACL.

Fai clic sul pulsante Nuovo Ripeti i due passaggi seguenti finché non avrai concesso l'accesso a tutte le tabelle richieste.

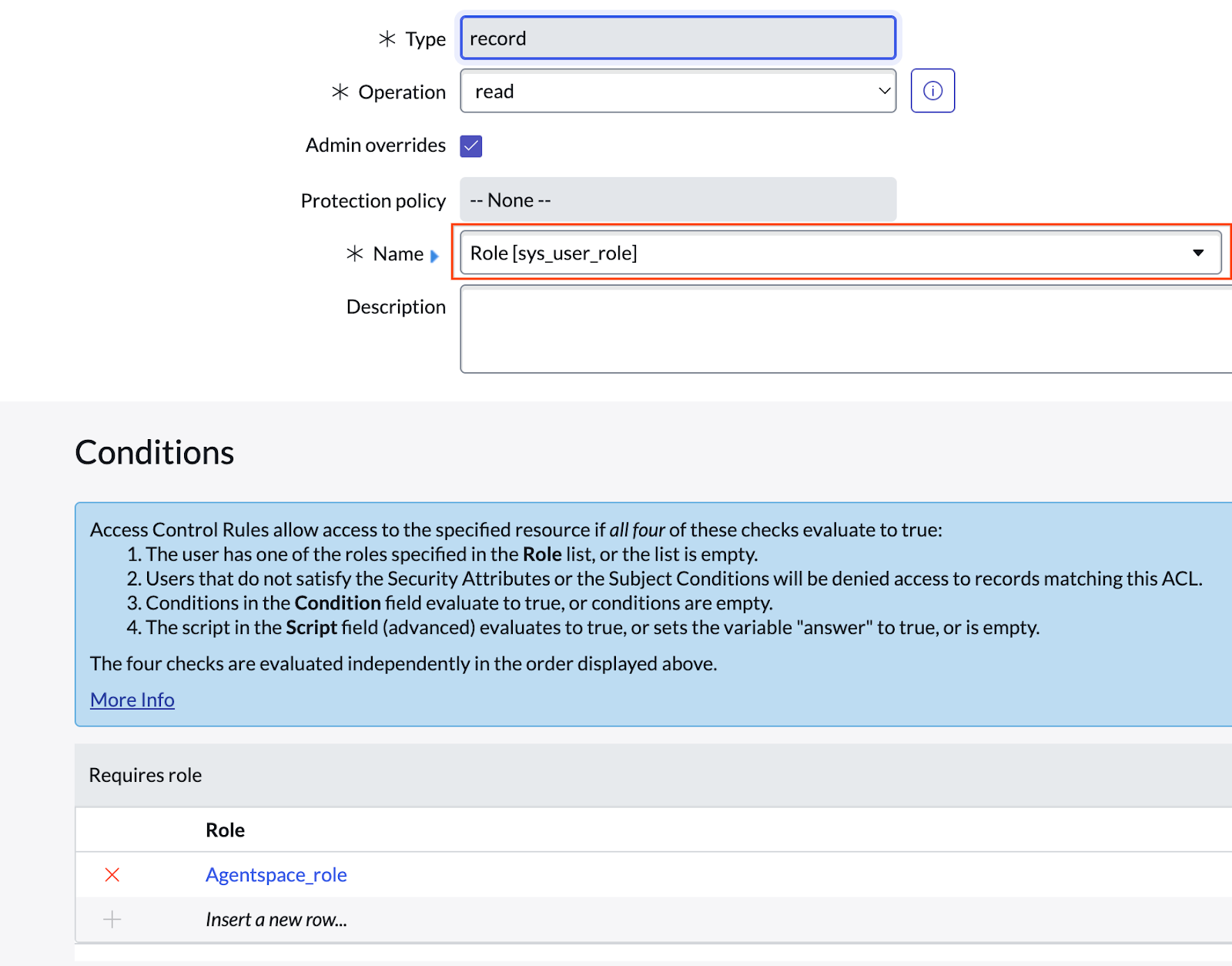

Utilizza

sys_user_rolecome esempio per vedere come viene concesso l'accesso alla tabella.

Seleziona sys_user_roleFai clic su Submit (Invia) e seleziona il ruolo.

Tabelle richieste

Il connettore ha bisogno dell'accesso a queste tabelle per ogni entità da eseguire.

| Nome tabella | Descrizione |

|---|---|

incidente |

Mostra gli incidenti nei risultati di ricerca. |

sc_cat_item |

Mostra gli elementi del catalogo nei risultati di ricerca. |

sc_cat_item_user_criteria_mtom |

Mostra gli utenti che possono accedere agli elementi del catalogo in base ai criteri utente. |

sc_cat_item_user_criteria_no_mtom |

Mostra gli utenti che non possono accedere agli elementi del catalogo in base ai criteri utente. |

sc_cat_item_user_mtom |

Mostra quali utenti possono accedere agli elementi del catalogo. |

sc_cat_item_user_no_mtom |

Mostra gli utenti che non possono accedere agli elementi del catalogo. |

kb_knowledge |

L'elenco degli articoli della knowledge base che possono essere mostrati nei risultati di ricerca. |

kb_knowledge_base |

L'elenco delle knowledge base che possono essere mostrati nei risultati di ricerca. |

kb_uc_can_contribute_mtom |

Mostra chi può contribuire alle knowledge base in base ai criteri utente. |

kb_uc_can_read_mtom |

Mostra chi può leggere le knowledge base in base ai criteri utente. |

kb_uc_cannot_read_mtom |

Mostra chi non può leggere le knowledge base in base ai criteri utente. |

sys_user_role |

Elenco dei ruoli che possono essere assegnati agli utenti. |

sys_user_has_role |

Elenco dei ruoli mappati agli utenti. |

sys_user_group |

Elenco dei segmenti dei gruppi di utenti. |

sys_user_grmember |

Elenco dei membri del gruppo per i gruppi. |

sys_user |

Elenco di tutti gli utenti. |

core_company |

Elenco di tutti gli attributi dell'azienda. |

cmn_location |

Elenco di tutti gli attributi della posizione. |

cmn_department |

Elenco di tutti gli attributi del reparto. |

user_criteria |

Elenco dei record dei criteri utente. |

sp_portal |

URI del portale dei link nei risultati di ricerca. |

m2m_sp_portal_knowledge_base |

URI del portale dei link per gli articoli della knowledge base nei risultati di ricerca. |

m2m_sp_portal_catalog |

URI del portale dei link per le voci del catalogo nei risultati di ricerca. |

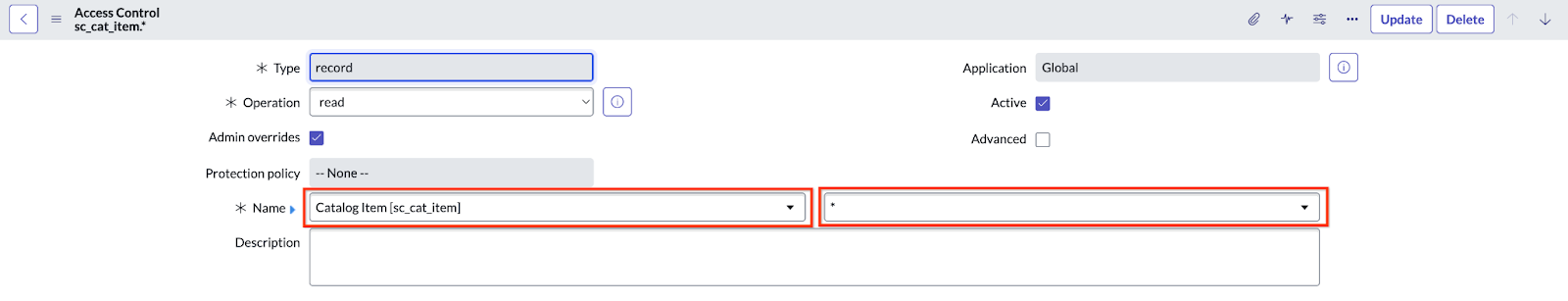

Concedi e verifica l'accesso ACL

Il connettore richiede l'accesso ACL ai campi degli elementi del catalogo della tabella

sc_cat_item.

Per concedere e verificare l'accesso:

Concedi l'accesso esplicito creando una nuova regola ACL e inserendo manualmente

sc_cat_item.*nel campo Name (Nome) del modulo.

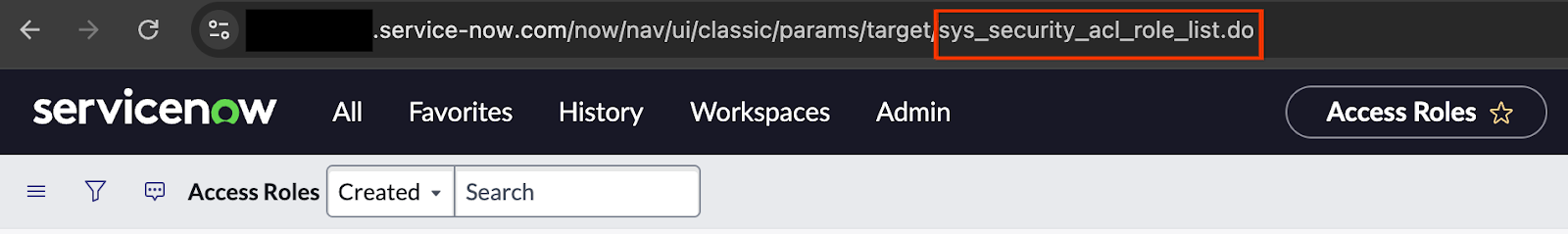

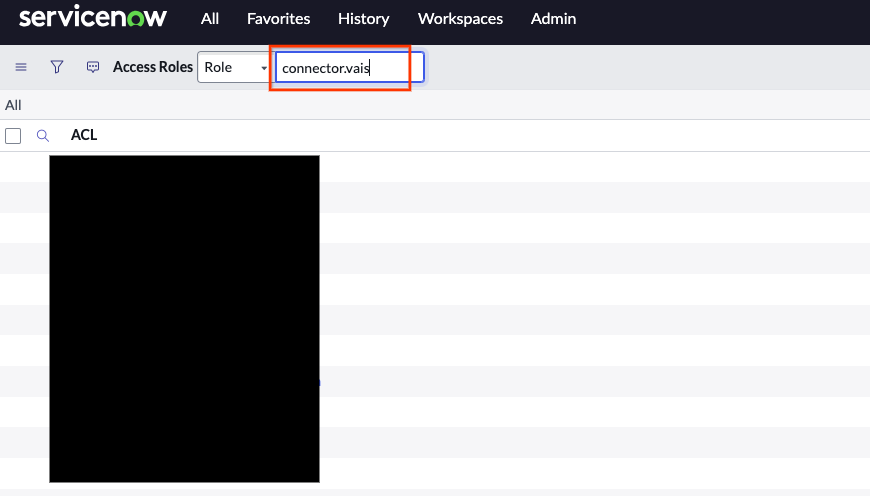

Inserisci sc_cat_item.*Verifica che gli ACL siano aggiornati.

Vai a

sys_security_acl_role_list.donella barra di ricerca.

Inserisci sys_security_acl_role_list.doImposta Role (Ruolo) sul ruolo che vuoi verificare.

Seleziona il ruolo da verificare Verifica che gli ACL richiesti siano assegnati al ruolo.

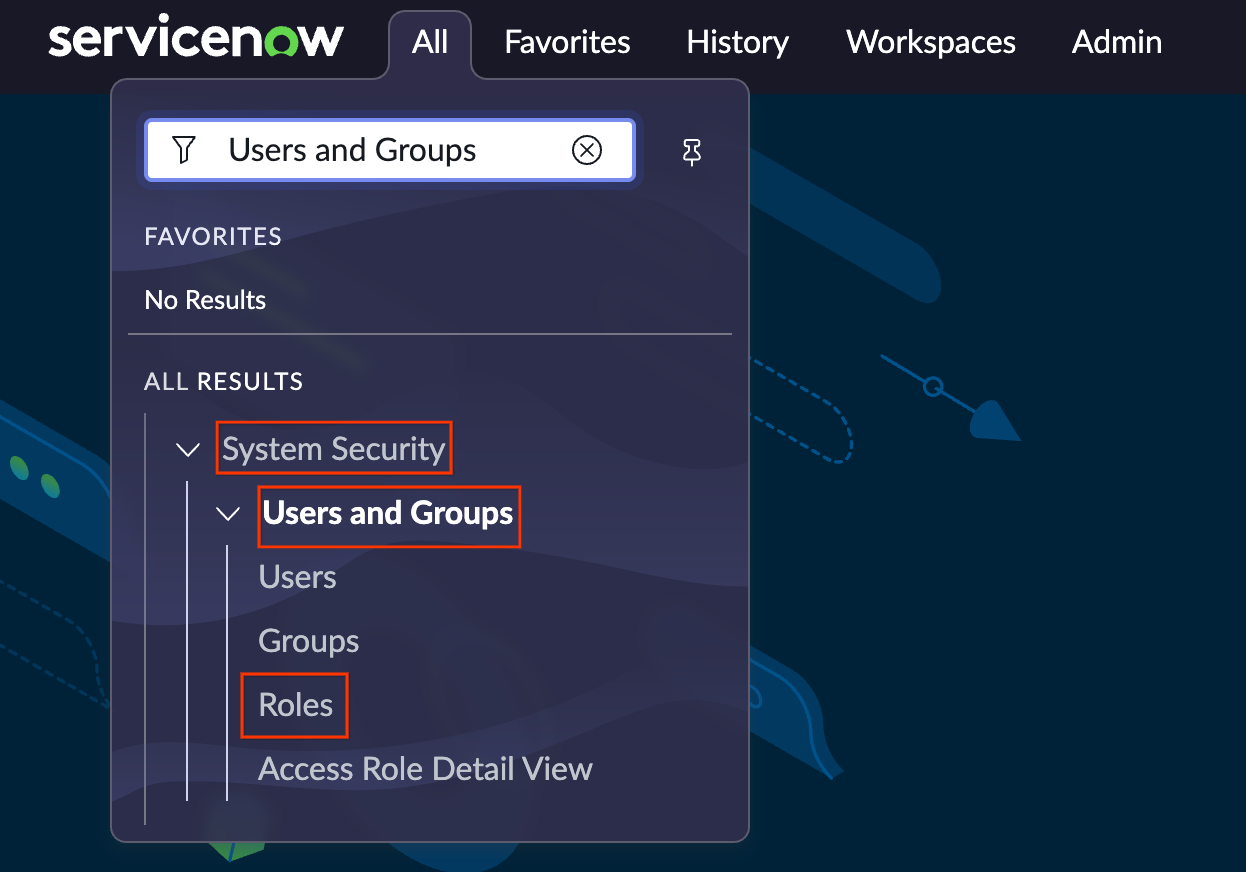

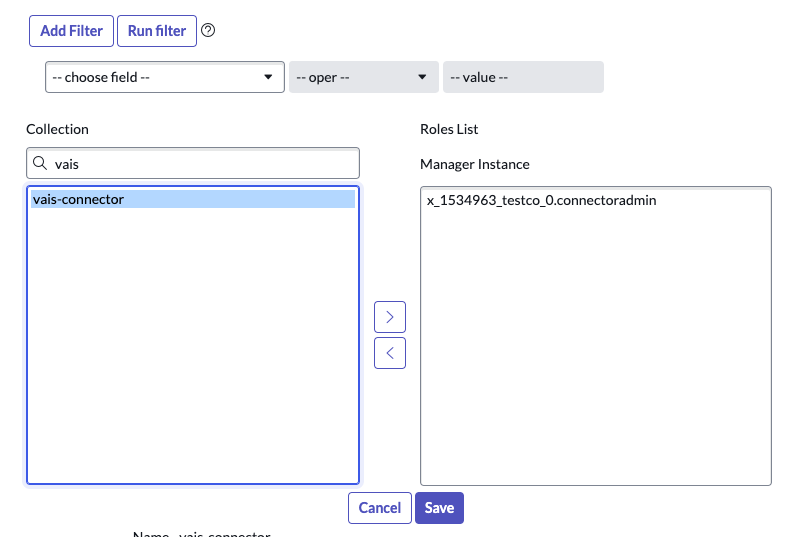

Utilizza un ruolo personalizzato con gli amministratori delle entità

L'utilizzo del ruolo di amministratore potrebbe non essere adatto a team o organizzazioni che vogliono evitare di assegnare autorizzazioni eccessivamente potenti. Questa opzione fornisce un ruolo con tre autorizzazioni specifiche che concedono l'accesso richiesto.

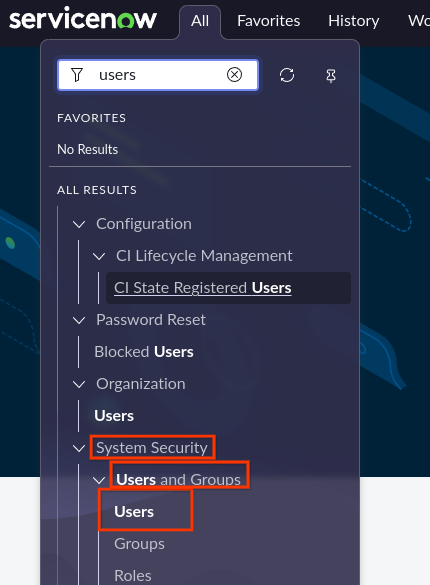

Vai a All (Tutti) > System security (Sicurezza del sistema) > Users and groups (Utenti e gruppi) > Roles (Ruoli).

Aggiungi ruoli Seleziona New (Nuovo e inserisci un nome.

Fai clic sul pulsante Nuovo Fai clic su Invia.

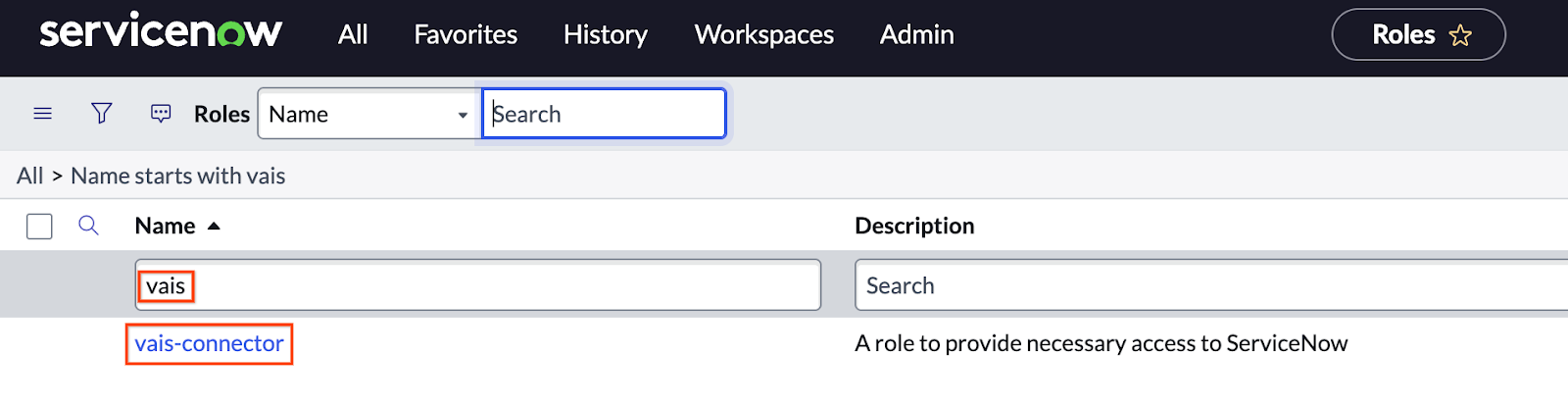

Fai clic sul pulsante Invia Trova il ruolo creato nell'elenco.

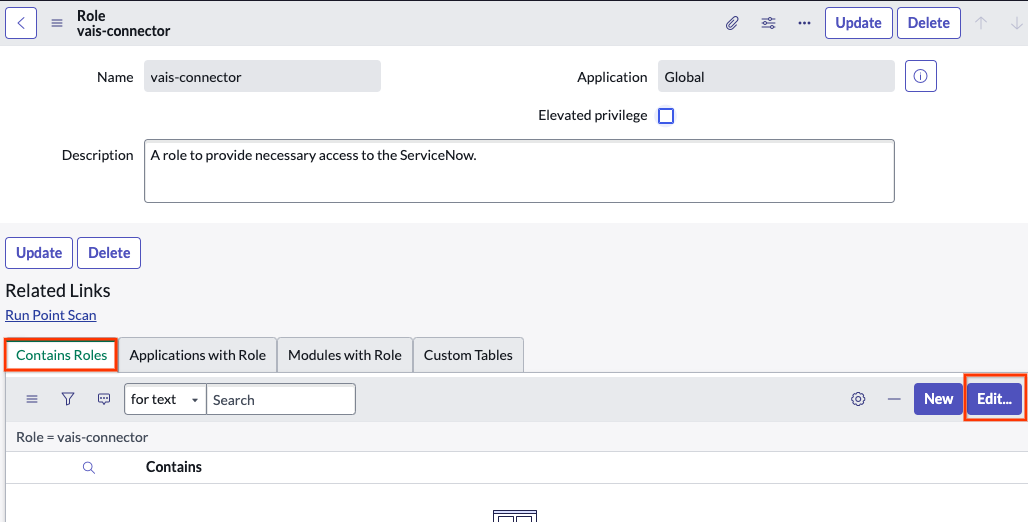

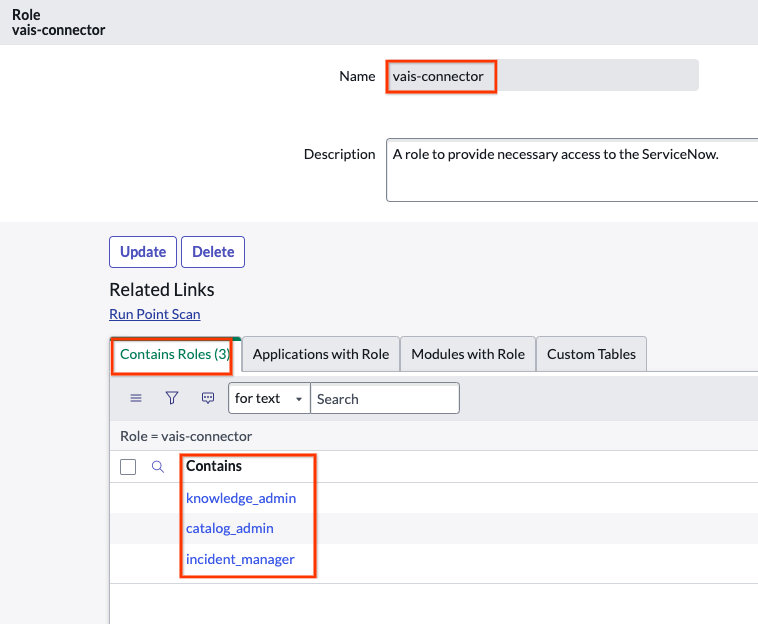

Cerca utilizzando il nome del ruolo e fai clic sul ruolo Vai a Contains roles (Contiene ruoli) > Edit (Modifica).

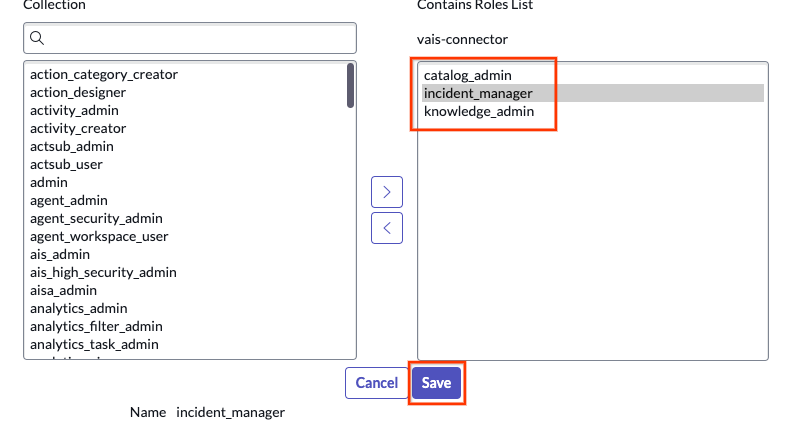

Fai clic sul pulsante Modifica Aggiungi i seguenti ruoli al ruolo appena creato, quindi fai clic su Save (Salva).

catalog_adminknowledge_adminincident_manager

Aggiungi ruoli e fai clic sul pulsante Salva Conferma gli aggiornamenti.

Conferma i ruoli La figura seguente mostra il ruolo personalizzato che include tre ruoli:

Ruoli personalizzati

Utilizza un ruolo di amministratore

Puoi utilizzare un ruolo di amministratore per estrarre i dati. Utilizza il ruolo di amministratore predefinito configurato con l'istanza o crea un nuovo utente con un ruolo di amministratore procedendo nel seguente modo:

Vai a All (Tutti) > User administration (Amministrazione utenti) > Users (Utenti).

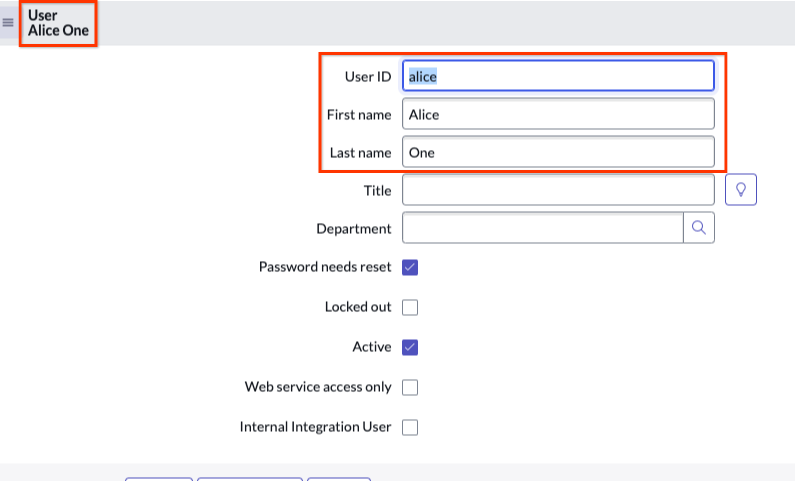

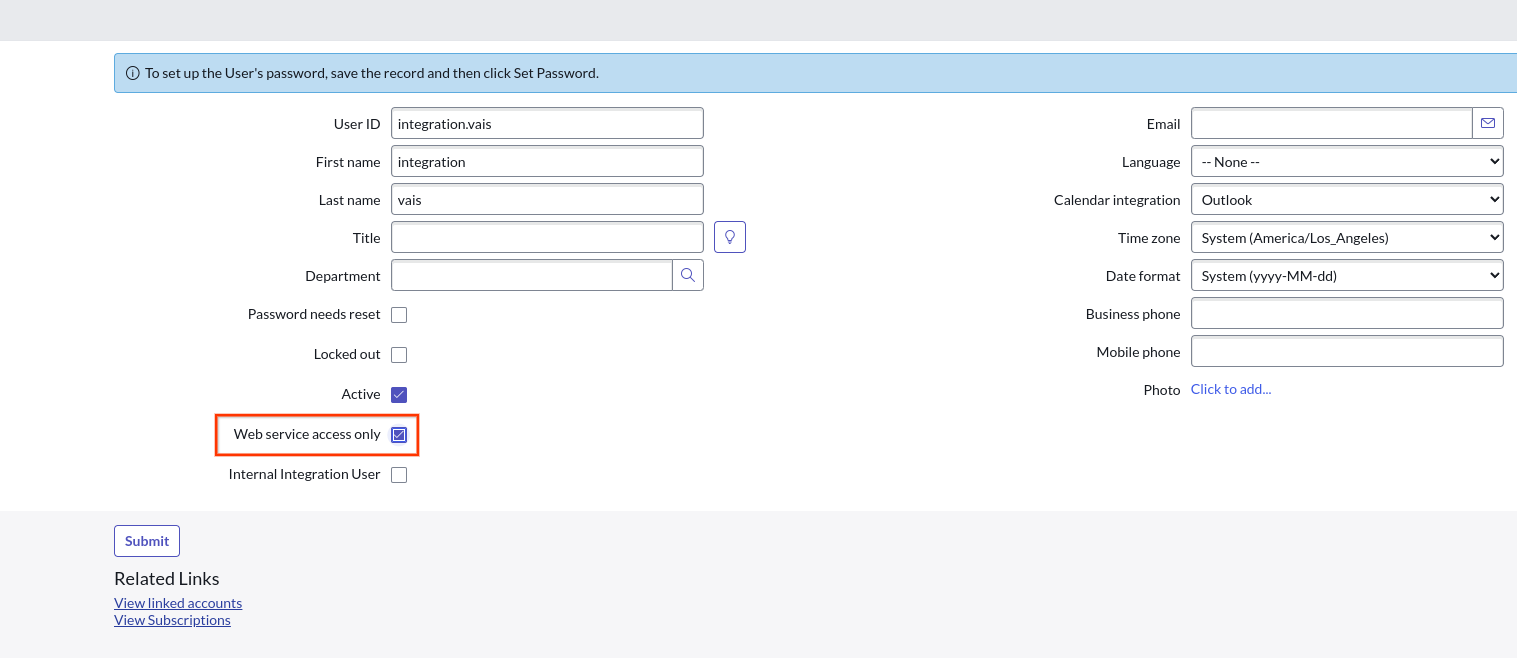

Seleziona utenti Crea un nuovo utente con un nome.

Seleziona nome utente Attiva Web service access only (Solo accesso al servizio web). Quando selezioni Web service access only (Solo accesso al servizio web), crei un utente non interattivo.

Utenti interattivi e non interattivi: gli utenti interattivi possono accedere all'interfaccia utente o al service portal di ServiceNow utilizzando il proprio nome utente e la propria password. Possono accedere a un'istanza tramite un URL che indirizza a una pagina, un modulo o un elenco dell'interfaccia utente. Possono anche connettersi utilizzando metodi Single Sign-On come l'autenticazione di tipo Digest o SAML (Security Assertion Markup Language). Inoltre, possono utilizzare le proprie credenziali per autorizzare le connessioni SOAP se consentito da impostazioni di sicurezza rigorose e hanno accesso illimitato ad altre connessioni API come WSDL, JSON, XML o XSD.

Gli utenti non interattivi, invece, possono utilizzare le proprie credenziali solo per autorizzare connessioni API come JSON, SOAP e WSDL. Non possono accedere all'interfaccia utente di ServiceNow e possono accedere all'istanza solo tramite protocolli API.

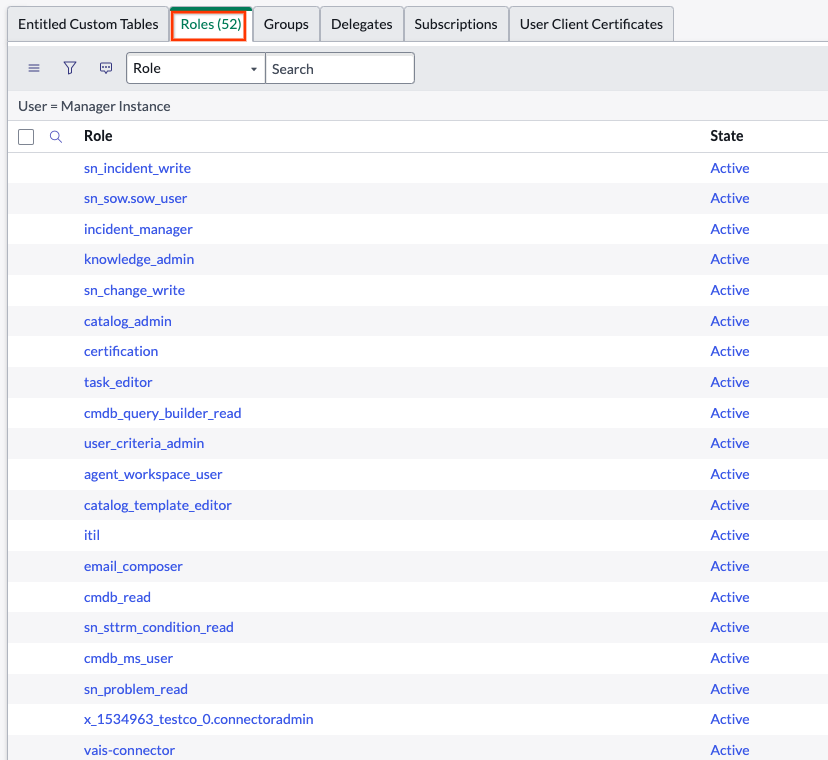

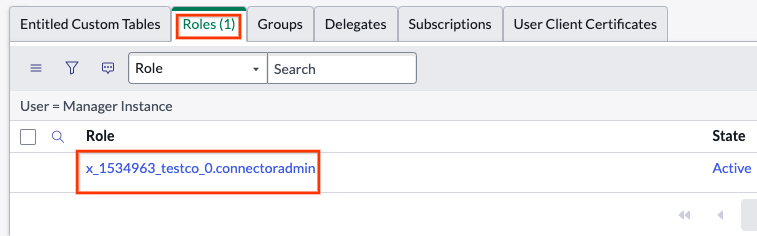

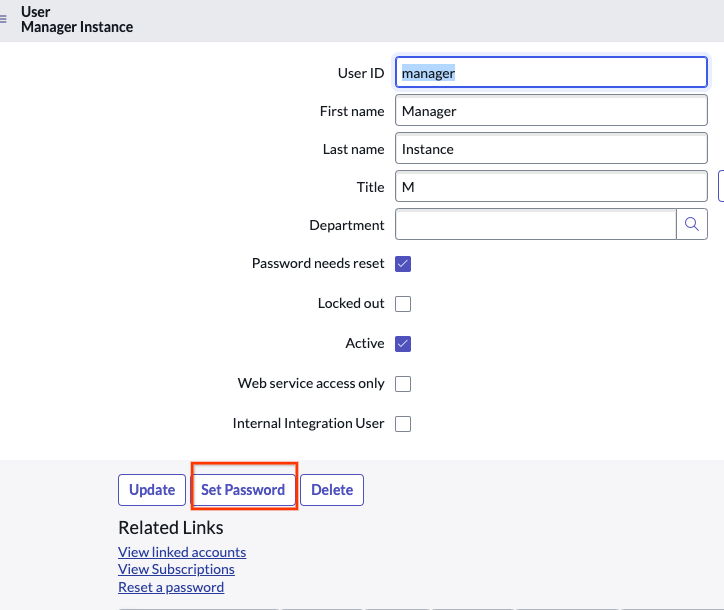

Dopo aver creato l'utente, selezionalo dall'elenco degli utenti.

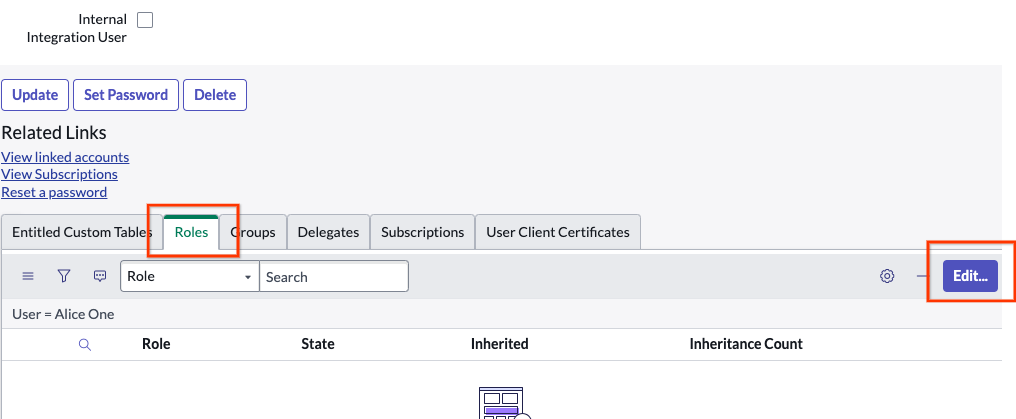

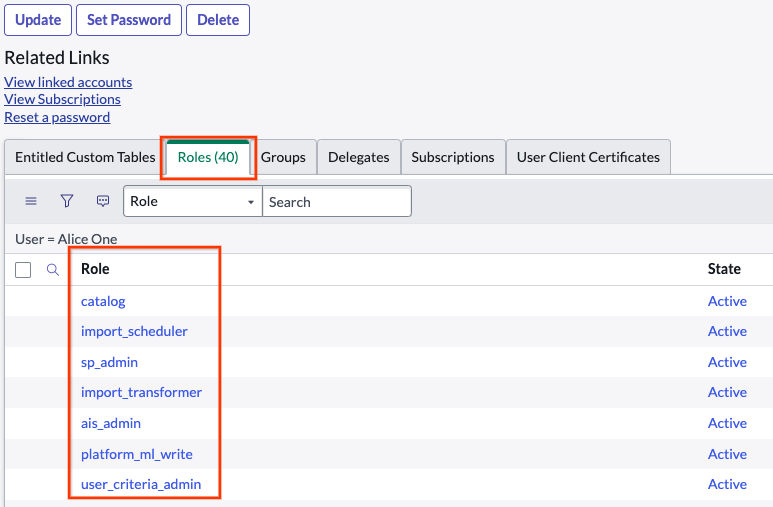

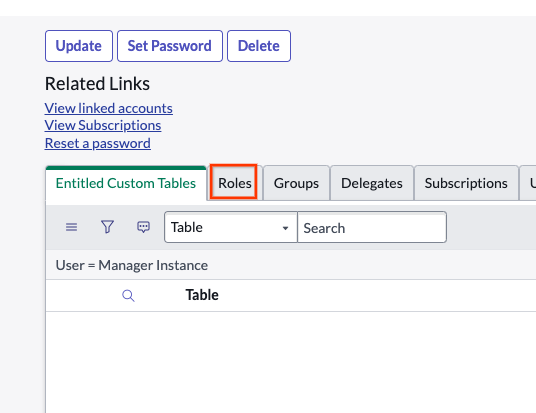

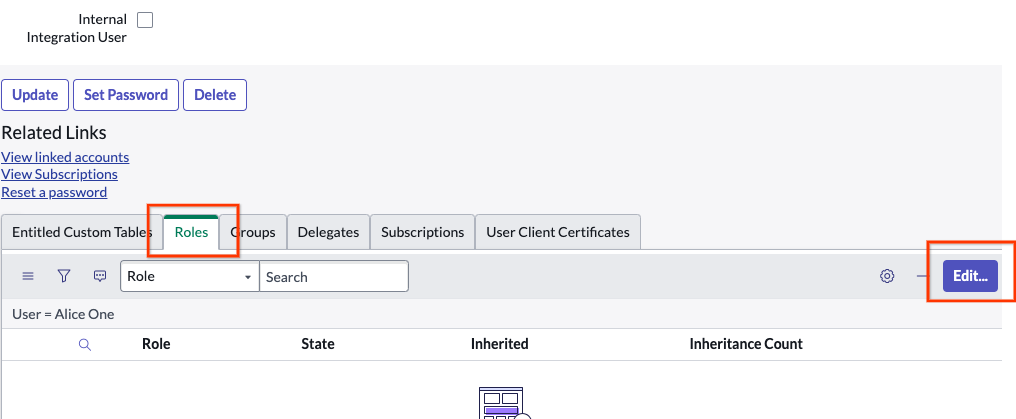

Scegli un utente Fai clic su Roles (Ruoli) > Edit (Modifica).

Modifica ruoli Aggiungi amministratore.

Fai clic su Save (Salva) per aggiungere un elenco di ruoli all'utente.

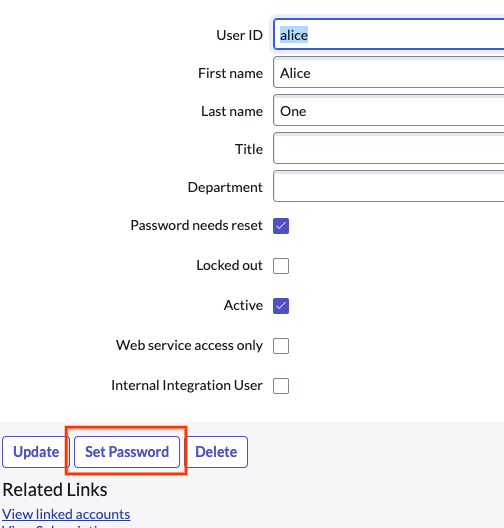

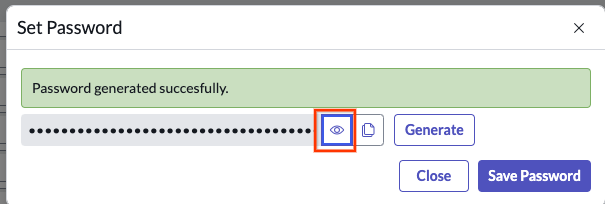

Aggiungere l'elenco dei ruoli all'utente Fai clic su Set password (Imposta password), generala automaticamente e salvala.

Imposta password

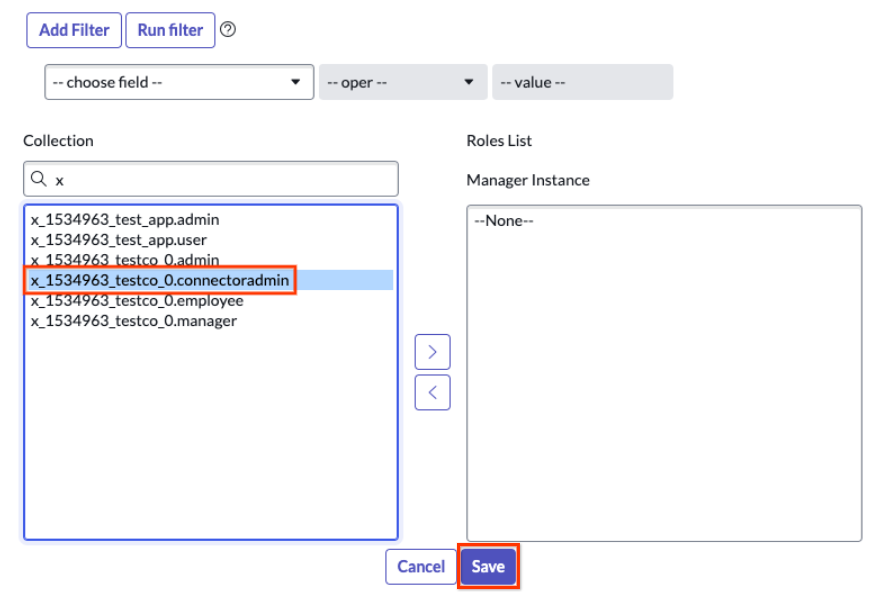

Concedi un ruolo a un utente

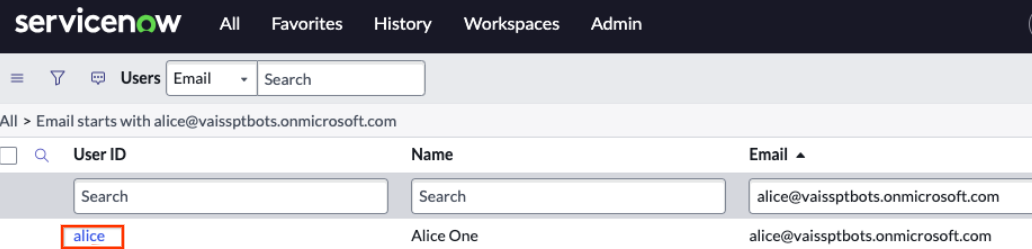

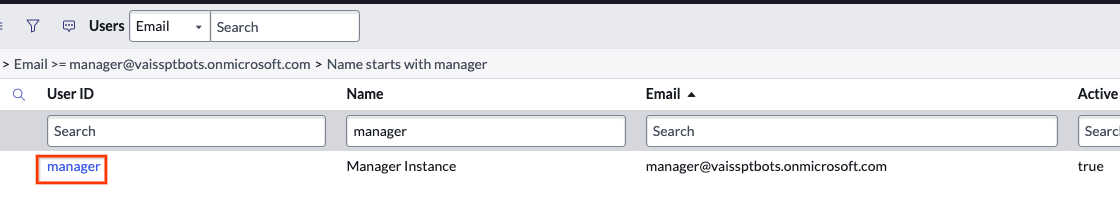

Vai a All (Tutti) > User administration (Amministrazione utenti) > Users (Utenti).

Seleziona utenti Trova o crea un nuovo utente.

Trovare o creare un nuovo utente Se nessun utente è disponibile, vai a System security (Sicurezza del sistema) > Users and groups (Utenti e gruppi) > Users (Utenti).

Seleziona utenti Fai clic su New (Nuovo).

Fai clic sul pulsante Nuovo Crea un nuovo service account nella tabella degli utenti. Assicurati di fare clic su Web service access onl (Solo accesso al servizio web).

Fai clic sull'opzione Solo accesso al servizio web Scorri fino a Roles (Ruoli).

Vai a Ruoli Fai clic su Modifica.

Modifica ruoli Concedi il ruolo che hai creato e assegnalo all'utente. In base al tipo di ruolo che hai creato nel passaggio precedente, seleziona quello appropriato e assegnalo all'utente. Fai clic su Salva.

Seleziona e assegna il ruolo OPPURE

Assegna il ruolo e salva Visualizza il ruolo personalizzato con ACL.

Ruolo personalizzato con ACL Ottieni il nome utente e la password dell'utente e fai clic su Set password (Imposta password).

Imposta password Genera automaticamente una password e conservala per un utilizzo successivo.

Generare automaticamente una password

Creare un connettore ServiceNow

Console

Per utilizzare la console Google Cloud per sincronizzare i dati da ServiceNow a Gemini Enterprise, segui questi passaggi:

Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Nel menu di navigazione, fai clic su Datastore.

Fai clic su Crea datastore.

Nella pagina Select a data source (Seleziona un'origine dati), scorri o cerca ServiceNow per connettere l'origine di terze parti.

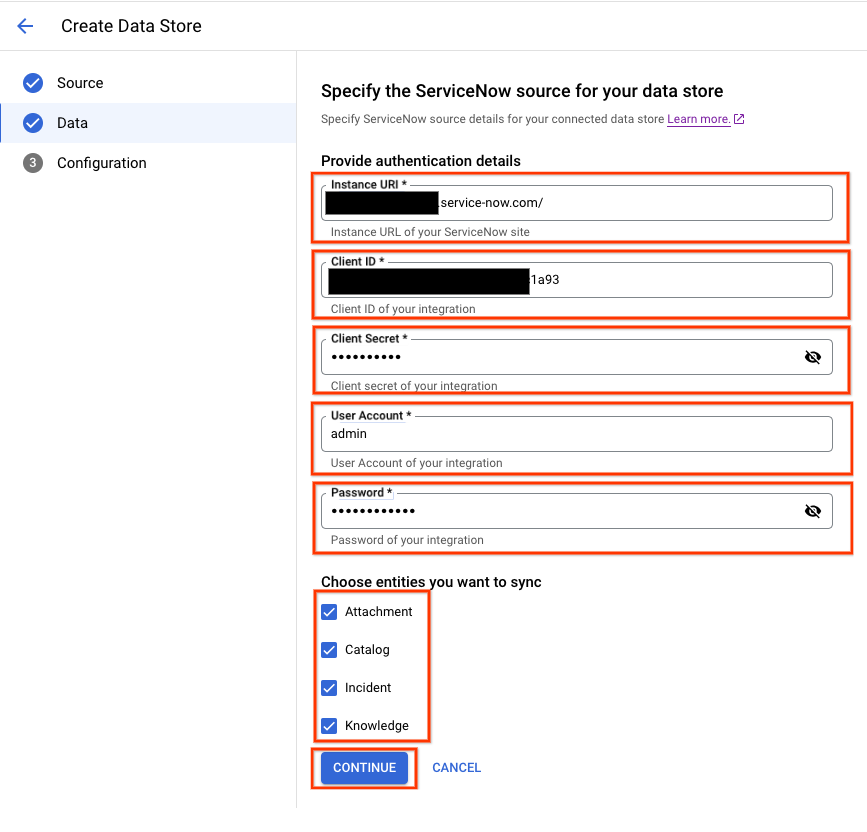

Inserisci le informazioni di autenticazione di ServiceNow.

- URI istanza

- ID client

- Client secret

- Account utente

- Password

Informazioni di autenticazione di ServiceNow Inserisci un nome univoco per il datastore e fai clic su Create (Crea).

Seleziona le entità da sincronizzare:

Articolo sulle Knowledge base

Catalogo dei servizi

Incidente

Allegato

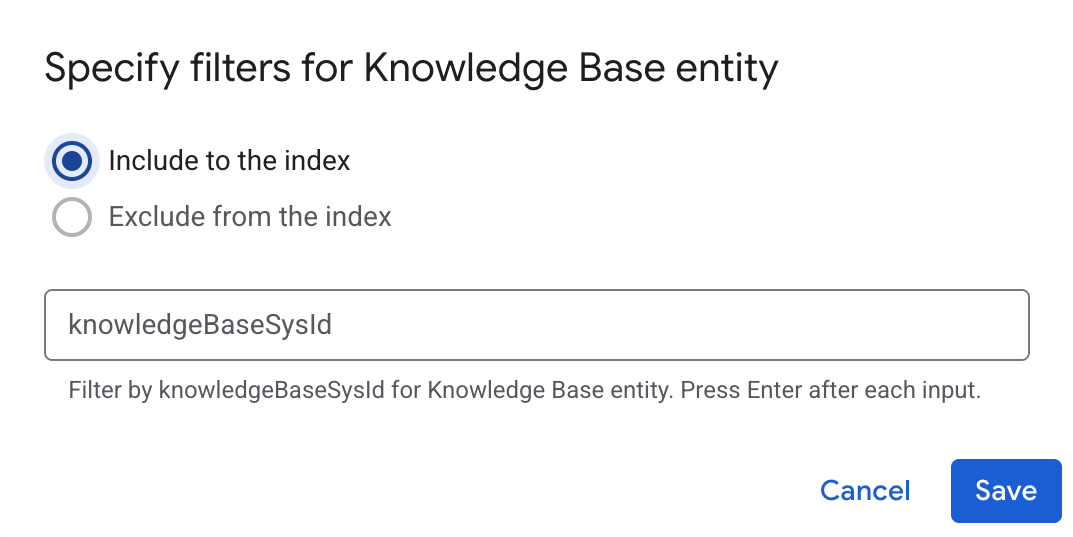

Per filtrare le entità dall'indice o assicurarti che siano incluse nell'indice, fai clic su Filtra.

Specifica i filtri per includere o escludere le entità Fai clic su Save (Salva).

Fai clic su Continua.

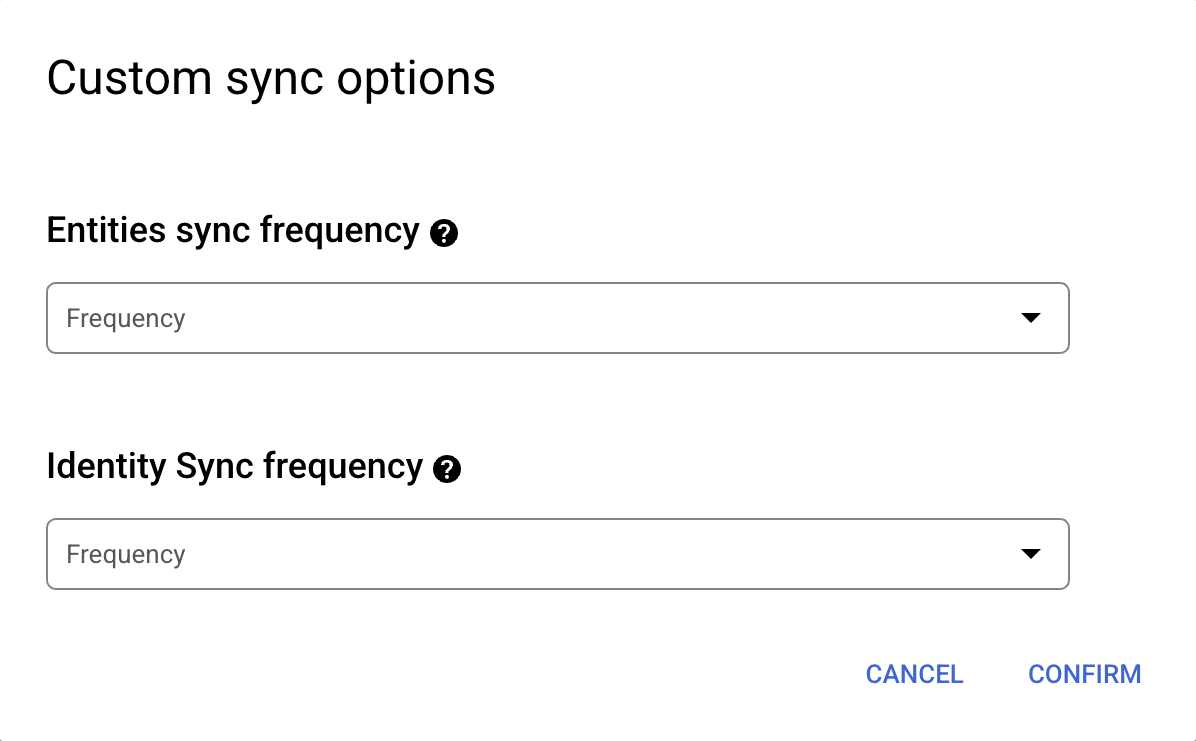

Seleziona la Sync frequency (Frequenza di sincronizzazione) per la Full Sync (Sincronizzazione completa) e la Incremental sync frequency (Frequenza di sincronizzazione incrementale) per la Incremental data sync (Sincronizzazione incrementale dei dati). Per saperne di più, vedi Pianificazioni di sincronizzazione.

Se vuoi pianificare sincronizzazioni complete separate dei dati di entità e identità, espandi il menu in Full Sync (Sincronizzazione completa) e seleziona Custom options (Opzioni personalizzate).

Impostazione di pianificazioni separate per la sincronizzazione completa delle entità e la sincronizzazione completa delle identità. Seleziona una regione per il connettore dati.

Fai clic su Crea. Gemini Enterprise crea il datastore e mostra i datastore nella pagina Data Stores (Datastore).

Per controllare lo stato dell'importazione, vai alla pagina Datastore e fai clic sul nome del connettore dati per visualizzarne i dettagli nella pagina Data (Dati). Lo stato del connettore passa da Creazione a In esecuzione quando inizia la sincronizzazione dei dati. Al termine dell'importazione, lo stato cambia in Attivo per indicare che la connessione all'origine dati è configurata e in attesa della successiva sincronizzazione pianificata.

A seconda delle dimensioni dei dati, l'importazione può richiedere diversi minuti o diverse ore.

Abilita sincronizzazione in tempo reale

La sincronizzazione in tempo reale sincronizza solo le entità documento e non i dati correlati alle entità identità. La tabella seguente mostra gli eventi dei documenti supportati con la sincronizzazione in tempo reale.

| Entità ServiceNow | Crea | Aggiornamento | Elimina | Modifiche alle autorizzazioni |

|---|---|---|---|---|

| Allegati | ||||

| Cataloghi | ||||

| Incidenti | ||||

| Conoscenza |

Per abilitare la sincronizzazione in tempo reale per il connettore:

Nella console Google Cloud , vai alla pagina Gemini Enterprise.

Nel menu di navigazione, fai clic su Datastore.

Fai clic sul nome del connettore ServiceNow per cui vuoi attivare la sincronizzazione in tempo reale.

Nella pagina Data (Dati) del connettore, attendi che lo stato del connettore diventi Active (Attivo).

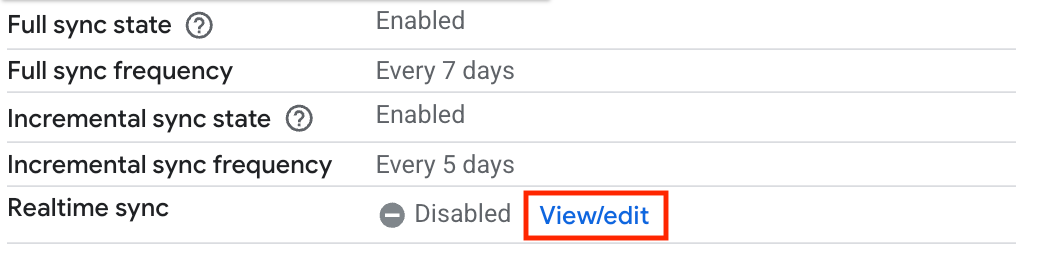

Nel campo Real-time sync (Sincronizzazione in tempo reale), fai clic su View/edit (Visualizza/modifica).

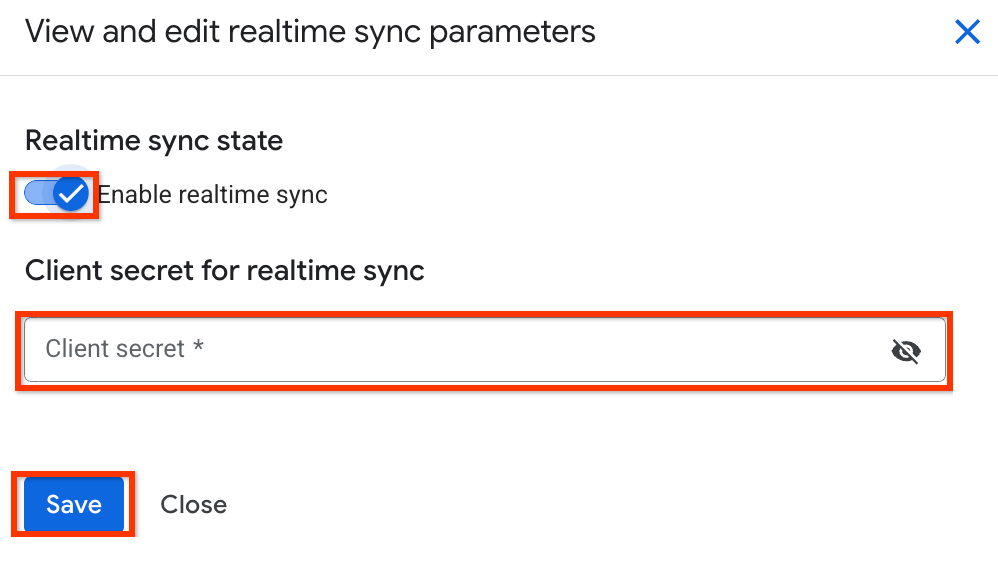

Visualizza e modifica le impostazioni di sincronizzazione in tempo reale. Fai clic sul pulsante di attivazione/disattivazione Enable real-time sync (Abilita sincronizzazione in tempo reale) in modo che sia impostato su On.

Specifica un valore per Client secret. Questo valore viene utilizzato per verificare gli eventi webhook di ServiceNow. Ti consigliamo di utilizzare una stringa di 20 caratteri.

Abilita la sincronizzazione in tempo reale e fornisci un client secret. Fai clic su Salva.

Attendi che il campo Real-time sync (Sincronizzazione in tempo reale) passi a Running (In esecuzione).

Vai all'istanza ServiceNow utilizzando un account con ruolo amministratore.

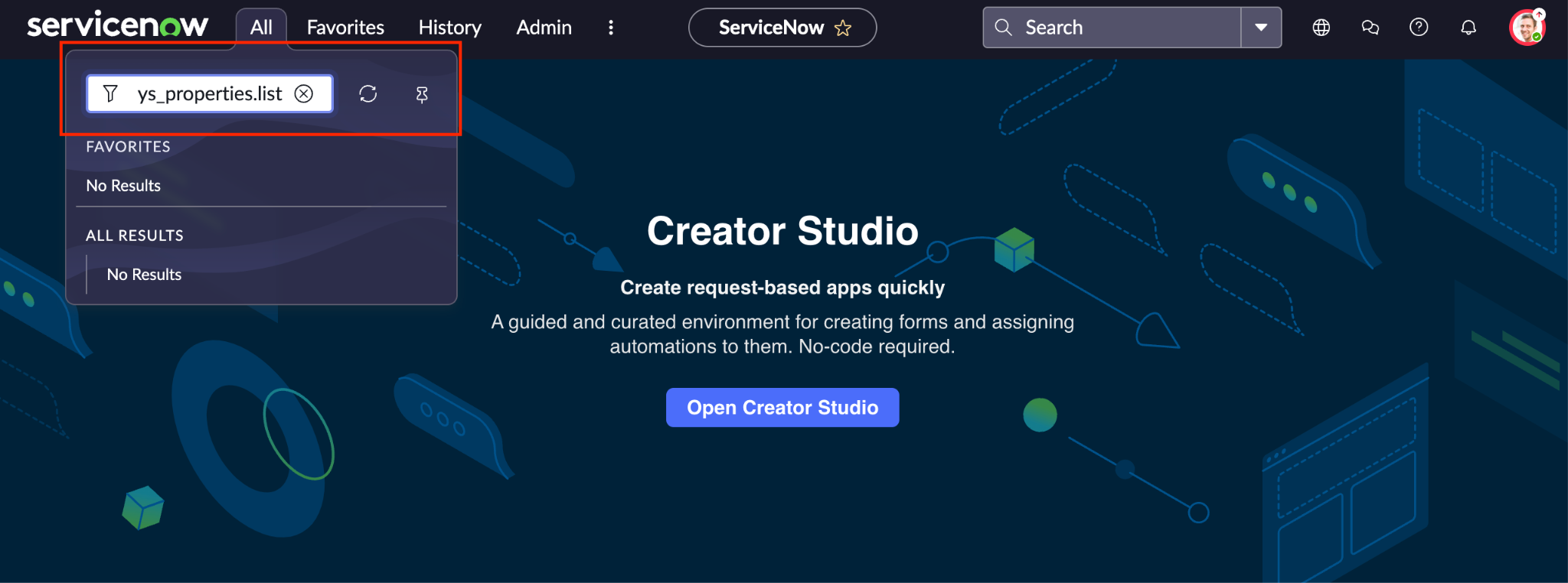

Fai clic su All (Tutti).

Nel campo Filter (Filtro), inserisci

sys_properties.liste invia.

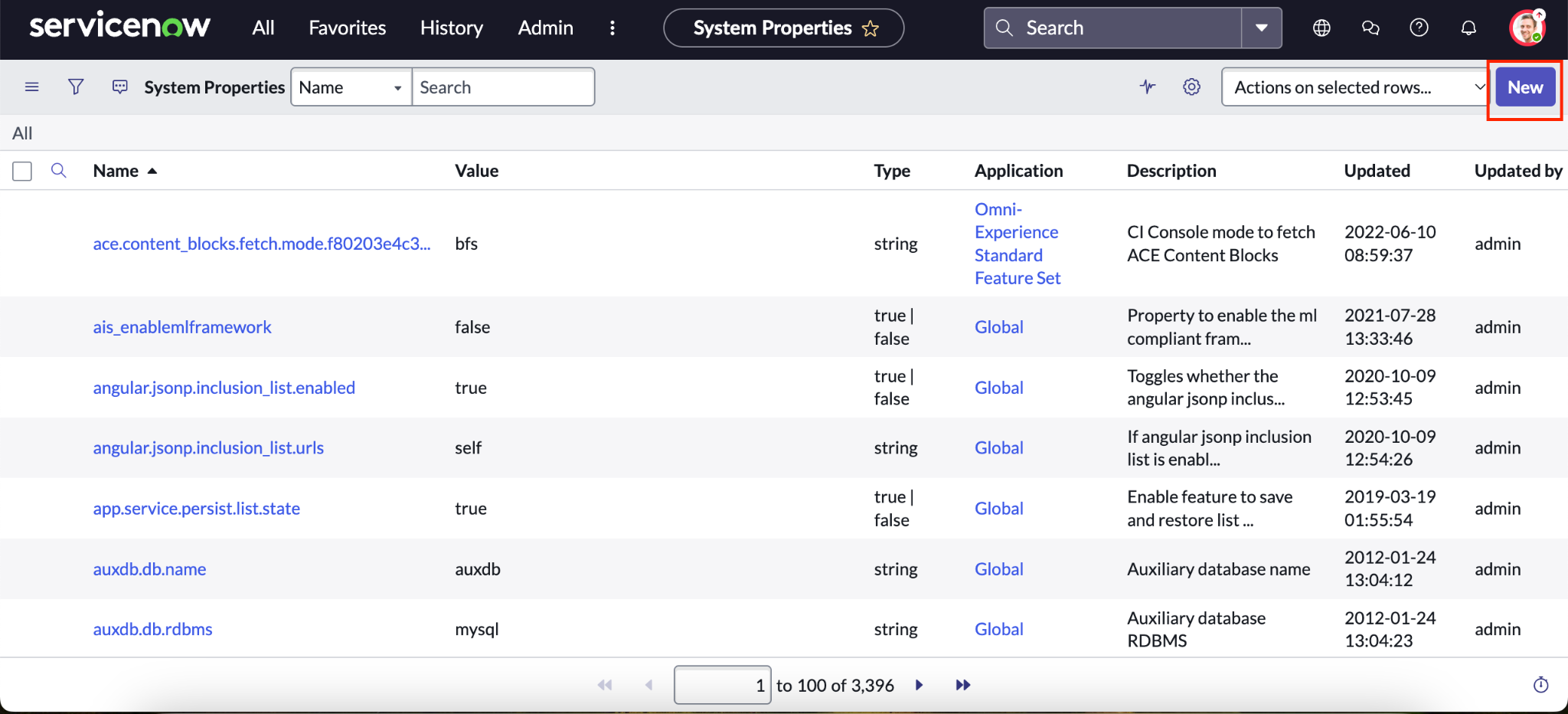

Individua le proprietà di sistema in ServiceNow. Fai clic su New (Nuovo) per creare una proprietà di sistema.

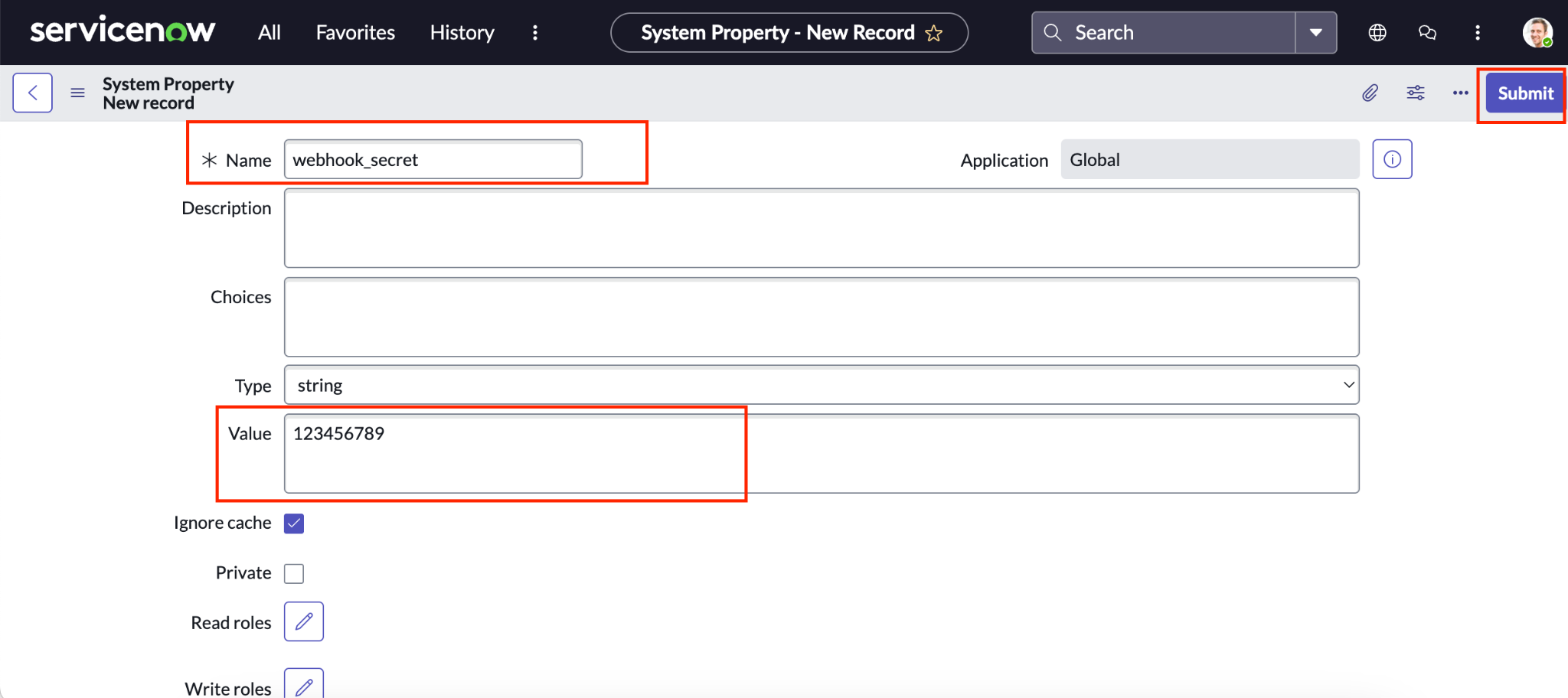

Crea una nuova proprietà di sistema in ServiceNow. Compila i campi della nuova proprietà di sistema.

In Name (Nome), inserisci un nome descrittivo, ad esempio

webhook_secret.Per Value (Valore), inserisci il valore che hai utilizzato per il campo Client secret nelle impostazioni di sincronizzazione in tempo reale del connettore Gemini Enterprise.

Fai clic su Invia.

Compila i campi per la nuova proprietà di sistema ServiceNow.

Crea un webhook per le entità di knowledge base

Per creare un webhook per le entità di knowledge base di ServiceNow:

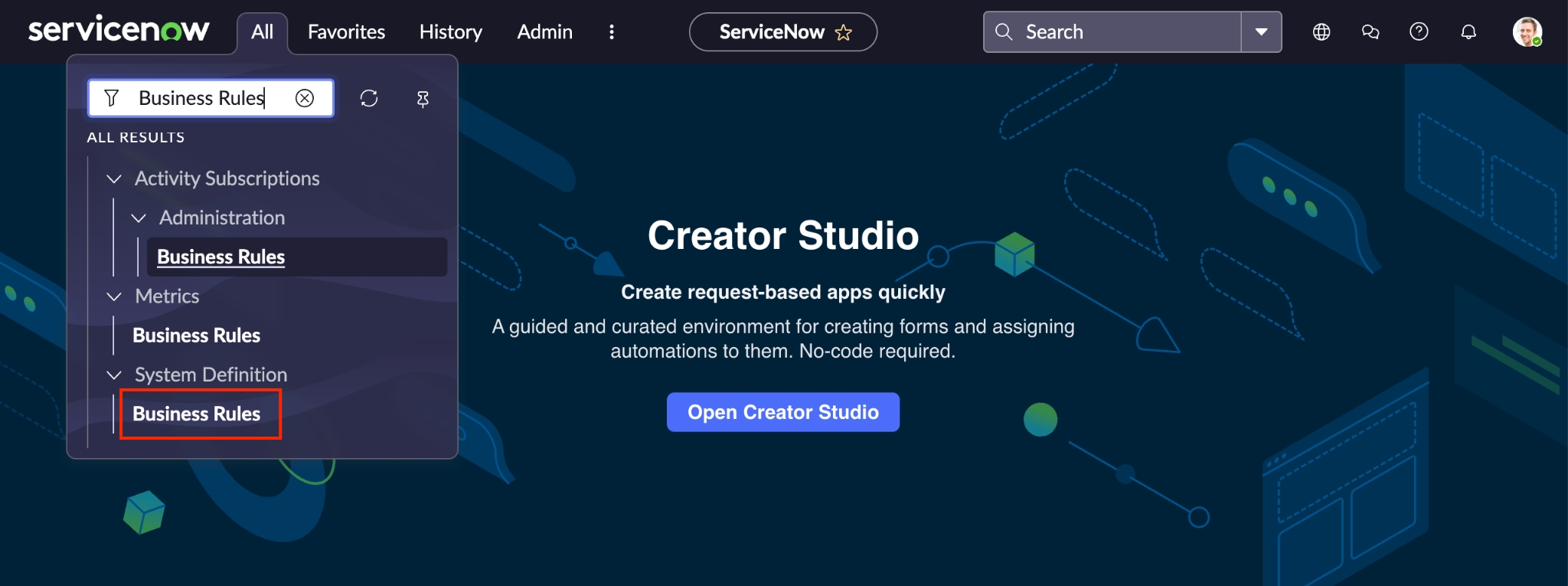

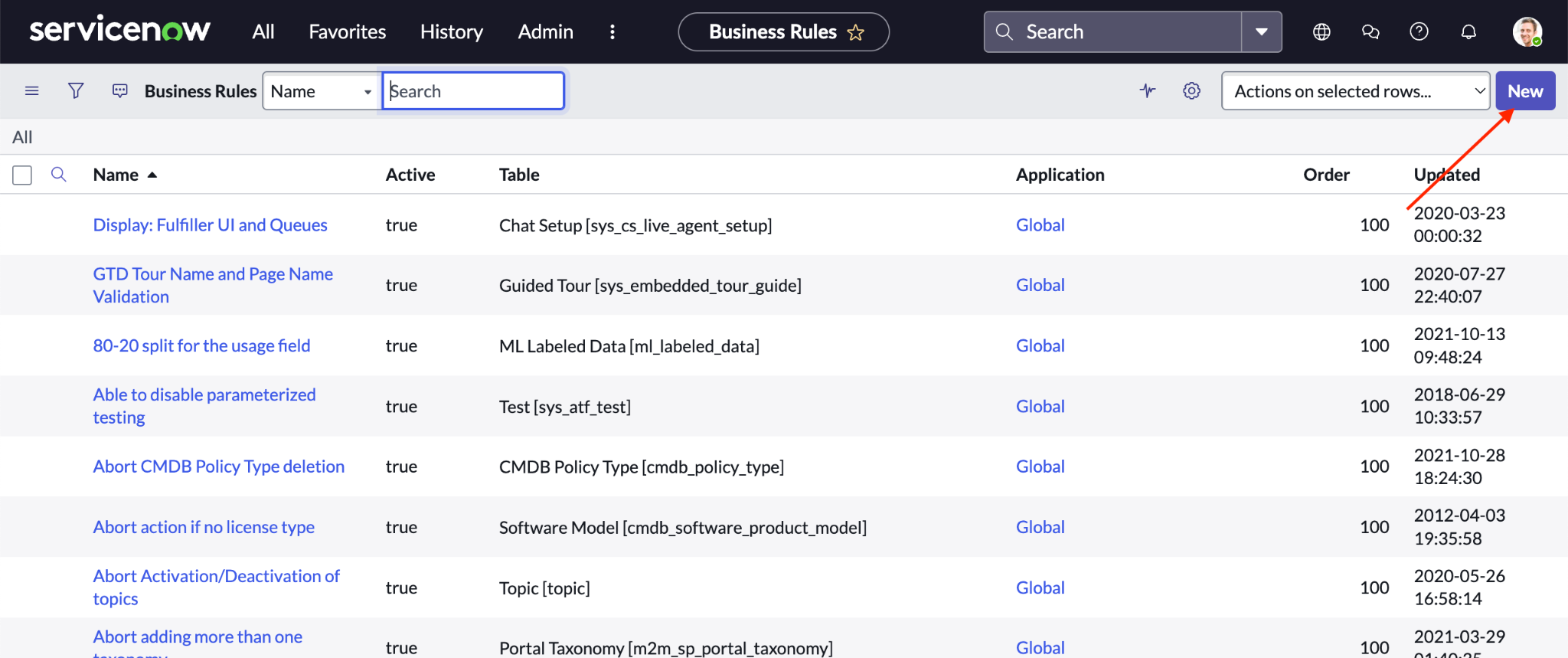

Vai all'istanza ServiceNow utilizzando un account con ruolo amministratore e fai clic su All (Tutti) > System Definition (Definizione di sistema) > Business Rules (Regole aziendali).

Visualizza le regole aziendali di ServiceNow. Fai clic su New (Nuova) per creare una nuova regola aziendale.

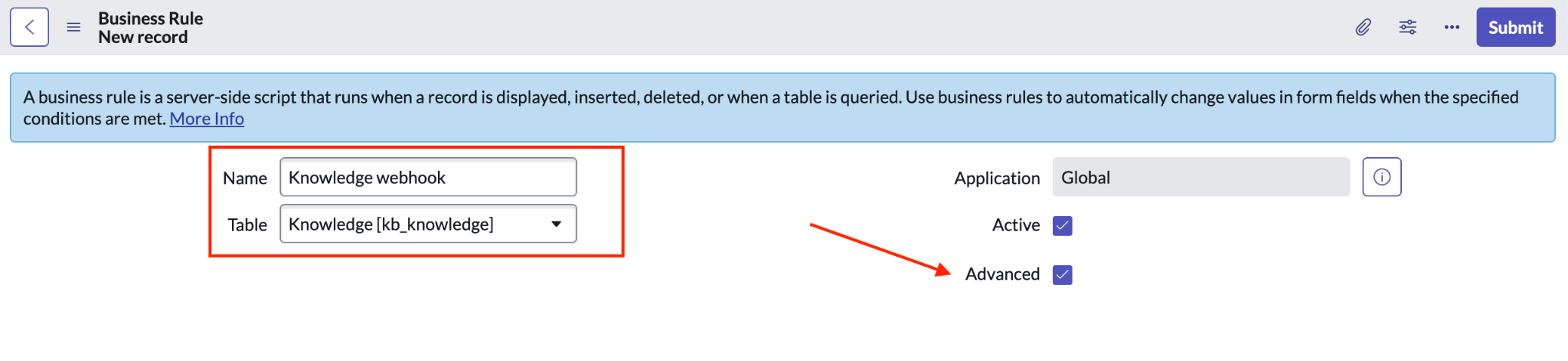

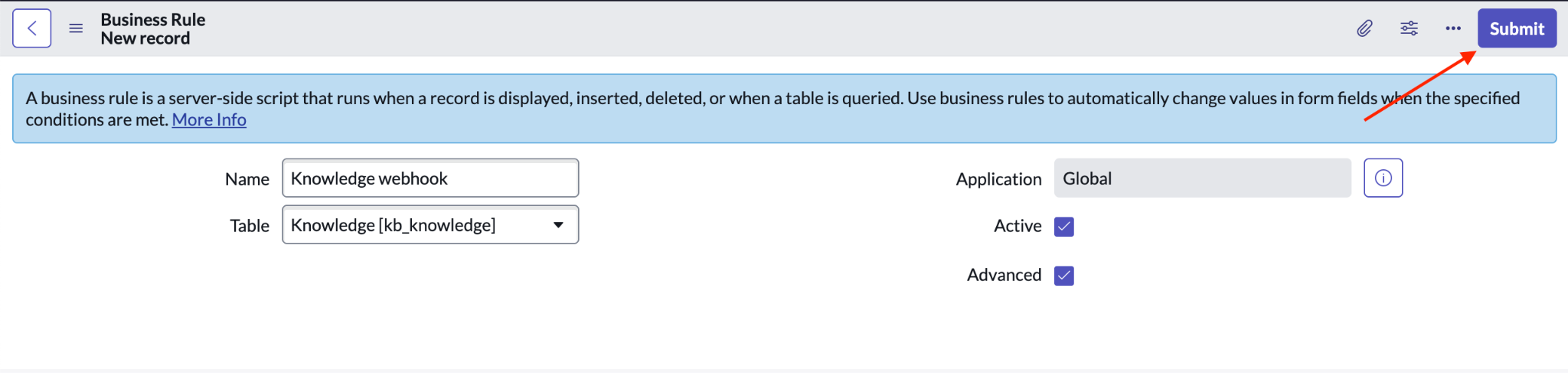

Crea una nuova regola aziendale ServiceNow. Compila i campi del webhook.

In Name (Nome), inserisci un nome descrittivo, ad esempio

Knowledge webhook.Seleziona Avanzate.

In Table (Tabella), seleziona Knowledge [kb_knowledge] (knowledge base).

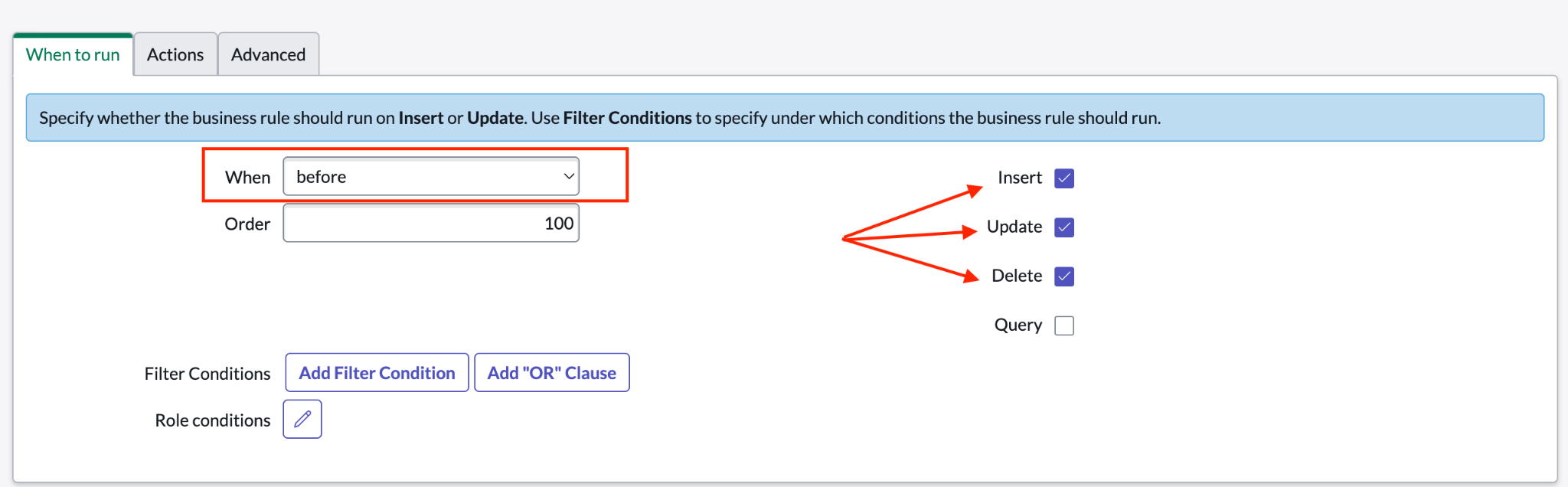

Compila i campi per il webhook dell'entità di knowledge base. Fai clic su When to run (Quando eseguire).

In When (Quando), seleziona before (prima).

Seleziona Insert (Inserisci), Aggiorna e Delete (Elimina).

Specifica quando deve essere eseguito il webhook dell'entità di conoscenza. Fai clic su Avanzate.

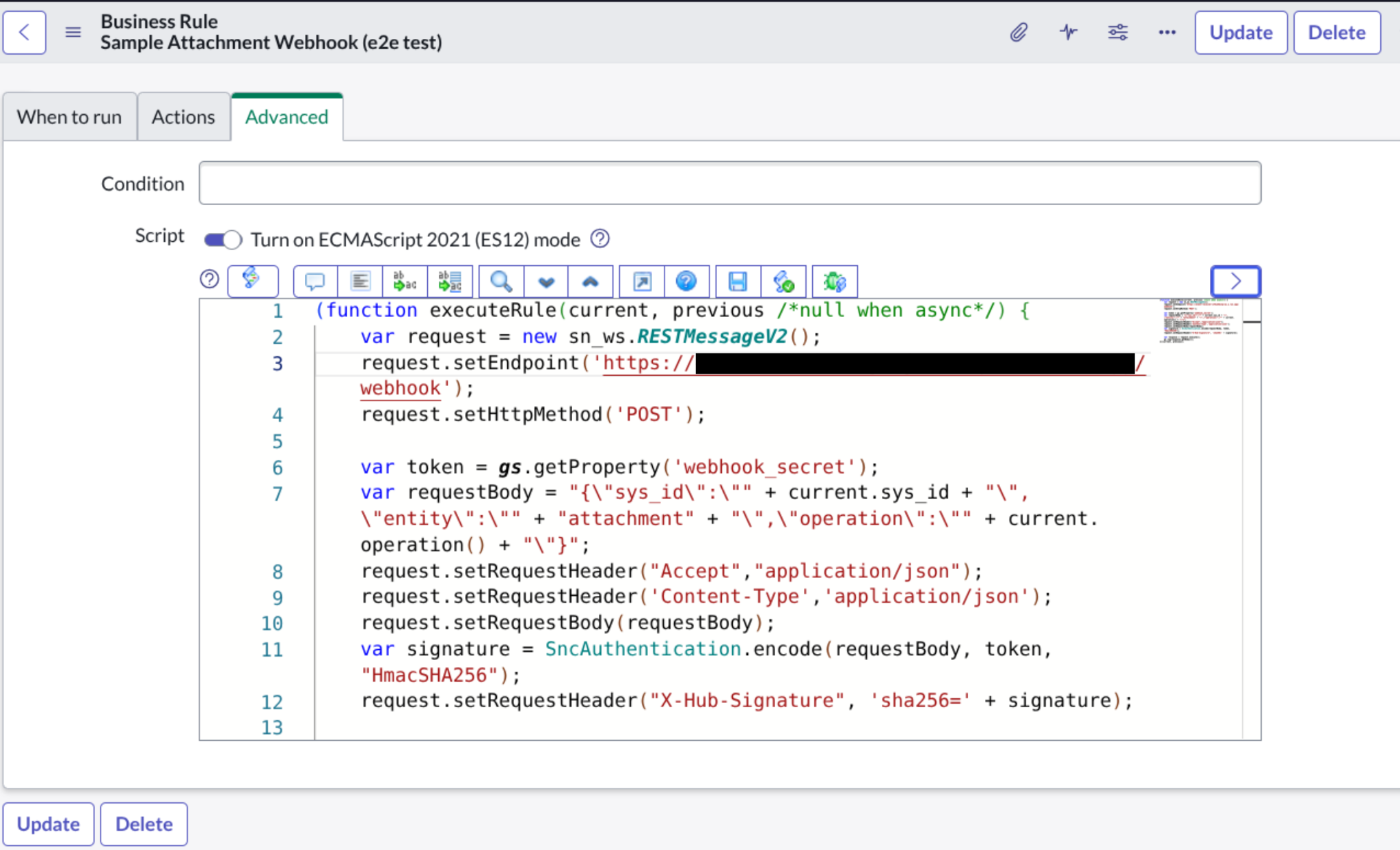

Incolla il seguente codice nel campo Script, sostituendo il valore dell'endpoint con l'URL di notifica webhook fornito quando hai attivato la sincronizzazione in tempo reale per il connettore Gemini Enterprise:

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "knowledge" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Inserisci lo script fornito. Fai clic su Invia.

Invia la nuova regola aziendale.

Crea un webhook per le entità catalogo

Per creare un webhook per le entità di catalogo ServiceNow, segui i passaggi descritti in Creare un webhook per le entità di knowledge base, con le seguenti differenze:

Quando crei una nuova regola aziendale, per Table (Tabella), seleziona Catalog Item [sc_cat_item] (Elemento di catalogo).

Nella scheda Advanced (Avanzate), per Script, incolla il seguente codice, sostituendo il valore dell'endpoint con l'URL di notifica webhook fornito quando hai attivato la sincronizzazione in tempo reale per il connettore Gemini Enterprise:

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "catalog" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Crea un webhook per le entità di incidente

Per creare un webhook per le entità incidente ServiceNow, segui i passaggi descritti in Creare un webhook per le entità knowledge base, con le seguenti differenze:

Quando crei una nuova regola aziendale, per Table (Tabella), seleziona Incident [incident] (Incidente).

Nella scheda Advanced (Avanzate), per Script, incolla il seguente codice, sostituendo il valore dell'endpoint con l'URL di notifica webhook fornito quando hai attivato la sincronizzazione in tempo reale per il connettore Gemini Enterprise:

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "incident" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Crea un webhook per le entità allegato

Per creare un webhook per le entità allegato ServiceNow, segui i passaggi descritti in Creare un webhook per le entità knowledge base, con le seguenti differenze:

Quando crei una nuova regola aziendale, per Table (Tabella), seleziona Attachment [sys_attachment] (Catalogo).

Nella scheda Advanced (Avanzate), per Script, incolla il seguente codice, sostituendo il valore dell'endpoint con l'URL di notifica webhook fornito quando hai attivato la sincronizzazione in tempo reale per il connettore Gemini Enterprise:

(function executeRule(current, previous /*null when async*/) { var request = new sn_ws.RESTMessageV2(); request.setEndpoint('WEBHOOK_NOTIFICATION_URL'); request.setHttpMethod('POST'); var token = gs.getProperty('webhook_secret'); var requestBody = "{\"sys_id\":\"" + current.sys_id + "\",\"entity\":\"" + "attachment" + "\",\"operation\":\"" + current.operation() + "\"}"; request.setRequestHeader("Accept","application/json"); request.setRequestHeader('Content-Type','application/json'); request.setRequestBody(requestBody); var signature = SncAuthentication.encode(requestBody, token, "HmacSHA256"); request.setRequestHeader("X-Hub-Signature", 'sha256=' + signature); var response = request.execute(); gs.log(response.getBody()); })(current, previous);

Configurare il pool di forza lavoro

Il pool di forza lavoro consente di gestire e autenticare gli utenti di provider di identità esterni, come Azure o Okta, all'interno della console Google Cloud . Per configurare il pool di forza lavoro e abilitare l'app web per un accesso utente senza interruzioni, segui questi passaggi:

Crea un pool di forza lavoro a livello di organizzazione in Google Cloud seguendo il manuale di configurazione appropriato:

Configura il pool di forza lavoro in Gemini Enterprise > Settings (Impostazioni) per la regione in cui crei l'app.

Passaggi successivi

Per collegare il datastore a un'app, crea un'app e seleziona il datastore seguendo i passaggi descritti in Crea un'app.

Per visualizzare l'anteprima dell'aspetto dei risultati di ricerca dopo la configurazione dell'app e del datastore, consulta Visualizzare l'anteprima dei risultati di ricerca.

Per abilitare gli avvisi per il datastore, vedi Configura gli avvisi per i datastore di terze parti.