이 페이지에서는 Microsoft Entra ID를 Gemini Enterprise에 연결하는 방법을 설명합니다.

데이터 소스를 설정하고 데이터를 처음 가져온 후에는 데이터 스토어가 설정 중에 선택한 빈도로 해당 소스의 데이터를 동기화합니다.지원되는 버전

Entra ID 커넥터는 Microsoft Graph API v1.0을 통해 호스팅되는 모든 버전의 Entra ID를 지원합니다.

시작하기 전에

데이터 스토어를 설정하고 데이터를 가져오기 전에 인증을 위한 클라이언트 ID 및 보안 비밀을 가져오고 애플리케이션에 필요한 최소 권한을 구성해야 합니다. 이 섹션에서는 이러한 작업을 완료하는 방법에 대한 정보를 설명합니다.

Entra ID의 액세스 제어 설정

데이터 소스 액세스 제어를 적용하고 Gemini Enterprise에서 데이터를 보호하려면 ID 공급업체를 구성해야 합니다.

클라이언트 ID와 클라이언트 보안 비밀번호 가져오기

Entra ID 애플리케이션 만들기:

- 관리자로 Microsoft Entra 관리자 센터에 로그인하고 애플리케이션을 클릭합니다.

- 애플리케이션 드롭다운 목록에서 앱 등록을 클릭합니다.

- 앱 등록 페이지에서 새 등록을 클릭합니다.

- 새 등록 추가를 클릭하고 다음을 수행합니다.

- 애플리케이션 이름을 입력합니다.

- 지원되는 계정 유형에서 조직 디렉터리의 계정만을 선택합니다.

- 리디렉션 URI에서

https://login.microsoftonline.com/common/oauth2/nativeclient를 가리키는 웹 리디렉션 URI를 추가합니다.

- 등록을 클릭합니다.

사용자 인증 정보 저장:

등록된 애플리케이션 창에서 나중에 사용할 수 있도록 다음 값을 저장합니다.

- 애플리케이션(클라이언트) ID를 사용하여 클라이언트 ID 파라미터를 설정합니다.

- 디렉터리(테넌트) ID를 사용하여 Azure 테넌트 파라미터를 설정합니다.

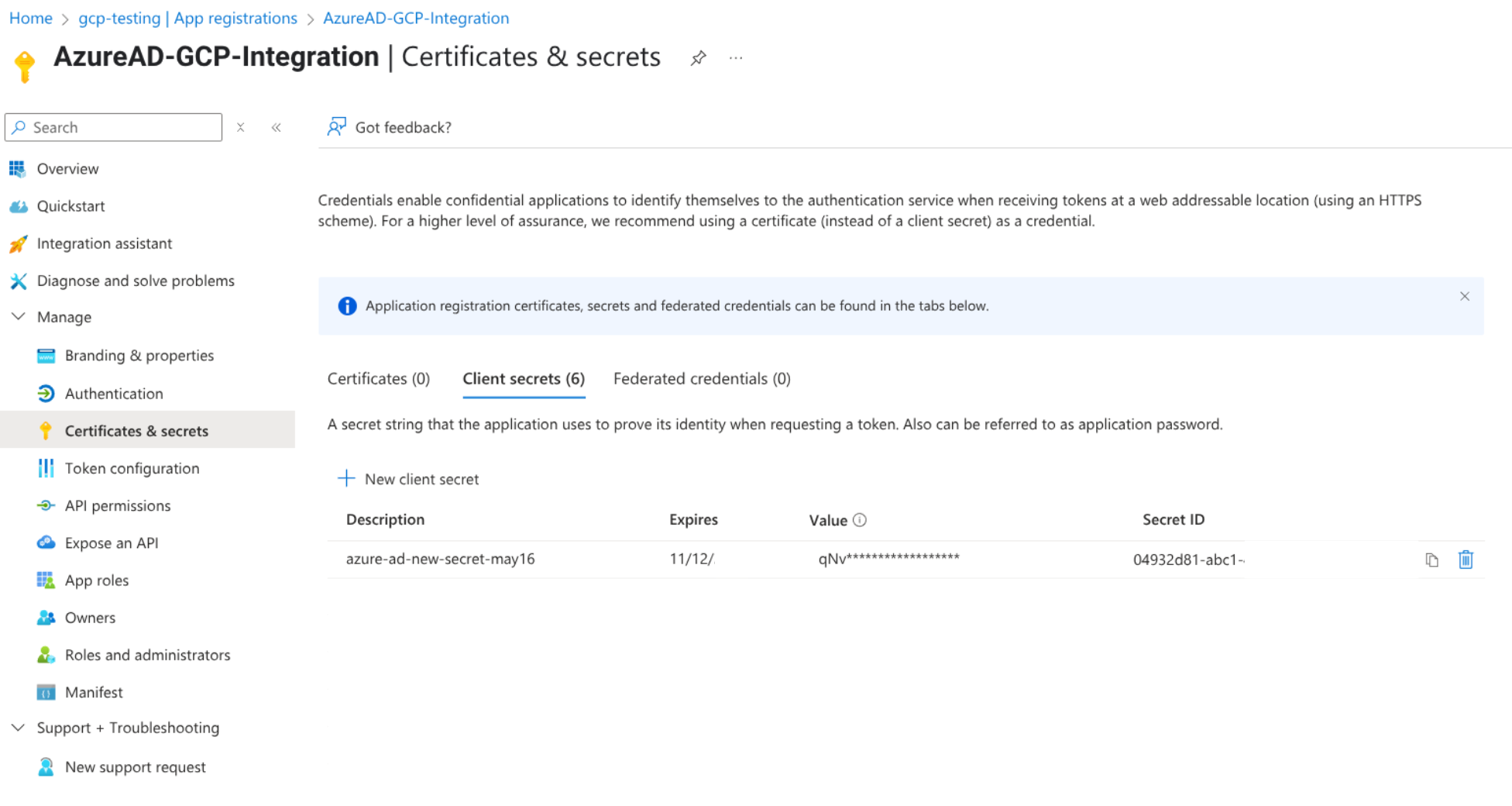

클라이언트 보안 비밀번호 만들기:

- 인증서 및 보안 비밀로 이동합니다.

- 새 클라이언트 보안 비밀번호를 클릭하고 기간을 지정합니다.

- 클라이언트 보안 비밀번호를 저장하고 나중에 사용할 수 있도록 클라이언트 보안 비밀번호 값을 복사합니다.

애플리케이션에 필요한 최소 권한 구성

- 등록된 애플리케이션 창에서 API 권한을 클릭합니다.

구성된 권한에서 Microsoft Graph를 선택하고 다음 권한을 구성합니다.

User.ReadUser.Read.All (Application)

profileCardAttributes를 수집하려면 다음 권한을 구성합니다.People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

추가된 모든 권한에 대해 관리자 동의를 부여합니다. 인증 흐름에서 클라이언트 사용자 인증 정보를 사용하려면 관리자의 동의가 필요합니다.

최소 권한

다음 표에는 Entra ID 커넥터를 만드는 데 필요한 최소 권한이 나와 있습니다.

| 권한 | 사용 이유 | 설명 |

|---|---|---|

User.Read |

데이터 수집 | 연결 설정 중에 조직 세부정보를 읽습니다. |

User.Read.All (Application) |

데이터 수집 | 조직의 모든 사용자를 읽습니다. |

People.Read.All (Application) |

데이터 수집 | 조직의 모든 사용자에 대한 연락처와 같은 관련 사용자 정보를 읽습니다. |

PeopleSettings.Read.All (Application) |

데이터 수집 | 조직의 모든 사용자에 대한 사용자 구성(예: profileCardSettings)을 읽습니다. |

PeopleSettings.Read.All (Delegated) |

데이터 수집 | 조직의 모든 사용자에 대한 사용자 구성(예: profileCardSettings)을 읽습니다. |

Entra ID 데이터 스토어 만들기

Google Cloud 콘솔을 사용하여 Entra ID의 데이터를 Gemini Enterprise와 동기화하려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 Gemini Enterprise 페이지로 이동합니다.

탐색 메뉴에서 데이터 스토어를 클릭합니다.

데이터 스토어 만들기를 클릭합니다.

데이터 소스 선택 페이지에서 Entra ID를 스크롤하거나 검색하여 서드 파티 소스를 연결합니다.

인증 설정 에서 클라이언트 ID와 클라이언트 보안 비밀번호를 입력합니다.고급 옵션 에서 다음을 수행합니다.- 필요한 경우 고정 IP 주소 사용 설정을 클릭합니다. 동기화 실행이 성공하려면 커넥터를 만든 후 등록된 고정 IP를 허용 목록에 추가해야 합니다.

- 커넥터가 디렉터리 객체에 커스텀 속성을 추가하는 데 사용되는 확장 프로그램 속성을 가져오도록 하려면 확장 프로그램 속성 사용 설정 체크박스를 선택합니다.

수집된 사용자 정보를 필터링하려면 커스텀 SQL 필터를 제공하세요. 필터는 유효한 SQL 문자열이어야 합니다.

필터 문자열의 키는 다음 필드와 일치해야 합니다.

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

다음은 유효한 SQL 필터의 예입니다.

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueAzure 테넌트 필드에 Entra ID 애플리케이션을 만들 때 가져온 Azure 테넌트 ID를 입력합니다.

커넥터가 Entra ID 인스턴스에 전송하는 쿼리에 비율 제한을 적용하려면 최대 QPS 필드에서 초당 최대 쿼리 수를 지정합니다. 기본값은 80QPS입니다.

계속을 클릭합니다.

동기화할 항목 선택 에서 다음을 수행합니다.- 사용자 프로필을 클릭합니다.

데이터 수집을 위해

Id를 기반으로 데이터를 필터링하려면 필터를 클릭한 후 다음을 실행합니다.- 검색 색인에 포함할 데이터를 지정하려면 색인에 포함을 선택한 후 ID 필드에 필터 문자열을 지정합니다.

- 검색 색인에서 제외할 데이터를 지정하려면 색인에서 제외를 선택한 후 ID 필드에 필터 문자열을 지정합니다.

- 전체 동기화 빈도를 선택합니다.

- 사용자 프로필을 클릭합니다.

데이터 수집을 위해

계속 을 클릭합니다.데이터 커넥터 구성에서 데이터 스토어의 리전을 선택합니다.

데이터 커넥터 이름을 입력합니다.

만들기를 클릭합니다. Gemini Enterprise는 데이터 스토어를 만들고 데이터 스토어 페이지에 데이터 스토어를 표시합니다.

고급 옵션에서 고정 IP 주소 사용 설정을 선택한 경우 커넥터에 등록된 고정 IP 주소를 확인하고 Entra ID의 허용 목록에 추가합니다.

- 데이터 스토어 페이지로 이동하여 커넥터 이름을 클릭한 후 데이터 페이지에서 세부정보를 확인합니다.

- 고정 IP 필드에서 IP 보기 및 확인을 클릭합니다.

- 커넥터의 고정 IP 주소를 복사합니다.

- Microsoft Entra 관리자 센터에서 기존 조건부 액세스 정책 내의 명명된 위치 또는 신뢰할 수 있는 위치에 고정 IP 주소를 추가합니다. 자세한 내용은 조건부 액세스: 네트워크 할당을 참조하세요.

커넥터 상태 확인

수집 상태를 확인하려면 데이터 스토어 페이지로 이동하여 커넥터 이름을 클릭한 후 데이터 페이지에서 세부정보를 확인합니다. 데이터 동기화를 시작하면

커넥터 상태 가 생성 중에서 실행 중으로 변경됩니다. 수집이 완료되면 상태가 활성으로 변경되어 데이터 소스 연결이 설정되고 다음으로 예약된 동기화를 기다리고 있음을 나타냅니다.데이터 크기에 따라 수집에 몇 분 또는 몇 시간까지 걸릴 수 있습니다.

커넥터 상태가 활성으로 변경되면

항목 탭으로 이동합니다.userprofiles 항목을 클릭합니다.

수집된 문서 수를 확인하고 Entra ID의 사용자 수와 일치하는지 확인합니다.

| Vertex AI 스키마 필드 이름 | Entra ID 속성 이름 |

|---|---|

name.displayName |

표시 이름 |

name.familyName |

성 |

name.givenName |

이름 |

name.username |

사용자 기본 이름 |

email.value |

이메일 |

employeeId |

직원 ID |

personId |

|

employeeType |

직원 유형 |

hireDate |

직원 입사일 |

department |

부서 |

organizations.jobTitle |

직책 |

organizations.location |

사무실 위치 |

Phone |

회사 전화번호 |

managers.email, managers.personId |

직접 속성이 아님(직속 관리자부터 최상위 관리자까지의 관리 체인) |

directManager.personId |

직접 속성이 아님(관리자의 personId) |

displayphoto.imagebinary.data |

Base64로 인코딩된 프로필 사진 |

Entra ID 앱에 커스텀 속성을 수집하는 데 필요한 권한이 있으면 레코드당 프로필 카드 속성을 최대 15개까지 수집합니다. 기본적으로 맞춤 속성은 검색할 수 없습니다.

검색 가능한 속성 구성

맞춤 속성을 검색 가능하게 만들려면 다음 단계를 따르세요.

- userprofiles 페이지에서 Schema 탭으로 이동합니다.

- 수정을 클릭합니다.

주소와 같은 속성이 가져오기 가능, 검색 가능, 색인 생성 가능하지 않도록 선택 해제한 다음 저장을 클릭합니다.

수정 버튼이 다시 활성화되기까지 몇 분 정도 걸립니다.

수정 버튼이 활성 상태이면 수정을 클릭합니다.

필요한 맞춤 속성에 대해 가져오기 가능, 검색 가능, 색인 생성 가능 체크박스를 선택합니다.

검색을 사용 설정합니다.

저장을 클릭합니다.

검색 엔진 테스트

검색엔진을 구성한 후 기능을 테스트하여 사용자 액세스 권한을 기반으로 정확한 결과를 반환하는지 확인합니다.

웹 앱을 사용 설정합니다.

- 앱 통합 구성으로 이동하여 웹 앱 사용 설정으로 전환합니다.

웹 앱 테스트:

웹 앱 링크 옆에 있는 열기를 클릭하고 사용자로 로그인합니다.

검색 결과가 사용자에게 액세스 권한이 있는 항목으로 제한되는지 확인합니다.

사용자 검색 결과 미리보기

검색 앱에서 미리보기로 이동하고 Google IDP를 사용하는 경우 콘솔 내에서 검색을 시작합니다.

- 또는 제공된 링크로 이동하여 IdP로 로그인하여 검색을 시작합니다.

- 검색 결과는 사용자 카드로 표시되며 이름, 직책, 이메일, 프로필 사진과 같은 사용자 세부정보가 표시됩니다.

사용자 카드를 클릭하면 다음이 포함된 세부 프로필 페이지가 표시됩니다.

- 이름

- 프로필 사진

- 직책

- 부서

- 관리 체인

- 직속 부하 직원

맞춤 속성 (프로필 카드 속성)이 수집되고 색인 생성 가능, 검색 가능, 가져오기 가능으로 설정된 경우:

- 맞춤 속성 값으로 검색하면 해당 속성이 포함된 사용자 프로필만 반환됩니다.

- 맞춤 속성은 검색 결과에 표시되지만 Vertex Search 사용자 인터페이스가 아닌 API를 통해서만 액세스할 수 있습니다.

SSO 없이 Google 이외의 IdP용 직원 풀 구성

직원이 Google 이외의 IdP를 사용하거나 Google과의 SSO가 없거나 Google Workspace 고객이 아닌 경우 [맞춤 데이터 소스의 액세스 제어 구성][data-source-access-control] 에 설명된 대로 직원 풀을 설정하여 직원 검색을 사용 설정하세요.

직원 풀을 사용하면 Google Cloud 콘솔 내에서 Azure 또는 Okta와 같은 외부 ID 공급업체의 사용자를 관리하고 인증할 수 있습니다.

직원 풀을 구성하고 원활한 사용자 액세스를 위해 웹 앱을 사용 설정하려면 다음 단계를 따르세요.

적절한 설정 매뉴얼에 따라 Google Cloud 에서 조직 수준으로 직원 풀을 만듭니다.

Gemini Enterprise > 설정에서 앱을 만들 리전의 직원 풀을 구성합니다.

권장 비율 한도

다음 표에는 사용자 수를 기준으로 권장되는 비율 제한이 나와 있습니다. 한도를 초과하는 요청은 제한됩니다.

| 할당량 그룹 | 초당 요청 |

|---|---|

| S (사용자 50명 미만) | 105 |

| M (50~500명) | 150 |

| L (사용자 500명 이상) | 240 |

알려진 제한사항

다음은 Entra ID 커넥터의 알려진 제한사항입니다.

- 증분 동기화는 지원되지 않습니다.

- 액세스 제어 목록 (ACL)은 지원되지 않습니다. 모든 사용자는 조직 전체에서 액세스할 수 있습니다.

- 연결을 만든 후 VPC 서비스 제어 경계에 프로젝트를 추가하면 커넥터 동기화 실행이 다음 오류와 함께 실패합니다.

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.VPC 서비스 제어 경계 내에서 작동하도록 데이터 스토어를 다시 만드세요.

오류 메시지

다음 표에는 Entra ID 커넥터를 사용할 때 표시될 수 있는 오류 메시지가 나열되어 있습니다.

| 오류 메시지 | 설명 | 문제 해결 |

|---|---|---|

| Authorization_RequestDenied 작업을 완료할 권한이 부족합니다. | 사용자 계정에 데이터를 읽는 데 필요한 범위가 포함되어 있지 않습니다. | 연결을 만드는 데 사용되는 사용자 계정에 필요한 범위를 제공합니다. |

| OAuth 토큰 정보를 가져오지 못했습니다. | 커넥터를 구성할 때 제공된 클라이언트 사용자 인증 정보가 잘못되었습니다. | 다음을 확인하세요.

|

| 프로젝트가 VPC-SC 경계에 추가되어 커넥터가 차단되었습니다. 데이터 스토어를 다시 만드세요. | 커넥터가 프로젝트가 VPC 서비스 제어 경계에 추가되기 전에 생성되었습니다. | VPC 서비스 제어 경계 내에서 작동할 수 있도록 데이터 스토어를 다시 만듭니다. |

다음 단계

데이터 스토어를 앱에 연결하려면 앱 만들기의 단계를 따라 앱을 만들고 데이터 스토어를 선택합니다.

앱과 데이터 스토어를 설정한 후 검색 결과가 표시되는 방식을 미리 보려면 검색 결과 가져오기를 참고하세요.