En esta página, se describe cómo conectar Microsoft Entra ID a Gemini Enterprise.

Después de configurar tu fuente de datos y de importar datos por primera vez, el almacén de datos sincroniza los datos de esa fuente con la frecuencia que selecciones durante la configuración.Versiones compatibles

El conector de Entra ID admite todas las versiones alojadas de Entra ID a través de la API de Microsoft Graph v1.0.

Antes de comenzar

Antes de configurar tu almacén de datos y de importar datos, debes obtener un ID de cliente y un secreto para la autenticación, y configurar los permisos mínimos requeridos para la aplicación. En esta sección, se proporciona información para completar estas tareas.

Configura el control de acceso para Entra ID

Para aplicar el control de acceso a la fuente de datos y proteger los datos en Gemini Enterprise, asegúrate de configurar tu proveedor de identidad.

Establece un ID de cliente y un secreto del cliente.

Crea una aplicación de Entra ID:

- Accede al centro de administración de Microsoft Entra como administrador y haz clic en Application.

- En la lista desplegable Application, haz clic en App registrations.

- En la página App registrations, haz clic en New registration.

- Haz clic en Add new registration y haz lo siguiente:

- Ingresa un nombre para la aplicación.

- En Tipos de cuentas compatibles, selecciona Cuentas solo en el directorio de la organización.

- En URI de redireccionamiento, agrega un URI de redireccionamiento web que apunte a

https://login.microsoftonline.com/common/oauth2/nativeclient.

- Haz clic en Registrar.

Guarda credenciales:

En la ventana de la aplicación registrada, guarda los siguientes valores para usarlos más adelante:

- Usa el ID de la aplicación (cliente) para establecer el parámetro ID de cliente.

- Usa el ID de directorio (usuario) para establecer el parámetro Azure Tenant.

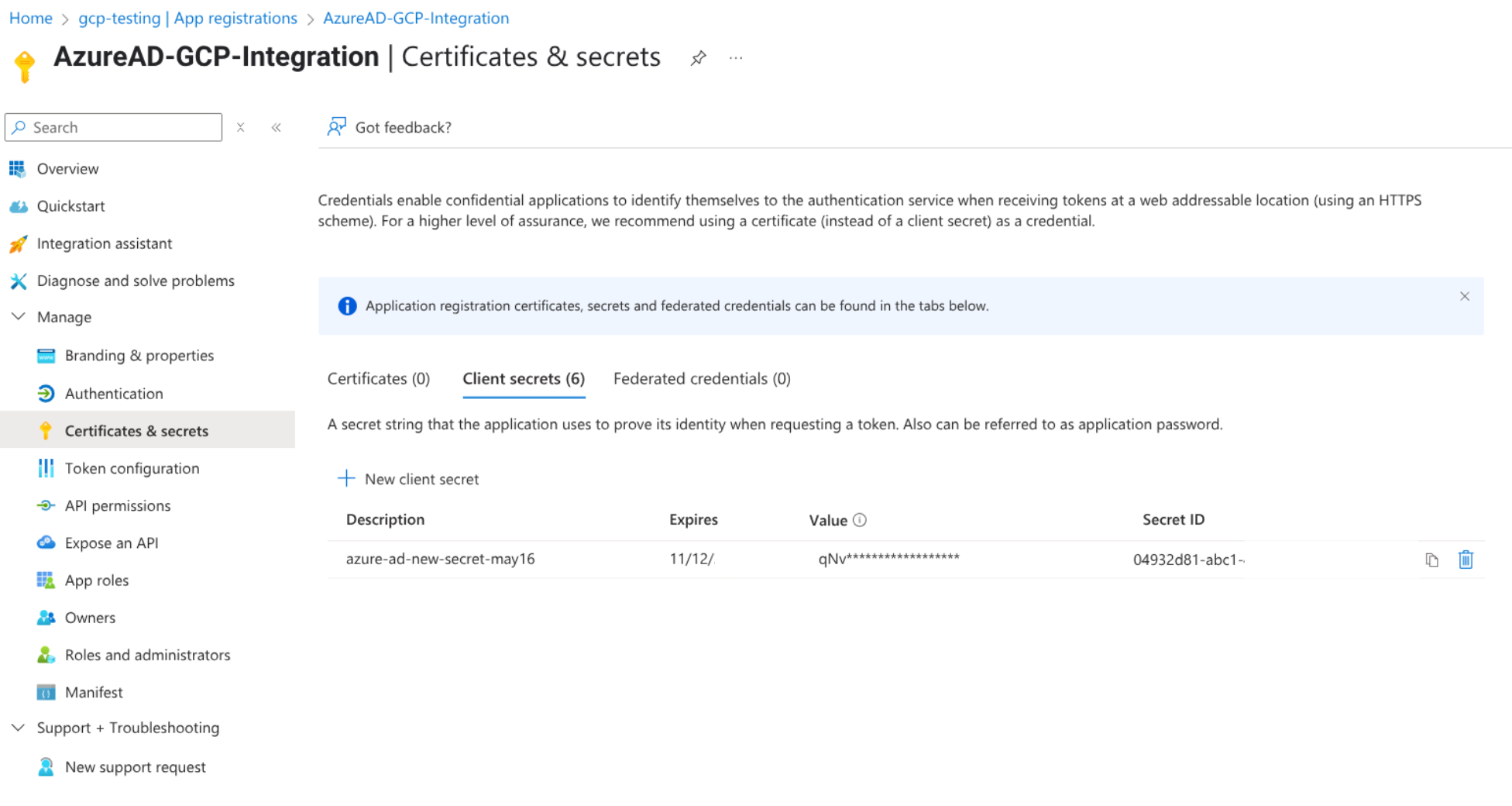

Crea un secreto del cliente:

- Navega a Certificados y secretos.

- Haz clic en Nuevo secreto del cliente y especifica una duración.

- Guarda el secreto del cliente y copia su valor para usarlo más adelante.

Configura los permisos mínimos necesarios para la aplicación

- En la ventana de la aplicación registrada, haz clic en Permisos de API.

En Permisos configurados, selecciona Microsoft Graph y configura los siguientes permisos:

User.ReadUser.Read.All (Application)

Si deseas transferir

profileCardAttributes, configura los siguientes permisos:People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

Otorga consentimiento de administrador para todos los permisos agregados. Se requiere el consentimiento de un administrador para usar credenciales de cliente en el flujo de autenticación.

Permisos mínimos

En la siguiente tabla, se enumeran los permisos mínimos que necesitas para crear un conector de Entra ID:

| Permiso | Motivo de uso | Descripción |

|---|---|---|

User.Read |

Transferencia de datos | Leer los detalles de la organización durante el establecimiento de la conexión |

User.Read.All (Application) |

Transferencia de datos | Leer todos los usuarios de la organización |

People.Read.All (Application) |

Transferencia de datos | Leer toda la información pertinente de las personas, como los contactos, de todos los usuarios de una organización |

PeopleSettings.Read.All (Application) |

Transferencia de datos | Leer la configuración del usuario para todos los usuarios de la organización, como profileCardSettings |

PeopleSettings.Read.All (Delegated) |

Transferencia de datos | Leer la configuración del usuario para todos los usuarios de la organización, como profileCardSettings |

Crea un almacén de datos de Entra ID

Para usar la consola de Google Cloud y sincronizar datos de Entra ID con Gemini Enterprise, sigue estos pasos:

En la consola de Google Cloud , ve a la página Gemini Enterprise.

En el menú de navegación, haz clic en Almacenes de datos.

Haz clic en Crear almacén de datos.

En la página Selecciona una fuente de datos, desplázate o busca ID de Entra para conectar tu fuente externa.

En

Configuración de autenticación , ingresa el ID de cliente y el secreto del cliente.En

Opciones avanzadas , haz lo siguiente:- Si es necesario, haz clic en Habilitar direcciones IP estáticas. Después de crear el conector, debes incluir en la lista de entidades permitidas las direcciones IP estáticas registradas para que las ejecuciones de sincronización se realicen correctamente.

- Para permitir que el conector recupere las propiedades de extensión que se usan para agregar una propiedad personalizada a un objeto de directorio, selecciona la casilla de verificación Habilitar propiedades de extensión.

Si quieres filtrar la información de los usuarios que se ingresó, proporciona un filtro de SQL personalizado. El filtro debe ser una cadena de SQL válida.

Las claves de la cadena de filtro deben corresponder a los siguientes campos:

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

Los siguientes son ejemplos de filtros de SQL válidos:

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueEn el campo Azure Tenant, ingresa el ID de usuario de Azure que obtuviste cuando creaste una aplicación de Entra ID.

Para aplicar un límite de frecuencia a las consultas que el conector envía a la instancia de ID de Entra, en el campo QPS máx., especifica la cantidad máxima de consultas por segundo. El valor predeterminado es 80 QPS.

Haz clic en Continuar.

En

Elige las entidades que quieres sincronizar :- Haz clic en Perfiles de usuario.

Para filtrar los datos según

Idpara la transferencia de datos, haz clic en Filtrar y, luego, haz lo siguiente:- Para especificar los datos que se incluirán en el índice de búsqueda, selecciona Incluir en el índice y, luego, especifica la cadena de filtro en el campo ID.

- Para especificar los datos que se excluirán del índice de búsqueda, selecciona Excluir del índice y, luego, especifica la cadena de filtro en el campo Id.

- Selecciona la frecuencia de Sincronización completa.

- Haz clic en Perfiles de usuario.

Para filtrar los datos según

Haz clic en

Continuar .En Configura tu conector de datos, selecciona una región para tu almacén de datos.

Ingresa un nombre para tu conector de datos.

Haz clic en Crear. Gemini Enterprise crea tu almacén de datos y lo muestra en la página Almacenes de datos.

Si seleccionaste Habilitar direcciones IP estáticas en Opciones avanzadas, consulta las direcciones IP estáticas registradas para el conector y agrégalas a tu lista de entidades permitidas para Entra ID.

- Ve a la página Almacenes de datos y haz clic en el nombre del conector para ver los detalles en la página Datos.

- En el campo IPs estáticas, haz clic en Ver y confirmar IPs.

- Copia las direcciones IP estáticas del conector.

- En el centro de administración de Microsoft Entra, agrega las direcciones IP estáticas a una ubicación con nombre o de confianza dentro de una política de acceso condicional existente. Para obtener más información, consulta Acceso condicional: Asignación de red.

Verifica el estado del conector

Para verificar el estado de la transferencia, ve a la página Almacenes de datos y haz clic en el nombre del conector para ver los detalles en la página Datos. El

estado del conector cambia de Creando a Ejecutando cuando comienza a sincronizar datos. Cuando se completa la transferencia, el estado cambia a Activo para indicar que la conexión a tu fuente de datos está configurada y a la espera de la próxima sincronización programada.Según el tamaño de tus datos, la transferencia puede tardar varios minutos o varias horas.

Cuando el estado del conector cambie a Activo, navega a la pestaña

Entidad .Haz clic en la entidad userprofiles.

Verifica la cantidad de documentos transferidos y comprueba que coincida con la cantidad de usuarios en Entra ID.

| Nombre del campo del esquema de Vertex AI | Nombre del atributo de Entra ID |

|---|---|

name.displayName |

Nombre visible |

name.familyName |

Apellido |

name.givenName |

Nombre |

name.username |

Nombre de principal del usuario |

email.value |

Correo electrónico |

employeeId |

ID del empleado |

personId |

|

employeeType |

Tipo de empleado |

hireDate |

Fecha de contratación del empleado |

department |

Departamento |

organizations.jobTitle |

Cargo |

organizations.location |

Ubicación de la oficina |

Phone |

Teléfono empresarial |

managers.email, managers.personId |

No es un atributo directo (cadena de administración desde el administrador inmediato hasta el administrador de nivel superior) |

directManager.personId |

No es un atributo directo (personId del administrador) |

displayphoto.imagebinary.data |

Foto de perfil codificada en Base64 |

Si la app de Entra ID tiene los permisos necesarios para transferir atributos personalizados, transfiere hasta 15 atributos de la tarjeta de perfil por registro. De forma predeterminada, los atributos personalizados no se pueden buscar.

Configura atributos de búsqueda

Para que se puedan buscar los atributos personalizados, haz lo siguiente:

- En la página userprofiles, navega a la pestaña Schema.

- Haz clic en Editar.

Anula la selección de los atributos, como dirección, para que no sean recuperables, indexables ni se puedan buscar y, luego, haz clic en Guardar.

El botón Editar permanecerá inactivo durante unos minutos antes de reactivarse.

Cuando el botón Editar esté en estado Activo, haz clic en Editar.

Selecciona las casillas recuperable, indexable y se puede buscar para los atributos personalizados obligatorios.

Habilita la búsqueda.

Haz clic en Guardar.

Prueba el motor de búsqueda

Después de configurar tu motor de búsqueda, prueba sus capacidades para verificar si muestra resultados precisos según el acceso del usuario.

Habilita la app web:

- Ve a la configuración de integración de la app y activa la opción Habilitar la app web.

Prueba la app web:

Haz clic en Abrir junto al vínculo de la app web y accede como usuario.

Verifica que los resultados de la búsqueda se restrinjan a los elementos a los que puede acceder el usuario.

Obtén una vista previa de los resultados de la búsqueda de personas

En la app de búsqueda, navega a Preview y comienza a buscar en la consola cuando uses el IdP de Google.

- También puedes navegar al vínculo proporcionado y acceder con tu IdP para comenzar la búsqueda.

- Los resultados de la búsqueda aparecen como tarjetas de personas, en las que se muestran detalles del usuario, como nombre, cargo, correo electrónico y foto de perfil.

Haz clic en una tarjeta de persona para ver una página de perfil detallada, que incluye lo siguiente:

- Nombre

- Foto de perfil

- Cargo

- Departamento

- Cadena de administración

- Subordinados directos

Si se transfieren atributos personalizados (propiedades de la tarjeta de perfil) y se indexan, se pueden buscar y recuperar:

- La búsqueda por un valor de atributo personalizado solo devuelve los perfiles de personas que contienen esos atributos.

- Los atributos personalizados aparecen en los resultados de la búsqueda, pero solo se puede acceder a ellos a través de la API, no de la interfaz de usuario de Vertex Search.

Configura el grupo de trabajadores para el IdP que no es de Google sin SSO

Si tus empleados usan un IdP que no es de Google, no tienen SSO con Google o no son clientes de Google Workspace, configura un grupo de personal como se describe en [Configura controles de acceso para fuentes de datos personalizadas][data-source-access-control] para habilitar la búsqueda de empleados.

El grupo de trabajadores te permite administrar y autenticar usuarios de proveedores de identidad externos, como Okta o Azure, en la consola Google Cloud .

Para configurar tu grupo de trabajadores y habilitar la app web de modo que los usuarios accedan sin inconvenientes, haz lo siguiente:

Crea un grupo de trabajadores a nivel de la organización en Google Cloud siguiendo el manual de configuración adecuado:

Configura el grupo de trabajadores en Gemini Enterprise > Configuración para la región en la que creas tu app.

Límites de frecuencia recomendados

En la siguiente tabla, se indican los límites de frecuencia recomendados según la cantidad de usuarios. Las solicitudes que excedan los límites se regularán.

| Grupo de cuota | Solicitudes por segundo |

|---|---|

| S (menos de 50 usuarios) | 105 |

| M (50 a 500 usuarios) | 150 |

| L (más de 500 usuarios) | 240 |

Limitaciones conocidas

A continuación, se indican las limitaciones conocidas del conector de Entra ID:

- No se admite la sincronización incremental.

- No se admiten las listas de control de acceso (LCA). Todos los usuarios son accesibles en toda la organización.

- Si agregas un proyecto a un perímetro de los Controles del servicio de VPC después de crear una conexión, la ejecución de la sincronización del conector fallará con el siguiente error:

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.Vuelve a crear el almacén de datos para que funcione dentro del perímetro de los Controles del servicio de VPC.

Mensajes de error

En la siguiente tabla, se enumeran los mensajes de error que puedes recibir cuando usas el conector de Entra ID:

| Mensaje de error | Descripción | Soluciona problemas |

|---|---|---|

| Authorization_RequestDenied: No tienes privilegios suficientes para completar la operación. | La cuenta de usuario no contiene los permisos necesarios para leer datos. | Proporciona los alcances obligatorios a la cuenta de usuario que se usa para crear la conexión. |

| No se pudo recuperar la información del token de OAuth | La credencial del cliente que se proporcionó al configurar el conector no es válida. | Verifica lo siguiente:

|

| El conector está bloqueado porque el proyecto se agregó al perímetro de VPC-SC. Vuelve a crear el almacén de datos. | El conector se creó antes de que el proyecto se agregara a un perímetro de los Controles del servicio de VPC. | Vuelve a crear el almacén de datos para que funcione dentro del perímetro de los Controles del servicio de VPC. |

Próximos pasos

Para adjuntar tu almacén de datos a una app, crea una app y selecciona tu almacén de datos siguiendo los pasos que se indican en Crea una app.

Para obtener una vista previa de cómo aparecerán los resultados de la búsqueda después de configurar tu app y tu almacén de datos, consulta Cómo obtener resultados de la búsqueda.