Secara default, Google Cloud akan otomatis mengenkripsi data saat dalam penyimpanan menggunakan kunci enkripsi yang dikelola oleh Google.

Jika Anda memiliki persyaratan kepatuhan atau peraturan khusus yang terkait dengan kunci yang melindungi data, Anda dapat menggunakan kunci enkripsi yang dikelola pelanggan (CMEK) untuk Document AI. Alih-alih Google yang mengelola kunci enkripsi yang melindungi data Anda, pemroses Document AI Anda dilindungi menggunakan kunci yang Anda kontrol dan kelola di Cloud Key Management Service (KMS).

Panduan ini menjelaskan CMEK untuk Document AI. Untuk mengetahui informasi selengkapnya tentang CMEK secara umum, termasuk waktu dan alasan mengaktifkannya, lihat Dokumentasi Cloud Key Management Service.

Prasyarat

Agen Layanan Document AI harus memiliki peran Pengenkripsi/Pendekripsi CryptoKey Cloud KMS pada kunci yang Anda gunakan.

Contoh berikut memberikan peran yang menyediakan akses ke kunci Cloud KMS:

gcloud

gcloud kms keys add-iam-policy-binding key \

--keyring key-ring \

--location location \

--project key_project_id \

--member serviceAccount:service-project_number@gcp-sa-prod-dai-core.iam.gserviceaccount.com \

--role roles/cloudkms.cryptoKeyEncrypterDecrypter

Ganti key dengan nama kunci. Ganti key-ring dengan nama key ring tempat kunci berada. Ganti location dengan lokasi Document AI untuk key ring. Ganti key_project_id dengan project untuk ring kunci. Ganti project_number dengan nomor project Anda.

C#

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API C# Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Go

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Go Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Java

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Java Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Node.js

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Node.js Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

PHP

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API PHP Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Python

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Python Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Ruby

Untuk mengetahui informasi selengkapnya, lihat dokumentasi referensi API Ruby Document AI.

Untuk melakukan autentikasi ke Document AI, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk lingkungan pengembangan lokal.

Menggunakan CMEK

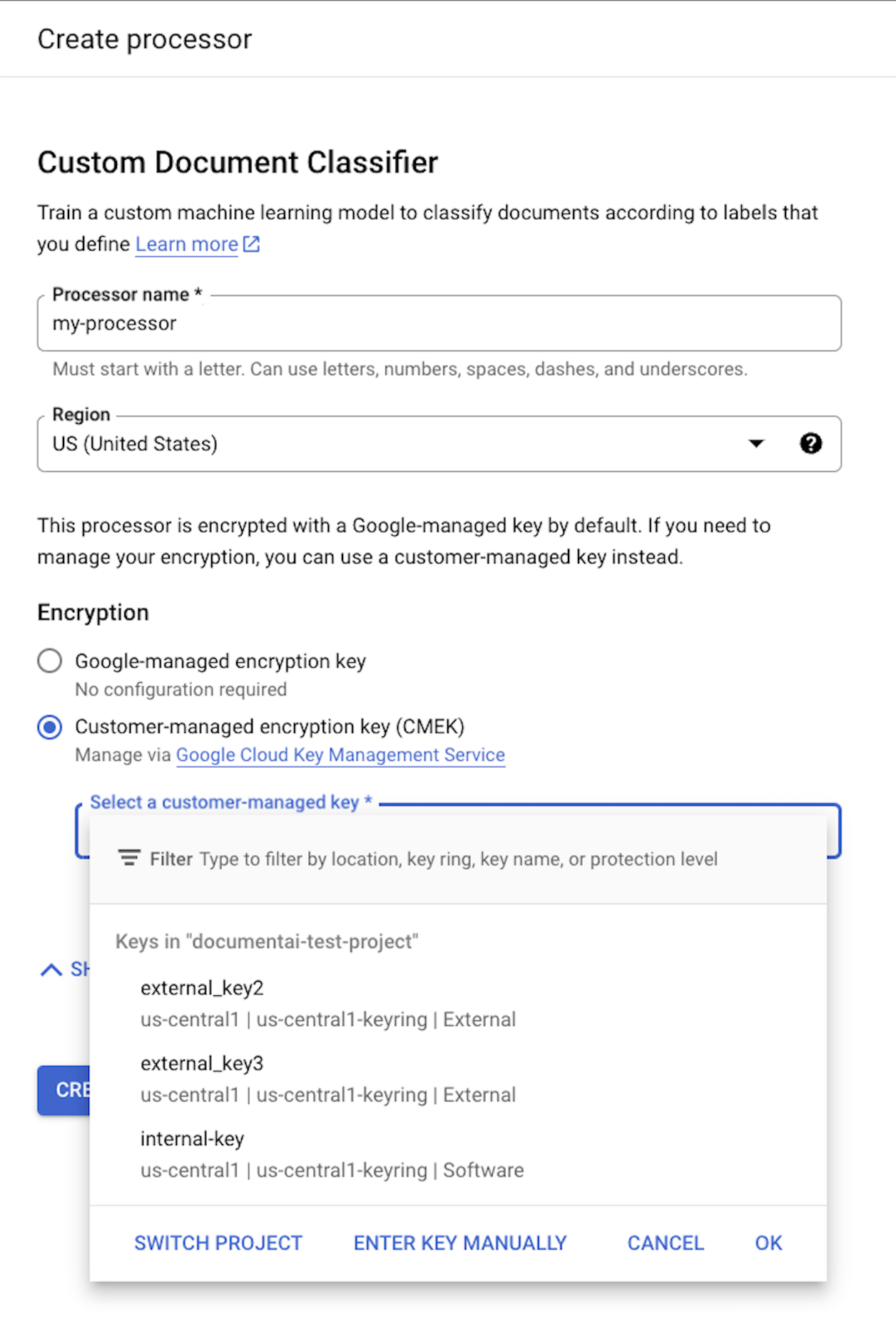

Setelan enkripsi tersedia saat Anda membuat pemroses. Untuk menggunakan CMEK, pilih opsi CMEK, lalu pilih kunci.

Kunci CMEK digunakan untuk semua data yang terkait dengan pemroses dan resource turunannya. Semua data terkait pelanggan yang dikirim ke pemroses akan dienkripsi secara otomatis dengan kunci yang diberikan sebelum ditulis ke disk.

Setelah prosesor dibuat, Anda tidak dapat mengubah setelan enkripsinya. Untuk menggunakan kunci yang berbeda, Anda harus membuat prosesor baru.

Kunci eksternal

Anda dapat menggunakan Cloud External Key Manager (EKM) untuk membuat dan mengelola kunci eksternal guna mengenkripsi data dalam Google Cloud.

Saat Anda menggunakan kunci Cloud EKM, Google tidak memiliki kontrol atas ketersediaan kunci yang dikelola secara eksternal. Jika Anda meminta akses ke resource yang dienkripsi menggunakan kunci yang dikelola secara eksternal, dan kunci tersebut tidak tersedia, Document AI akan menolak permintaan tersebut. Mungkin ada penundaan hingga 10 menit sebelum Anda dapat mengakses resource setelah kunci tersedia.

Untuk pertimbangan lainnya saat menggunakan kunci eksternal, lihat Pertimbangan EKM.

Resource yang didukung CMEK

Saat menyimpan resource apa pun ke disk, jika ada data pelanggan yang disimpan sebagai bagian dari resource, Document AI akan mengenkripsi konten terlebih dahulu menggunakan kunci CMEK.

| Resource | Materi Dienkripsi |

|---|---|

Processor |

T/A - tidak ada data pengguna. Namun, jika Anda menentukan kunci CMEK selama pembuatan prosesor, kunci tersebut harus valid. |

ProcessorVersion |

Semua |

Evaluation |

Semua |

API yang didukung CMEK

API yang menggunakan kunci CMEK untuk enkripsi meliputi:

| Metode | Enkripsi |

|---|---|

processDocument |

T/A - tidak ada data yang disimpan ke disk. |

batchProcessDocuments |

Data disimpan sementara di disk dan dienkripsi menggunakan kunci sementara (lihat kepatuhan CMEK). |

trainProcessorVersion |

Dokumen yang digunakan untuk pelatihan dienkripsi menggunakan kunci KMS/CMEK yang diberikan. |

evaluateProcessorVersion |

Evaluasi dienkripsi menggunakan kunci KMS/CMEK yang disediakan. |

Permintaan API yang mengakses resource terenkripsi akan gagal jika kunci dinonaktifkan atau tidak dapat dijangkau. Contohnya mencakup:

| Metode | Dekripsi |

|---|---|

getProcessorVersion |

Versi pemroses yang dilatih menggunakan data pelanggan dienkripsi. Akses memerlukan dekripsi. |

processDocument |

Memproses dokumen menggunakan versi pemroses terenkripsi memerlukan dekripsi. |

Import Documents |

Mengimpor dokumen dengan auto-labeling diaktifkan menggunakan versi pemroses terenkripsi memerlukan dekripsi. |

CMEK dan Cloud Storage

API, seperti batchProcess,

dapat membaca dari dan menulis ke bucket Cloud Storage.

Data apa pun yang ditulis ke Cloud Storage oleh Document AI dienkripsi menggunakan kunci enkripsi yang dikonfigurasi bucket, yang dapat berbeda dengan kunci CMEK prosesor Anda.

Untuk mengetahui informasi selengkapnya, lihat dokumentasi CMEK untuk Cloud Storage.