Este contenido se actualizó por última vez en mayo del 2024 y representa la situación en el momento en que se redactó. Las políticas y los sistemas de seguridad de Google pueden cambiar en el futuro, ya que mejoramos constantemente la protección que proporcionamos a nuestros clientes.

Cada centro de datos de Google es un entorno grande y diverso de máquinas, dispositivos de red y sistemas de control. Los centros de datos se diseñan como complejos industriales que requieren una amplia gama de puestos y habilidades para gestionarse, mantenerse y funcionar.

En estos entornos complejos, la seguridad de tus datos es nuestra máxima prioridad. Google implementa seis capas de controles físicos (vídeo) y muchos controles lógicos en las propias máquinas. También modelamos continuamente escenarios de amenazas en los que determinados controles fallan o no se aplican.

En algunos casos, se modelizan los riesgos internos y se da por hecho que un atacante ya tiene acceso legítimo a la planta del centro de datos. Estos casos prácticos revelan un espacio entre los controles físicos y lógicos que también requiere una defensa en profundidad. Ese espacio, definido como la distancia de un brazo desde una máquina de un rack hasta el entorno de tiempo de ejecución de la máquina, se conoce como espacio físico a lógico.

El espacio físico a lógico es similar al entorno físico que rodea a tu teléfono móvil. Aunque tu teléfono esté bloqueado, solo debes dar acceso físico a las personas que tengan un motivo válido para acceder. Google aplica el mismo enfoque a las máquinas que almacenan tus datos.

Resumen de los controles físicos y lógicos

En el espacio físico a lógico, Google usa tres controles que funcionan conjuntamente:

- Refuerzo del hardware: reduce las vías de acceso físico de cada máquina, conocidas como superficie de ataque, de las siguientes formas:

- Minimiza los vectores de acceso físico, como los puertos.

- Bloquea las rutas restantes a nivel de firmware, incluido el sistema básico de entrada/salida (BIOS), cualquier controlador de gestión y los dispositivos periféricos.

- Detección de eventos anómalos: genera alertas cuando los controles físicos a lógicos detectan eventos anómalos.

- Autodefensa del sistema: reconoce un cambio en el entorno físico y responde a las amenazas con acciones defensivas.

En conjunto, estos controles proporcionan una respuesta de defensa reforzada a los eventos de seguridad que se producen en el espacio físico y lógico. En el siguiente diagrama se muestran los tres controles activos en un armario seguro.

Endurecimiento del hardware

El refuerzo del hardware ayuda a reducir la superficie de ataque física para minimizar los riesgos residuales.Un centro de datos empresarial convencional tiene una planta diáfana y filas de racks sin barreras entre el panel frontal y las personas que se encuentran en la planta del centro de datos. Un centro de datos de este tipo puede tener máquinas con muchos puertos externos, como USB-A, Micro-USB o RJ-45, lo que aumenta el riesgo de sufrir un ataque. Cualquier persona con acceso físico a la planta del centro de datos puede acceder rápida y fácilmente al almacenamiento extraíble o conectar una memoria USB con malware a un puerto del panel frontal expuesto. Los centros de datos de Google utilizan el refuerzo del hardware como control fundamental para mitigar estos riesgos.

El endurecimiento del hardware es un conjunto de medidas preventivas en el rack y sus máquinas que ayuda a reducir la superficie de ataque física lo máximo posible. El refuerzo de la seguridad de las máquinas incluye lo siguiente:

- Elimina o inhabilita los puertos expuestos y bloquea los puertos restantes a nivel de firmware.

- Monitoriza los medios de almacenamiento con señales de detección de manipulaciones de alta fidelidad.

- Encripta los datos en reposo.

- Cuando el hardware lo permita, usa la atestación de dispositivo para evitar que se implementen dispositivos no autorizados en el entorno de tiempo de ejecución.

En determinadas situaciones, para ayudar a garantizar que ningún miembro del personal tenga acceso físico a las máquinas, Google también instala armarios seguros que ayudan a evitar o disuadir la manipulación. Los armarios rack seguros proporcionan una barrera física inmediata para los transeúntes y también pueden activar alarmas y notificaciones para el personal de seguridad. Las vallas, combinadas con las correcciones de las máquinas que hemos comentado antes, proporcionan una potente capa de protección para el espacio físico y lógico.

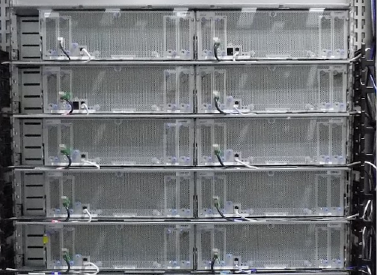

Las siguientes imágenes muestran la progresión de los racks totalmente abiertos a los armarios de racks seguros con un hardware totalmente reforzado.

En la siguiente imagen se muestra un rack sin protección de hardware:

En la siguiente imagen se muestra un rack con algunas medidas de protección de hardware:

En la siguiente imagen se muestra la parte delantera y trasera de un rack con un endurecimiento de hardware completo:

Detección de eventos anómalos

La detección de eventos anómalos permite que el personal de seguridad sepa cuándo se producen eventos inesperados en las máquinas.En todo el sector, las organizaciones pueden tardar meses o años en descubrir brechas de seguridad, y a menudo solo lo hacen cuando ya se han producido daños o pérdidas importantes. El indicador de compromiso (IoC) crítico puede perderse en un gran volumen de datos de registro y telemetría de millones de máquinas de producción. Sin embargo, Google usa varios flujos de datos para identificar posibles eventos de seguridad físicos y lógicos en tiempo real. Este control se denomina detección de eventos anómalos.

Las máquinas modernas monitorizan y registran su estado físico, así como los eventos que se producen en el espacio físico a lógico. Las máquinas reciben esta información a través de un software de sistema automatizado que está siempre presente. Este software puede ejecutarse en ordenadores en miniatura dentro de la máquina, llamados controladores de gestión de placa base (BMCs), o como parte de un demonio del sistema operativo. Este software informa de eventos importantes, como intentos de inicio de sesión, inserción de dispositivos físicos y alarmas de sensores, como un sensor de manipulación de la carcasa.

En las máquinas con una raíz de confianza de hardware, las señales de detección de eventos anómalos son aún más sólidas. La raíz de confianza de hardware permite que el software del sistema, como el firmware de BMC, certifique que se ha iniciado de forma segura. Por lo tanto, los sistemas de detección de Google tienen un grado de confianza aún mayor en que los eventos notificados son válidos. Para obtener más información sobre las raíces de confianza independientes, consulta Atestación remota de máquinas desagregadas.

Autodefensa del sistema

La autodefensa del sistema permite que los sistemas respondan a posibles vulneraciones con acciones defensivas inmediatas.En algunos escenarios de amenazas, se da por hecho que un atacante en el espacio físico a lógico puede eludir las medidas de acceso físico que se describen en Refuerzo del hardware. Un atacante de este tipo podría tener como objetivo los datos de los usuarios o un proceso sensible que se esté ejecutando en un equipo.

Para mitigar este riesgo, Google implementa la autodefensa del sistema, un control que proporciona una respuesta inmediata y decisiva ante cualquier posible amenaza. Este control usa la telemetría del entorno físico para actuar en el entorno lógico.

La mayoría de los entornos de producción a gran escala tienen varias máquinas físicas en un rack. Cada máquina física ejecuta varias cargas de trabajo, como máquinas virtuales o contenedores de Kubernetes. Cada máquina virtual ejecuta su propio sistema operativo con memoria y almacenamiento dedicados.

Para determinar qué cargas de trabajo están expuestas a eventos de seguridad, Google agrega los datos de telemetría de los controles de protección del hardware y la detección de eventos anómalos. Después, correlacionamos los datos para generar un pequeño conjunto de eventos de alto riesgo que requieren una acción inmediata. Por ejemplo, la combinación de una alarma de puerta de rack segura y una señal de apertura del chasis de una máquina podría constituir un evento de alto riesgo.

Cuando Google detecta estos eventos, los sistemas pueden tomar medidas inmediatas:

- Las cargas de trabajo expuestas pueden finalizar inmediatamente los servicios sensibles y borrar los datos sensibles.

- La estructura de red puede aislar el rack afectado.

- Las cargas de trabajo afectadas se pueden reprogramar en otras máquinas o incluso en otros centros de datos, en función de la situación.

Gracias al control de autodefensa del sistema, aunque un atacante consiga acceder físicamente a una máquina, no podrá extraer ningún dato ni moverse lateralmente en el entorno.

Siguientes pasos

- Para obtener más información sobre los controles físicos, consulta el artículo sobre la seguridad de los centros de datos.

- Para obtener más información sobre los controles lógicos, consulta la descripción general del diseño de seguridad de la infraestructura de Google.

- Para obtener información sobre la cultura de seguridad de Google, consulta el libro Building secure and reliable systems (O'Reilly).