Konten ini terakhir diperbarui pada Mei 2024, dan menampilkan kondisi saat ini pada saat konten tersebut ditulis. Kebijakan dan sistem keamanan Google dapat berubah di masa mendatang, seiring upaya kami untuk terus meningkatkan perlindungan bagi pelanggan.

Setiap pusat data Google adalah lingkungan mesin, perangkat jaringan, dan sistem kontrol yang besar dan beragam. Pusat data dirancang sebagai kompleks industri yang membutuhkan berbagai peran dan keterampilan untuk mengelola, memelihara, dan beroperasi.

Dalam lingkungan yang kompleks ini, keamanan data Anda adalah prioritas utama kami. Google menerapkan enam lapisan kontrol fisik (video) dan banyak kontrol logis pada komputer itu sendiri. Kami juga terus membuat model skenario ancaman saat kontrol tertentu gagal atau tidak diterapkan.

Beberapa skenario ancaman membuat model risiko internal dan mengasumsikan bahwa penyerang sudah memiliki akses yang sah ke lantai pusat data. Skenario ini mengungkap ruang antara kontrol fisik dan logis yang juga memerlukan defense in depth. Ruang tersebut, yang didefinisikan sebagai sepanjang lengan dari mesin di rak ke lingkungan runtime mesin, dikenal sebagai ruang fisik-ke-logis.

Ruang fisik-ke-logis mirip dengan lingkungan fisik di sekitar ponsel Anda. Meskipun ponsel terkunci, Anda hanya memberikan akses fisik kepada orang yang memiliki alasan yang valid untuk mengaksesnya. Google melakukan pendekatan yang sama pada mesin yang menyimpan data Anda.

Ringkasan kontrol fisik-ke-logis

Dalam ruang fisik-ke-logis, Google menggunakan tiga kontrol yang bekerja bersama:

- Hardening hardware: Kurangi jalur akses fisik setiap mesin,

yang dikenal sebagai permukaan serangan, dengan cara berikut:

- Minimalkan vektor akses fisik, seperti port.

- Kunci jalur yang tersisa di level firmware, termasuk sistem input/output dasar (BIOS), semua pengontrol pengelolaan, dan perangkat periferal.

- Deteksi peristiwa anomali: Membuat pemberitahuan saat kontrol fisik-ke-logis mendeteksi peristiwa yang tidak wajar.

- Sistem pertahanan diri: Mengenali perubahan di lingkungan fisik dan merespons ancaman dengan tindakan defensif.

Dengan bersama-sama, kontrol ini memberikan respons pertahanan mendalam terhadap peristiwa keamanan yang terjadi di ruang fisik-ke-logis. Diagram berikut menunjukkan ketiga kontrol yang aktif di penutup rak yang aman.

Hardening hardware

Hardening hardware membantu mengurangi permukaan serangan fisik untuk meminimalkan risiko yang tersisa.Pusat data perusahaan konvensional memiliki denah lantai terbuka dan deretan rak tanpa penghalang antara panel depan dan orang-orang di lantai pusat data. Pusat data tersebut mungkin memiliki mesin dengan banyak port eksternal, seperti USB-A, Micro-USB, atau RJ-45, yang meningkatkan risiko serangan. Siapa pun yang memiliki akses fisik ke lantai pusat data dapat mengakses penyimpanan yang dapat dilepas dengan cepat dan mudah atau mencolokkan stik USB berisi malware ke port panel depan yang terbuka. Pusat data Google menggunakan hardening hardware sebagai kontrol dasar untuk membantu mengurangi risiko ini.

Hardening hardware adalah serangkaian tindakan pencegahan pada rak dan mesinnya yang membantu mengurangi permukaan serangan fisik sebanyak mungkin. Hardening pada mesin meliputi:

- Hapus atau nonaktifkan port yang terbuka dan kunci port yang tersisa di tingkat firmware.

- Pantau media penyimpanan dengan sinyal deteksi gangguan fidelitas tinggi.

- Mengenkripsi data dalam penyimpanan.

- Jika didukung oleh hardware, gunakan pengesahan perangkat untuk membantu mencegah perangkat yang tidak sah di-deploy di lingkungan runtime.

Dalam skenario tertentu, untuk membantu memastikan bahwa tidak ada personel yang memiliki akses fisik ke mesin, Google juga memasang penutup rak aman yang membantu mencegah atau menghalangi gangguan. Penutup rak yang aman memberikan penghalang fisik langsung bagi orang yang lewat dan juga dapat memicu alarm dan notifikasi untuk staf keamanan. Penutup, yang digabungkan dengan perbaikan mesin yang dibahas sebelumnya, memberikan lapisan perlindungan yang kuat untuk ruang fisik-ke-logis.

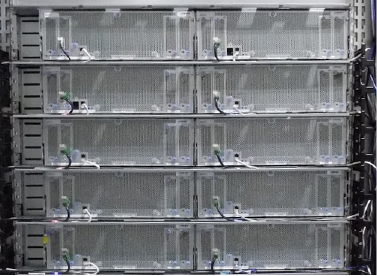

Gambar berikut mengilustrasikan progres dari rak yang terbuka sepenuhnya hingga penutup rak yang aman dengan hardening hardware penuh.

Gambar berikut menampilkan rak tanpa hardening hardware:

Gambar berikut menampilkan rak dengan beberapa hardening hardware:

Gambar berikut menunjukkan bagian depan dan belakang rak dengan hardening hardware penuh:

Deteksi peristiwa yang tidak wajar

Deteksi peristiwa tidak wajar memberi tahu staf keamanan saat mesin mengalami peristiwa yang tidak terduga.Di seluruh industri, organisasi dapat memerlukan waktu berbulan-bulan atau bertahun-tahun untuk menemukan pelanggaran keamanan, dan sering kali hanya setelah terjadi kerusakan atau kerugian yang signifikan. Indikator gangguan (IoC) penting mungkin hilang dalam volume data logging dan telemetri yang tinggi dari jutaan mesin produksi. Namun, Google menggunakan beberapa aliran data untuk membantu mengidentifikasi potensi peristiwa keamanan fisik-ke-logis secara real time. Kontrol ini disebut deteksi peristiwa anomali.

Mesin modern memantau dan merekam status fisiknya serta peristiwa yang terjadi di ruang fisik-ke-logis. Mesin menerima informasi ini melalui software sistem otomatis yang selalu ada. Software ini dapat berjalan pada komputer miniatur di dalam mesin, yang disebut pengontrol pengelolaan baseboard (BMC), atau sebagai bagian dari daemon sistem operasi. Software ini melaporkan peristiwa penting seperti upaya login, penyisipan perangkat fisik, dan alarm sensor seperti sensor gangguan penutup.

Untuk mesin dengan root of trust hardware, sinyal deteksi peristiwa anomali menjadi lebih kuat. Root of trust hardware memungkinkan software sistem, seperti firmware BMC, untuk membuktikan bahwa software tersebut melakukan booting dengan aman. Oleh karena itu, sistem deteksi Google memiliki tingkat keyakinan yang lebih tinggi bahwa peristiwa yang dilaporkan valid. Untuk informasi lebih lanjut tentang root of trust independen, lihat Pengesahan jarak jauh atas mesin yang terpilah.

Sistem pertahanan diri

Sistem pertahanan diri memungkinkan sistem merespons potensi penyusupan dengan tindakan defensif langsung.Beberapa skenario ancaman menganggap bahwa penyerang di ruang fisik-ke-logis dapat mengalahkan tindakan akses fisik yang dibahas dalam Hardening hardware. Penyerang semacam itu mungkin menargetkan data pengguna atau proses sensitif yang berjalan di mesin.

Untuk mengurangi risiko ini, Google menerapkan sistem pertahanan diri: kontrol yang memberikan respons cepat dan menentukan terhadap setiap potensi penyusupan. Kontrol ini menggunakan telemetri dari lingkungan fisik untuk bertindak di lingkungan logis.

Sebagian besar lingkungan produksi berskala besar memiliki beberapa mesin fisik dalam satu rak. Setiap mesin fisik menjalankan beberapa beban kerja, seperti mesin virtual (VM) atau container Kubernetes. Setiap VM menjalankan sistem operasinya sendiri menggunakan memori dan penyimpanan khusus.

Untuk menentukan beban kerja mana yang terekspos ke peristiwa keamanan, Google menggabungkan data telemetri dari kontrol hardening hardware dan deteksi peristiwa anomali. Kemudian, kami menghubungkan data tersebut untuk menghasilkan kumpulan kecil peristiwa yang berisiko tinggi dan memerlukan tindakan segera. Misalnya, kombinasi alarm pintu rak yang aman dan sinyal pembukaan sasis mesin dapat merupakan peristiwa berisiko tinggi.

Saat Google mendeteksi peristiwa ini, sistem dapat segera mengambil tindakan:

- Beban kerja yang terekspos dapat langsung menghentikan layanan sensitif dan menghapus total data sensitif apa pun.

- Fabric jaringan dapat mengisolasi rak yang terpengaruh.

- Beban kerja yang terpengaruh dapat dijadwalkan ulang di mesin lain atau bahkan pusat data, bergantung pada situasinya.

Karena adanya kontrol pertahanan diri pada sistem, meskipun penyerang berhasil mendapatkan akses fisik ke mesin, penyerang tidak dapat mengekstrak data apa pun dan tidak dapat bergerak secara lateral di lingkungan.

Langkah selanjutnya

- Untuk informasi selengkapnya tentang kontrol fisik, baca keamanan pusat data.

- Untuk informasi selengkapnya tentang kontrol logis, baca Ringkasan desain keamanan infrastruktur Google.

- Untuk mempelajari budaya keamanan Google, baca Membangun sistem yang aman dan andal (buku O'Reilly).