Ce document explique comment sécuriser et gérer l'accès aux lacs Dataplex Universal Catalog.

Le modèle de sécurité Dataplex Universal Catalog vous permet de gérer les autorisations des utilisateurs pour les tâches suivantes :

- Administrer un lac (créer et associer des éléments, des zones et des lacs supplémentaires)

- Accéder aux données connectées à un lac via le composant de mappage (par exemple, les ressourcesGoogle Cloud , telles que les buckets Cloud Storage et les ensembles de données BigQuery)

- Accéder aux métadonnées sur les données connectées à un lac

Un administrateur de lac contrôle l'accès aux ressources Dataplex Universal Catalog, telles que les lacs, les zones et les éléments, en attribuant les rôles de base et prédéfinis.

Rôles de base

| Rôle | Description |

|---|---|

| Lecteur Dataplex ( roles/dataplex.viewer) |

Possibilité d'afficher (mais pas de modifier) le lac, ainsi que ses zones et ses composants configurés. |

| Éditeur Dataplex ( roles/dataplex.editor) |

Vous devez pouvoir modifier le lac. Peut créer et configurer des lacs, des zones, des composants et des tâches. |

| Administrateur Dataplex ( roles/dataplex.administrator) |

Possibilité d'administrer entièrement un lac. |

| Développeur Dataplex ( roles/dataplex.developer) |

Possibilité d'exécuter des charges de travail d'analyse de données dans un lac. * |

Pour exécuter une tâche Spark, créez des clusters Dataproc et envoyez des tâches Dataproc dans le projet auquel vous souhaitez attribuer le calcul.

Rôles prédéfinis

Google Cloud gère les rôles prédéfinis qui fournissent un accès précis à Dataplex Universal Catalog.

Rôles de métadonnées

Les rôles de métadonnées permettent d'afficher des métadonnées, telles que les schémas de table.

| Rôle | Description |

|---|---|

| Rédacteur de métadonnées Dataplex ( roles/dataplex.metadataWriter) |

Possibilité de mettre à jour les métadonnées d'une ressource spécifique. |

| Lecteur de métadonnées Dataplex ( roles/dataplex.metadataReader) |

Accès en lecture aux métadonnées (par exemple, pour interroger une table). |

Rôles liés aux données

L'attribution de rôles de données à un compte principal lui permet de lire ou d'écrire des données dans les ressources sous-jacentes pointées par les composants du lac.

Dataplex Universal Catalog mappe ses rôles aux rôles de données pour chaque ressource de stockage sous-jacente, comme Cloud Storage et BigQuery.

Dataplex Universal Catalog traduit et propage les rôles de données Dataplex Universal Catalog à la ressource de stockage sous-jacente, en définissant les rôles appropriés pour chaque ressource de stockage. Vous pouvez attribuer un seul rôle de données Dataplex Universal Catalog au niveau de la hiérarchie du lac (par exemple, un lac). Dataplex Universal Catalog conserve l'accès spécifié aux données sur toutes les ressources associées à ce lac (par exemple, les buckets Cloud Storage et les ensembles de données BigQuery sont référencés par les éléments dans les zones sous-jacentes).

Par exemple, si vous accordez à un compte principal le rôle dataplex.dataWriter pour un lac, il obtient un accès en écriture à toutes les données du lac, ainsi qu'à ses zones et ses assets sous-jacents. Les rôles d'accès aux données accordés à un niveau inférieur (zone) sont hérités dans la hiérarchie du lac pour les assets sous-jacents.

| Rôle | Description |

|---|---|

| Lecteur de données Dataplex ( roles/dataplex.dataReader) |

Possibilité de lire les données du stockage associé aux composants, y compris les buckets de stockage et les ensembles de données BigQuery (et leur contenu). * |

| Rédacteur de données Dataplex ( roles/dataplex.dataWriter) |

Permet d'écrire dans les ressources sous-jacentes vers lesquelles pointe le composant. * |

| Propriétaire de données Dataplex ( roles/dataplex.dataOwner) |

Attribue le rôle "Propriétaire" aux ressources sous-jacentes, y compris la possibilité de gérer les ressources enfants. Par exemple, en tant que propriétaire des données d'un ensemble de données BigQuery, vous pouvez gérer les tables sous-jacentes. |

Sécuriser votre lac

Vous pouvez sécuriser et gérer l'accès à votre lac de données et aux données qui y sont associées. Dans la console Google Cloud , utilisez l'une des vues suivantes :

- Vue Gérer de Dataplex Universal Catalog dans l'onglet Autorisations

- Vue Sécurisé de Dataplex Universal Catalog

Utiliser la vue Gérer

L'onglet Autorisations vous permet de gérer toutes les autorisations sur une ressource de lac et présente une vue non filtrée de toutes les autorisations, y compris celles héritées.

Pour sécuriser votre lac de données, procédez comme suit :

Dans la console Google Cloud , accédez à la page Lacs de Dataplex Universal Catalog.

Cliquez sur le nom du lac que vous avez créé.

Cliquez sur l'onglet Autorisations.

Cliquez sur l'onglet Afficher par rôle.

Cliquez sur Ajouter pour ajouter un rôle. Ajoutez les rôles Lecteur de données Dataplex, Rédacteur de données et Propriétaire des données.

Vérifiez que les rôles Lecteur de données Dataplex, Rédacteur de données et Propriétaire des données s'affichent.

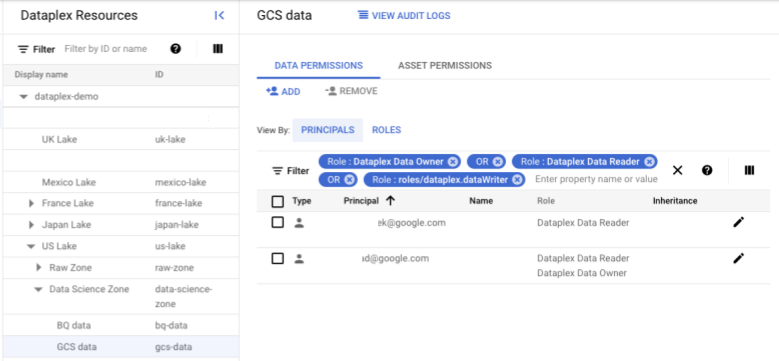

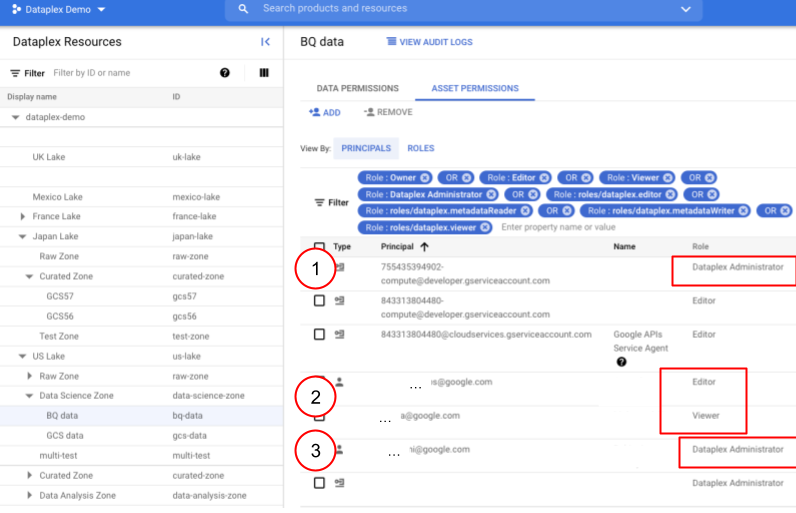

Utiliser la vue Sécurisé

La vue Sécuriser de Dataplex Universal Catalog dans la console Google Cloud fournit les informations suivantes :

- Vue filtrable des rôles Dataplex Universal Catalog qui sont centrés sur une ressource spécifique

- Séparer les rôles de données des rôles de ressources du lac

- Compte de service qui hérite du rôle Administrateur Dataplex du projet.

- Comptes principaux (adresse e-mail) qui héritent des rôles d'éditeur et de lecteur Dataplex du projet. Il s'agit des rôles qui s'appliquent à toutes les ressources.

- Compte principal (adresse e-mail) qui hérite du rôle Administrateur Dataplex du projet.

Gestion des règles

Une fois que vous avez spécifié votre règle de sécurité, Dataplex Universal Catalog propage les autorisations aux règles IAM des ressources gérées.

La règle de sécurité configurée au niveau du lac est propagée à toutes les ressources gérées dans ce lac. Dataplex Universal Catalog fournit l'état de propagation et la visibilité de ces propagations à grande échelle dans l'onglet Gérer> Autorisations de Dataplex Universal Catalog. Il surveille en permanence les ressources gérées pour détecter toute modification de la stratégie IAM en dehors de Dataplex Universal Catalog.

Les utilisateurs qui disposent déjà d'autorisations sur une ressource les conservent après qu'elle a été associée à un lac Dataplex Universal Catalog. De même, les liaisons de rôle non Dataplex Universal Catalog créées ou mises à jour après l'association de la ressource à Dataplex Universal Catalog restent inchangées.

Définir des règles au niveau des colonnes, des lignes et des tables

Les éléments de bucket Cloud Storage sont associés à des tables externes BigQuery.

Vous pouvez mettre à niveau un bucket Cloud Storage. Cela signifie que Dataplex Universal Catalog supprime les tables externes associées et y associe des tables BigLake.

Vous pouvez utiliser des tables BigLake au lieu de tables externes pour bénéficier d'un contrôle d'accès précis, y compris des contrôles au niveau des lignes, des contrôles au niveau des colonnes et le masquage des données de colonne.

Sécurité des métadonnées

Les métadonnées font principalement référence aux informations de schéma associées aux données utilisateur présentes dans les ressources gérées par un lac.

La découverte Dataplex Universal Catalog examine les données des ressources gérées et extrait les informations du schéma tabulaire. Ces tables sont publiées dans les systèmes BigQuery, Dataproc Metastore et Data Catalog (obsolète).

BigQuery

Chaque table découverte est associée à une table enregistrée dans BigQuery. Pour chaque zone, il existe un ensemble de données BigQuery associé dans lequel sont enregistrées toutes les tables externes associées aux tables découvertes dans cette zone de données.

Les tables hébergées sur Cloud Storage qui sont détectées sont enregistrées dans l'ensemble de données créé pour la zone.

Dataproc Metastore

Les bases de données et les tables sont disponibles dans le Dataproc Metastore associé à l'instance de lac Dataplex Universal Catalog. Chaque zone de données est associée à une base de données, et chaque composant peut être associé à une ou plusieurs tables.

Les données d'un service Dataproc Metastore sont sécurisées en configurant votre réseau VPC-SC. L'instance Dataproc Metastore est fournie à Dataplex Universal Catalog lors de la création du lac, ce qui en fait déjà une ressource gérée par l'utilisateur.

Data Catalog

Chaque table détectée est associée à une entrée dans Data Catalog (obsolète) pour permettre la recherche et la découverte.

Data Catalog exige des noms de stratégies IAM lors de la création d'entrées. Par conséquent, Dataplex Universal Catalog fournit le nom de la règle IAM de la ressource d'élément Dataplex Universal Catalog à laquelle l'entrée doit être associée. Par conséquent, les autorisations sur l'entrée Dataplex Universal Catalog sont déterminées par les autorisations sur la ressource de l'élément.

Accordez les rôles Lecteur de métadonnées Dataplex (roles/dataplex.metadataReader) et Rédacteur de métadonnées Dataplex (roles/dataplex.metadataWriter) sur la ressource de l'asset.

Étape suivante

- En savoir plus sur IAM Dataplex Universal Catalog

- En savoir plus sur les rôles IAM de Dataplex Universal Catalog

- En savoir plus sur les autorisations IAM Dataplex Universal Catalog