Avant de commencer

Avant de définir ou de modifier la règle dataform.restrictGitRemotes, recherchez les URL complètes des dépôts Git distants que vous souhaitez ajouter à la liste d'autorisation.

Pour trouver l'URL complète d'un dépôt Git distant déjà associé à un dépôt Dataform, procédez comme suit :

Dans la console Google Cloud , accédez à la page Dataform.

Sélectionnez un dépôt, puis cliquez sur Paramètres.

N'oubliez pas que les URL des dépôts distants affichées sur la page Dataform sont raccourcies et ne peuvent pas être utilisées dans le règlement

dataform.restrictGitRemotes.Sur la page Paramètres, sous Paramètres de connexion Git, copiez la valeur Source du dépôt.

La valeur Source du dépôt correspond à l'URL complète du dépôt distant. Vous pouvez utiliser cette URL dans la règle

dataform.restrictGitRemotes.

Rôles requis

Pour obtenir les autorisations nécessaires pour gérer des règles d'administration, demandez à votre administrateur de vous accorder le rôle IAM Administrateur des règles d'administration (roles/orgpolicy.policyAdmin) dans l'organisation.

Pour en savoir plus sur l'attribution de rôles, consultez la page Gérer l'accès aux projets, aux dossiers et aux organisations.

Ce rôle prédéfini contient les autorisations requises pour gérer les règles d'administration. Pour connaître les autorisations exactes requises, développez la section Autorisations requises :

Autorisations requises

Les autorisations suivantes sont requises pour gérer les règles d'administration :

-

orgpolicy.constraints.list -

orgpolicy.policies.create -

orgpolicy.policies.delete -

orgpolicy.policies.list -

orgpolicy.policies.update -

orgpolicy.policy.get -

orgpolicy.policy.set

Vous pouvez également obtenir ces autorisations avec des rôles personnalisés ou d'autres rôles prédéfinis.

À propos de la restriction des dépôts Git distants

Vous pouvez associer un dépôt Dataform à un dépôt GitHub ou GitLab.

Vous pouvez limiter le pool de dépôts distants auxquels les dépôts Dataform peuvent se connecter afin d'empêcher les acteurs malveillants d'accéder à votre code Dataform et à vos jetons d'accès via des copies non protégées de votre dépôt.

Vous pouvez utiliser le service de règles d'administration pour créer une règle d'administration qui limite les URL de dépôt Git auxquelles Dataform peut se connecter.

La contrainte permettant de limiter les dépôts Git distants dans Dataform est la suivante :

constraints/dataform.restrictGitRemotes

Pour utiliser la contrainte, vous devez créer une règle d'administration de l'organisation avec une liste allowedValues d'URL de dépôts Git distants pouvant se connecter à un dépôt Dataform.

Les dépôts Git distants sont identifiés par leur adresse URL complète.

La règledataform.restrictGitRemotes a un effet rétroactif, ce qui signifie que la contrainte a un impact sur les dépôts Dataform préexistants.

Lorsque la règle d'administration est en place, le dépôt Dataform ne peut se connecter qu'aux dépôts Git distants listés dans la liste allowedValues. Les dépôts Git distants qui ne sont pas explicitement définis dans la règle d'administration ne peuvent pas se connecter à un dépôt Dataform.

Si vous ne définissez pas la règle dataform.restrictGitRemotes, la communication entre les dépôts Dataform et les dépôts Git distants n'est pas limitée.

Vous pouvez utiliser la règle dataform.restrictGitRemotes de plusieurs manières :

Allow all

Les dépôts Dataform sont autorisés à se connecter à toutes les URL de dépôt distant. Sélectionnez cette option si votre organisation ne souhaite bloquer aucune communication avec les dépôts distants.- Vous pouvez également laisser la règle d'organisation non définie pour autoriser toutes les URL de dépôts distants.

allowedValuesliste d'URL

Les dépôts Dataform - ne sont autorisés à se connecter qu'aux dépôts distants figurant sur la liste d'autorisation. Sélectionnez cette option pour empêcher l'exfiltration de données.

Deny all- Les dépôts Dataform ne sont pas autorisés à se connecter à des URL distantes. Sélectionnez cette option si votre organisation souhaite bloquer toute communication et utiliser des dépôts Dataform.

Spécifications pour l'ajout de dépôts Git distants à la liste d'autorisation

Vous ne pouvez appliquer cette contrainte de liste qu'aux dépôts GitHub et GitLab.

La règle d'administration est appliquée rétroactivement et affecte les dépôts Dataform existants.

Cette contrainte accepte

allowedValues, ce qui bloque la connexion à tous les autres dépôts Git distants, ouDeny all. La valeur par défaut estAllow all. Une règle d'organisation non définie autorise la communication avec tous les dépôts Git distants. Nous vous recommandons de définir la règle d'administration surallowedValues.C'est à vous ou à un administrateur disposant des autorisations nécessaires de gérer et d'administrer la règle. Assurez-vous de communiquer sur l'administrateur des règles au sein de votre organisation.

Définir la contrainte de règle d'administration au niveau de l'organisation

Console

- Accédez à la page /Organizational Policies/Organization Policies.

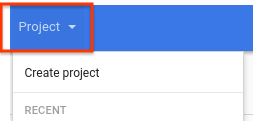

- Si nécessaire, sélectionnez l'organisation requise dans le menu déroulant du projet.

- Cliquez sur Limiter les dépôts Git distants pour les dépôts dans Dataform.

- Cliquez sur Gérer la règle. Si vous ne pouvez pas cliquer sur le bouton Gérer les règles, cela signifie que vous ne disposez pas des autorisations appropriées.

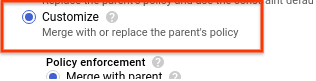

Sélectionnez Personnaliser pour définir la règle d'administration pour des dépôts Git distants spécifiques.

Sélectionnez les valeurs appropriées dans Application des règles et Type de règle.

Pour Valeurs de règles, sélectionnez Personnalisé.

Saisissez l'URL complète d'un dépôt Git distant.

Cliquez sur Nouvelle valeur de règle et saisissez les URL complètes des dépôts Git distants si nécessaire.

Cliquez sur Enregistrer pour appliquer la contrainte.

gcloud

Pour définir une contrainte pour les dépôts Git distants, vous devez d'abord disposer de l'ID de votre organisation. Vous pouvez trouver l'ID de l'organisation en exécutant la commande organizations list et en recherchant l'ID numérique dans la réponse :

gcloud organizations list

gcloud CLI renvoie une liste d'organisations au format suivant :

DISPLAY_NAME ID example-organization1 29252605212 example-organization2 1234567890

Exécutez la commande gcloud resource-manager org-policies set-policy pour définir la règle d'administration. Vous devez fournir votre règle sous la forme d'un fichier JSON ou YAML.

Créez un fichier JSON au format suivant :

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Remplacez ORGANIZATION_ID par l'ID numérique de l'organisation.

Si vous ne souhaitez pas que les dépôts Dataform puissent se connecter à des dépôts Git distants, vous pouvez définir une règle d'organisation avec le paramètre denyAll défini sur true :

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Remplacez ORGANIZATION_ID par l'ID numérique de l'organisation.

API

Utilisez l'API setOrgPolicy() pour définir votre contrainte. Dataform est autorisé à se connecter aux URL de dépôt Git distant dans la liste allowedValue que vous spécifiez.

Par exemple, voici une requête permettant d'appliquer la contrainte dataform.restrictGitRemotes à une organisation à laquelle des dépôts Dataform et des dépôts Git distants sélectionnés peuvent se connecter :

POST https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies

où ORGANIZATION_ID est l'ID numérique de l'organisation.

Dans le corps de votre requête, indiquez la règle d'organisation souhaitée pour cette contrainte :

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Si vous ne souhaitez pas que les dépôts Dataform puissent se connecter à des dépôts Git distants, vous pouvez définir une règle d'organisation avec le paramètre denyAll défini sur true :

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Si la règle d'administration est déjà définie, vous devez exécuter la requête suivante avec la définition de la règle d'administration comme corps de la requête :

PATCH https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes

Définir la règle d'administration au niveau du projet

Une règle d'administration définie au niveau du projet remplace ou fusionne avec la règle d'administration définie au niveau de l'organisation. En cas de fusion, denyAll prévaut sur allowedValues. Par exemple, si la règle d'administration au niveau de l'organisation est définie sur denyAll et que la règle fusionnée au niveau du projet liste l'URL d'un dépôt distant dans la liste allowedValues, Dataform n'est pas autorisé à se connecter au dépôt distant. Dans ce cas, la règle d'administration au niveau du projet doit remplacer celle au niveau de l'organisation afin que Dataform puisse se connecter au dépôt distant. Pour en savoir plus sur la hiérarchie des règles d'administration, consultez Comprendre le processus d'évaluation hiérarchique.

Console

Suivez la même procédure que celle décrite à la section Définir la contrainte de règle d'administration au niveau de l'organisation en choisissant le projet souhaité dans le sélecteur de projet plutôt que via le sélecteur d'organisation.

gcloud

Exécutez la commande gcloud resource-manager org-policies set-policy pour définir la règle d'administration. Vous devez fournir votre règle sous la forme d'un fichier JSON ou YAML.

Créez un fichier JSON au format suivant :

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Remplacez PROJECT_ID_OR_NUMBER par l'ID ou le numéro du projet pour cette règle d'administration de l'organisation.

Ensuite, transmettez le fichier avec votre requête :

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --project=PROJECT_ID

API

Utilisez l'API setOrgPolicy() pour définir votre contrainte. Dataform est autorisé à se connecter aux URL de dépôt Git distant dans la liste allowedValue que vous spécifiez.

Par exemple, voici une requête permettant d'appliquer la contrainte dataform.restrictGitRemotes à une organisation où les dépôts Dataform ne peuvent se connecter qu'aux dépôts Git distants sélectionnés, et où la règle constraints/dataform.restrictGitRemotes n'est pas encore définie :

POST https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies

Le corps de la requête contient la règle d'administration souhaitée pour cette contrainte :

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Remplacez PROJECT_ID_OR_NUMBER par l'ID ou le numéro du projet pour cette requête.

Voici une demande d'application de la contrainte dataform.restrictGitRemotes à une organisation où les dépôts Dataform ne peuvent se connecter qu'aux dépôts Git distants sélectionnés, et où la règle constraints/dataform.restrictGitRemotes est déjà définie :

PATCH https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes

Le corps de la requête contient la règle d'administration souhaitée pour cette contrainte :

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Remplacez PROJECT_ID_OR_NUMBER par l'ID ou le numéro du projet pour cette requête.

Bonnes pratiques pour ajouter des dépôts Git distants à la liste d'autorisation

Pour limiter le risque d'exfiltration des données, définissez explicitement la contrainte

dataform.restrictGitRemotesafin d'autoriser une sélection de dépôts Git distants fiables.Si vous n'utilisez que des dépôts Dataform qui ne sont pas connectés à des dépôts Git distants, définissez la contrainte

dataform.restrictGitRemotessurDeny All.Évitez d'utiliser la liste

deniedValuesavec cette contrainte. Si vous définissez des valeurs dans la listedeniedValues, cela signifie que seules les connexions aux dépôts Git distants de la listedeniedValuessont restreintes. Cela peut poser un problème de sécurité si vous souhaitez contrôler exactement à quels dépôts Git distants Dataform peut se connecter. Si vous voulez supprimer certains dépôts Git distants de la listeallowedValues, mettez à jour la règle d'administration existante pour les retirer de la listeallowedValuesplutôt que d'ajouter le dépôt distant à la listedeniedValuesà un niveau hiérarchique inférieur.Si vous souhaitez définir une règle d'administration sur une grande partie de la hiérarchie des ressources, mais exclure certains projets, restaurez la règle d'administration par défaut à l'aide de la méthode

setOrgPolicy. Pour ce faire, spécifiez l'objetrestoreDefaultpour que tous les dépôts Dataform des projets puissent être associés à des dépôts Git distants. Les règles actuellement en place pour les projets ne sont pas affectées par le paramètre par défaut.Utilisez les règles d'administration avec les rôles IAM pour mieux contrôler l'accès à votre code source Dataform.

Tous les dépôts Dataform de l'organisation ou du projet pour lesquels la règle d'administration est activée sont soumis à cette règle. Si cela pose problème, nous vous recommandons de configurer d'autres services et produits dans un projet différent auquel la règle d'administration n'est pas appliquée, et d'utiliser si nécessaire un VPC partagé.

Avant de définir la règle

dataform.restrictGitRemotes, assurez-vous de communiquer sur la règle de l'organisation et son administrateur au sein de votre organisation. C'est à vous ou à un administrateur disposant des autorisations nécessaires de gérer et d'administrer la règle.

Étapes suivantes

- Pour en savoir plus sur les règles d'administration, consultez la présentation du service de règles d'administration.

- Pour en savoir plus sur les contraintes liées aux règles d'administration, consultez Contraintes liées aux règles d'administration.

- Pour savoir comment gérer les ressources Google Cloud avec Resource Manager, consultez Gérer vos ressources Google Cloud .