No Compute Engine, é possível gerenciar os sistemas operacionais em execução nas máquinas virtuais (VMs) usando o VM Manager.

É possível ativar o VM Manager para VMs individuais ou, para um projeto, ou para todos os projetos de uma pasta ou organização. Para analisar as etapas necessárias de configuração das VMs para uso do VM Manager, consulte Visão geral da configuração.

Após a configuração do VM Manager, será possível visualizar os registros de auditoria das operações da API realizadas com a API OS Config. Consulte Como visualizar registros de auditoria do VM Manager.

Antes de começar

- Revise as cotas de configuração do SO do seu projeto.

-

Configure a autenticação, caso ainda não tenha feito isso.

A autenticação verifica sua identidade para acesso a serviços e APIs do Google Cloud . Para executar

códigos ou amostras de um ambiente de desenvolvimento local, autentique-se no

Compute Engine selecionando uma das seguintes opções:

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Instale a CLI do Google Cloud. Após a instalação, inicialize a CLI do Google Cloud executando o seguinte comando:

gcloud initAo usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

- Set a default region and zone.

REST

Para usar as amostras da API REST nesta página em um ambiente de desenvolvimento local, use as credenciais fornecidas para a CLI gcloud.

Instale a CLI do Google Cloud. Após a instalação, inicialize a CLI do Google Cloud executando o seguinte comando:

gcloud initAo usar um provedor de identidade (IdP) externo, primeiro faça login na gcloud CLI com sua identidade federada.

Para mais informações, consulte Autenticar para usar REST na documentação de autenticação do Google Cloud .

Sistemas operacionais compatíveis

Para ver a lista completa de versões do sistema operacional compatíveis com o VM Manager, consulte Detalhes do sistema operacional. Se o agente de configuração do SO não estiver disponível para um sistema operacional específico, não será possível ativar o VM Manager para uma VM que executa esse sistema operacional.

Ativar o VM Manager usando uma política da organização

É possível ativar automaticamente o VM Manager para todas as novas VMs na sua organização, pasta ou projeto usando a política da organização "Requer configuração do SO".

Quando a restrição booleana "Exigir configuração do SO" é configurada, as seguintes condições são aplicadas:

enable-osconfig=TRUEestá incluído nos metadados do projeto para todos os novos projetos.- As solicitações que definem

enable-osconfigcomoFALSEnos metadados da instância ou do projeto são rejeitadas para VMs e projetos novos e atuais. - Essa política da organização não muda o valor de metadados

enable-osconfigparaTRUEem VMs ou nos projetos criados antes da ativação da política. Se você quiser ativar o VM Manager nessas VMs ou projetos, recomendamos atualizar os metadados. Para mais informações, consulte Definir os valores dos metadados.

Quando a política da organização de configuração do SO está ativada, ainda é possível usar os metadados

osconfig-disabled-featurespara desativar um ou mais recursos do VM Manager.Ativar a política da organização para configuração do SO

Para ativar a política do OS Config, defina a restrição "Require OS Config" em toda a organização, pastas ou projetos específicos usando o consoleGoogle Cloud ou a Google Cloud CLI.

Console

Para definir a política da organização de configuração do SO no console, conclua as seguintes etapas:

No console do Google Cloud , acesse a página Políticas da organização.

No seletor de projetos, selecione o projeto, a pasta ou a organização em que você quer editar as políticas da organização.

A página Políticas da organização exibe uma lista filtrável das restrições de políticas da organização disponíveis.

Selecione a restrição Exigir configuração do SO na lista de restrições. A página Detalhes da política que aparece descreve a restrição e fornece informações sobre a aplicação da restrição.

Para atualizar a política da organização nesse recurso, clique em Gerenciar política.

Na página Editar política, selecione Substituir a política do editor principal.

Selecione Adicionar uma regra.

Em Aplicação, selecione se a aplicação dessa política da organização precisa ser ativada.

Para aplicar a política, clique em Definir política.

gcloud

Para definir a política da organização de configuração do SO, use o comando

gcloud beta resource-manager org-policies enable-enforce.Encontre o ID da sua organização

gcloud organizations list

Defina a restrição na sua organização. Substitua

organization-idpelo ID da organização.gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --organization=organization-id

É possível também aplicar a política da organização de configuração do SO a uma pasta ou um projeto com as sinalizações

--folderou--projecte o ID da pasta e do projeto, respectivamente.Para pastas, execute o seguinte comando:

gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --folder=folder-idPara projetos, execute o seguinte comando:

gcloud beta resource-manager org-policies enable-enforce compute.requireOsConfig \ --project=project-idSubstitua:

folder-id: o ID da pasta.project-id: o ID do projeto.

Ativar o VM Manager em um projeto

Para ativar o VM Manager no seu projeto, você tem duas opções:

- Ativação automática: aplica-se a todo o projeto Google Cloud . Você conclui a ativação automática no console Google Cloud . Talvez seja necessário concluir algumas etapas manualmente.

Ativação manual: pode ser feita por VM ou para todo o projeto Google Cloud .

Manual

Para configurar manualmente o VM Manager, siga as seguintes etapas:

- No seu projeto Google Cloud , ative a API OS Config.

- Em cada VM, verifique se o agente de configuração do SO está instalado. Instale o agente de configuração do SO, caso não esteja instalado.

- No projeto ou em cada VM, defina metadados de instância para o agente de configuração do SO. Esta etapa é necessária para ativar o agente de configuração do SO na VM ou no projeto.

- Verifique se todas as VMs têm uma conta de serviço anexada. Você não precisa conceder papéis do IAM a essa conta de serviço. O VM Manager usa essa conta de serviço para assinar solicitações ao serviço da API.

- Se a VM estiver em execução em uma rede VPC particular e não tiver acesso público à Internet, ative o Acesso privado do Google.

- Se você usa proxy HTTP nas suas VMs, configure um proxy HTTP.

- Opcional. No projeto ou em cada VM, desative os recursos desnecessários.

Automático

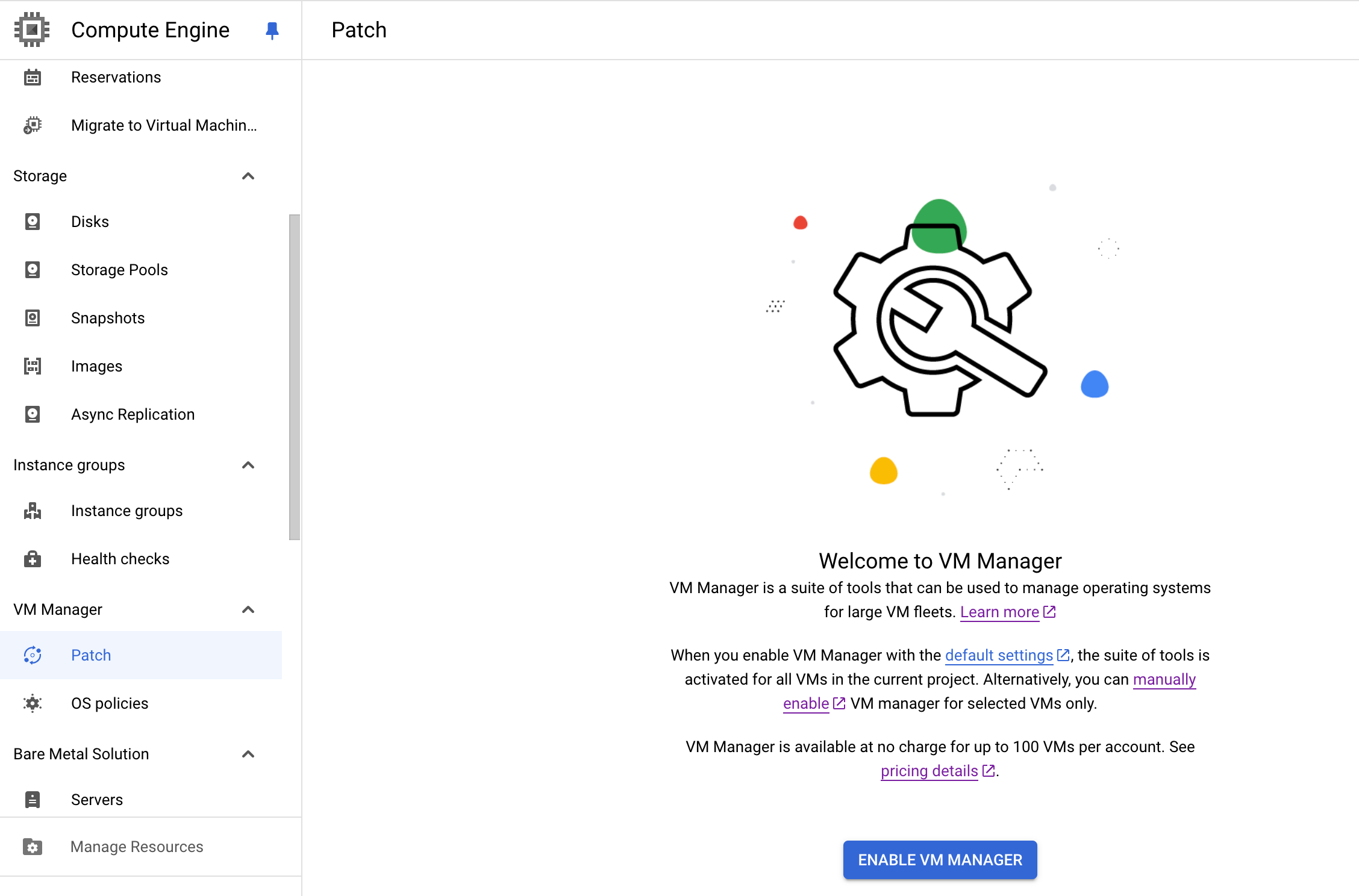

Na primeira vez que você navegar para qualquer uma das páginas do VM Manager no Google Cloud console, será possível ativar automaticamente o VM Manager.

Se você seguir as etapas guiadas, poderá usar a ativação automática para concluir o seguinte:

- Ativar o VM Manager (API OS Config) no projeto Google Cloud

- Ative os agentes de configuração do SO em todas as VMs no projeto Google Cloud em que o agente está instalado

Ativar a API do serviço de configuração do SO

No seu projeto Google Cloud , ative a API OS Config.

Console

No console Google Cloud , ative o VM Manager (API OS Config).

gcloud

Para fazer isso, execute este comando:

gcloud services enable osconfig.googleapis.com

Verifique se o agente de configuração do SO está instalado

O agente de configuração do SO é instalado por padrão nas imagens CentOS, Container-Optimized OS (COS), Debian, Red Hat Enterprise Linux (RHEL), Rocky Linux, SLES, Ubuntu e Windows Server com uma data de criação de

v20200114ou posterior. Para informações sobre as versões dos sistemas operacionais com o agente de configuração do SO instalado, consulte Detalhes do sistema operacional. Esses agentes executam de maneira inativa até que você ative os metadados do agente e ative a API do serviço.Linux

Para verificar se a VM do Linux tem o agente instalado, execute este comando:

sudo systemctl status google-osconfig-agent

Se o agente estiver instalado e em execução, a resposta será semelhante a esta:

google-osconfig-agent.service - Google OSConfig Agent Loaded: loaded (/lib/systemd/system/google-osconfig-agent.service; enabled; vendor preset: Active: active (running) since Wed 2020-01-15 00:14:22 UTC; 6min ago Main PID: 369 (google_osconfig) Tasks: 8 (limit: 4374) Memory: 102.7M CGroup: /system.slice/google-osconfig-agent.service └─369 /usr/bin/google_osconfig_agentInstale o agente de configuração do SO, caso não esteja instalado.

Windows

Para verificar se a VM do Windows tem o agente instalado, execute este comando:

PowerShell Get-Service google_osconfig_agent

Se o agente estiver instalado e em execução, a resposta será semelhante a esta:

Status Name DisplayName ------ ---- ----------- Running google_osconfig... Google OSConfig Agent

Instale o agente de configuração do SO, caso não esteja instalado.

Instalar o agente de configuração do SO

Antes de seguir estas instruções para instalar o agente, verifique se ele já está em execução na VM.

Instale o agente de configuração do SO em cada VM. É possível fazer isso usando uma destas opções:

- Instale o agente manualmente pelo terminal.

- Usar um script de inicialização nas VMs.

- Automatize a instalação da configuração do SO em várias VMs usando uma política de agente do Google Cloud Observability.

- Instalar o Agente de operações durante a criação da VM.

Instalar o agente manualmente

Use esta opção para instalar o agente de configuração do SO em uma VM atual.

Para instalar o agente, siga estes passos:

Conecte-se à VM em que você quer instalar o agente de configuração do SO.

Instale o agente de configuração do SO.

Windows Server

Para instalar o agente de configuração do SO em um Windows Server, execute este comando:

googet -noconfirm install google-osconfig-agent

Ubuntu

Para instalar o agente de configuração do SO em uma VM do Ubuntu, execute estes comandos:

Configure o repositório do Ubuntu.

Para o Ubuntu 20.04 e versões posteriores, execute os seguintes comandos:

Adicione o repositório do Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-focal-stable main' > \ /etc/apt/sources.list.d/google-compute-engine.list"

Importe a Google Cloud chave pública.

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

Para o Ubuntu 18.04 e versões posteriores, execute os seguintes comandos:

Adicione o repositório do Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-bionic-stable main' > \ /etc/apt/sources.list.d/google-compute-engine.list"

Importe a Google Cloud chave pública.

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

No Ubuntu 16.04, execute os seguintes comandos:

Adicione o repositório do Ubuntu.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt google-compute-engine-xenial-stable main'> \ /etc/apt/sources.list.d/google-compute-engine.list"

Importe a Google Cloud chave pública.

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

Instale o agente de configuração do SO.

sudo apt update sudo apt -y install google-osconfig-agent

Debian

Para instalar o agente de configuração do SO em uma VM do Debian, execute estes comandos:

sudo apt update sudo apt -y install google-osconfig-agent

Como adicionar o repositório Google Cloud e a chave pública

Se você estiver usando uma instância de VM que não foi criada a partir de uma imagem fornecida pelo Google ou se recebeu a mensagem de erro "Não foi possível localizar o pacote…", siga as etapas abaixo para adicionar o repositório Google Cloud e importar a chave pública.

Depois de fazer isso, será possível executar os comandos para instalar o agente de configuração do SO.

Para o Debian 9 (Stretch), execute estes comandos:

Adicione o repositório do Debian.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt \ google-compute-engine-stretch-stable main'> /etc/apt/sources.list.d/google-compute-engine.list"

Importe a Google Cloud chave pública.

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

Para o Debian 10 (Buster), execute estes comandos:

Adicione o repositório do Debian.

sudo su -c "echo 'deb http://packages.cloud.google.com/apt \ google-compute-engine-buster-stable main'> /etc/apt/sources.list.d/google-compute-engine.list"

Importe a Google Cloud chave pública.

curl https://packages.cloud.google.com/apt/doc/apt-key.gpg | \ sudo apt-key add -

RHEL/CentOS/Rocky

Para instalar o agente de configuração do SO em uma VM RHEL 7/8, CentOS 7/8 ou Rocky Linux 8/9, execute o seguinte comando:

sudo yum -y install google-osconfig-agent

SLES/openSUSE

Para instalar o agente de configuração do SO em uma VM do SLES ou openSUSE, execute os seguintes comandos:

Configure o repositório do SLES.

No SLES 12, execute o seguinte comando:

sudo su -c "cat > /etc/zypp/repos.d/google-compute-engine.repo <<EOM [google-compute-engine] name=Google Compute Engine baseurl=https://packages.cloud.google.com/yum/repos/google-compute-engine-sles12-stable enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM"

Para o SLES 15 e o OpenSUSE 15, execute o seguinte comando:

sudo su -c "cat > /etc/zypp/repos.d/google-compute-engine.repo <<EOM [google-compute-engine] name=Google Compute Engine baseurl=https://packages.cloud.google.com/yum/repos/google-compute-engine-sles15-stable enabled=1 gpgcheck=1 repo_gpgcheck=0 gpgkey=https://packages.cloud.google.com/yum/doc/yum-key.gpg https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg EOM"

Importe as chaves GPG para Google Cloud.

sudo rpm --import https://packages.cloud.google.com/yum/doc/yum-key.gpg \ --import https://packages.cloud.google.com/yum/doc/rpm-package-key.gpg

Instale o agente de configuração do SO.

sudo zypper -n --gpg-auto-import-keys install --from google-compute-engine google-osconfig-agent

Como instalar o agente usando um script de inicialização

Também é possível usar os comandos de instalação manual para criar um script de inicialização que instala o agente de configuração do SO durante a criação da VM.

- Copie os comandos manuais referentes ao seu sistema operacional.

Forneça o script de inicialização ao método de criação de VM.

Por exemplo, se você estiver usando o comando

gcloud compute instances createpara criar uma VM com o Debian 10, seu comando será semelhante a este:gcloud compute instances create VM_NAME \ --image-family=debian-10 --image-project=debian-cloud \ --metadata startup-script='#! /bin/bash apt update apt -y install google-osconfig-agent'

Substitua

VM_NAMEpelo nome da VM.Verifique se o script de inicialização foi concluído. Para verificar isso, confira os registros ou verifique o console serial.

Definir os valores de metadados

É possível definir metadados de instância em cada VM ou metadados de projeto que se apliquem a todas as VMs no projeto.

No projeto ou na VM do Google Cloud , defina o valor de metadados

enable-osconfigcomoTRUE. Definir o valor dos metadadosenable-osconfigcomoTRUEativa o seguinte:- Patch

- Políticas do SO

- Gerenciamento de inventário do SO

- Para a versão anterior do gerenciamento de inventário do SO, você também precisa

definir o valor de metadados

enable-guest-attributescomoTRUE. Se os dois valores de metadados não forem definidos, o painel mostraráno datapara a VM. Isso não é necessário para a versão posterior. Para mais informações sobre as duas versões do OS Inventory Management, consulte Versões do gerenciamento de inventário do SO.

- Para a versão anterior do gerenciamento de inventário do SO, você também precisa

definir o valor de metadados

Console

É possível aplicar os valores de metadados nos projetos ou VMs do Google Cloud usando uma das seguintes opções:

Opção 1: defina

enable-osconfignos metadados de todo o projeto para que isso se aplique a todas as VMs nele.No Google Cloud console, acesse a página Metadados.

Clique em Editar.

Adicione a seguinte entrada de metadados:

Chave:

enable-osconfig

Valor:TRUEPara a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:- Chave:

enable-osconfig

Valor:TRUE - Chave:

enable-guest-attributes

Valor:TRUE

- Chave:

Clique em Salvar para aplicar as alterações.

Opção 2: defina

enable-osconfignos metadados da VM ao criar uma instância.No console do Google Cloud , acesse a página Criar uma instância.

Especifique os detalhes da VM.

Expanda a seção Opções avançadas e faça isto:

- Expanda a seção Gerenciamento.

Na seção Metadados, clique em Adicionar item e adicione estas entradas de metadados:

Chave:

enable-osconfig

Valor:TRUE.Para a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:- Chave:

enable-osconfig

Valor:TRUE - Chave:

enable-guest-attributes

Valor:TRUE

- Chave:

Para criar a VM, clique em Criar.

Opção 3: defina

enable-osconfignos metadados de uma VM atual.No console do Google Cloud , acesse a página Instâncias de VM.

Clique no nome da VM em que você quer definir o valor dos metadados.

Na página Detalhes da instância, clique em Editar para editar as configurações.

Em Metadados personalizados, adicione as entradas de metadados a seguir:

Chave:

enable-osconfig

Valor:TRUEPara a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:- Chave:

enable-osconfig

Valor:TRUE - Chave:

enable-guest-attributes

Valor:TRUE

- Chave:

Clique em Salvar para aplicar as mudanças à VM.

gcloud

Use os comandos da

project-info add-metadataouinstances add-metadatacom a sinalização--metadata=enable-osconfig=TRUE.É possível aplicar os valores dos metadados nos projetos ou VMs usando uma destas opções:

Opção 1: defina

enable-osconfignos metadados de todo o projeto para que isso se aplique a todas as instâncias nele:gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=enable-osconfig=TRUE

Para a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Substitua

PROJECT_IDpela ID do seu projeto.Opção 2: defina

enable-osconfignos metadados de uma instância atual.gcloud compute instances add-metadata VM_NAME \ --metadata=enable-osconfig=TRUE

Para a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:gcloud compute instances add-metadata VM_NAME \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Substitua

VM_NAMEpelo nome da VM.Opção 3: defina

enable-osconfignos metadados da instância ao criá-la.gcloud compute instances create VM_NAME \ --metadata=enable-osconfig=TRUE

Para a versão anterior do gerenciamento de inventário do SO, defina

enable-osconfigeenable-guest-attributes:gcloud compute instances create VM_NAME \ --metadata=enable-guest-attributes=TRUE,enable-osconfig=TRUE

Substitua

VM_NAMEpelo nome da VM.

REST

É possível definir o valor dos metadados no nível do projeto Google Cloud ou da instância.

- Consulte Como configurar metadados personalizados em todo o projeto para mais instruções.

- Para instruções sobre como definir metadados da instância, consulte Como configurar metadados da instância.

O seguinte par de chave-valor é exigido como parte da propriedade de metadados:

- Chave:

enable-osconfig

Valor:TRUE

Na versão anterior do gerenciamento de inventário do SO, adicione também o seguinte par de chave-valor:

- Chave:

enable-guest-attributes

Valor:TRUE

Configurar um proxy HTTP

Se você usa um proxy HTTP para suas VMs, execute os seguintes comandos para definir as variáveis de ambiente

http_proxyehttps_proxy. Exclua também o servidor de metadados (169.254.169.254) ao configurar a variável de ambienteno_proxypara que o agente de configuração do SO possa acessar o servidor de metadados local.Linux

Em distribuições Linux que usam systemd, como o usuário

root, adicione as variáveis de ambiente de proxy à unidadegoogle-osconfig-agent.service:mkdir -p /etc/systemd/system/google-osconfig-agent.service.d cat >/etc/systemd/system/google-osconfig-agent.service.d/override.conf <<EOF [Service] Environment="http_proxy=http://PROXY_IP:PROXY_PORT" \ "https_proxy=http://PROXY_IP:PROXY_PORT" \ "no_proxy=169.254.169.254,metadata,metadata.google.internal" EOF

Substitua

PROXY_IPePROXY_PORTpelo endereço IP e pelo número da porta do seu servidor proxy, respectivamente.Reinicie o serviço do agente de configuração do SO:

systemctl daemon-reload systemctl restart google-osconfig-agentPara confirmar se as variáveis estão definidas corretamente, verifique as variáveis de ambiente do agente em execução:

tr '\0' '\n' < /proc/$(systemctl show -p MainPID --value google-osconfig-agent)/environWindows

Execute os comandos a seguir em um prompt de comando do administrador.

setx http_proxy http://PROXY_IP:PROXY_PORT /m setx https_proxy http://PROXY_IP:PROXY_PORT /m setx no_proxy 169.254.169.254,metadata,metadata.google.internal /m

Substitua

PROXY_IPePROXY_PORTpelo endereço IP e pelo número da porta do seu servidor proxy, respectivamente.O Google recomenda que você exclua

*.googleapis.comadicionando a variável de ambienteno_proxypara evitar problemas de conexão do agente de configuração do SO. Se você quiser conectar apenas VMs específicas ao agente de configuração do SO, insira o prefixo da zona em que as VMs estão e use o formato[zone-name]-osconfig.googleapis.com. Por exemplo,us-central1-f-osconfig.googleapis.com.Como desativar recursos desnecessários

Quando se trata de recursos que talvez você não precise, é possível desativá-los ao definir os seguintes valores de metadados:

osconfig-disabled-features=FEATURE1,FEATURE2.Substitua

FEATURE1,FEATURE2por qualquer um destes valores:- Gerenciamento de inventário do SO:

osinventory - Políticas de patch e SO:

tasks - Políticas de convidado do SO (Beta):

guestpolicies

Use um dos métodos a seguir para desativar os valores de metadados.

Console

É possível desativar os valores de metadados nos projetos ou VMs do Google Cloud usando uma das seguintes opções:

Opção 1: desative o recurso nos metadados de todo o projeto para que isso se aplique a todas as instâncias nele.

No Google Cloud console, acesse a página Metadados.

Clique em Editar.

Adicione a seguinte entrada de metadados:

Chave:

osconfig-disabled-features

Valor:FEATURE1,FEATURE2Por exemplo:

Chave:osconfig-disabled-features

Valor:osinventory,guestpoliciesClique em Salvar para aplicar as mudanças.

Opção 2: desative o recurso nos metadados de uma VM atual.

No console do Google Cloud , acesse a página Instâncias de VM.

Clique no nome da VM em que você quer definir o valor dos metadados.

Na página Detalhes da instância, clique em Editar para editar as configurações da VM.

Em Metadados personalizados, adicione as seguintes entradas de metadados:

Chave:

osconfig-disabled-features

Valor:FEATURE1,FEATURE2Por exemplo:

Chave:osconfig-disabled-features

Valor:osinventoryClique em Salvar para aplicar as mudanças à VM.

gcloud

Use os comandos

project-info add-metadataouinstances add-metadatagcloudcom a sinalização--metadata=osconfig-disabled-features.Se você estiver desativando vários recursos, a sinalização precisará ter o formato

--metadata=osconfig-disabled-features=FEATURE1,FEATURE2. Veja o exemplo 2.Exemplos

Exemplo 1 Para desativar o patch no nível do projeto Google Cloud usando o Google Cloud CLI, execute o comando a seguir:

gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=osconfig-disabled-features=tasksExemplo 2 Para desativar as políticas do SO e o Gerenciamento de inventário do SO no nível do projeto usando a CLI do Google Cloud, execute o comando a seguir:

gcloud compute project-info add-metadata \ --project PROJECT_ID \ --metadata=osconfig-disabled-features=osinventory,guestpoliciesSubstitua

PROJECT_IDpela ID do seu projeto.REST

É possível definir o valor dos metadados no nível do projeto Google Cloud ou da instância.

- Consulte Como configurar metadados personalizados em todo o projeto para mais instruções.

- Para instruções sobre como definir metadados da instância, consulte Como configurar metadados da instância.

O seguinte par de chave-valor é exigido como parte da propriedade de metadados:

- Chave:

osconfig-disabled-features - Valor: pode ser qualquer uma das seguintes sinalizações, ou uma combinação delas:

osinventorytasksguestpolicies

Requisitos para um agente ativo de configuração do SO

Para que o agente de configuração do SO seja considerado ativo e faturável, ele precisa atender a todos os requisitos abaixo:

- O VM Manager precisa estar configurado.

A VM precisa estar no estado

RUNNINGe é necessário que haja comunicação entre o agente e o serviço de configuração do SO.Se uma VM for interrompida, suspensa ou desconectada da rede, o agente dela não será contabilizado como um agente ativo.

Verifique a configuração

Depois de concluir o procedimento de configuração, é possível verificar a configuração.

Conferir as configurações de recursos do VM Manager para seu projeto

Para verificar se todos os recursos do VM Manager estão ativados no projeto, faça o seguinte:

gcloud

Use o comando

gcloud compute os-config project-feature-settings describeda seguinte maneira.gcloud compute os-config project-feature-settings describe \ --project PROJECT_IDA saída deste comando é semelhante a:

name: projects/my-project/locations/global/projectFeatureSettings patchAndConfigFeatureSet: OSCONFIG_C

O valor

OSCONFIG_Crepresenta o conjunto completo de recursos do VM Manager eOSCONFIG_Brepresenta o conjunto de recursos limitados.REST

Para conferir os recursos do VM Manager no projeto Google Cloud , crie uma solicitação

GETpara o métodoprojects.locations.global.getProjectFeatureSettings.GET https://osconfig.googleapis.com/v1/projects/PROJECT_ID/locations/global/projectFeatureSettings

Substitua

PROJECT_IDpela ID do seu projeto.Se for bem-sucedido, o método vai retornar as configurações do recurso do projeto, conforme mostrado no exemplo abaixo:

{ "name": "projects/my-project/locations/global/projectFeatureSettings", "patchAndConfigFeatureSet": "OSCONFIG_C" }O valor

OSCONFIG_Crepresenta o conjunto completo de recursos do VM Manager eOSCONFIG_Brepresenta o conjunto de recursos limitados.Ativar a funcionalidade completa do VM Manager

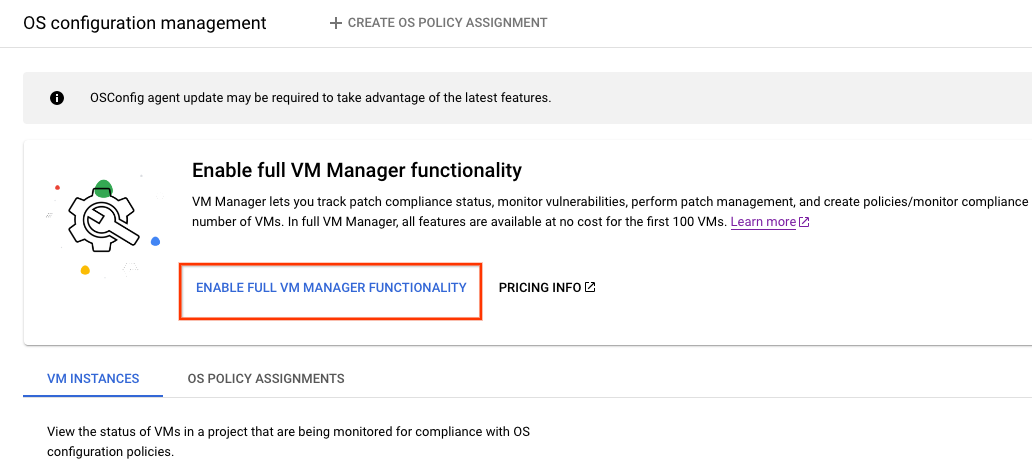

Se o VM Manager não estiver ativado no seu projeto e você instalar o Agente de operações durante a criação da VM, o VM Manager será ativado no modo limitado. Nesse modo, o VM Manager oferece um subconjunto de recursos para um número ilimitado de VMs sem custos. Por exemplo, é possível ver as atribuições de políticas do SO das suas VMs na página de políticas do SO, mas não é possível criar ou editar atribuições de políticas do SO.

Para ativar todos os recursos do VM Manager nessas VMs com o Agente de operações instalado, faça isto:

Console

- No console do Google Cloud , acesse a página Políticas do SO.

Clique em Ativar funcionalidade do VM Manager completo para ativar todos os recursos do VM Manager.

gcloud

Para ativar todos os recursos do VM Manager no projeto Google Cloud , use o comando

gcloud compute os-config project-feature-settings update:gcloud compute os-config project-feature-settings update \ --project PROJECT_ID \ --patch-and-config-feature-set=fullREST

Para ativar todos os recursos do VM Manager no nível do projeto Google Cloud , envie uma solicitação

PATCHpara o métodoprojprojects.locations.global.updateProjectFeatureSettings.PATCH https://osconfig.googleapis.com/v1/projects/PROJECT_ID/locations/global/projectFeatureSettings { "name": "projects/PROJECT_ID/locations/global/projectFeatureSettings", "patchAndConfigFeatureSet": "OSCONFIG_C" }Substitua

PROJECT_IDpela ID do seu projeto. O valorOSCONFIG_Crepresenta o conjunto completo de recursos do VM Manager.Desativar o agente de configuração do SO

Desativar o agente de configuração do SO não afeta o comportamento da VM. É possível desativar o agente da mesma forma que você interrompe outros serviços do sistema operacional.

Linux

Para desativar o agente usando

systemctl, execute os seguintes comandos:sudo systemctl stop google-osconfig-agent sudo systemctl disable google-osconfig-agent

Windows

Para desativar o agente usando

powershell, execute o seguinte comando:PowerShell Stop-Service google_osconfig_agent [-StartupType disabled]

A seguir

- Crie uma atribuição de política do SO.

- Veja os detalhes do sistema operacional.

- Crie jobs de patch.

- Saiba mais sobre o VM Manager.

Exceto em caso de indicação contrária, o conteúdo desta página é licenciado de acordo com a Licença de atribuição 4.0 do Creative Commons, e as amostras de código são licenciadas de acordo com a Licença Apache 2.0. Para mais detalhes, consulte as políticas do site do Google Developers. Java é uma marca registrada da Oracle e/ou afiliadas.

Última atualização 2025-09-04 UTC.

-