Com a integração do Secret Manager do Cloud Code, é possível criar, ver, atualizar e usar secrets no seu ambiente de desenvolvimento integrado sem precisar deles na sua base de código.

Nesta página, descrevemos como acessar o Secret Manager no seu ambiente de desenvolvimento integrado e como começar a criar e gerenciar secrets.

Ativar a API Secret Manager

Ao gerenciar secrets com o Cloud Code, os secrets são armazenados com segurança no Gerenciador de secrets e podem ser recuperados programaticamente quando você precisar deles. Você só precisa da API Secret Manager ativada e das permissões corretas para gerenciar secrets:

Verifique se você está trabalhando no projeto em que reside o código do aplicativo. O secret precisa estar no mesmo projeto que o código do aplicativo.

Clique em

Cloud Code e abra o explorador do Gerenciador de segredos.

Se você não ativou a API Secret Manager, clique em Ativar a API Secret Manager no explorador do Secret Manager.

Criar secrets

Para criar um secret usando o explorador do Secret Manager, siga estas etapas:

No ambiente de desenvolvimento integrado, clique em

Cloud Code e abra o explorador do Secret Manager.

Clique em adicionar Criar secret no navegador do Gerenciador de secrets.

Na caixa de diálogo Criar secret, defina o projeto, o nome, o valor e a região do secret e especifique rótulos para organizar seus secrets.

Você também pode criar um secret usando o editor:

- Abra um arquivo que contenha texto que você quer armazenar como secret no editor.

- Destaque o texto a ser armazenado como secret, clique com o botão direito do mouse e, em seguida, clique em Criar secret no Secret Manager.

- Na caixa de diálogo Criar secret, personalize o projeto, o nome, o valor, a região e os rótulos do secret.

Criar novas versões de secrets

Para criar uma nova versão de um secret usando o Secret Manager, siga estas etapas:

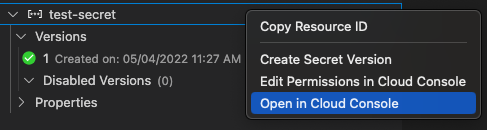

Clique com o botão direito do mouse em um secret existente e escolha Criar versão do secret.

Na caixa de diálogo Criar versão, defina o novo valor do secret atual usando o campo Valor do secret ou importando um arquivo.

Para remover todas as versões anteriores do secret e manter apenas a nova versão que você está criando, escolha Desativar todas as versões anteriores.

Clique em Criar versão. Sua versão foi adicionada, e você verá a versão do secret mais recente e as versões anteriores listadas nas listas suspensas Versões.

Você também pode criar uma nova versão de um secret no editor:

No editor, abra um arquivo e destaque o texto a ser armazenado como secret.

Clique com o botão direito do mouse no texto destacado e escolha Adicionar versão ao secret no Gerenciador de secrets.

Gerenciar versões de secret

Para ativar, desativar ou destruir a versão de um secret, clique com o botão direito do mouse nele e selecione o comando para a ação que quer realizar. Para versões ativadas de secrets, você também pode ver o valor da versão.

Conferir segredos

Para conferir os secrets, no explorador do Gerenciador de secrets, selecione um secret na lista. Os detalhes do secret, como nome, política de replicação, carimbo de data/hora de criação e ID do recurso, são listados abaixo do nome do secret.

Conferir segredos no console do Google Cloud

Outra opção é conferir os secrets no Google Cloud console clicando com o botão direito do mouse no secret no explorador do Gerenciador de secrets e clicando em Abrir no console do Cloud.

Conferir segredos no Kubernetes Explorer

Para conferir segredos no explorador do Kubernetes, siga estas etapas:

- Clique em

Cloud Code e abra o explorador Kubernetes.

- Expanda o cluster e Secrets.

- Expanda o secret para ver os detalhes.

Acessar secrets do seu app

Depois da criação do secret, é possível incluí-la no seu código e configurar a autenticação.

Para acessar um secret no seu aplicativo:

Instale a biblioteca de cliente do Secret Manager.

Clique em

Cloud Code e abra o explorador de APIs do Cloud.

Expanda Segurança do Cloud > API Secret Manager e siga as instruções na seção "Instalar biblioteca de cliente" para a linguagem que você está usando.

Personalize e inclua o snippet de código relevante no código do seu aplicativo.

Para conseguir o nome da versão do secret para usar no seu código, selecione-o no painel do Gerenciador de secrets, clique com o botão direito do mouse e escolha a opção Copiar ID do recurso.

Para concluir a configuração de autenticação, siga o guia de autenticação das bibliotecas de cliente:

- Desenvolvimento local: se você estiver desenvolvendo em um cluster local (como minikube ou Docker Desktop) ou em um emulador local, conclua as etapas ilustradas na seção de desenvolvimento local relevante para seu fluxo de trabalho.

- Desenvolvimento remoto: se você estiver usando um cluster do GKE ou um serviço do Cloud Run no seu aplicativo, conclua as etapas ilustradas na seção Desenvolvimento remoto relevante para seu fluxo de trabalho, incluindo as instruções específicas do Secret Manager para configurar as funções necessárias na conta de serviço.

Adicionar um secret como uma variável de ambiente

Para adicionar um secret do Kubernetes à implantação como uma variável de ambiente, siga estas etapas:

- Clique em

Cloud Code e abra o explorador Kubernetes.

- Expanda o cluster do minikube e depois Secrets.

- Clique com o botão direito do mouse em um secret que representa um objeto de implantação e clique em Adicionar secret como variável de ambiente.

Ativar um secret como um volume

Para montar um secret do Kubernetes como um volume no contêiner da implantação, siga estas etapas:

- Clique em

Cloud Code e abra o explorador Kubernetes.

- Expanda o cluster do minikube e depois Secrets.

- Clique com o botão direito do mouse em um secret que representa um objeto de implantação e clique em Ativar secret como volume.

Excluir secret

Para excluir um segredo usando o Secret Manager no Cloud Code, siga estas etapas:

Clique em

Cloud Code e abra o explorador do Gerenciador de segredos.

Clique com o botão direito do mouse em um secret e selecione Abrir no Console do Cloud.

Na página Detalhes do secret, clique em EXCLUIR e siga as instruções para excluir o secret.