Untuk mengakses produk dan layanan Google Cloud secara terprogram, Anda menggunakan Cloud API. API ini mengekspos antarmuka JSON REST sederhana. Cara yang direkomendasikan untuk mengakses Cloud API adalah dengan menggunakan Library Klien Cloud.

Cloud Code memudahkan Anda menambahkan Library Klien Cloud untuk Cloud API dan bahasa yang Anda gunakan ke project. Dalam tampilan yang sama, Anda dapat menelusuri contoh untuk setiap API dan dengan mudah menggabungkan contoh ke dalam aplikasi.

Menjelajahi Cloud API

Untuk menjelajahi semua Google Cloud API yang tersedia:

Klik

Cloud Code, lalu luaskan bagian Cloud API.

Tampilan Cloud API mengelompokkan Cloud API menurut kategori.

Untuk melihat detail API, klik nama API. Detail seperti nama layanan, status, petunjuk penginstalan untuk library klien, dokumentasi, dan contoh kode akan ditampilkan.

Mengaktifkan Cloud API

Untuk mengaktifkan Cloud API untuk project menggunakan halaman detail API, ikuti langkah-langkah berikut:

- Di halaman detail Cloud API, pilih project yang akan mengaktifkan Cloud API.

- Klik Enable API. Setelah API diaktifkan, pesan akan ditampilkan untuk mengonfirmasi perubahan.

Menambahkan library klien ke project

Selain menjelajahi dan mengaktifkan Cloud API menggunakan Cloud Code, Anda dapat menambahkan library klien khusus bahasa ke project.

Untuk menginstal library klien, ikuti petunjuk di halaman detail API untuk bahasa Anda.

Menggunakan contoh API

Anda dapat menelusuri dan menggunakan contoh kode untuk setiap API di browser API.

Klik

Cloud Code, lalu luaskan bagian Cloud API.

Untuk membuka tampilan detail, klik nama API.

Untuk melihat contoh kode API, klik Contoh Kode.

Untuk memfilter daftar contoh, ketik teks yang akan ditelusuri atau pilih bahasa pemrograman dari daftar Language.

Untuk melihat sampel, klik nama sampel. Ada juga opsi untuk menyalin contoh ke papan klip atau melihat contoh di GitHub.

Menyiapkan autentikasi

Setelah mengaktifkan API yang diperlukan dan menambahkan library klien yang diperlukan, Anda harus mengonfigurasi aplikasi agar berhasil diautentikasi. Konfigurasi Anda bergantung pada jenis pengembangan dan platform yang Anda jalankan.

Setelah Anda menyelesaikan langkah-langkah autentikasi, aplikasi Anda dapat melakukan autentikasi dan siap di-deploy.

Pengembangan lokal

Komputer lokal

Jika Anda login ke Google Cloud di IDE, Cloud Code akan menetapkan Kredensial Default Aplikasi (ADC) Anda dan Anda dapat melewati langkah ini. Jika Anda login ke Google Cloud di luar IDE (misalnya, menggunakan gcloud CLI), siapkan ADC dan izinkan library klien Google Cloud melakukan autentikasi melalui ADC dengan menjalankan:

gcloud auth login --update-adc

minikube

Jika Anda login ke Google Cloud di IDE, Cloud Code akan menetapkan Kredensial Default Aplikasi (ADC) Anda dan Anda dapat melewati langkah ini. Jika Anda login ke Google Cloud di luar IDE (misalnya, menggunakan gcloud CLI), siapkan ADC dan izinkan library klien Google Cloud melakukan autentikasi melalui ADC dengan menjalankan:

gcloud auth login --update-adc

- Mulai minikube dengan menjalankan

minikube start --addons gcp-auth. Perintah ini memasang ADC di pod Anda. Untuk informasi mendetail tentang autentikasi minikube dengan Google Cloud, lihat dokumen gcp-auth minikube.

Cluster K8s lokal lainnya

Jika Anda login ke Google Cloud di IDE, Cloud Code akan menetapkan Kredensial Default Aplikasi (ADC) dan Anda dapat melewati langkah ini. Jika Anda login ke Google Cloud di luar IDE (misalnya, menggunakan gcloud CLI), siapkan ADC dan izinkan library klien Google Cloud melakukan autentikasi melalui ADC dengan menjalankan:

gcloud auth login --update-adc

- Untuk memastikan bahwa Google Cloud library klien dapat menemukan

kredensial Anda, pasang direktori

~/.config/gcloudlokal di pod Kubernetes dengan mengedit manifes deployment. - Tetapkan Google Cloud Project ID Anda sebagai variabel lingkungan

bernama

GOOGLE_CLOUD_PROJECT.

Contoh konfigurasi pod Kubernetes:

apiVersion: v1

kind: Pod

metadata:

name: my-app

labels:

name: my-app

spec:

containers:

- name: my-app

image: gcr.io/google-containers/busybox

ports:

- containerPort: 8080

env:

- name: GOOGLE_CLOUD_PROJECT

value: my-project-id

volumeMounts:

- mountPath: /root/.config/gcloud

name: gcloud-volume

volumes:

- name: gcloud-volume

hostPath:

path: /path/to/home/.config/gcloudCloud Run

Jika Anda login ke Google Cloud di IDE, Cloud Code akan menetapkan Kredensial Default Aplikasi (ADC) Anda dan Anda dapat melewati langkah ini. Jika Anda login ke Google Cloud di luar IDE (misalnya, menggunakan gcloud CLI), siapkan ADC dan izinkan library klien Google Cloud melakukan autentikasi melalui ADC dengan menjalankan:

gcloud auth login --update-adc

Pengembangan lokal dengan API yang memerlukan akun layanan

Beberapa API, seperti Cloud Translation API, memerlukan akun layanan dengan izin yang sesuai untuk mengautentikasi permintaan Anda. Untuk informasi selengkapnya, lihat Membuat dan mengelola akun layanan. Untuk panduan memulai yang menggunakan akun layanan, lihat Menggunakan Library Klien Cloud di Cloud Code.

Untuk membuka terminal, klik Terminal > New Terminal.

Buat akun layanan untuk mengautentikasi permintaan API Anda:

gcloud iam service-accounts create \ SERVICE_ACCOUNT_ID \ --project PROJECT_ID

Ganti nilai berikut:

SERVICE_ACCOUNT_ID: ID akun layananPROJECT_ID: the project ID

Untuk menemukan ID ini, di Google Cloud, klik Navigation menu di kiri atas layar, arahkan kursor ke IAM & Admin, lalu klik Service Accounts.

Kolom Email menampilkan

SERVICE_ACCOUNT_IDdanPROJECT_IDunik untuk setiap akun layanan Anda dalam format berikut:SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.comMisalnya: Alamat email akun layanan

my-service-account@my-project.iam.gserviceaccount.commemiliki nilai berikut:SERVICE_ACCOUNT_ID:my-service-accountPROJECT_ID:my-project

Berikan peran yang sesuai ke akun layanan Anda. Contoh perintah berikut memberikan peran Pengguna Cloud Translation API. Untuk menentukan peran yang akan diberikan, lihat dokumentasi untuk Cloud API yang Anda gunakan.

gcloud projects \ add-iam-policy-binding \ PROJECT_ID \ --member='serviceAccount:SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com' \ --role='roles/cloudtranslate.user'

Membuat kunci akun layanan:

gcloud iam service-accounts keys \ create key.json --iam-account \ SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com

Tetapkan kunci sebagai kredensial default Anda:

export \ GOOGLE_APPLICATION_CREDENTIALS=key.jsonOpsional: Untuk mengizinkan pengguna meniru identitas akun layanan, jalankan perintah

gcloud iam service-accounts add-iam-policy-bindinguntuk memberikan peran Pengguna Akun Layanan (roles/iam.serviceAccountUser) kepada pengguna di akun layanan:gcloud iam service-accounts add-iam-policy-binding \ SERVICE_ACCOUNT_ID@PROJECT_ID.iam.gserviceaccount.com \ --member="user:USER_EMAIL" \ --role="roles/iam.serviceAccountUser"

Ganti nilai berikut:

USER_EMAIL: alamat email untuk pengguna

Pengembangan jarak jauh

GKE

Bergantung pada cakupan project, Anda dapat memilih cara mengautentikasi layanan Google Cloud di GKE:

- (Khusus pengembangan)

- Buat cluster GKE dengan setelan berikut:

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, akun layanan default Compute Engine, dan bahwa Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pools > Security). Karena akun layanan Compute Engine digunakan bersama oleh semua beban kerja yang di-deploy di node Anda, metode ini akan menyediakan izin yang berlebihan dan hanya boleh digunakan untuk pengembangan.

- Pastikan Workload Identity tidak diaktifkan di cluster Anda (di bagian Cluster > Security).

- Tetapkan peran yang diperlukan ke akun layanan Anda:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Jika Anda menggunakan akun layanan default Compute Engine, peran IAM yang benar mungkin sudah diterapkan.

- Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan kepada identitas, lihat panduan Memahami peran. Untuk mengetahui langkah-langkah pemberian peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

- Buat cluster GKE dengan setelan berikut:

- (Direkomendasikan untuk produksi)

- Konfigurasi cluster dan aplikasi GKE Anda dengan Workload Identity untuk mengautentikasi Google Cloud layanan di GKE. Tindakan ini akan mengaitkan akun layanan Kubernetes dengan akun layanan Google Anda.

- Konfigurasikan Deployment Kubernetes untuk mereferensikan akun layanan

Kubernetes dengan menetapkan kolom

.spec.serviceAccountNamedalam file YAML Deployment Kubernetes. Jika Anda mengerjakan aplikasi yang dibuat dari aplikasi contoh Cloud Code, file ini terletak di folder kubernetes-manifests. - Jika Google Cloud layanan yang Anda coba akses

memerlukan peran tambahan, berikan peran tersebut untuk akun layanan

Google yang Anda gunakan untuk mengembangkan aplikasi:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan ke identitas, lihat Panduan memahami peran. Untuk mengetahui langkah-langkah pemberian peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

Cloud Run

- Untuk membuat akun layanan unik baru guna men-deploy aplikasi Cloud Run, buka halaman Akun Layanan, lalu pilih project tempat rahasia Anda disimpan.

- Klik Create service account.

- Di dialog Buat akun layanan, masukkan nama deskriptif untuk akun layanan.

- Ubah ID akun layanan menjadi nilai yang unik dan dapat dikenali, lalu klik Buat.

- Jika Google Cloud layanan yang Anda coba akses memerlukan peran tambahan, berikan peran tersebut, klik Lanjutkan, lalu klik Selesai.

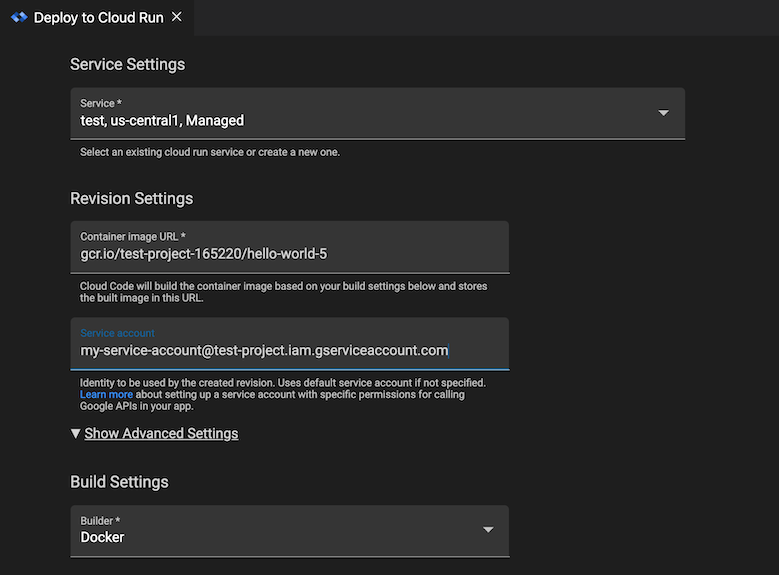

- Untuk menambahkan akun layanan ke konfigurasi deployment:

- Dengan menggunakan status bar Cloud Code, pilih perintah Cloud Run: Deploy.

- Di UI Deployment Cloud Run, pada bagian Revision Settings, di kolom Service Account, tentukan akun layanan Anda.

Cloud Run

Bergantung pada cakupan project, Anda dapat memilih cara mengautentikasi layanan Google Cloud di GKE:

- (Khusus pengembangan)

- Buat cluster GKE

dengan setelan berikut:

- Pastikan Anda menggunakan akun layanan yang digunakan GKE secara default, akun layanan default Compute Engine, dan Cakupan akses ditetapkan ke Izinkan akses penuh ke semua Cloud API (kedua setelan dapat diakses di bagian Node Pools > Security). Karena akun layanan Compute Engine digunakan bersama oleh semua beban kerja yang di-deploy di node Anda, metode ini akan menyediakan izin yang berlebihan dan hanya boleh digunakan untuk pengembangan.

- Pastikan Workload Identity tidak diaktifkan di cluster Anda (di bagian Cluster > Security).

- Tetapkan peran yang diperlukan ke akun layanan Anda:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Jika Anda menggunakan akun layanan default Compute Engine, peran IAM yang benar mungkin sudah diterapkan.

- Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan ke identitas, lihat Panduan memahami peran. Untuk mengetahui langkah-langkah pemberian peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

- Buat cluster GKE

dengan setelan berikut:

- (Direkomendasikan untuk produksi)

- Konfigurasikan cluster dan aplikasi GKE Anda dengan Workload Identity untuk mengautentikasi Google Cloud layanan di GKE. Tindakan ini akan mengaitkan akun layanan Kubernetes dengan akun layanan Google Anda.

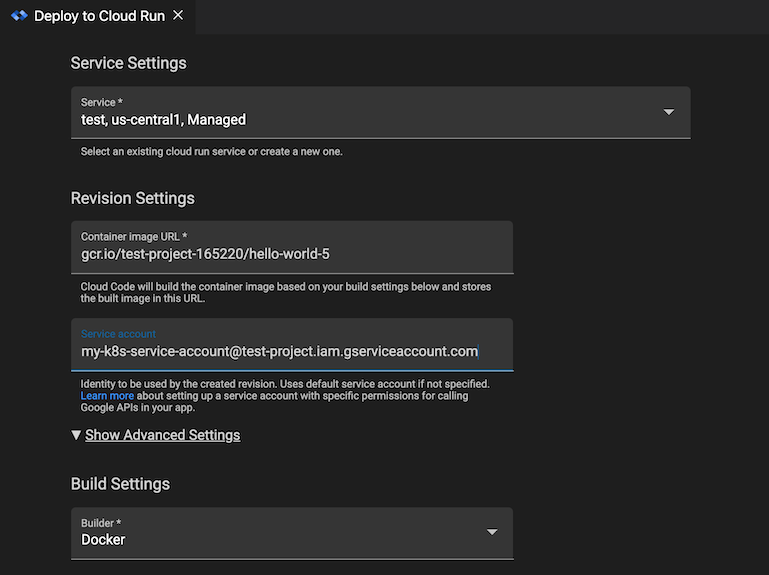

- Untuk menambahkan akun layanan ke konfigurasi deployment:

- Dengan menggunakan status bar Cloud Code, pilih perintah Cloud Run: Deploy.

- Di UI Deployment Cloud Run, pada bagian Revision Settings, di kolom Service Account, tentukan akun layanan Anda.

- Jika Google Cloud layanan yang Anda coba akses memerlukan peran tambahan, berikan peran tersebut untuk akun layanan Google yang Anda gunakan untuk mengembangkan

aplikasi:

- Jika Anda mencoba mengakses secret, ikuti langkah-langkah khusus Secret Manager berikut untuk menyiapkan peran yang diperlukan di akun layanan Anda.

- Untuk mengetahui daftar jenis peran IAM dan peran bawaan yang dapat Anda berikan ke identitas, lihat Panduan memahami peran. Untuk mengetahui langkah-langkah pemberian peran, lihat Memberikan, mengubah, dan mencabut akses ke resource.

Pengembangan jarak jauh dengan izin Secret Manager diaktifkan

Jika Anda melakukan pengembangan dari jarak jauh, menggunakan akun layanan untuk autentikasi, dan aplikasi Anda menggunakan secret, Anda perlu menyelesaikan beberapa langkah lagi selain petunjuk pengembangan jarak jauh. Langkah-langkah ini menetapkan peran yang diperlukan ke akun layanan Google Anda untuk mengakses secret Secret Manager tertentu:

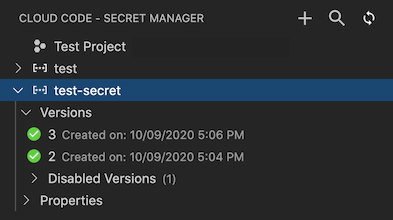

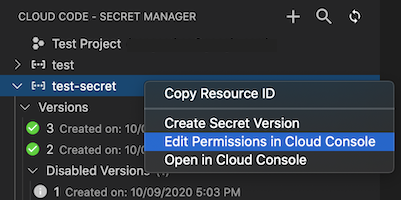

Klik

Cloud Code, lalu luaskan bagian Secret Manager.

Klik kanan secret, lalu pilih Edit Permissions in Cloud console. Tindakan ini akan meluncurkan halaman konfigurasi Secret Manager untuk secret tersebut di browser web Anda.

Di konsol Google Cloud , klik Permissions, lalu klik Add.

Di kolom New principals, masukkan nama akun layanan Anda.

Di kolom Select a role, pilih peran Secret Manager Secret Accessor.

Klik Simpan.

Akun layanan Anda kini memiliki izin untuk mengakses secret tertentu ini.