Crea una autoridad certificadora subordinada

En esta página, se describe cómo crear autoridades certificadoras (CA) subordinadas en un grupo de CA.

Las AC subordinadas son responsables de emitir certificados directamente a entidades finales, como usuarios, computadoras y dispositivos. Las AC subordinadas están firmadas de forma criptográfica por una AC principal, que suele ser la AC raíz. Como resultado, los sistemas que confían en la CA raíz confían automáticamente en las CA subordinadas y en los certificados de entidad final que emiten las CA subordinadas.

Antes de comenzar

- Asegúrate de tener el rol de IAM de administrador de operaciones del servicio de AC (

roles/privateca.caManager) o administrador del servicio de AC (roles/privateca.admin). Para obtener más información, consulta Configura políticas de IAM. - Crea un grupo de CA.

- Selecciona tu CA raíz.

Crea una CA subordinada

Las CA subordinadas son más fáciles de revocar y rotar que las CA raíz. Si tienes varias situaciones de emisión de certificados, puedes crear una CA subordinada para cada una. Agregar varias AC subordinadas en un grupo de AC te ayuda a lograr un mejor balanceo de cargas de solicitudes de certificado y un mayor valor total de QPS efectivo.

Para crear una CA subordinada, haz lo siguiente:

Console

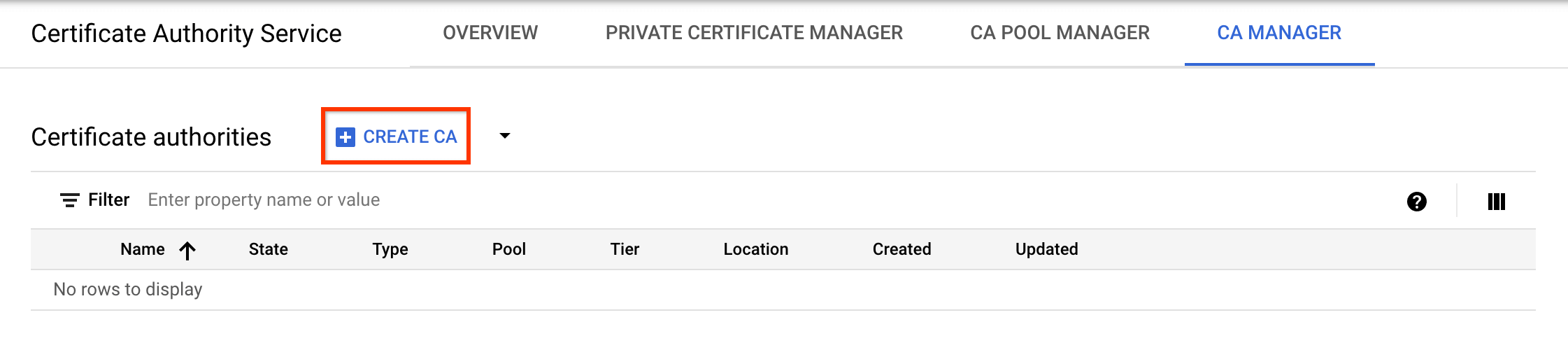

Ve a la página Certificate Authority Service en la consola deGoogle Cloud .

Haz clic en la pestaña Administrador de CA.

Haz clic en Crear CA.

Selecciona un tipo de CA

- Haz clic en CA subordinada.

- Haz clic en La CA raíz está en Google Cloud.

- En el campo Válido durante, ingresa la duración para la que deseas que sea válido el certificado de la CA.

- Opcional: Elige el nivel de la CA. El nivel predeterminado es Enterprise. Para obtener más información, consulta Selecciona los niveles de operación.

- Haz clic en Región para seleccionar una ubicación para la AC. Para obtener más información, consulta Ubicaciones.

- Opcional: En Estado inicializado, selecciona el estado en el que debe estar la CA en el momento de la creación.

- Opcional: En Configura una situación de emisión, haz clic en Perfil de certificado y selecciona el perfil de certificado que mejor se adapte a tus requisitos de la lista. Para obtener más información, consulta Perfiles de certificados.

- Haz clic en Siguiente.

- En el campo Organización (O), ingresa el nombre de tu empresa.

- Opcional: En el campo Unidad organizativa (UO), ingresa la subdivisión de la empresa o la unidad de negocios.

- Opcional: En el campo Nombre del país (C), ingresa un código de país de dos letras.

- Opcional: En el campo Nombre del estado o provincia, ingresa el nombre de tu estado.

- Opcional: En el campo Nombre de la localidad, ingresa el nombre de tu ciudad.

- En el campo Nombre común de CA (CN), ingresa el nombre de la CA.

- Haz clic en Continuar.

- Elige el algoritmo de clave que mejor se adapte a tus necesidades. Para obtener información sobre cómo decidir el algoritmo de clave adecuado, consulta Elige un algoritmo de clave.

- Haz clic en Continuar.

- Elige si deseas usar un bucket de Cloud Storage administrado por Google o por el cliente.

- En el caso de un bucket de Cloud Storage administrado por Google, CA Service crea un bucket administrado por Google en la misma ubicación que la CA.

- En el caso de un bucket de Cloud Storage administrado por el cliente, haz clic en Explorar y selecciona uno de los buckets de Cloud Storage existentes.

- Haz clic en Continuar.

Los siguientes pasos son opcionales.

Si deseas agregar etiquetas a la CA, haz lo siguiente:

- Haz clic en Agregar elemento.

- En el campo Clave 1, ingresa la clave de la etiqueta.

- En el campo Valor 1, ingresa el valor de la etiqueta.

- Si deseas agregar otra etiqueta, haz clic en Agregar elemento. Luego, agrega la clave y el valor de la etiqueta como se mencionó en los pasos 2 y 3.

- Haz clic en Continuar.

Revisa cuidadosamente todos los parámetros de configuración y, luego, haz clic en Listo para crear la CA.

gcloud

Crea un grupo de CA para la CA subordinada:

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONReemplaza lo siguiente:

- SUBORDINATE_POOL_ID: Es el nombre del grupo de AC.

- LOCATION: Es la ubicación en la que deseas crear el grupo de AC. Para obtener la lista completa de ubicaciones, consulta Ubicaciones.

Para obtener más información sobre cómo crear grupos de CA, consulta Crea un grupo de CA.

Para obtener más información sobre el comando

gcloud privateca pools create, consulta gcloud privateca pools create.Crea una CA subordinada en el grupo de CA creado.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Se muestra la siguiente instrucción cuando se crea la CA subordinada.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Para ver una lista exhaustiva de los parámetros de configuración, ejecuta el siguiente comando de

gcloud:gcloud privateca subordinates create --helpEl comando devuelve ejemplos para crear una CA subordinada cuya entidad emisora se encuentre en el Servicio de CA o en otro lugar.

Terraform

Java

Para autenticarte en CA Service, configura las credenciales predeterminadas de la aplicación. Si deseas obtener más información, consulta Configura la autenticación para un entorno de desarrollo local.

Python

Para autenticarte en CA Service, configura las credenciales predeterminadas de la aplicación. Si deseas obtener más información, consulta Configura la autenticación para un entorno de desarrollo local.

Habilita una CA subordinada

Para habilitar una CA subordinada, haz lo siguiente:

Console

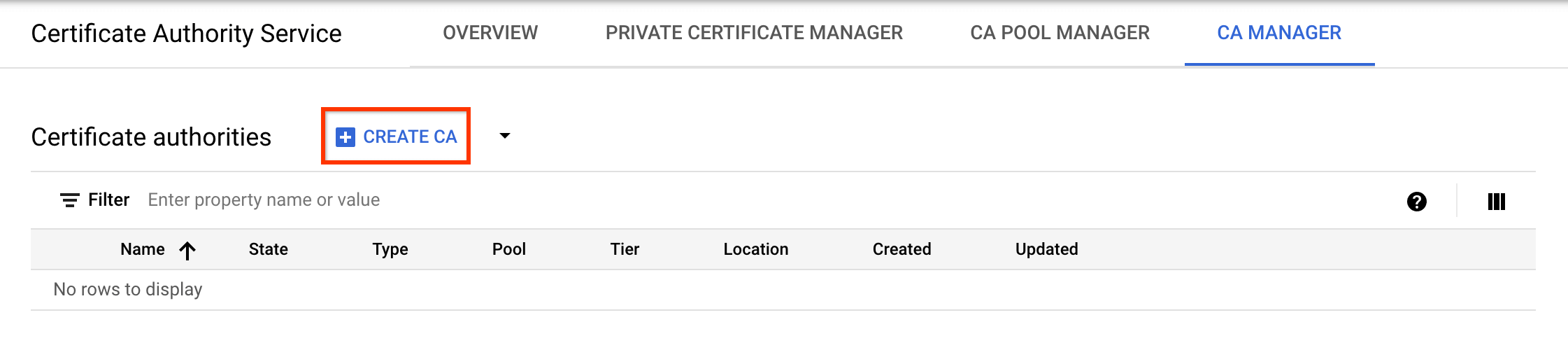

Ve a la página Certificate Authority Service en la consola deGoogle Cloud .

Haz clic en la pestaña Administrador de CA.

En Autoridades certificadoras, selecciona la CA que deseas activar.

Haz clic en Activar.

En el diálogo que se abre, haz clic en Descargar CSR para descargar el archivo de CSR con codificación PEM que puede firmar la CA emisora.

Haz clic en Siguiente.

En el campo Subir cadena de certificados, haz clic en Explorar.

Sube el archivo de certificado firmado con la extensión

.crt.Haz clic en Activar.

gcloud

Para habilitar una CA subordinada recién creada, ejecuta el siguiente comando:

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Reemplaza lo siguiente:

- SUBORDINATE_CA_ID: Es el identificador único de la CA subordinada.

- SUBORDINATE_POOL_ID: Es el nombre del grupo de AC que contiene la AC subordinada.

- LOCATION: Es la ubicación del grupo de AC. Para obtener la lista completa de ubicaciones, consulta Ubicaciones.

Para obtener más información sobre el comando gcloud privateca subordinates enable, consulta gcloud privateca subordinates enable.

Terraform

Configura el campo desired_state como ENABLED en la CA subordinada y ejecuta terraform apply.

¿Qué sigue?

- Obtén más información para solicitar certificados.

- Obtén información sobre las plantillas y las políticas de emisión.