Google Cloud で安全なインフラストラクチャを展開するためのブループリント

Google Cloud Japan Team

※この投稿は米国時間 2021 年 6 月 25 日に、Google Cloud blog に投稿されたものの抄訳です。

インフラストラクチャのセキュリティに関しては、すべての関係者が同一の目的を持っています。それは、企業のデータとシステムの機密性と完全性を維持するということです。

開発と運用をクラウドで行うことにより、安全性を高め、リソースとデータの可視性とガバナンスを強化し、それらの目的を達成できます。これが可能であるのは、クラウド インフラストラクチャの環境が(オンプレミスと比べて)比較的均一であり、アーキテクチャが本質的にサービス中心型であるためです。さらに、クラウド プロバイダは、共有責任モデルの一環として、セキュリティに関して重要な責任の一部を担っています。

しかし、この共通目的を実現するための取り組みは、いくつかの理由から、複雑化することがあります。まず、パブリック クラウドでのセキュリティ管理は、インフラストラクチャ プリミティブとして馴染みのあるもの(自分で利用できる構成要素)とは異なっており、制御の抽象化(セキュリティ ポリシーの管理方法)も、オンプレミス環境のそれとは異なります。さらに、セキュリティと同等にリスクが高く、進化し続ける領域において、ポリシーに関して適切に決定を行うには、研究やドキュメントのチェックに何時間も費やす必要があり、さらには専門家の雇用が必要になる場合もあるでしょう。

皆様と協力してこれらの課題に対処するために、Google Cloud では、セキュリティ基盤のブループリントを作成しました。このブループリントでは、セキュリティに関する重要な意思決定や、安全な GCP 環境をデプロイするための独自のベスト プラクティスをご確認いただけます。

セキュリティ基盤のブループリントとは

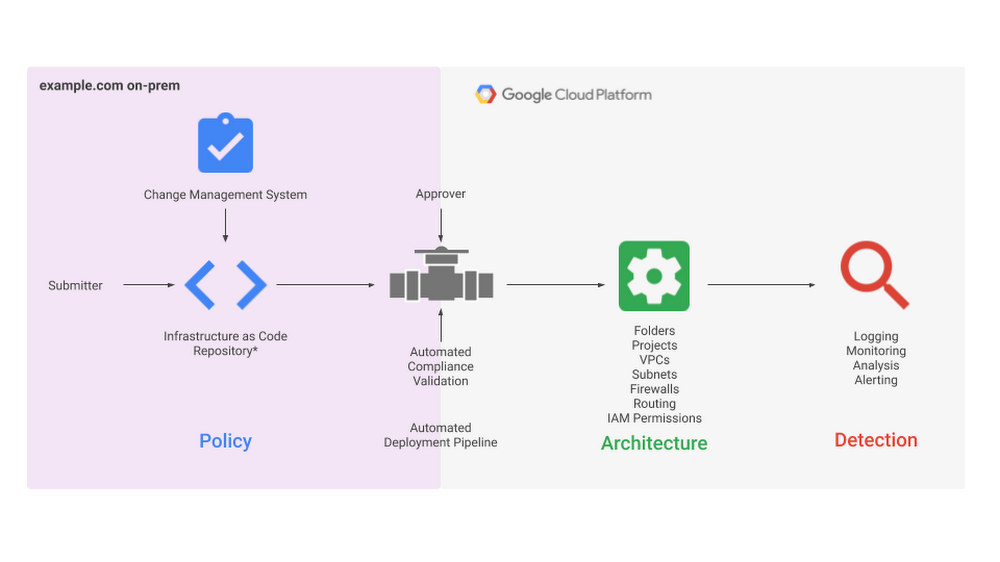

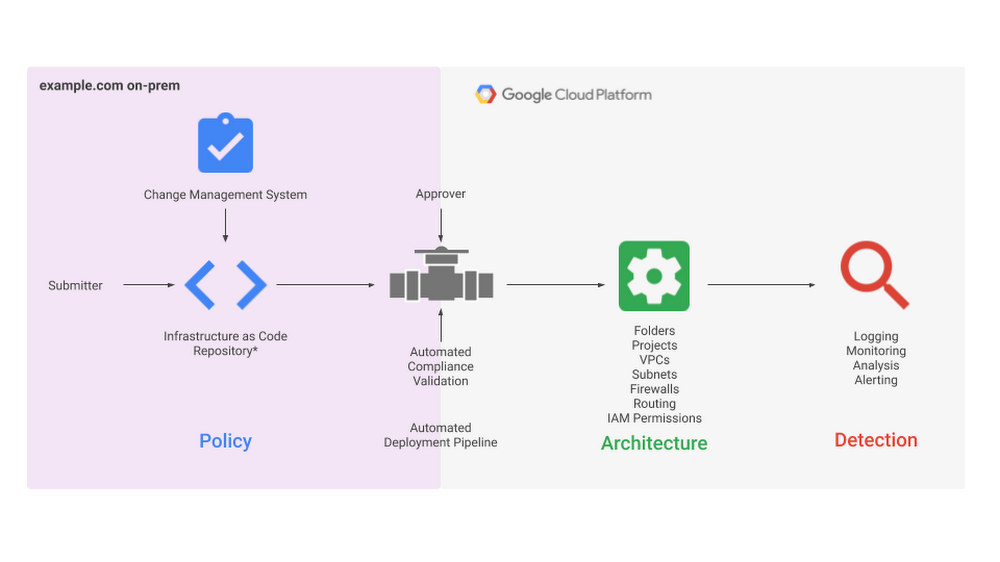

セキュリティ基盤のブループリントは、セキュリティ基盤ガイドと Terraform 自動化リポジトリの 2 つのリソースから構成されています。セキュリティ基盤ガイドでは、Google Cloud の導入を安全に開始するための独自のベスト プラクティスが掲載されており、セキュリティに関して意思決定を行う際にご利用いただけます。また、リファレンス ガイドとしてもご利用いただけます。Terraform リポジトリは GitHub で入手でき、このリポジトリを利用することで、セキュリティ基盤ガイドに記載されている推奨ポリシーおよびアーキテクチャを自動化を通じてデプロイできます。

対象

セキュリティ基盤のブループリントは企業を念頭に置いて設計されています。それらの企業には、セキュリティ要件がきわめて厳しい企業も含まれます。記載されているベスト プラクティスは、あらゆる規模のクラウド ユーザーに適用可能であり、組織の必要に応じて部分的に導入することもできます。組織内のどの担当者に最も有益かという点に関して言うと、多くの役職にメリットがあります。

CISO とコンプライアンス責任者: Google が掲げるクラウド セキュリティの基本原則、そしてその基本原則をどのように自社のデプロイに適用できるかを理解するためのリファレンス ガイドとして、セキュリティ基盤ガイドを利用できます。

セキュリティ担当者とプラットフォーム チーム: ガイドの詳細な説明と付随する Terraform テンプレートに沿ってベスト プラクティスを適用することで、セキュリティを中心とした独自のインフラストラクチャをアクティブにセットアップ、構成、デプロイ、運用できます。

アプリケーション デベロッパー: ブループリントで提供されている自動アプリケーション デプロイ パイプラインを通じて、この基盤インフラストラクチャ上でワークロードとアプリケーションをデプロイできます。

対象トピック

このセキュリティ基盤のブループリントでは対象トピックが継続的に拡大されています。最近の 2021 年 4 月のリリースでは、次のトピックが追加されています。

Google Cloud の組織構造とポリシー

認証と認可

リソースの階層とデプロイメント

ネットワーキング(セグメンテーションとセキュリティ)

鍵およびシークレット管理

ロギング

検出の制御

お支払い情報の設定

アプリケーションのセキュリティ

これらのトピックで取り上げられているセキュリティに関する意思決定それぞれに、コンセプトの理解に役立つ背景とディスカッションが併記されています。コンセプトを理解することで、(必要に応じて)独自のユースケースに合わせてデプロイをカスタマイズできるようになります。

各トピックは組み合わせて効果的に使用できますが、各トピックは単独でも有益であり、推奨案を必要とするトピックだけを選んで確認することも可能です。たとえば、プロジェクトとリソースの命名規則のベスト プラクティスを遵守することで、カスタム ポリシー遵守に関するリアルタイム通知など、高度なモニタリング機能に向けて準備できます。

使用方法

セキュリティ基盤ガイドはそれ自体が非常に有益ですが、セキュリティ担当者またはアプリケーション デベロッパー向けの真価は、Terraform(Infrastructure as Code(IaC)を管理するツール)のテンプレートを使用してベスト プラクティスを導入、適合、デプロイできる点にあります。IaC に馴染みがない方のために簡単に説明しますと、インフラストラクチャを構成してプロビジョニングするコードを作成し、インフラストラクチャを自動化するためのツールです。IaC を使用して手動構成を最小限に抑えることで、これらのセキュリティ ポリシー コンポーネントを適用する際に発生する人的エラーの可能性が限定されるというメリットも生じます。

Terraform 自動化リポジトリには、ガイドに記載されている環境を定義する構成が含まれています。リポジトリをエンドツーエンドに適用してセキュリティ基盤のブループリントをすべてデプロイすることも、含まれているモジュールを個別に修正してブループリントを部分的に導入することもできます。ガイドに記載されているサンプル組織のポリシーと、Terraform テンプレートによってデプロイできるものの間には、いくつかの相違点がありますので注意してください。これらの相違点については、Terraform 自動化リポジトリに含まれている正誤表のページに説明があります。

次のステップ

このブログシリーズを引き続きお読みください。今後、ガイドのトピック セクションで提供されているベスト プラクティスをさらに深く掘り下げ、ブループリントを各社独自の安全なクラウド デプロイに役立てるさまざまな方法を説明します。また、Terraform テンプレートの内部を探り、導入方法、適合方法、デプロイ方法を確認していきます。また、最近の Cloud ブログ投稿もご参照ください。ブループリントの最新バージョンのリリースを発表し、ベスト プラクティスを実現するためのセキュリティの主要原則について説明しています。

今すぐセキュリティ基盤ガイドの利用を開始する場合、冒頭から始めても、特に関心のあるトピックから始めても構いません。お好きな方法でガイドを確認することで、詳細レベルやディスカッション、またさらに重要なこととして、推奨事項をスキップして実装に直接進む方法をご自身でご確認いただけます。皆様のセキュリティ対策に直ちにブループリントを適用してみる必要はまだないかもしれませんが、リポジトリをフォークして新しいフォルダまたは組織にデプロイすることから始めるとよいでしょう。一歩前に進んでデプロイし、セキュリティを維持しましょう。

-デベロッパー アドボケイト Alicia Williams