最新版のセキュリティ基盤ブループリントに沿って Google Cloud 環境にセキュリティを組み込む

Google Cloud Japan Team

※この投稿は米国時間 2021 年 4 月 27 日に、Google Cloud blog に投稿されたものの抄訳です。

Google は、業界最高水準の信頼できるクラウドを提供することを公約として掲げており、お客様の信頼を得るために、お客様と協力し、リスク管理における運命共有モデルの実現を目指しています。Google は、単に責任の範囲を線引きするのではなく、お客様が Google のプラットフォームへのデプロイを安全に行えるようにパートナーとして積極的に関わることが責務であると考えています。この目標に向けて、最新版の Google Cloud セキュリティ基盤ガイドとそれに対応する Terraform ブループリント スクリプトをリリースしました。

これらのリソースには、Google 独自の考えに基づく、お客様が安心して Google Cloud ワークロードを構成してデプロイできるセキュリティ保護されたランディング ゾーンの詳細な作成方法が示されています。リソースの中で、重要な決定事項や、重点を置いた部分を強調しました。また、決定事項のそれぞれに対し、決定に伴うトレードオフや決定に至った動機など、背景や論点も合わせて記載しました。Google は、このガイドで示す判断が、必ずしもすべての企業の要件やビジネス コンテキストに一致しないことを認識しています。Google が提供するガイダンスは、お客様側で自由に採用または変更していただいてかまいません。

この新しいバージョンは、2020 年 8 月にリリースした初期ガイドとブループリントを改善、拡充したもので、実務担当者からのフィードバックや追加の脅威モデルへの対応が組み込まれています。この最新版では、ネットワーキングと鍵管理に関するガイダンスを拡張し、安全な CI / CD(継続的インテグレーションおよび継続的デプロイ)に関するガイダンスを新たに追加しました。Google のベスト プラクティスは新しいプロダクト機能を取り入れて絶えず更新されており、このガイドと対応するブループリントもそれに合わせて定期的に見直されています。リリース以来、このガイドはベスト プラクティス センターでアクセス回数の最も多いコンテンツになっています。今後も引き続き、お客様のセキュリティ ニーズを満たすため、ガイドの内容を最新の状況に合わせて更新し、包括的で、有用性の高いものにしていくことをお約束します。

「このセキュリティ基盤ガイドと Terraform ブループリントのおかげで、Google の顧客は Google Cloud へのオンボーディングを加速させることができ、当社はクライアントがセキュリティの代表的なプラクティスを採用して自社の環境やワークロードを運用できるよう支援することが可能になりました。」 - Deloitte & Touche LLP、プリンシパル兼米国 Google Cloud セキュリティ プラクティスおよびアライアンス リーダー Arun Perinkolam 氏

セキュリティ基盤ブループリントの使用対象者

このガイドと Terraform ブループリントは、組織内の以下の職務を持つすべての人に役立ちます。

セキュリティ リーダー。クラウド セキュリティに関する Google の基本原則と、それらの原則を適用および実装する方法を知り、自社のデプロイをセキュリティ保護するのに活用したい人。

セキュリティ担当者。ワークロードやアプリケーションを安心してデプロイできるセキュリティ重視のインフラストラクチャ ランディング ゾーンをセットアップ、構成、デプロイ、運用する際に、セキュリティのベスト プラクティスを適用する詳細な手順を知る必要がある人。

セキュリティ エンジニア。複数のセキュリティ コントロールを互いに正しく連携するように構成し、運用する必要がある人。

ビジネス リーダー。Google Cloud で組織のセキュリティ、リスク、コンプライアンスのニーズを満たすために自身の率いるチームが必要とするスキルをすばやく見極めなければならない人。この職務では、Google のセキュリティ関連のリファレンス ドキュメントをリスクチームやコンプライアンス チームと共有できることも必要になります。

リスクおよびコンプライアンス責任者。ビジネス要件を満たすために Google Cloud で使用できる管理手段と、そうした手段を自動的にデプロイする方法を知っておく必要がある人。この職務は、管理のブレと、自社ビジネスの規制要件を満たすうえで特に注意しなければならない部分についての見識も必要とします。

上記の職務はすべて、このドキュメントをリファレンス ガイドとして使用できます。また、提供されている Terraform スクリプトを使用して、自社独自の本番環境を自動化、実験、試験、高速化し、固有のニーズに合わせて環境を変更することもできます。

コンプライアンス要件を満たすための基礎を作る

特定のコンプライアンス フレームワークや規制フレームワークの下でビジネスを行っているお客様は、Google Cloud サービスの構成や使い方がそれらの要件を満たしているかどうかを知っておく必要があります。このガイドは、それを可能にする実証済みのブループリントと基礎資料を提供します。

セキュリティ基盤ブループリントをランディング ゾーンとしてデプロイした後、Security Command Center Premium を使用することで、自社の始動体制を CIS 1.0、PCI-DSS 3.2.1、NIST-800-53、ISO / IEC 27001 の各フレームワークに則って評価するダッシュボードやダウンロード可能なコンプライアンス レポートを、組織、フォルダ、またはプロジェクト レベルで取得できます。

主要なセキュリティ原則を導入する

コンプライアンス要件や規制要件を遵守することに加えて、インフラストラクチャとアプリケーションを保護することも必要です。

セキュリティ基盤ガイドとブループリント、およびそれに関連する自動化スクリプトは、Google Cloud 独自のセキュリティ戦略の中心にある次の 3 つのセキュリティ原則を取り入れるために役立ちます。

大規模な多層防御のデフォルトでの実現

インフラストラクチャとアプリケーションのセキュリティに対する BeyondProd アプローチの採用

運命共有関係への移行によるクラウド採用リスクの排除

デフォルトで備わっている大規模な多層防御

インフラストラクチャのセキュリティ保護に関する Google 独自の中心的原則では、攻撃者とその標的の間に常に複数の障壁を設けることが求められます。Google の言う「多層防御」は、この複数の障壁を意味しています。この中心的原則に加えて、セキュリティが拡張可能でなければならず、かつ取りうる対策がすべてデフォルトで有効になっていなければなりません。

セキュリティ基盤ガイドとブループリントは、こうした原則を具現化したものです。データは、ネットワーキング、暗号化、IAM、検出、ロギング、モニタリング サービスをまたいで構成されたポリシーとコントロールを使用して、複数の防御層を通じてデフォルトで保護されます。

BeyondProd

2019 年に Google は、ネイティブ クラウド セキュリティに対する独自のアプローチとして、BeyondProd に関するドキュメントを発表しました。この発表は、2014 年の BeyondCorp に関する取り組みと同じ洞察に基づいて行われました。境界ベースのセキュリティ モデルではもはや安全とは言えないことがいよいよ明白になったためです。BeyondProd は、BeyondCorp がワークステーションとユーザーに対して行ったことをワークロードとサービス ID に対して行います。従来のネットワーク中心のモデルでは、ひとたび境界の侵害に成功した攻撃者は、システム内を自由に動き回ることができます。BeyondProd アプローチでは、この従来のモデルの代わりにゼロトラスト モデルをデフォルトで使用します。これにより、従来の肥大化したモノリシック アプリケーションがマイクロサービスに分解されます。そのため、セグメンテーションと分離が促進されて影響の及ぶ範囲が限定され、運用効率とスケーラビリティも得られます。

セキュリティ基盤ガイドとブループリントは、BeyondProd モデルの採用を後押しします。セキュリティ コントロールがブループリント アーキテクチャとデプロイの各ステップに設計上組み込まれており、ステップ全体を通して統合されています。組織のポリシーのような論理的なコントロール ポイントにより、一貫性のあるデフォルトの予防的ポリシーを構築とデプロイの時点で適用できます。また、Security Command Center Premium を通じて可視化された一元的な統合ビューにより、組織内のすべてのリソースとプロジェクトのモニタリングや検出を実行時に統一的に行うことができます。

運命の共有

責任の共有から運命の共有への移行を果たすため、Google は、お客様が Google のプラットフォームでデプロイや運用を安全に行えるようにパートナーとして積極的に関わることが責務であると考えています。これは、ソフトウェア ライフサイクル全体において次のような包括的な能力を提供することを意味しています。

設計および構築時: インフラストラクチャとアプリケーションのベスト プラクティスをデフォルトでエンコードする、サポートされたセキュリティ基盤と基本姿勢のブループリント。

デプロイ時: 組織のポリシーや Assured Workloads のような宣言的なセキュリティ制約を適用するサービスを通じた「ガードレール」。

実行時: Security Command Center Premium のようなサービスを通じた可視化、モニタリング、アラート生成、是正措置機能。

このように統合されたサービスにより、リスクの定量化と把握をより適切に行いつつ、信頼性の高い体制を構築し維持できます。それにより、お客様のリスクが軽減されます。さらに、このようにリスク体制を改善すると、リスク保護サービスを利用することが可能となり、リスクを排除して最終的にクラウドへの移行や

変革を加速させることができます。

Google Cloud セキュリティ基盤ガイドとブループリントに含まれているもの

Google Cloud セキュリティ基盤ガイドは、以下の項目について説明するセクションで構成されています。

基盤セキュリティ モデル

基盤設計

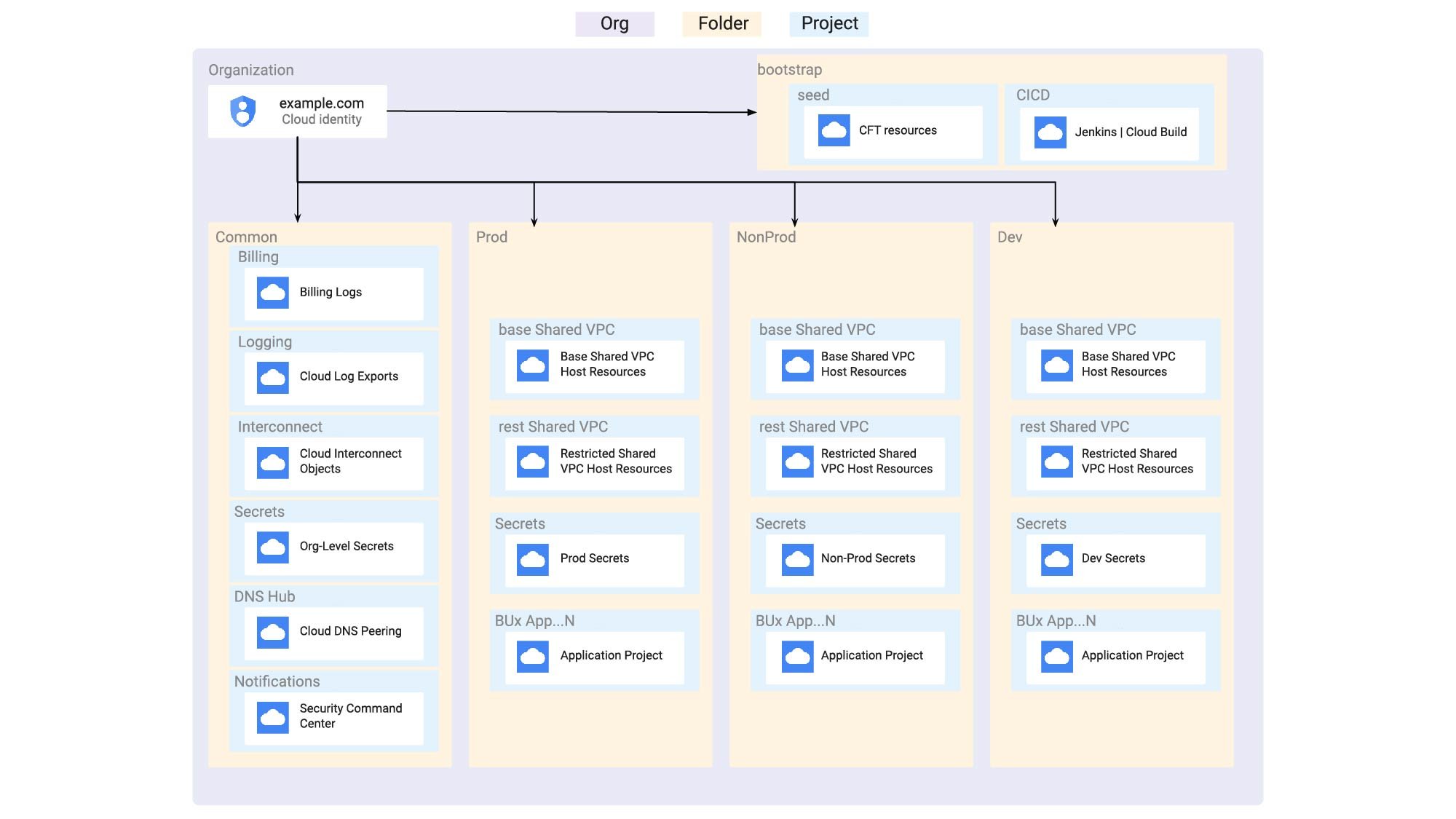

独自の組織構造を表す example.com のサンプル

リソースのデプロイ

認証と認可

ネットワーキング

鍵およびシークレット管理

ロギング

検出の制御

請求

セキュリティ保護されたアプリケーションの作成とデプロイ

一般的なセキュリティ ガイダンス

バージョン 1 からの更新点

この最新版のガイドとそれに対応する Terraform ブループリント スクリプトのリポジトリには、以下の 4 つの主要分野についてベスト プラクティスのガイダンスが追加されています。

基盤(セクション 5.6)、インフラストラクチャ(セクション 5.7)、アプリケーション(セクション 5.8)の各デプロイ パイプラインの詳しい説明。

新たな選択肢であるハブアンドスポーク ネットワーク アーキテクチャ(セクション 7.2)と階層型ファイアウォール(セクション 7.7)に関する追加のネットワーク セキュリティ ガイダンス。

鍵およびシークレット管理に関する新しいガイダンス(セクション 8)。

セキュリティ保護されたアプリケーションの新しい作成およびデプロイ プロセス(セクション 12)。

このブループリントは、プロダクトの新機能、お客様からのフィードバック、セキュリティ環境のニーズと変化を反映するよう更新されています。

お客様独自のランディング ゾーンの構築と運用を開始するには、Google Cloud セキュリティ基盤ガイドを読み、Terraform ブループリント テンプレートを組織レベルまたはフォルダレベルでお試しください。

Google の拡張を続けるブループリントのポートフォリオは、Google Cloud セキュリティ ベスト プラクティス センターから入手できます。これらのブループリントは、お客様の Google Cloud 環境に最初からセキュリティを組み込み、Google でより安全なクラウドを構築するために役立ちます。

- Google Cloud セキュリティ担当シニア プロダクト マネージャー Andy Chang

- Google Cloud プリンシパル アーキテクト Sean Leighton