Commerzbank が VPC Service Controls でデータを保護する方法

Google Cloud Japan Team

※この投稿は米国時間 2024 年 3 月 21 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud の VPC Service Controls(VPC-SC)は、企業が組み込みのストレージ機能およびデータ処理機能を使用しながら、機密データの安全性を維持するうえで役立ちます。開始後、多くの Google Cloud のお客様が VPC-SC を基本的なセキュリティ管理としてデプロイしてきました。多層防御ソリューションの不可欠な要素として、VPC-SC は、インサイダー脅威や認証情報侵害による Google Cloud からのデータの引き出しを防止するうえで重要な役割を果たします。

仕組み

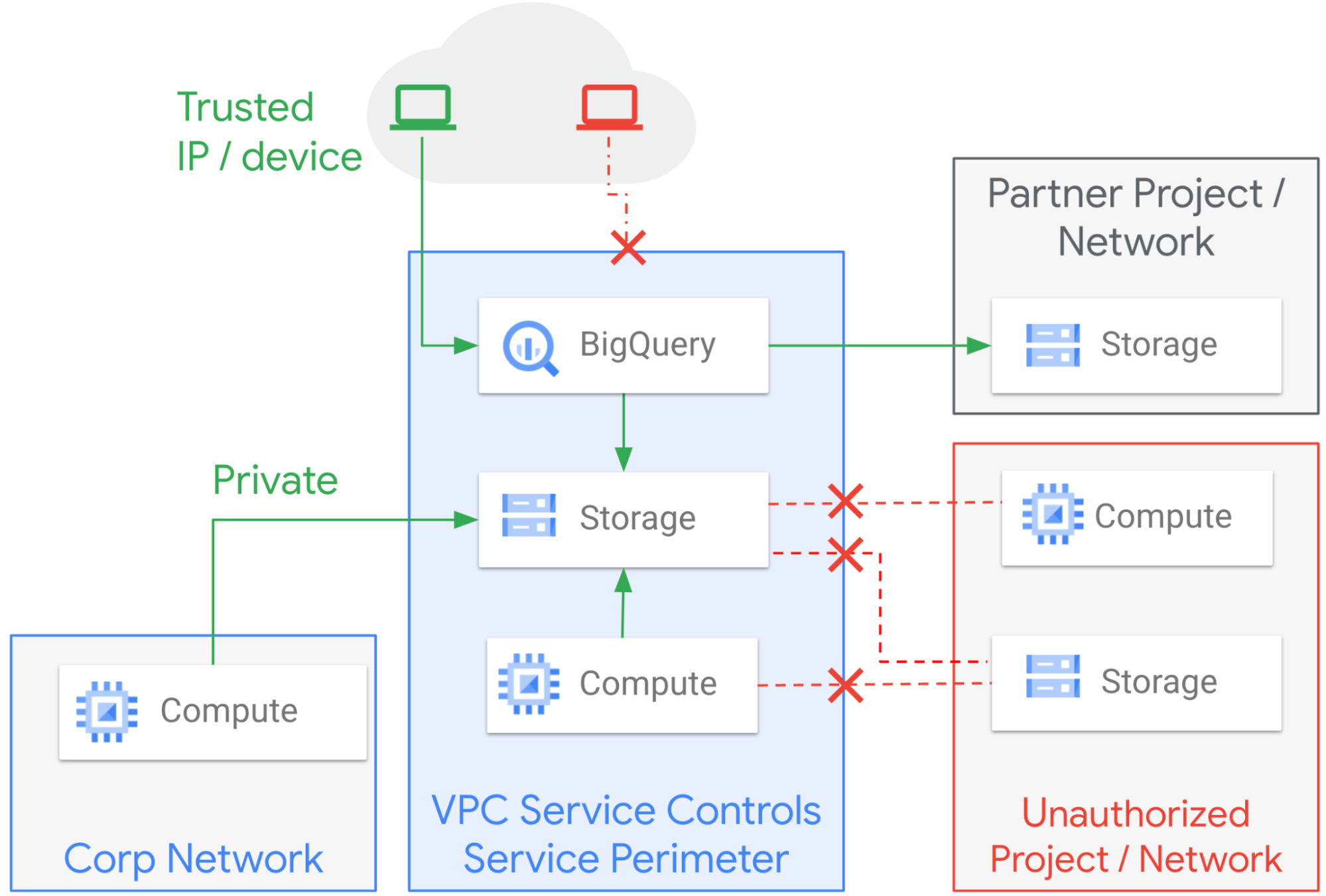

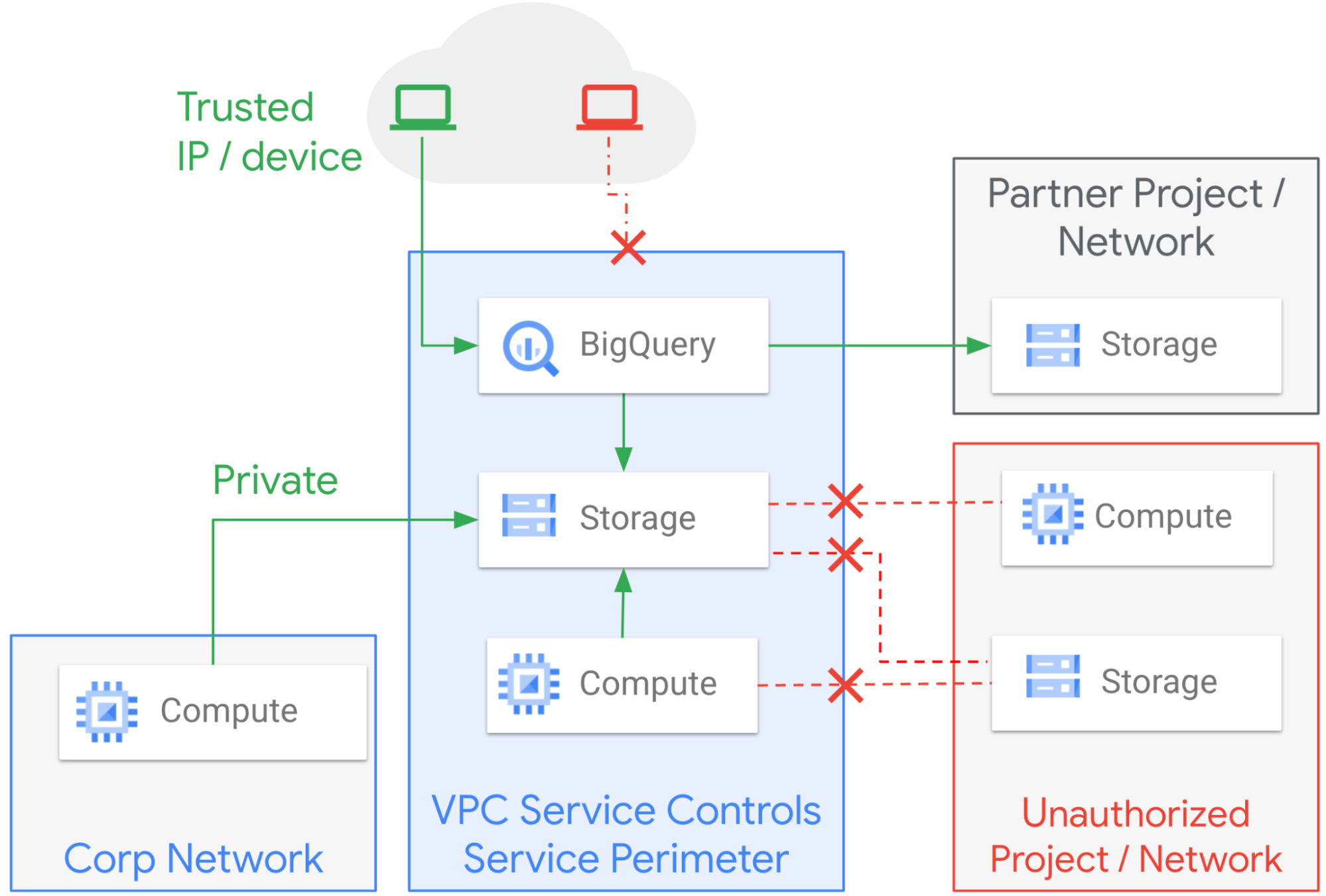

VPC-SC により、Google Cloud のお客様は、マネージド クラウド リソースとネットワークの周辺に隔離の境界を作成することが可能です。隔離の境界が確立されたら、境界内のデータアクセスを保持する一方で、境界を超えたマネージド リソースへのアクセスは拒否されます。お客様は、上り(内向き)と下り(外向き)の細かいルールを設定でき、選択的に境界を超えたアクセスを承認できます。

VPC Service Controls の概要

認証情報侵害やインサイダー脅威のシナリオが発生した場合、VPC Service Controls は、未承認組織、フォルダ、プロジェクト、リソースへのデータの引き出しを防止できる、追加の保護レイヤーとして機能します。

Google Cloud のセキュリティを利用した Commerzbank の取り組み

German Mittelstand の大手銀行である Commerzbank は、約 26,000 の法人クライアント グループと 1,100 万の小企業および個人の顧客にとって信頼できるパートナーです。同行の使命は、クライアントに重点を置いた金融サービスのポートフォリオによって、適切なプロダクトと業界の知識を提供して、クライアントがビジネス チャンスを実現し、最大限に高めることができるようにすることです。

Google Cloud は、2019 年以降、Commerzbank のクラウド セキュリティの取り組みにおいて不可欠な存在となっています。Commerzbank は Cloud Logging と Cloud Asset Inventory を使用して、クラウド アセットの概要を確認します。一方で、Pub/Sub と BigQuery は、幅広いセキュリティのユースケースを定義するうえでプログラマティックに役立ちます。Cloud Functions と Cloud Run は Security Command Center に報告される検出結果を使用して、適切なセキュリティ対策を見つけ、評価するために採用されます。これらのサービスの共通の基盤は、低コストで、インフラストラクチャ管理の負担を取り除き、ミリ秒速のセキュリティを実現する、サーバーレスという特性です。

IP から API へ、脅威ベクトルの状況のシフト

Commerzbank のバイス プレジデント兼 Cyber Center of Excellence のセンター長であり、ビッグデータと高度アナリティクスの責任者を務める Christian Gorke 氏は、インフラストラクチャとフレームワークを作成しながら、安全、スケーラブルおよび標準化されたパブリック クラウドを育成し、組織がクラウド ファースト ビジネスになるのをサポートするミッションを推進します。

「Big Data and Advanced Analytics(BDAA)は、ワークロードをパブリック クラウドに移動させる、Commerzbank で最初のビジネス ユニットでした。金融業界の厳格な規制に該当するので、少量のビジネスケース、データ保護の重視、情報セキュリティおよびクラウド運用とコンプライアンスで開始しました。この時点で、当社の主なインフラストラクチャは、IP ベースレベルでのセキュリティ コントロールの取り組みを含むハードウェアの管理で構成されていました」と、Christian Gorke 氏は述べました。

「ただし、クラウドでさらにスケーリングして成熟すると、オンプレミスの設定からクラウド ファーストのオペレーションへと明確なシフトが起こりました。その結果、オペレーションとデータ移転の大部分が現在 IP アドレスの代わりに API エンドポイントを経由して行われています。実際、BDAA Google Cloud リソースの全ユースケースの 90% 以上が API のみのコミュニケーションを使用します。したがって、ファイアウォールのようなよく知られているセキュリティ管理が存在しても、API コミュニケーションを使用する当社のアセットの 90% は、これらのファイアウォール ルールによって保護されません。この時点で、当社は脅威ベクトルの状況がシフトしたことに気づきました。API 脅威モデルを理解する必要があり、安全なデータアクセスと転送のために新しいテクノロジーが必要です」と、Gorke 氏は言います。

ラテラル データ ムーブメントとデータの引き出しへの対処

クラウドにおけるデータの保護と不要なデータ転送の防止の一部は、結局のところ適切な ID 管理を設定することになります。Commerzbank では、クラウドへの移行により ID 管理の必要性が 10 倍増加しました。ID とアクセスの管理は比較的単純ですが、データが流れる場所を制御するのはそれほど簡単ではありません。

「オンプレミス テクノロジーを大きな家だと考えてください。個室が多くありますが、1 つの部屋から別の部屋に行くには、どこに行くかを知って特定の鍵を持つ必要があります。しかし、クラウドは、誰もが他の人に話しかけて情報を求めることができる 1 つの大きな会場のように機能します。文字どおりでも比喩的な意味でも、データへのアクセスを阻む壁はないのです」と、Gorke 氏は述べました。

結果として、データ移動制御の重要性は大いに高まっています。目標は、2 つの要素の組み合わせとして以下に記載される許可されていないデータ移動を防止することです。まず、企業の資産から外部資産へとデータを転送する悪意のある、または偶発的な操作である「データの引き出し」、そして、企業の資産内でデータを移動する悪意のあるまたは偶発的な操作である「ラテラル データ ムーブメント」です。その結果、データ管理の消失、データ損失、評価の失墜などの緊急のリスクが発生します。

VPC Service Controls でデータフローを管理

Commerzbank での BDAA は、データフローを制御してクラウド上でデータを保護するために、複数のソリューションを評価しました。アクセス管理など、業界の標準的な要件のほかに、評価は次の条件に基づいていました。

- ソリューションは、データのフローを制御して、許可されていないデータ移動を防止する必要があります。

- ソリューションは、クラウド ファースト テクノロジーであり、メンテナンスの負担を軽減する必要があります。

- ソリューションは、国際やリージョン規制要件などの外部セキュリティ要因および内部セキュリティ基準、制御、必須事項に対処する必要があります。

- ソリューションは、ゼロトラスト アーキテクチャという意味でコンテキスト アウェアであり、ID、操作、経路、その他の要素の制御に基づく必要があります。

- ソリューションは、階層的アクセス管理を可能にし、コントロール定義をコントロール アプリケーションから分離する必要があります。

- ソリューションは、効果、使用状況、制限の測定およびアラート生成を提供する、組み込みのモニタリング機能とロギング機能を有する必要があります。

VPC Service Controls は、アプリケーションで使用されているサービスに完全に統合することで、すべての要件を満たしました。これにより、Commerzbank は、VPC-SC を使用してデータの引き出しを軽減して、データ共有を制御し、組織全体で区切られた環境を確立することが可能となります。

簡単に言えば、VPC Service Controls は Google Cloud API に対するファイアウォールとして機能します。安全なデータ パイプライン機能と明確な境界制御で、VPC Service Controls により、Commerzbank はデータの引き出しリスクを軽減しながら、アプリケーションの環境をスケーリングできます。

データを保護するための 3 つのデータフロー境界

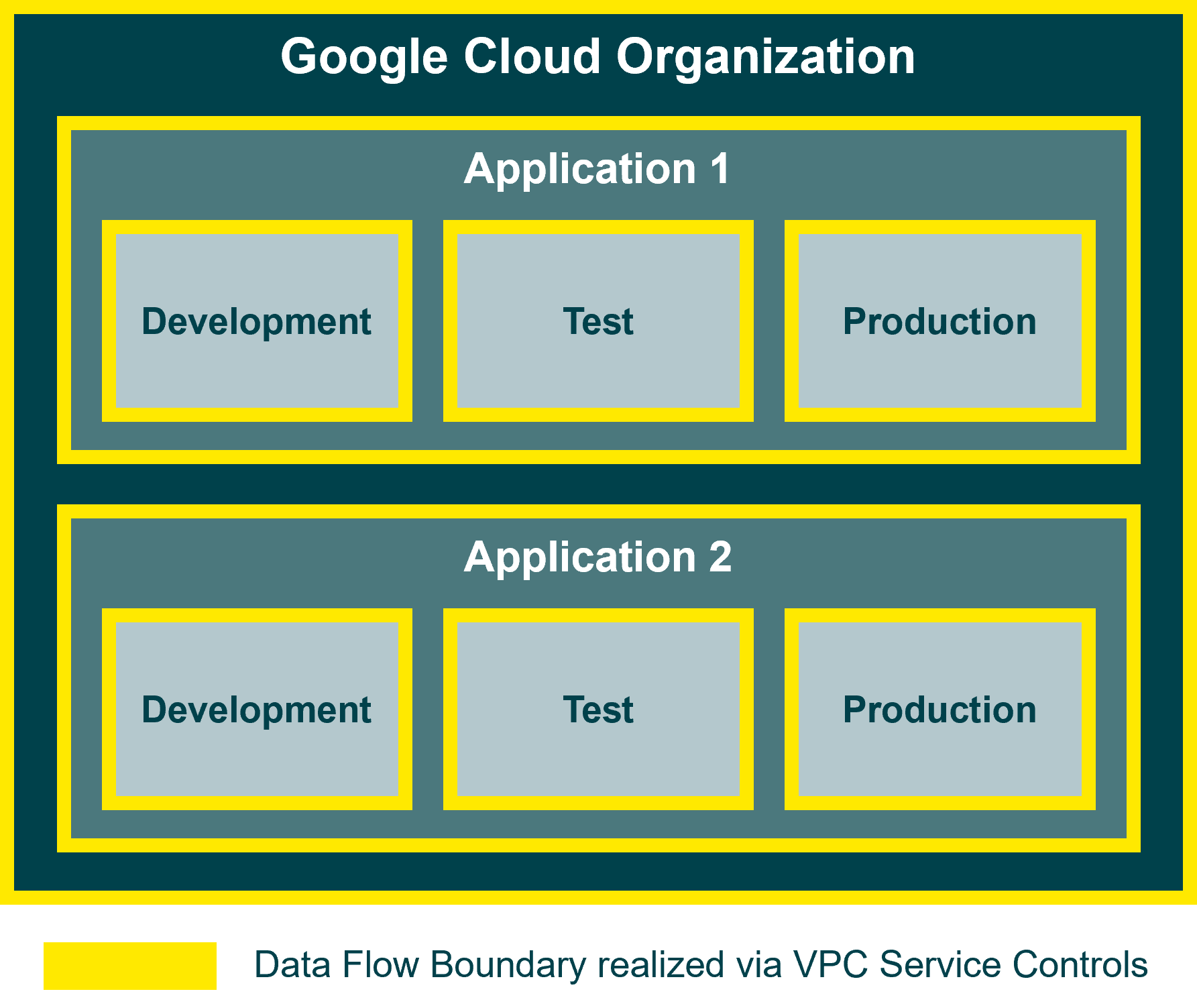

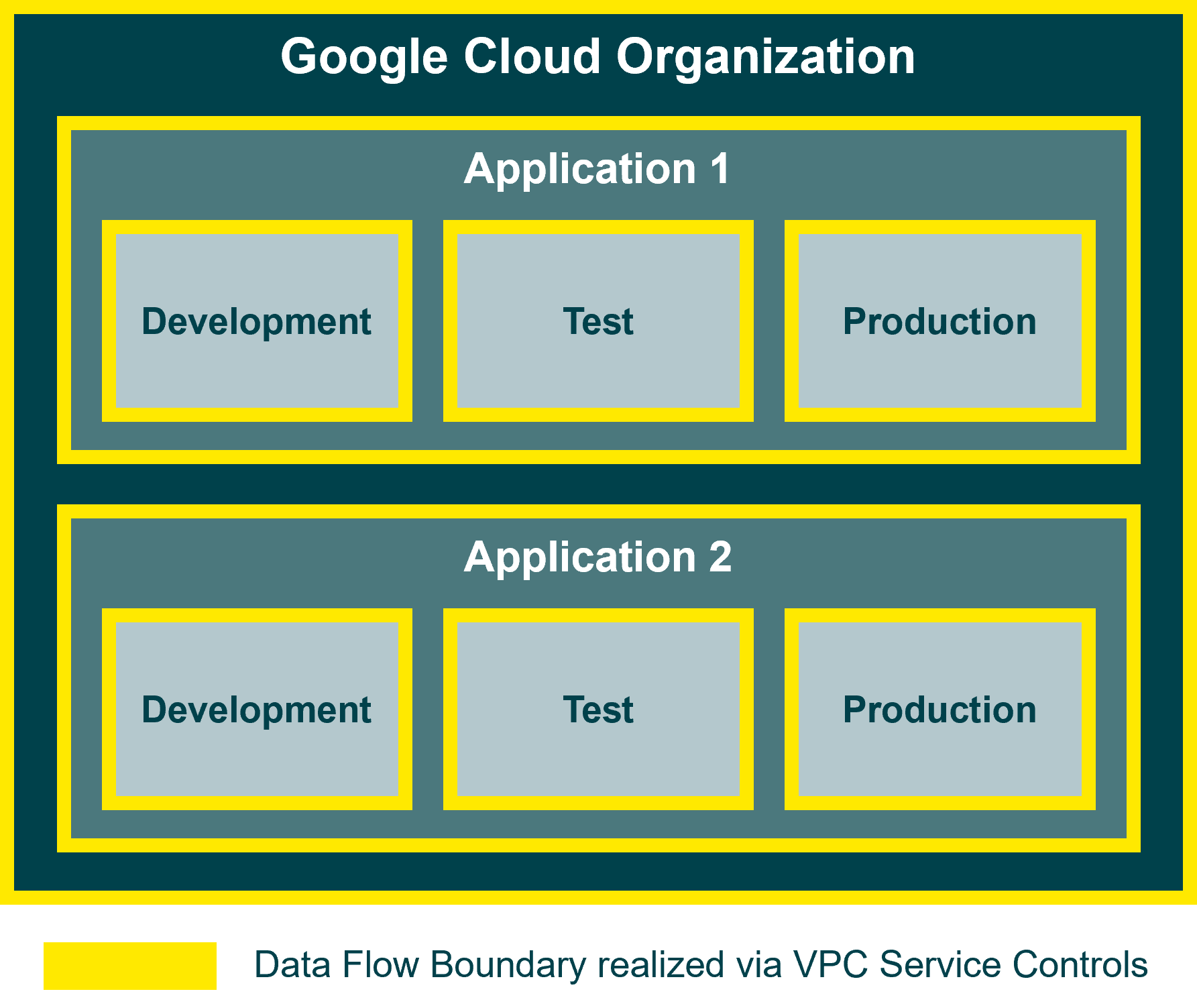

Commerzbank のデプロイで、VPC Service Controls は、「データフロー境界」と呼ばれる 3 つの境界タイプ(組織レベル、アプリケーション レベル、ソフトウェア ステージ レベル)を実現するために利用されます。

「VPC Service Controls を使用することで、当社には、すべてを適切な場所に維持し、適切なユーザとプロセスのみがアクセスできるようにしておくことでデータを保護する、データフロー境界と呼ばれる明確な境界があります。これを使用することで、組織またはラテラル データ ムーブメント内外での攻撃やデータの引き出しを防止するだけでなく、アプリケーションやステージなどの異なるデータフロー境界間でデータが公開されていないことを保証します。VPC Service Controls を使用すると、どこで、どのように、誰が、いつ、データへアクセスするのを許可するかをより良く制御できます」と、Gorke 氏は言います。

Commerzbank の VPC Service Controls の使用は、完全に自動化され、ゼロトラスト フレームワークで動作し、Google Cloud のセキュリティ スペシャリストにより検証されています。2021 年初頭より、Commerzbank は、大規模にこのテクノロジーを活用する、EU で初の金融サービス機関の 1 つでした。

スケーラブルで安全性が高いインフラストラクチャの構築

VPC Service Controls を使用して、Commerzbank の Cyber Center of Excellence は、データフローを制御するための基準を定めています。データの保護のためのクラウド主導インフラストラクチャであるゼロトラストのビジョンとともに始まり、Google Cloud のクラウド ファースト サービスへの投資増加で締めくくられました。明確な目標を確立して、クラウド ファースト サービスに集中し、組織全体の VPC Service Controls の使用を標準化することで、Commerzbank の BDAA ユニットは、データ保護を簡素化して、データの引き出しを防止しました。

Gorke 氏とその同僚は、改善とスケーラビリティの機会を見つけるために、VPC Service Controls のビジネスへの影響を継続的に評価しています。1 つのダッシュボードで、攻撃数、影響を受けたプロジェクト、攻撃元など、効果を測定します。2 つ目のダッシュボードでは、効果的な運用化と将来のための計画を支援しながら、VPC Service Controls の使用をモニタリングしました。

顧客データをできる限り保護するのは、金融組織にとって不可欠です。それと同時に、将来を見据えたテクノロジーを採用して、企業、エンジニア、データ サイエンティストを支援し、顧客のために最大限の価値を創出したいと考えています。VPC Service Controls は、いかに、金融機関が全体のセキュリティを強化しながらパブリック クラウド サービスを活用できるようにするという 2 つの目標を達成するのを支援できるかを示す典型的な例です。

VPC Service Controls について詳しくは、このドキュメントをご覧ください。Commerzbank の Google Cloud セキュリティの取り組みについては、Christian Gorke 氏の Google Cloud Next’23 のセッションでご確認いただけます。

-Commerzbank、VP / Cyber Center of Excellence センター長およびビッグデータと高度アナリティクス担当責任者 Christian Gorke 氏

-Google Cloud セキュリティ、シニア プロダクト マネージャー Sriram Balasubramanian