Packet Mirroring による高度なネットワーク脅威検出のセットアップ

Google Cloud Japan Team

※この投稿は米国時間 2020 年 6 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

攻撃を検出または阻止しようとする場合、ネットワークは優れた防御線となり得ます。VM が攻撃者による攻撃を受け、エンドポイント データにアクセスできなくなっても、ネットワーク データには引き続きアクセスできる可能性があります。脅威検出戦略として効果的なのは、ネットワーク データ、ログ、エンドポイント データを使用して、攻撃を受けている最中にネットワークを可視化することです。これにより、脅威を迅速に調査し、被害を最小限に抑えることができます。

パブリック クラウド環境では、完全なネットワーク トラフィックへのアクセスが困難な場合があります。昨年、Packet Mirroring のベータ版をリリースしましたが、このたび、一般提供を開始することになりました。Packet Mirroring の充実したパケット キャプチャ機能は、VPC 内および VPC 間、VM 間の内部トラフィック、インターネット上のエンド ロケーションと VM 間のトラフィック、さらに VM と本番環境の Google サービス間のトラフィックでのネットワーク異常識別を可能にします。

Packet Mirroring を有効にすると、サードパーティ製ツールを使用して、大規模なネットワーク トラフィックを収集、検査することができます。たとえば、侵入検知ソリューション(IDS)やネットワーク トラフィック分析(NTA)をデプロイして、Compute Engine および Google Kubernetes Engine(GKE)で実行されているワークロードを保護できます。サードパーティ製ソリューションをデプロイして、ネットワーク パフォーマンスのモニタリングとトラブルシューティングを行うこともできます。特定のオンプレミス システムをすでに使用しており、ハイブリッド クラウドのデプロイメントに同じベンダーを使用する場合、特に有効です。機能の概要については、こちらの動画をご覧ください。

Packet Mirroring のユースケースとエコシステム

わずか数か月ですでに、Packet Mirroring は先行ユーザーのネットワーク脅威の検出と分析において重要な役割を担うようになっています。以下に、お客様の最も一般的なユースケースを 3 つ示します。いずれも、Packet Mirroring によってパケットデータを完全にキャプチャし、パートナー ソリューションに送信して分析するものです。

- 侵入検知システム(IDS)をデプロイする - クラウドに移行するお客様は通常、セキュリティとコンプライアンスの要件を満たすために IDS をオンプレミスでデプロイしています。Packet Mirroring を使用すると、任意の IDS をクラウドにデプロイできます。また、Packet Mirroring は帯域外でデプロイされるため、トラフィックのルーティングを変更したり、アプリケーションを再構築したりする必要がなく、クラウドへの移行が加速されます。侵入防止を優先し、悪意のあるトラフィックをブロックする場合は、次世代ファイアウォールをインラインでデプロイできます。そのデプロイには Packet Mirroring は必要ありません。

- 高度なネットワーク トラフィック分析を実行する - ミラーリングされたデータを NTA ツールに送信すると、他のセキュリティ ツールでは検出できない可能性のある疑わしいネットワーク トラフィックを検出できます。高度な NTA ツールは、機械学習と高度な分析を利用して、ミラーリングされたパケットデータを検査し、ネットワークの通常の動作のベースラインを設定したうえで、セキュリティ攻撃を示す可能性のある異常を検出します。

- ネットワークの状態を可視化する - Packet Mirroring データをサードパーティ製のネットワーク パフォーマンス モニタリング ソリューションに統合して、ネットワーク状態の可視性を高め、ネットワークの問題をすばやくトラブルシューティングして、プロアクティブなアラートを受け取ることもできます。

Packet Mirroring は、主要なネットワーク モニタリングおよびセキュリティ ソリューションと緊密に統合されるため、上記のユースケースを実現できます。たとえば、IDS に Palo Alto VM-Series とともに Google Cloud Packet Mirroring を使用することにより、PCI DSS などのコンプライアンス要件を満たすことができます。また、ExtraHop Reveal(x) と Packet Mirroring を併用して、クラウドの可視性を向上させることもできます(ULTA Beauty がその組み合わせで e コマース オペレーションをスケーリングした事例については、こちらをクリックしてください)。

Google はこれまで、幅広いパートナーのエコシステムを構築するとともに、新しいエコシステムを積極的に模索してきました。適切なパートナー ソリューションを Packet Mirroring と組み合わせてデプロイすることで、セキュリティに関する分析情報を得ることができ、潜在的なセキュリティ攻撃の見落としを防ぐことができます。

Packet Mirroring を使ってみる

Packet Mirroring の使用を開始し、特定のインスタンス間のトラフィックをミラーリングするには、Packet Mirroring ポリシーを作成する必要があります。このポリシーは、ミラーリング対象のソースとコレクタの宛先という 2 つの部分からなります。ミラーリング対象のソースは、サブネット、ネットワーク タグ、またはインスタンス名を指定して選択できるコンピューティング インスタンスです。コレクタの宛先は、内部ロードバランサの背後にあるインスタンス グループです。ミラーリング対象のトラフィックは、パートナーのネットワーク モニタリングまたはセキュリティ ソリューションの一つをデプロイしたコレクタの宛先に送信できます。

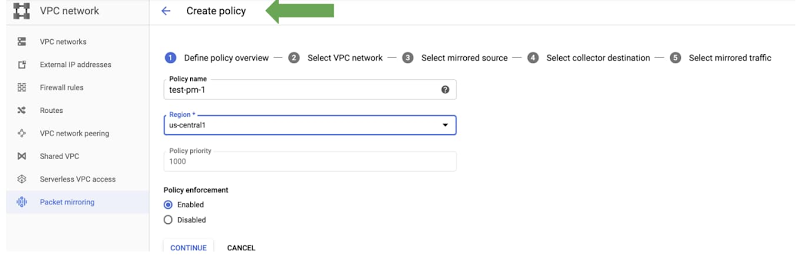

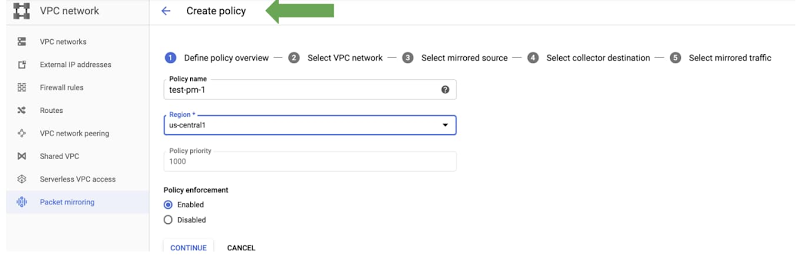

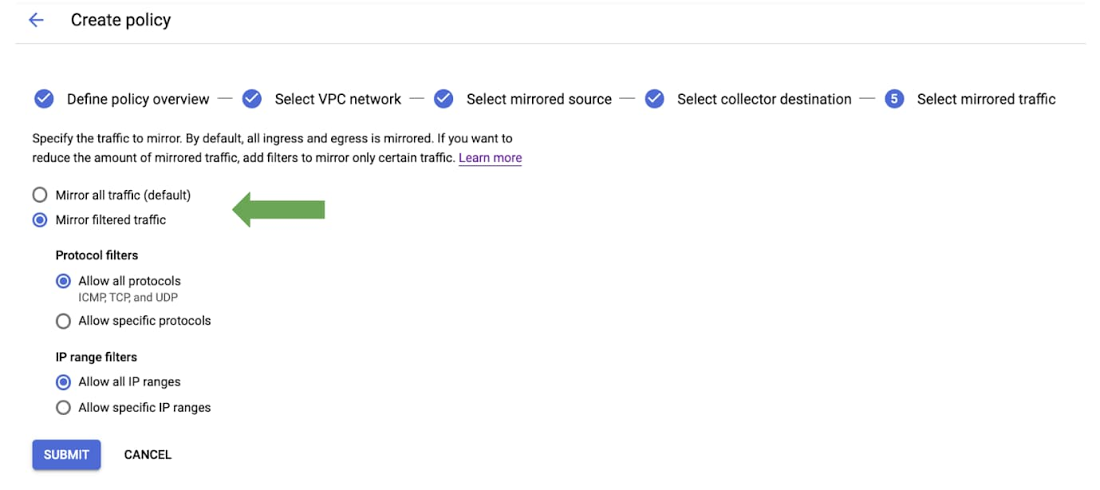

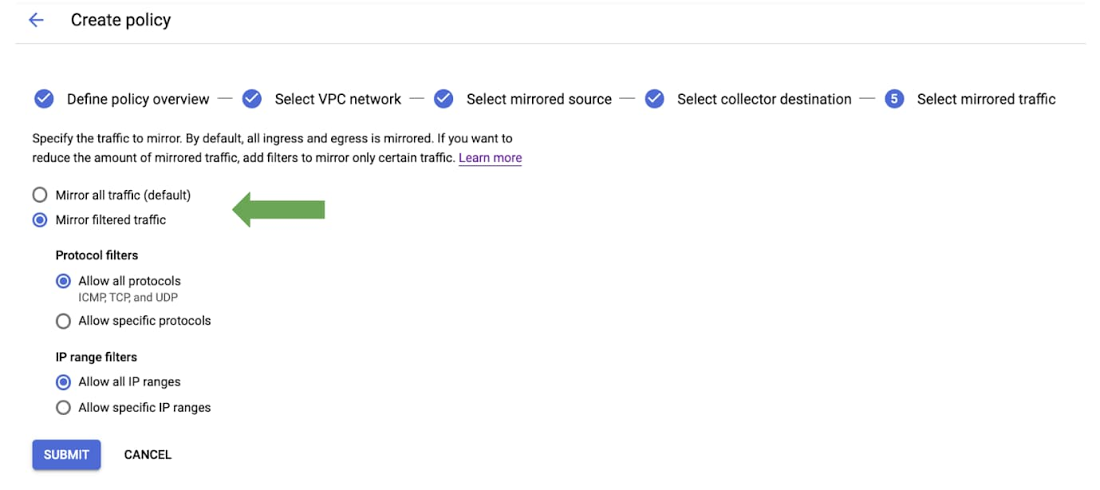

Packet Mirroring は、Google Cloud Console 内の [VPC ネットワーク] プルダウン メニューにあります。まず、UI で [ポリシーの作成] をクリックし、次の 5 つのステップを実行します。

1. ポリシーの概要を定義する

2. VPC ネットワークを選択する

3. ミラーリング対象のソースを選択する

4. コレクタの宛先を選択する

5. ミラーリング対象のトラフィックを選択する

ステップ 1: ポリシーの概要を定義する

最初のステップでは、ポリシーに関する情報を入力します。具体的には、名前や、ミラーリング対象のソースとコレクタの宛先があるリージョンなどを入力します。Packet Mirroring ポリシーは、ソースおよび宛先と同じリージョン内にある必要があります。作成時に [有効にする] を選択してポリシーをアクティブにすることも、無効のままにして後で有効にすることもできます。

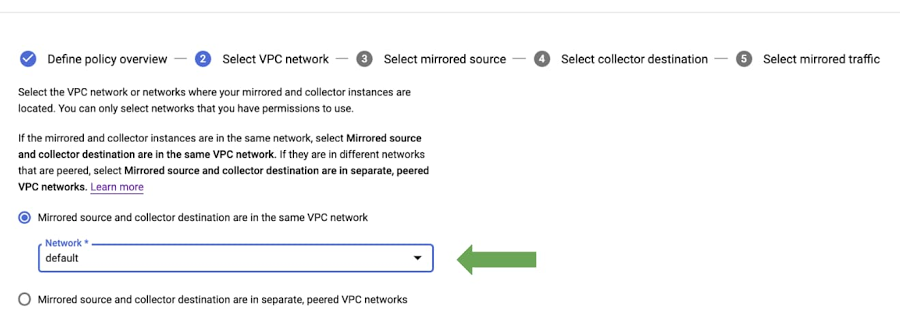

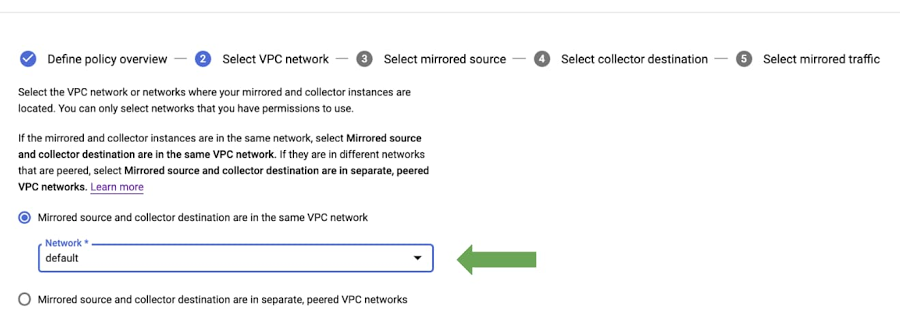

ステップ 2: VPC ネットワークを選択する

次に、ミラーリング対象のソースとコレクタの宛先がある VPC ネットワークを選択します。ソースと宛先の VPC ネットワークは、同じでも異なっていてもかまいません。同じ VPC ネットワーク内にある場合は、そのネットワークを選択します。ただし、異なるネットワークにある場合は、最初にミラーリング対象のソースのネットワークを選択し、次にコレクタの宛先のネットワークを選択します。2 つの異なるネットワークにある場合は、その 2 つのネットワークが VPC ピアリングを介して接続されていることを確認します。

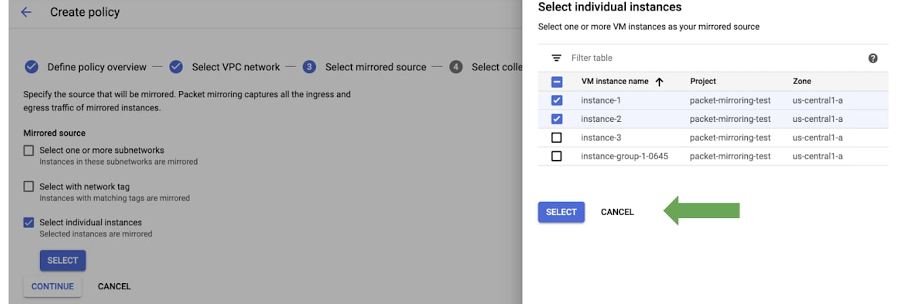

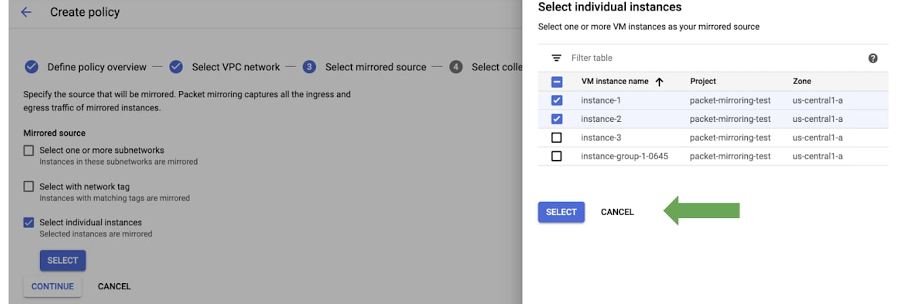

ステップ 3: ミラーリング対象のソースを選択する

ミラーリング対象のソースを 1 つ以上選択できます。ミラーリングは、1 つ以上のサブネット、ネットワーク タグ、またはインスタンス名を選択して指定したインスタンスで行われます。Google Cloud によって、指定したソースの少なくとも 1 つに一致するインスタンスがミラーリングされます。

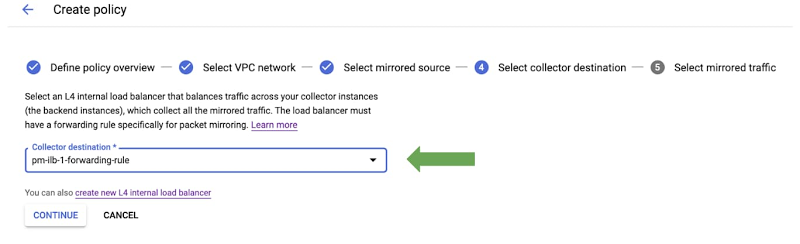

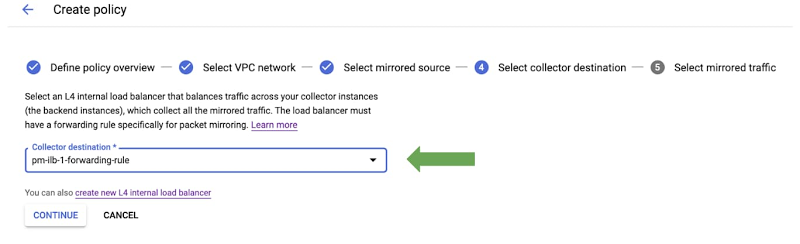

ステップ 4: コレクタの宛先を選択する

コレクタの宛先のインスタンス グループを設定するには、自動スケーリングと自動修復機能を備えたマネージド インスタンス グループを使用することをおすすめします。コレクタの宛先を指定するときには、内部ロードバランサに関連付けられている転送ルールの名前を入力します。必要に応じて、新しい内部ロードバランサを作成することもできます。Google Cloud によって、ミラーリングされたトラフィックがコレクタ インスタンスに転送されます。そのコレクタ インスタンスで、パートナー ソリューション(IDS など)をデプロイして、高度な脅威検出を実行します。

ステップ 5: ミラーリング対象のトラフィックを選択する

Packet Mirroring を有効にすると、Google Cloud によって、選択したインスタンスのすべてのトラフィックがミラーリングされます。ポリシーの一環としてミラーリングされるトラフィックを制限する場合は、[フィルタ済みトラフィックをミラーリングする] を選択します。これによって、特定のプロトコル(TCP、UDP、ICMP)や特定の IP 範囲を基準にするフィルタを追加できます。このようなフィルタを設定することで、ミラーリング対象のトラフィックの量を制御し、費用を管理することができます。[送信] をクリックして、Packet Mirroring ポリシーを作成します。このポリシーを有効にすると、トラフィックがコレクタ インスタンスにミラーリングされます。

Packet Mirroring を今すぐ使用する

Packet Mirroring は、すべての Google Cloud リージョンのすべてのマシンタイプで、Compute Engine インスタンスと GKE クラスタの両方に対して使用できます。料金については、実行する VM の数に関係なく、ミラーリング対象のトラフィックの量に基づいて計算されます。詳しくは、Packet Mirroring の料金をご覧ください。Packet Mirroring の使用方法について詳しくは、こちらをクリックしてください。

- By プロダクト マネージャー Shishir Agrawal、プロダクト マーケティング マネージャー Yang Liang