クロスクラウド ネットワークにおける VPC 間接続のアーキテクチャ パターン

Ammett Williams

Developer Relations Engineer

Mark Schlagenhauf

Technical Writer

※この投稿は米国時間 2025 年 2 月 27 日に、Google Cloud blog に投稿されたものの抄訳です。

ハイブリッド環境をクラウドに接続することは、クラウド アーキテクチャの非常に重要な側面です。オンプレミス環境からの接続だけでなく、マルチクラウド環境間の通信も必要です。このブログ投稿では、クロスクラウド ネットワークを使用したハブアンドスポーク通信のリファレンス アーキテクチャをいくつかご紹介します。

クロスクラウド ネットワークの機能

クラウド プロジェクトの拡大に伴ってネットワークを追加していくと、ネットワーク間通信が必要になります。クロスクラウド ネットワークは、Google の世界規模のソフトウェア定義バックボーンを活用して、分散型アプリケーションを接続する多対多の接続用の機能とアーキテクチャを提供します。

2 つのアーキテクチャ パターンを見てみましょう。VPC ネットワーク ピアリングに基づくパターン 1 と、Network Connectivity Center に基づくパターン 2 です。

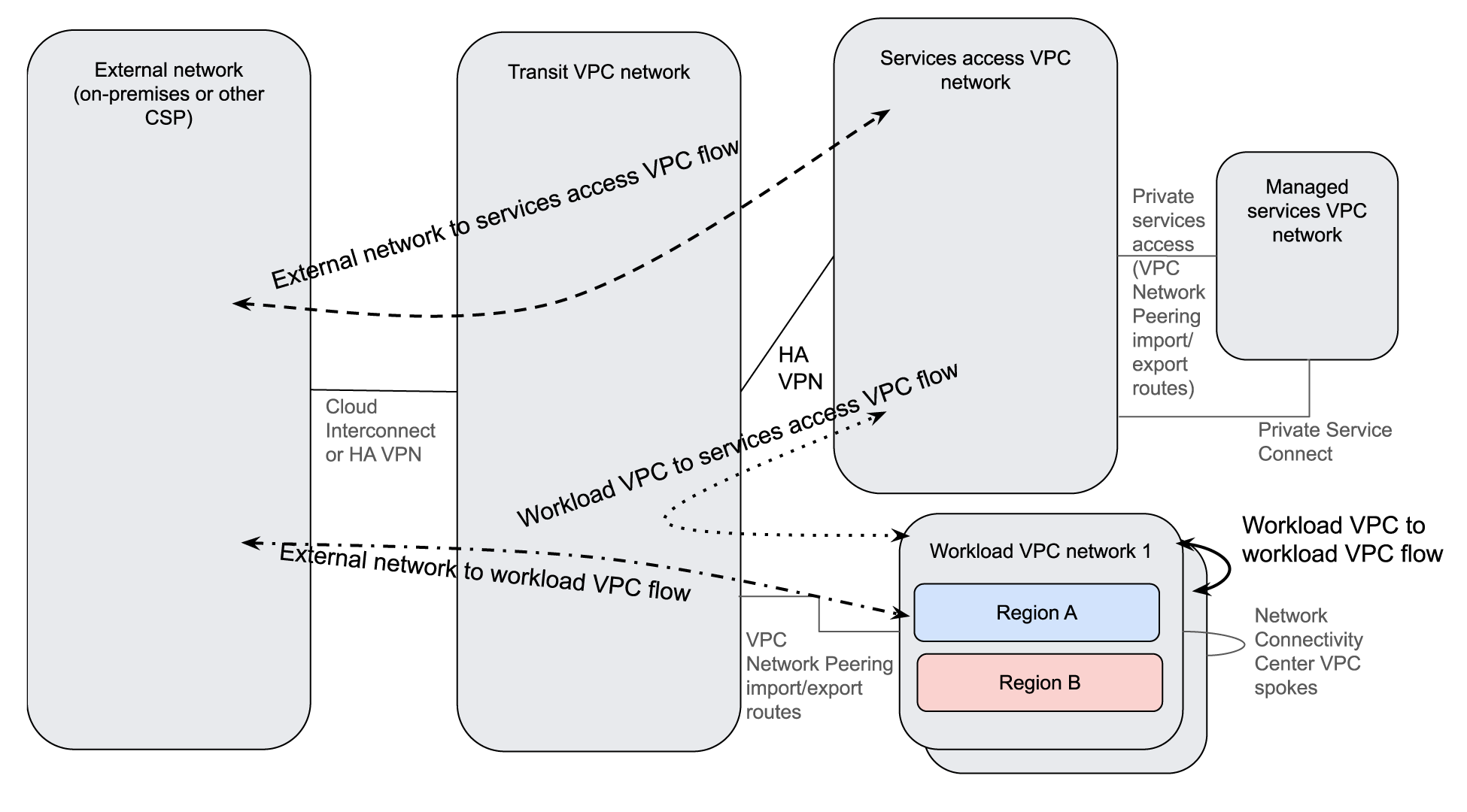

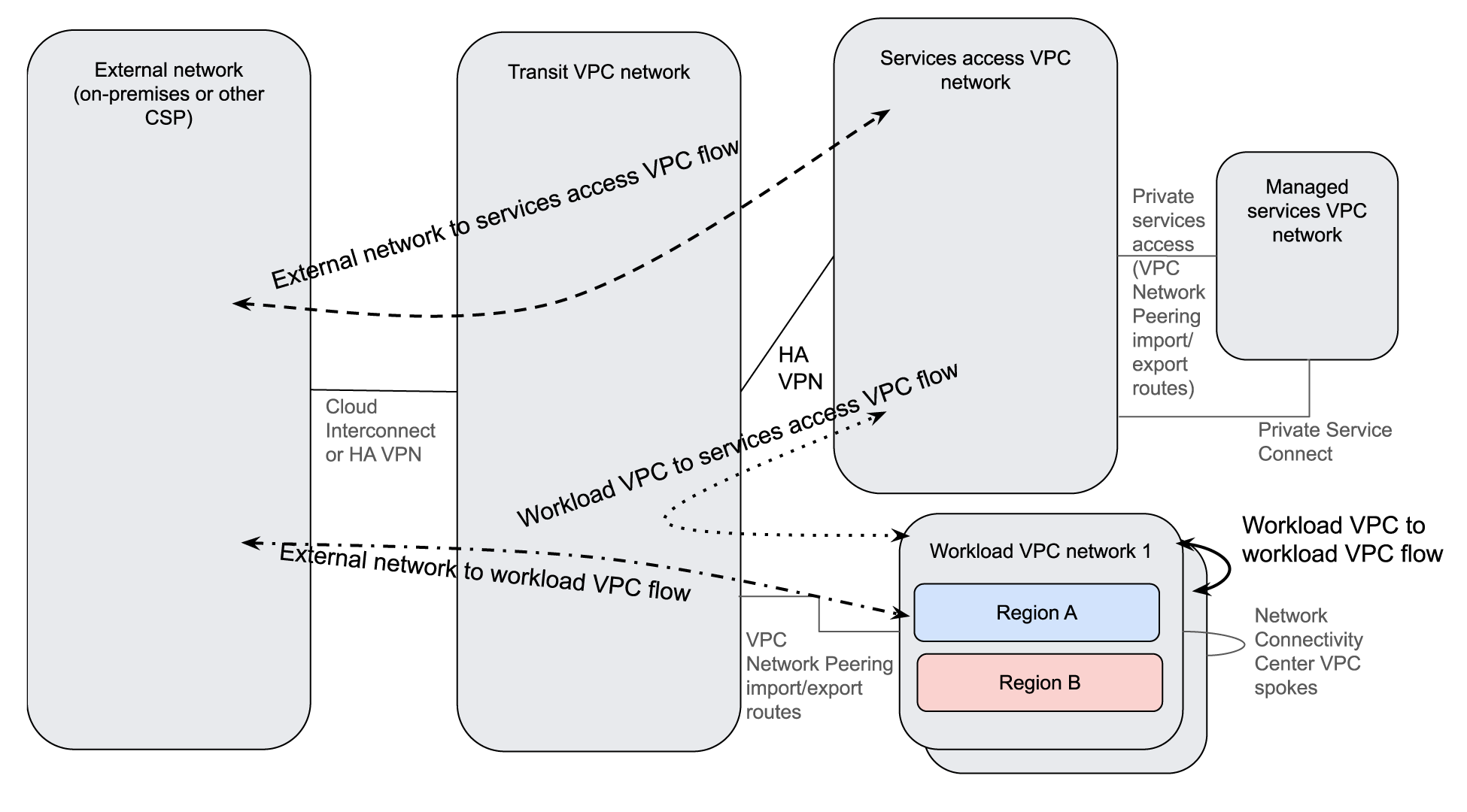

パターン 1 - VPC ネットワーク ピアリングを使用した VPC 間通信

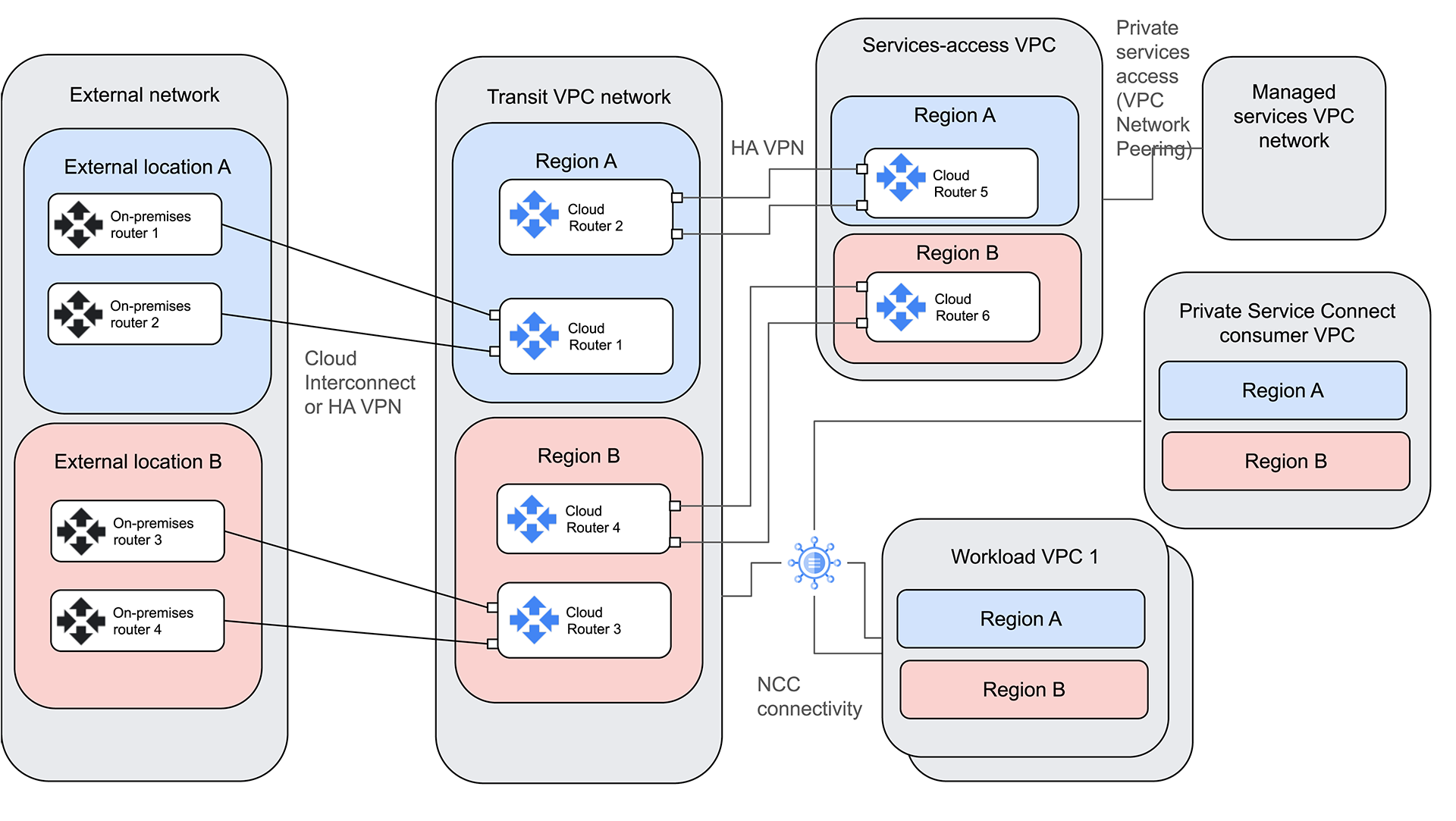

ネットワーク設計の検討方法を理解するために、外部ネットワークから Google Cloud 内のワークロード VPC ネットワーク 1 にあるアプリケーションへのパケットフローを見てみましょう。この設計では、VPC ネットワーク ピアリングの使用に焦点を当てています。このネットワークを構成するのは、外部ネットワーク(オンプレミスと他のクラウド)と Google Cloud ネットワーク (トランジット VPC、サービス アクセス VPC、マネージド サービス VPC、ワークロード VPC)です。

この設計では、エンドツーエンドのソリューションを実現するために次のサービスを使用します。

-

Cloud Interconnect(Direct、Partner、Cross-Cloud)- オンプレミスまたは他のクラウドからトランジット VPC に接続する

-

Cloud VPN - サービス アクセス VPC からトランジット VPC に接続し、プライベート サービス アクセス ネットワークからカスタムルートをエクスポートする

-

VPC ネットワーク ピアリング - ワークロード VPC からトランジット VPC に接続する

-

プライベート サービス アクセス - サービス アクセス VPC でマネージド サービスにプライベート接続する

-

Private Service Connect - マネージド サービス VPC ネットワークでサービスを公開して、そのサービスをサービス アクセス VPC で使用できるようにする

-

Network Connectivity Center VPC スポーク - 必要に応じてワークロード VPC 間の通信を許可する

ルート交換やパケットフローなどのより詳細な情報については、アーキテクチャ ドキュメントの詳細なリファレンス ガイド「VPC ネットワーク ピアリングを使用したクロスクラウド ネットワークの VPC 間の接続」をご覧ください。

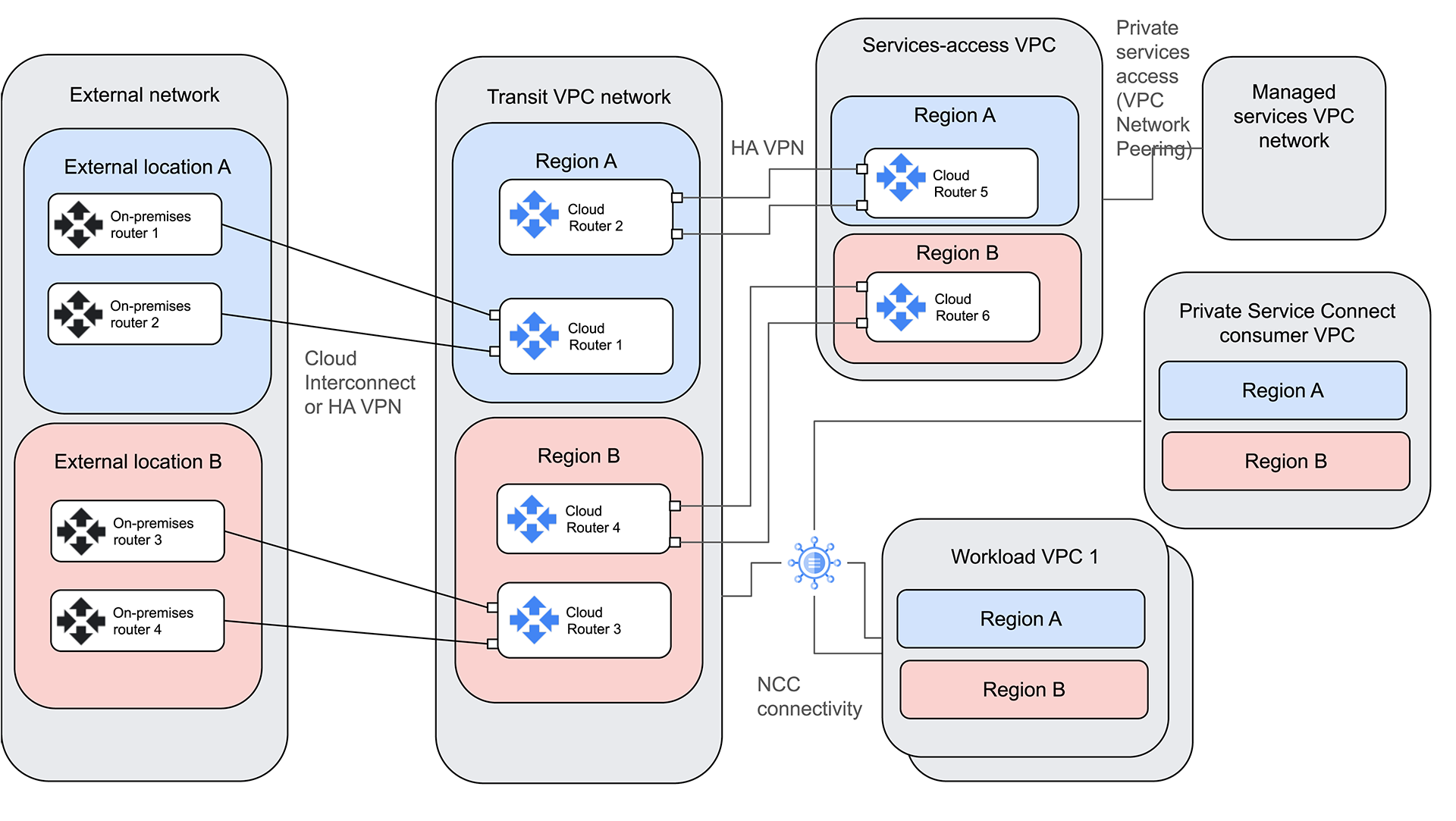

パターン 2 - Network Connectivity Center を使用した VPC 間通信

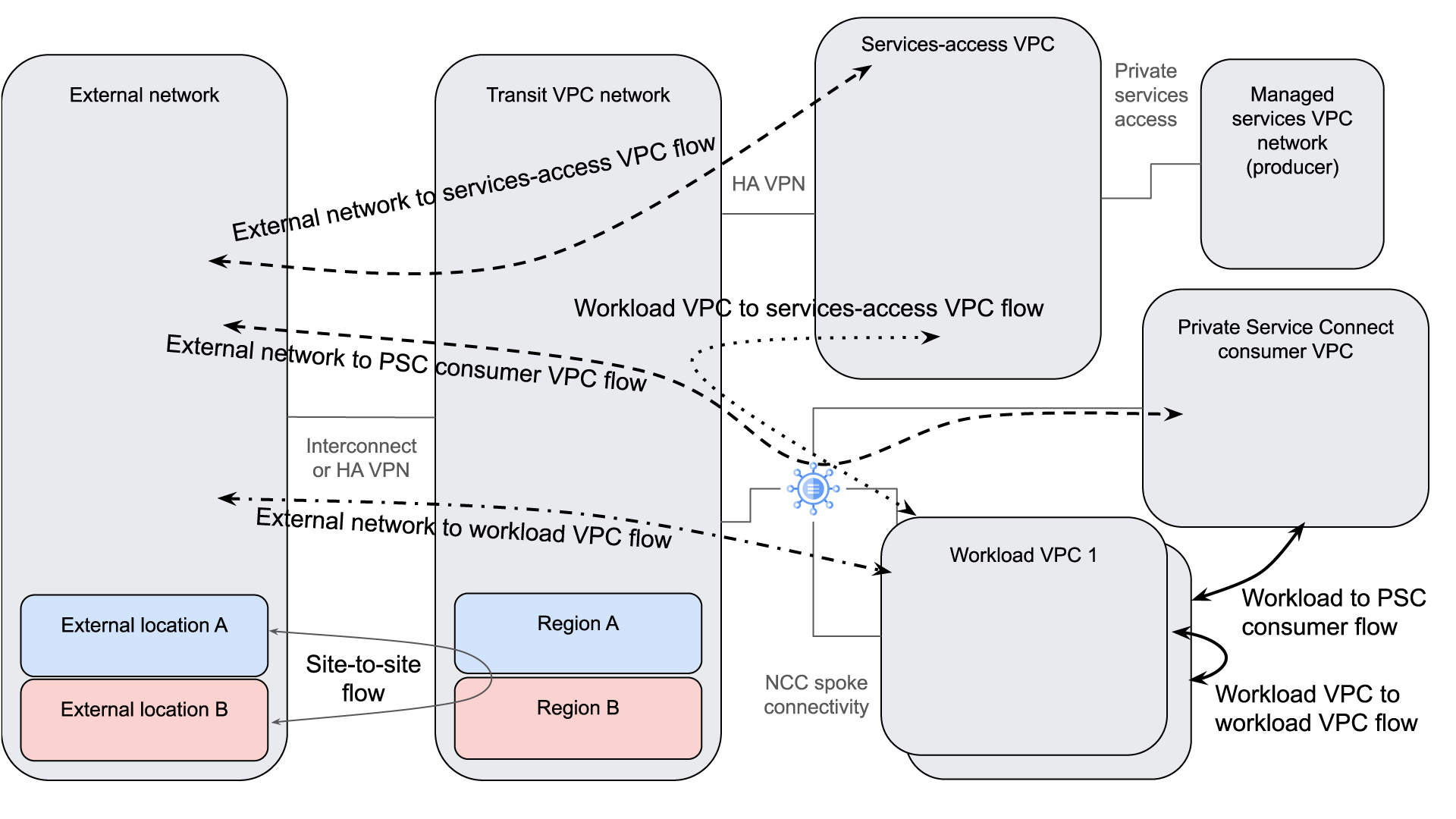

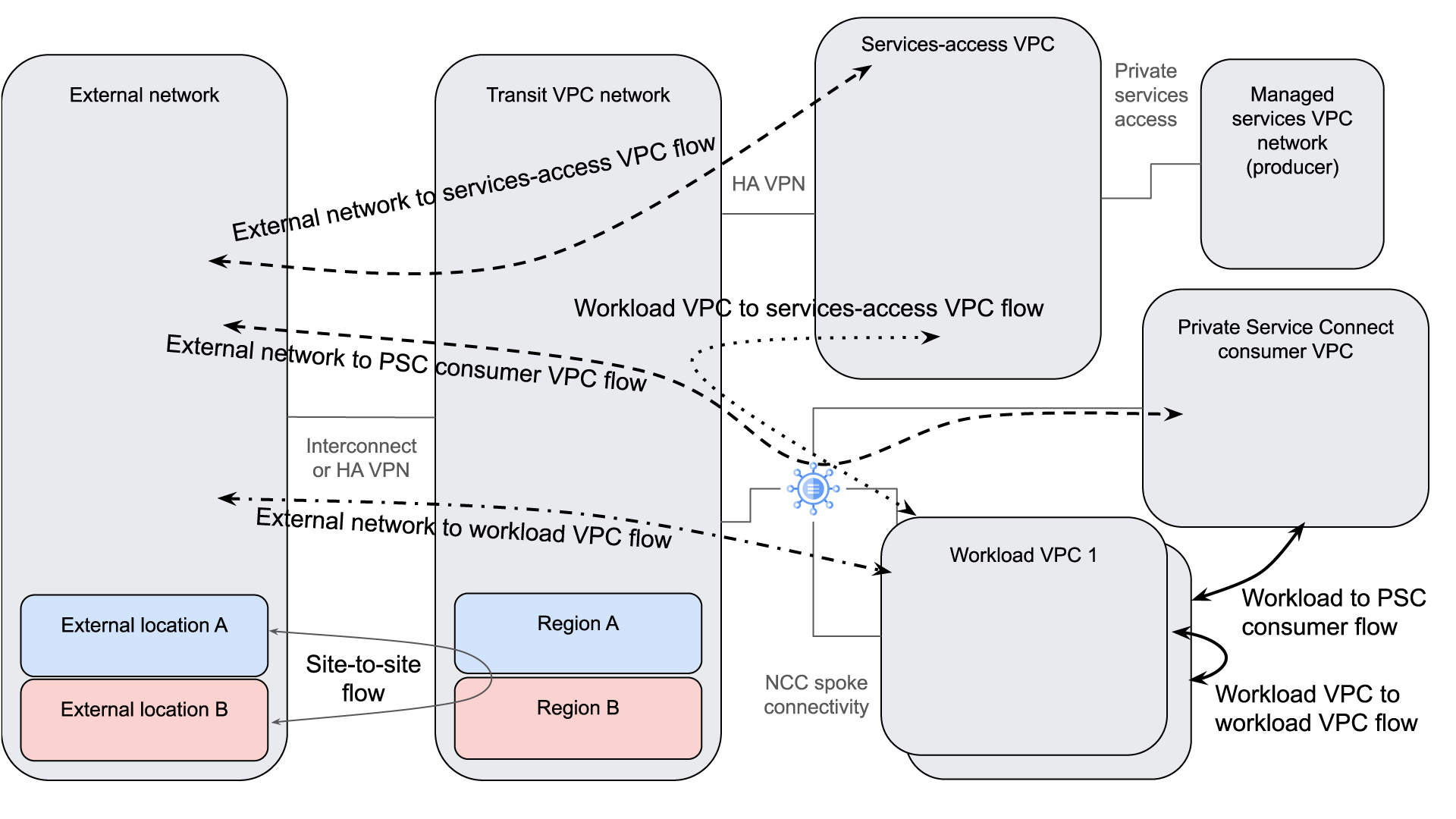

このより新しいタイプの設計では、Network Connectivity Center をスター構成と Interconnect スポークとともに使用します。この構成でのネットワーク設計の検討方法を理解するために、外部ネットワークからワークロード VPC 1 にあるアプリケーションへのパケットフローを見てみましょう。

このネットワークを構成するのは、外部ネットワーク(オンプレミスと他のクラウド)と Google Cloud ネットワーク (トランジット VPC、サービス アクセス VPC、マネージド サービス VPC、Private Service Connect コンシューマー VPC、ワークロード VPC)です。

この設計では、エンドツーエンドのソリューションを提供するために次のサービスを使用します。

-

Cloud Interconnect(Direct、Partner、Cross-Cloud)- オンプレミスまたは他のクラウドからトランジット VPC に接続する(この例では、複数の外部ロケーションがさまざまなリージョンに接続されている)

-

Cloud VPN - サービス アクセス VPC からトランジット VPC に接続し、プライベート サービス アクセス ネットワークからカスタムルートをエクスポートする

-

VPC ネットワーク ピアリング - ワークロード VPC からトランジット VPC に接続する

-

プライベート サービス アクセス - サービス アクセス VPC でマネージド サービスにプライベート接続する

-

Private Service Connect - マネージド サービス VPC ネットワークでサービスを公開して、サービス アクセス VPC と Private Service Connect コンシューマー VPC で使用できるようにする(接続されたピアでサービスへのエンドポイントが利用可能になる)

-

Network Connectivity Center VPC スポーク - 必要に応じてワークロード VPC 間の通信を許可する

-

Network Connectivity Center のトポロジ - 事前定義されたトポロジを利用する(要件に応じてメッシュまたはスターを選択)

Network Connectivity Center のスタートポロジ、ルート交換、パケットフローなどの詳細については、アーキテクチャ ドキュメントの詳細なリファレンス ガイド「Network Connectivity Center を使用したクロスクラウド ネットワークの VPC 間の接続」をご覧ください。

次のステップ

ネットワーク移行サポートとクロスクラウド ネットワークについて詳しく学びましょう。

ご質問やご意見がございましたら、Linkedin 経由で筆者までご連絡ください。

-デベロッパーリレーションズ エンジニア、Ammett Williams