Cross-Cloud Network: 柔軟性の高い、カスタマイズ可能なプライベート ネットワーク

Google Cloud Japan Team

※この投稿は米国時間 2024 年 2 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

Cross-Cloud Network は、多対多の接続を可能にする一連の機能とアーキテクチャを提供します。これは Next ‘23 で発表されたもので、電子書籍 Introduction to Google Cross-Cloud Network(Google Cross-Cloud Network の概要)を読むと、その概要を知ることができます。

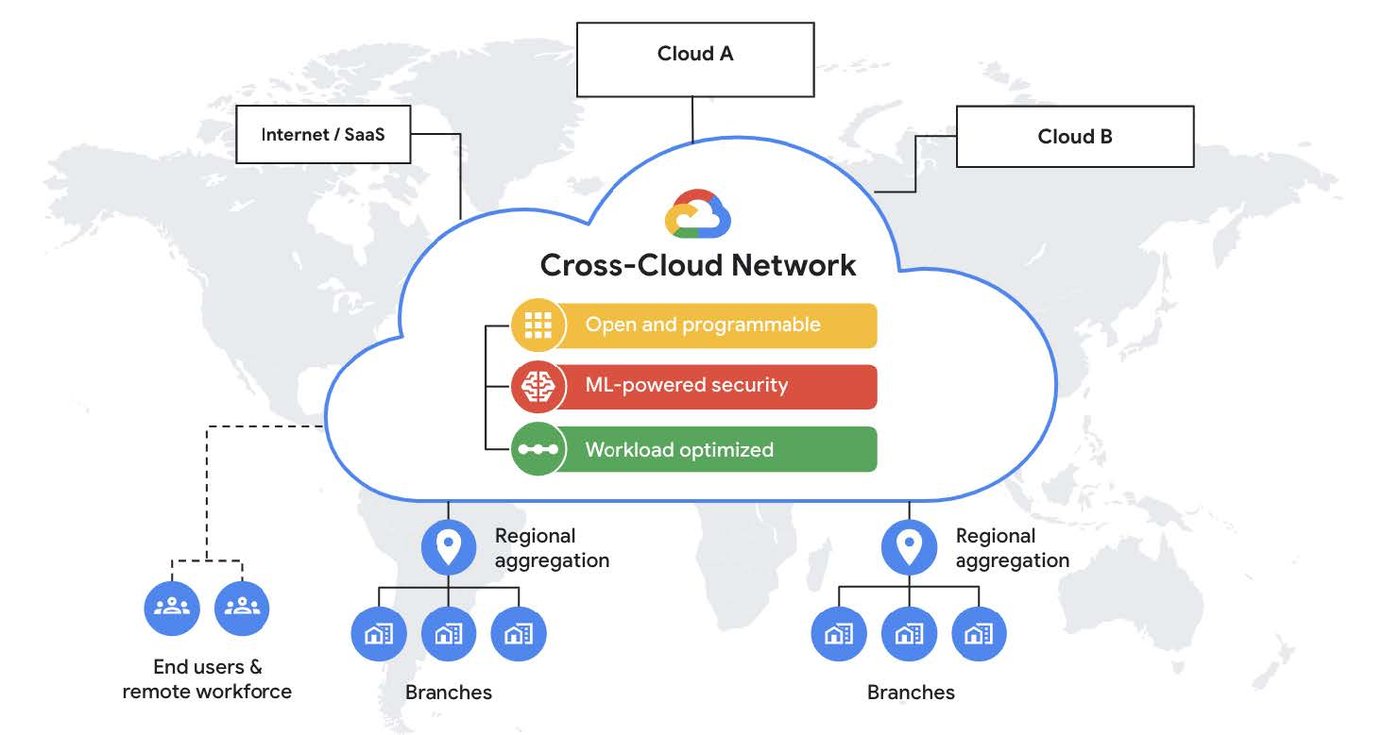

Cross-Cloud Network とは

Cross-Cloud Network は、場所を問わずに多層アプリを構築してネットワーク化したいという組織のニーズに応えるソリューションです。Google Cloud のグローバル バックボーンは、アプリケーションを設計、スケール、ネットワーク化するためのスケーラブルなプラットフォームとなり、データセンター、他のクラウド、Google Cloud にあるアプリケーション ワークロードを簡単かつ安全に接続する柔軟性を実現します。

ユースケース

Cross-Cloud Network は、以下の実現に役立ちます。

- 分散アプリケーションの構築 - Cross-Cloud Network は、高いパフォーマンス、信頼性、セキュリティを提供しながら、ハイブリッドおよびマルチクラウド ネットワークとセキュリティ アーキテクチャの設計を簡素化します。Cross-Cloud Interconnect、Private Service Connect、Network Connectivity Center などの先進的なプロダクトにより、さまざまなクラウドやプライベート データセンターのサービスを簡単に接続できます。

- インターネットに接続するアプリケーションとコンテンツの配信 - Cross-Cloud Network は、Google の大規模なグローバル インフラストラクチャを活用し、Cloud ロードバランサ、Cloud Armor、Cloud CDN を組み合わせて、最適なパフォーマンス、セキュリティ、ユーザー エクスペリエンスを実現します。Cross-Cloud Interconnect を使用して複数のクラウドを接続し、総所有コスト(TCO)を削減することも可能です。

- ハイブリッド ワークフォース - ハイブリッド ワークフォースのセキュリティを簡素化するために、Cross-Cloud Network は Palo Alto Networks、Broadcom、Fortinet の主要なセキュリティ サービス エッジ(SSE)ソリューションと統合されています。このネイティブ インテグレーションにより、ネットワークを完全に設定しなくてもセキュリティが合理的に確保され、安全かつ最適なユーザー エクスペリエンスを実現できます。

Cross-Cloud Network のコンポーネント

Cross-Cloud Network では、さまざまなサービスを利用してワークロードをネットワーク化することができます。このネットワーク化を支援するコアサービスをいくつかご紹介します。

- Cloud Interconnect - 高速な直接リンクでオンプレミスのロケーションに接続します。MACsec にも対応しています。

- Cross-Cloud Interconnect - 10 Gbps と 100 Gbps の速度で利用でき、99.99% の SLA で他のクラウドに直接接続できます。

- Network Connectivity Center - Interconnect、HA VPN、SD-WAN スポークを接続して、サイト間の転送を可能にします。VPC スポークのサポートは現在プレビュー版で、Google Cloud 全体で複数の VPC を接続できます。

- ロードバランサ - 開発者によるサービスのカスタマイズを可能にする Service Extension コールアウトを備えた、幅広い L4 および L7 ロードバランサ ポートフォリオで、アプリケーションのパフォーマンスを最適化します。

- ネットワーク エンドポイント グループ(NEG) - バックエンドのグループを指定する構成オブジェクトです。複数の NEG タイプ(ゾーン、インターネット、サーバーレス、ハイブリッド、Private Service Connect NEG)があり、ユースケースに応じて使用できます。

- Cloud Armor - ML を活用した高度な WFA により DDoS 攻撃や OWASP Top 10 攻撃からネットワーク エッジを保護します。

- Private Service Connect(PSC)- サービスや Google API にプライベート接続します。

- ネットワーク仮想アプライアンス(NVA)- トラフィックをルーティングさせる、一元化された VM アプライアンスを使用できるようにします。一般的なユースケースとしては、サードパーティの次世代ファイアウォール(NGFW)、侵入検知システム(IDS)、ウェブ アクセス ファイアウォール(WAF)、NAT、透過型プロキシなどがあります。

アーキテクチャの観点からユースケースに基づいて柔軟に設計できます。

アーキテクチャ

電子書籍 “Introduction to Google Cross-Cloud Network(Google Cross-Cloud Network の概要)では、複数のアーキテクチャが紹介されています。そのうちの 2 つを簡単に見ていきましょう。

設計 1:

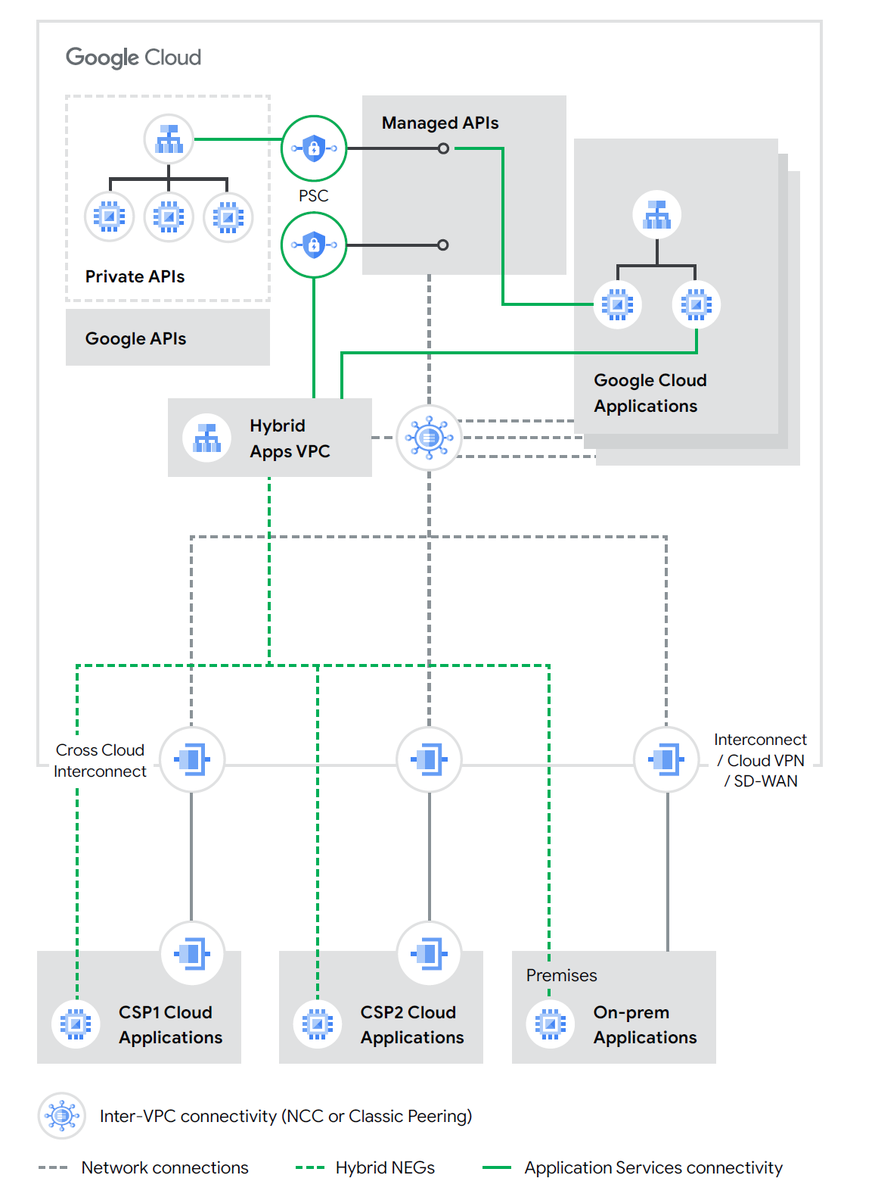

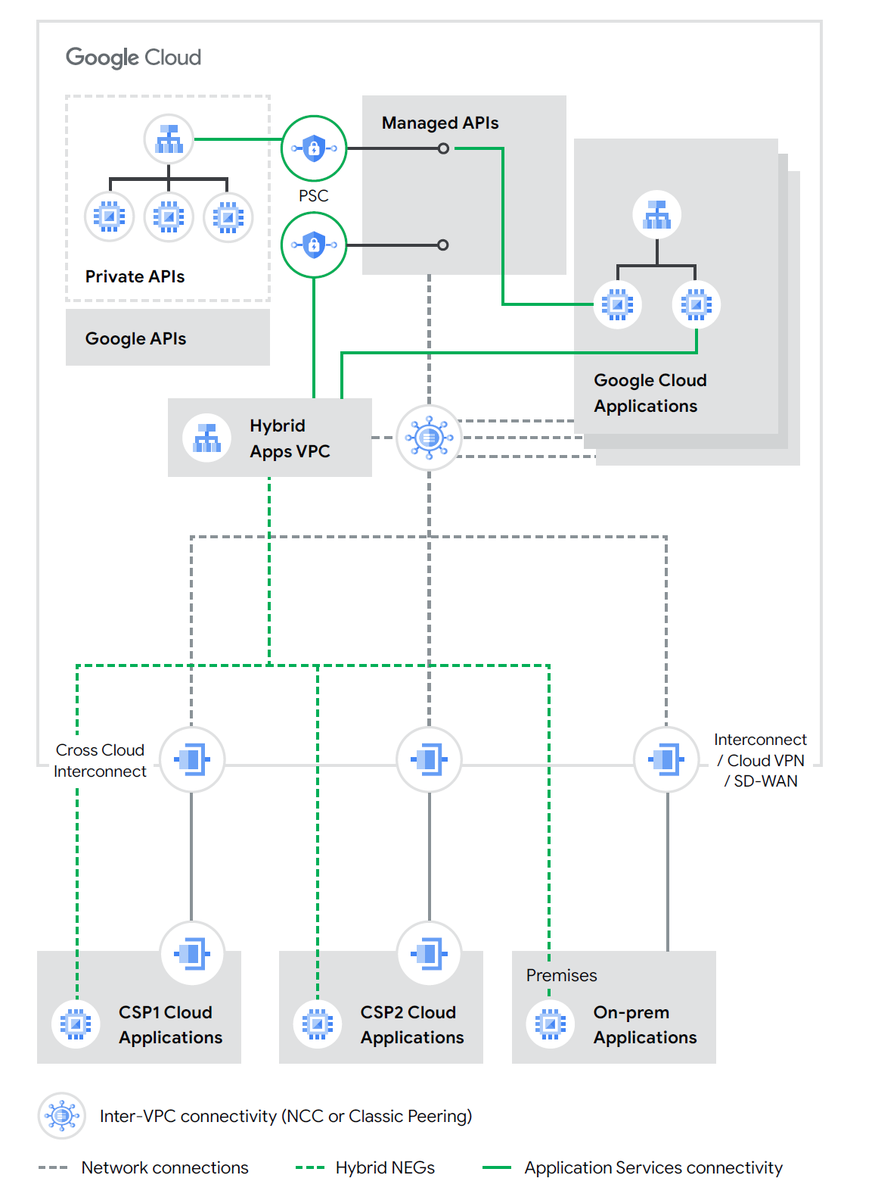

このパターンでは、Cloud Interconnect、Cross-Cloud Interconnect、SD-WAN または Cloud VPN を介してハイブリッドおよびマルチクラウド接続を提供しています。ロードバランサは、利用できる外部および内部オプションを使って、単一の IP アドレス経由でアプリケーションにアクセスできるようにしています。

公開 Google API には、PSC オプションを使ってプライベート アクセスできます。オンプレミスのアプリケーションには、ハイブリッド NEG を使うこともできます。

Interconnect スポークを Network Connectivity Center にアタッチすると、アタッチされたスポーク間の通信が可能になります。設計アーキタイプに応じて使用できる組み合わせは複数あります。アーキタイプについて詳しくは、ドキュメント Google Cloud のデプロイ アーキタイプをご覧ください。

設計 2:

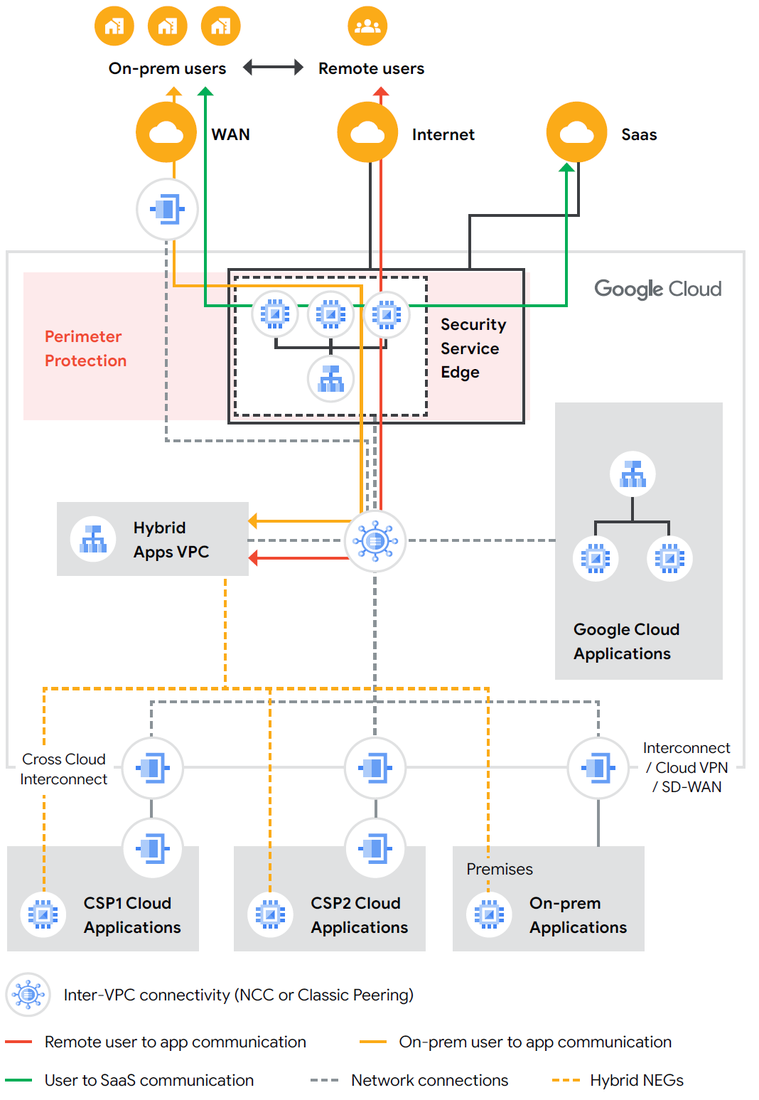

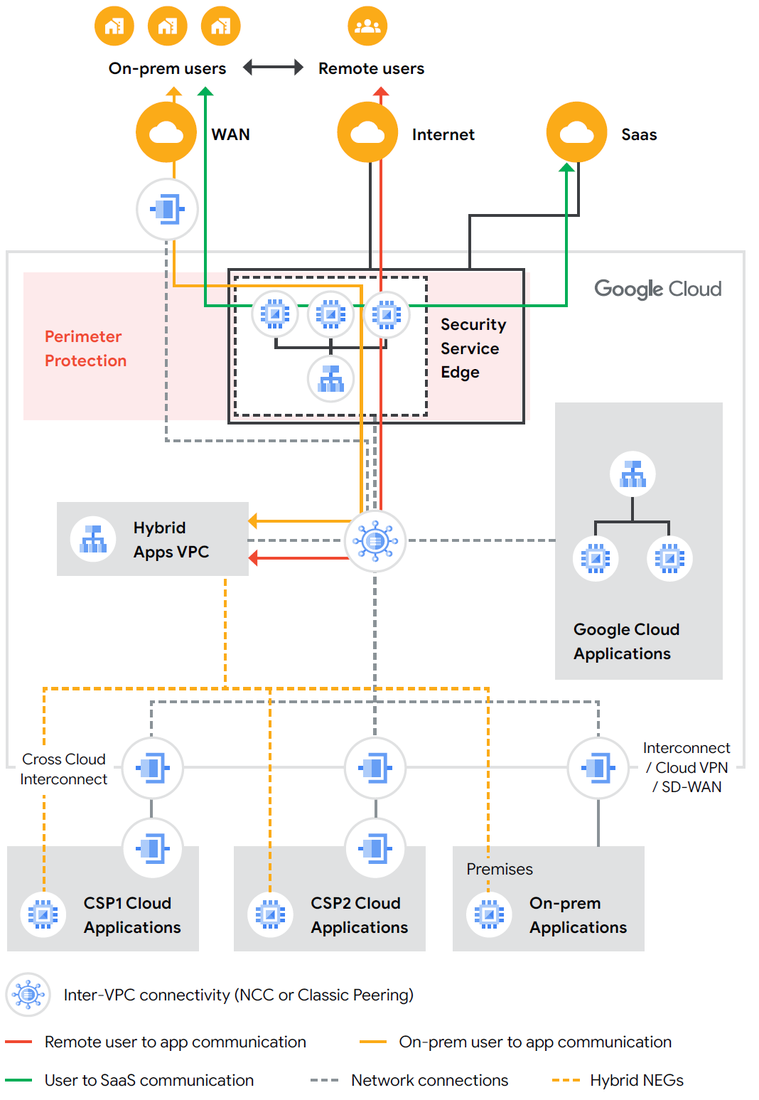

このパターンでは、公開アプリへの公開アクセス、アプリへの従業員のアクセス、アプリケーション間通信を保護することができます。ロードバランサは、グローバル IP 経由でアプリケーションを公開します。また、Cloud Armor を利用して、WAF や分散型形サービス拒否攻撃(DDoS)に対する防御を提供できます。リモート ユーザー接続を保護するため、Identity-Aware Proxy に加えてセキュリティ サービス エッジ(SSE)スタックを、エコシステム パートナーから Google Cloud 内にネイティブにデプロイできます。これを設計に統合することにより、アプリケーションのパフォーマンスに影響を与えることなく、これらのサービスにトラフィックをステアリングすることができます。

Google Cloud で利用可能なさまざまなアーキタイプに関するアーキテクチャ ガイドなど、このトピックに関する今後の投稿にもご期待ください。

Cross-Cloud Network についてさらに詳しく

Cross-Cloud Network について詳しくは、以下のリソースをご覧になることをおすすめします。

ドキュメント PDF(電子書籍): Introduction to Google Cross-Cloud Network(Google Cross-Cloud Network の概要)(おすすめの参考資料)

- ランディング ページ: Cross-Cloud Network

- ドキュメント: Google Cloud を使用したハイブリッド アーキテクチャとマルチクラウド アーキテクチャの構築

- YouTube: マルチクラウドの世界に向けた安全な企業ネットワークの設計

- YouTube: Cross-Cloud Interconnect デモ 2

ご不明な点やご意見がございましたら、Linkedin 経由で筆者までお送りください。

-デベロッパーリレーションズ エンジニア Ammett Williams