GKE のセキュリティを強化する、カスタムの組織のポリシーの紹介

Google Cloud Japan Team

※この投稿は米国時間 2022 年 9 月 22 日に、Google Cloud blog に投稿されたものの抄訳です。

コンプライアンス責任者とプラットフォーム エンジニアリング チームにとって、さまざまなプロダクト、環境、チームの全体にわたるセキュリティの確保、整合性の管理、ガバナンスの監督が難しい課題となることは珍しくありません。この課題に対処するために利用できるのが、Google Cloud の組織のポリシー サービスです。このサービスでは、ポリシーベースのアプローチによって Google Cloud のリソースとプロジェクト全体にわたりポリシー管理を簡素化します。

カスタムの組織のポリシーのプレビュー リリースをお知らせするにあたって、カスタムの組織のポリシーと Google Kubernetes Engine(GKE)のインテグレーションをご紹介します。GKE 向けのカスタムの組織のポリシーは、ユーザーが組織のニーズに合わせて定義するガードレールを使って、セキュリティを強化し、効率性を向上させます。Google Cloud のお客様は追加料金なしで利用できます。

ポリシーとは、システムによって実装される、「すべてのクラスタの構成で自動アップグレードを有効にする」といった意図のステートメントのことです。Google の組織のポリシー サービスでは、意図(自動アップグレードの有効化)を定義するためにポリシーの制約を使用し、その制約をプロジェクトやフォルダなどの特定のリソースに適用するためにポリシーを使用します。カスタムの組織のポリシーではユーザーが独自のカスタム制約を作成できるようになっており、組織のポリシー サービスの機能が拡張されています。

エンジニアリング組織がカスタムの組織のポリシーを利用して、セキュリティの強化と効率性の向上を実現する 5 つの方法を詳しく見ていきましょう。

1. ポリシー管理を統合してカスタマイズする

複数のサービス、プロダクト、チームのすべてにわたって一貫性のある構成とセキュリティ基準を確立し、管理するのは大変なことです。クラウド ソリューションは多数の要素で構成されています。通常、このようなソリューションをセキュリティで保護するには、複数のチームとステークホルダーの間での緊密なコラボレーションが必要となります。

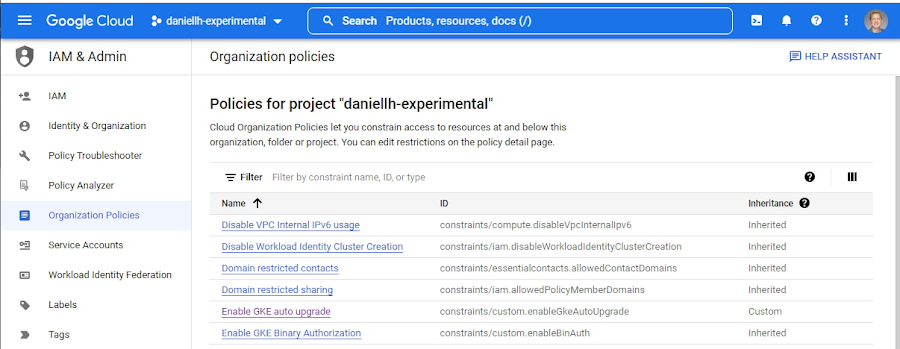

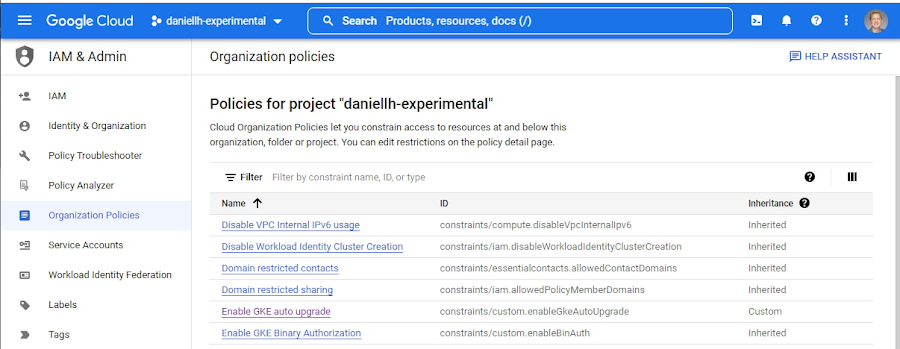

Google の組織のポリシー サービスは、組織階層全体で効率的にポリシーの適用を管理するための単一フレームワークを提供して、ポリシー管理を統合して簡素化できます。組織のポリシーでは組み込みのポリシー制約を使用して、GKE とのインテグレーションに対応できるだけでなく、他の Google Cloud サービスとのインテグレーションにも対応できます。

GKE 向けのカスタムの組織のポリシーのプレビューによって、ビジネスやチームのニーズに合わせてカスタマイズしたポリシーを柔軟に定義し、適用できるようになります。組み込みのポリシー制約とカスタム ポリシー制約は、組み合わせて使用するように意図されています。カスタムの組織のポリシーは組み込みの組織のポリシーと同様に動作するため、CI / CD ワークフローに統合してポリシー変更をコードとして実現できます。

2. すぐに使えるセキュリティのデフォルト設定を拡張する

GKE では、デフォルト値として設定されているセキュリティのベスト プラクティスを実装するだけで、簡単にセキュリティを確保できます。たとえば GKE はデフォルトで、シールドされたノードを使用し、Cloud Logging を有効にして、Kubernetes ウェブ ダッシュボードを無効化します。これらのデフォルト設定は堅牢なベースラインとなりますが、コンプライアンス責任者が監査でセキュリティを証明する際は、監査固有の要件を満たす必要がある場合もあります。また、これらのデフォルト設定と組織固有のベスト プラクティスに確実に従うようにするためのガードレールをプラットフォーム チームが実装しなければならない場合も考えられます。いずれの場合の要件にしても、GKE 向けのカスタムの組織のポリシーで対処できます。

Google Cloud では、ポリシーを使用してセキュリティ ガバナンスとコンプライアンスを管理することをおすすめしています。ポリシーは、関与する複数のシステム、プロセス、チームのすべてに対して明確な定義と契約を確立します。ポリシーベースのアプローチであれば、継続的なコンプライアンスとセキュリティ対策の管理に取り組む際のオーバーヘッドと摩擦が軽減されるように管理を自動化し、他のツールやプロセスを統合する機会がさらに増えます。

セキュリティの目標とエンジニアリング基準をポリシーとして定義するうえでも、ガードレールや違反措置を大規模に実施するうえでも、GKE 向けのカスタムの組織のポリシーを導入することで柔軟性がさらに向上します。

3. アドオンなしの強力なポリシー

GKE 向けのカスタムの組織のポリシーは、追加料金なしですぐに使用でき、追加のクラスタ コンポーネントをインストールする必要はありません。カスタムのポリシー制約を YAML ファイルで定義し、Cloud Shell や API を使用して Google Cloud のリソースに適用するだけです。

GKE に組織のポリシー サービスが統合されているため、プラットフォーム チームやセキュリティ チームが新たなアドオンのライフサイクルを管理する負担が軽減され、管理者は簡単に新しいポリシー制約を作成できます。

カスタムの組織のポリシーと併せて、OPA Gatekeeper や Kyverno などのよく使われているサードパーティのポリシー ソリューションも使用できます。この場合、カスタムの組織のポリシーで GKE API(クラスタとノードプール)に制約を適用する一方で、Kubernetes クラスタ内のリソース(Deployment など)には他のソリューションで制約を適用できます。

4. ルールに対するニッチな例外に対処する

クラウドのセキュリティとガバナンスが「全か無か」であれば話は簡単ですが、俗に言うように、どんなルールにも例外は付き物です。セキュリティ チームとプラットフォーム チームはしばしば、組織全体のベスト プラクティスを定義して実装しつつ、その標準では対応できないシナリオのための例外処理をサポートするという難しい課題に直面します。

組織のポリシーには、管理者がポリシー継承と組織のポリシーのリソース階層を使ってさまざまなプロジェクトとリソースのポリシーを管理するためのツールが用意されています。管理者は同じフレームワークを使用して例外を管理できます。ポリシーに変更を加え、特定のリソースを除外する新しい条件を追加するだけです。たとえば、特定の GKE クラスタを除外対象にするには、そのクラスタをタグで識別する新しい条件を組織のポリシーに追加します。

5. 整合性を確保して効率を向上させる

エンジニアリング基準の体系化、デベロッパーのためのガードレールの実装、そして開発プロセスにおけるアップストリームでの自動化による継続的コンプライアンスとセキュリティの統合に対処するポリシー ソリューションを求めるエンジニアリング組織が増えています。

GKE 向けのカスタムの組織のポリシーを利用すれば、GKE のクラスタとノードプールに対し、エンジニアリング基準を簡単に定義、適用できます。この構造化されたポリシー重視のアプローチでは、どの制約やポリシーでも構文と可読性の点で整合性を確保できます。したがって、デベロッパーがオンボーディングして学習するための時間が大幅に短縮されるとともに、エンジニアリング ガイドラインとその監査と適用方法を定義するドキュメントを管理する必要も最小限に抑えられます。

エンジニアリング基準とガードレールは、セキュリティ文化を確立し、開発の効率を向上させ、チーム間のコラボレーションにおける摩擦を少なくするうえで必要不可欠です。ポリシーは、これらの基準を明確かつ整合性のある方法で表現し、基準を監査して適用するための機能を提供します。

今すぐ利用開始

GKE 向けのカスタムの組織のポリシーのプレビューは、柔軟かつ強力なポリシーを組織に導入する簡単な方法となります。これは組み込みのツールなのですぐに使用でき、追加料金もかかりません。目標としているのがセキュリティの強化、コンプライアンスの確保、エンジニアリング基準の実装のどれであるかを問わず、カスタムの組織のポリシーを目標達成にお役立てください。

導入例を知りたい場合は、GKE 向けのカスタムの組織のポリシーのドキュメントをご覧ください。Google Cloud でデベロッパーのためのセキュリティ ガードレールを構築する方法について詳しくは、こちらのブログ投稿をご一読ください。

- プロダクト マネージャー Daniel L’Hommedieu