Identity-Aware Proxy と Security Command Center を使用して SSH 環境を保護する方法

Rahul Ramachandran

Product Manager, Google Cloud Security

Joakim Nydrén

Product Manager, Security Command Center

※この投稿は米国時間 2024 年 6 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

インターネットに接続されたリソースを識別して保護することは、クラウドのセキュリティ リスク管理において不可欠です。Google Cloud には、リスクを把握し、必要に応じて組織やプロジェクトのアクセス制御を強化するのに役立つツールが用意されています。これらのツールと制御は、XZ Utils 圧縮ソフトウェアで最近発見された重大なセキュリティ脆弱性(CVE-2024-3094)などのリスクを軽減するのに役立ちます。

この脆弱性は、安全なリモート アクセスによく利用されているツールである sshd に影響を及ぼし、攻撃者が認証なしでサーバー上でリモートコードを実行できるようにしてしまう可能性があります。Google Cloud Compute Engine をご利用のお客様のうち、サポートされている公開イメージをお使いのお客様はこの脆弱性の影響を受けませんが、カスタム イメージを使用しているお客様は、セキュリティに関する公開情報で修復ガイダンスをご覧ください。

この脆弱性は、インターネットに公開されているクラウド リソースのリスクを浮き彫りにしており、セキュリティ ポスチャーを強化し、そのようなリソースでベスト プラクティスを実装する機会を提示しています。ここで役立つ 2 つの Google Cloud セキュリティ ツールが、Identity-Aware Proxy(IAP)と Security Command Center(SCC)です。

Google のクラウド ファーストのセキュリティ管理でリスクに優先順位を付け、軽減できます。

IAP が SSH 攻撃を防御する仕組み

IAP は、アプリや仮想マシンなどのインターネット接続リソースに対し、重要な最初の防御レイヤを提供します。IAP は、以下のシグナルに基づいて承認を適用できます。

-

ユーザー コンテキスト: 承認済みのユーザー グループのみがアクセスできるようにします。

-

デバイス コンテキスト: 企業によって管理されていること、ディスク暗号化が適用されていること、特定のオペレーティング システム バージョン(またはそれ以上)を使用していることなど、特定の条件を満たしているアクセス デバイスにのみアクセスを承認します。さらに、mTLS を使用した証明書ベースのアクセスによる高度なポスチャー管理も行います。

-

ネットワーク コンテキスト: IP アドレス、範囲、位置情報に基づいてアクセスを制限します。

Google が管理するサービスである IAP は、従来の SSH 認証サービスよりもシンプルで堅牢な代替手段となります。

IAP は、次の方法によって、インターネットに接続されたリソースへの不正アクセスを防止します。

-

不正アクセスをブロックする: IAP は、強力な認証と承認を経ることなく保護されたサービスに接続する試みをブロックします。IAP は、管理対象(信頼できる)デバイス、証明書ベースの mTLS、その他の属性などの要素を要求する、強力なコンテキスト アウェアの認可を適用することにより、認可されていないユーザーやデバイスからの悪用の試みをプロアクティブにブロックします。Google Cloud や他のクラウド環境に存在するリソースだけでなく、オンプレミスに存在するリソースも保護することができます。

-

パブリック IP アドレスを削除する: IAP を使用すると、仮想マシン上で、インターネットに接続された IP アドレスが不要になります。これにより、攻撃対象領域が縮小し、それらのマシンを見つけることすら難しくなります。

米国の小売業界の主要企業である Wayfair は、クラウド セキュリティ ポスチャーを強化するために IAP を実装しました。同社は、IAP のデバイス ポスチャー チェックを利用することにより、厳格なセキュリティ基準を満たす承認済み社内デバイスを使用している特定の従業員だけが機密性の高い Google Cloud リソースにアクセスできるようにしています。

IAP は、コンテキスト アウェアな認可を適用し、攻撃対象領域を最小限に抑えることにより、強力でプロアクティブな防御レイヤを追加して、将来の潜在的な攻撃(SSH 攻撃など)を軽減するのに役立ちます。

Security Command Center のリスクエンジンによるリスクの把握と優先順位付け

すべての脆弱性が同じレベルのリスクをもたらすわけではありません。XZ Utils の脆弱性は、クラウド環境の設定方法によって影響の大きさが変わる脆弱性の良い例です。

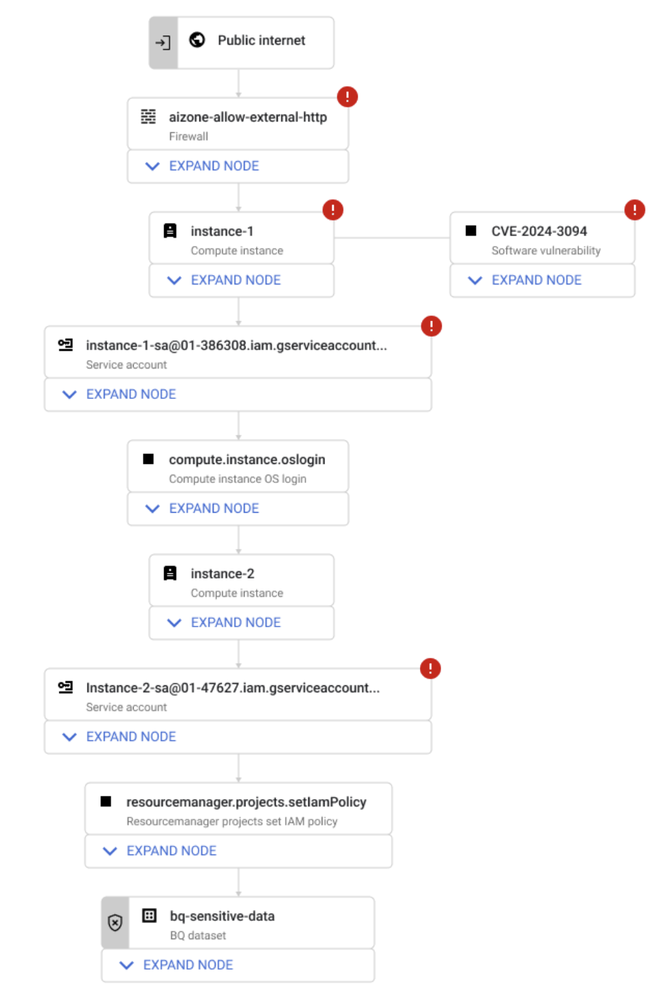

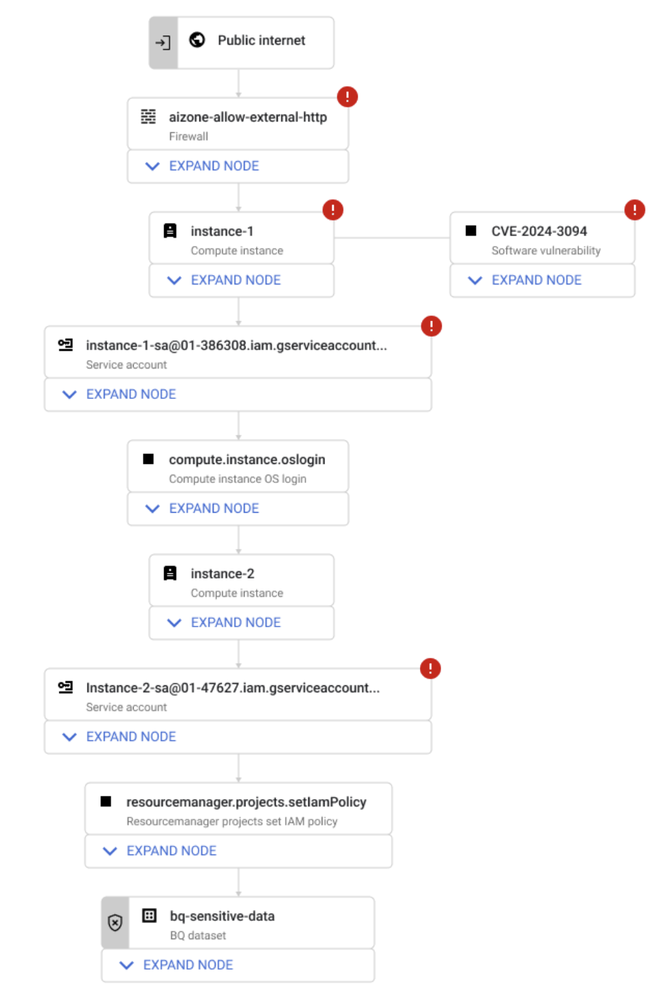

Security Command Center のリスク エンジンは、脆弱性に貴重なコンテキストを追加し、悪用された場合に価値の高いアセットが危険にさらされる可能性に基づいてリスクを優先順位付けするのに役立ちます。これは、攻撃パス シミュレーションを通じて行われます。

リスク エンジンが、XZ Utils の脆弱性を含む Compute インスタンスが公開されているシナリオを分析するとします。このエンジンは、以下を分析することにより、これが高リスクの攻撃パスであるかどうかをプロアクティブに判断できます。

-

初期アクセス: 攻撃者は、XZ の脆弱性を悪用して、インスタンスへの不正な SSH アクセスを取得する可能性があります。

-

ラテラル ムーブメント: 構成ミスが原因で、攻撃者がプロジェクト内の他のシステムに移動可能になるおそれがあります。

- 価値の高いターゲット: 攻撃者が機密性の高い顧客データを含むデータベースにアクセスして、データを盗み出す可能性があります。

リスクを識別して優先順位付けする SCC リスク エンジンのコンテキスト分析。

このコンテキスト分析によって、高いレベルのリスク エクスポージャーが明らかになった場合、脆弱性にパッチを適用して、SSH アクセス制御を強化し、侵害される可能性のあるインスタンスの権限を見直す緊急の必要性が浮き彫りになるため、実際に発生する前に攻撃シナリオを防止するのに役立ちます。

IAP と SCC の詳細

IAP の使用を開始する方法について詳しくは、入門ガイドをご覧ください。さらに、IAP を使用した安全な SSH / DP 管理アクセスと、Google Compute Engine にホストされているウェブ アプリケーションへの、IAP を使用した安全なアクセスに関するガイダンスも用意されています。

SCC について詳しくは、プロダクトのデモ動画をご覧ください。また、リスクエンジンの最新情報については、こちらの動画と、Google Cloud Next でのこちらのプレゼンテーションをご覧ください。

ー Google Cloud Security、プロダクト マネージャー Rahul Ramachandran

ー Google Cloud Security、プロダクト マネージャー Joakim Nydrén