Google Cloud と Google Workspace の新しいセキュリティ機能とガイダンスを活用してクラウドの安全性をさらに高める

Google Cloud Japan Team

※この投稿は米国時間 2021 年 4 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

セキュリティ プログラムのモダナイズにクラウド技術を使用する主な利点の一つは、プロバイダの絶えず進化する機能を利用してユーザー、アプリケーション、データを保護できることです。お客様の最も信頼できるクラウドになるという公約の一環として、Google は Google Cloud と Google Workspace に新しいセキュリティ機能を追加し続けており、各種ツールによってセキュリティ問題を解決する方法やセキュリティ体制を改善する方法を紹介する有用なガイドも提供しています。Google は本日、新しいセキュリティ機能を、ホワイトペーパー、デモと合わせて発表いたします。これらはすべて、Google のクラウドをさらに安全にお使いいただくためにご活用いただけます。

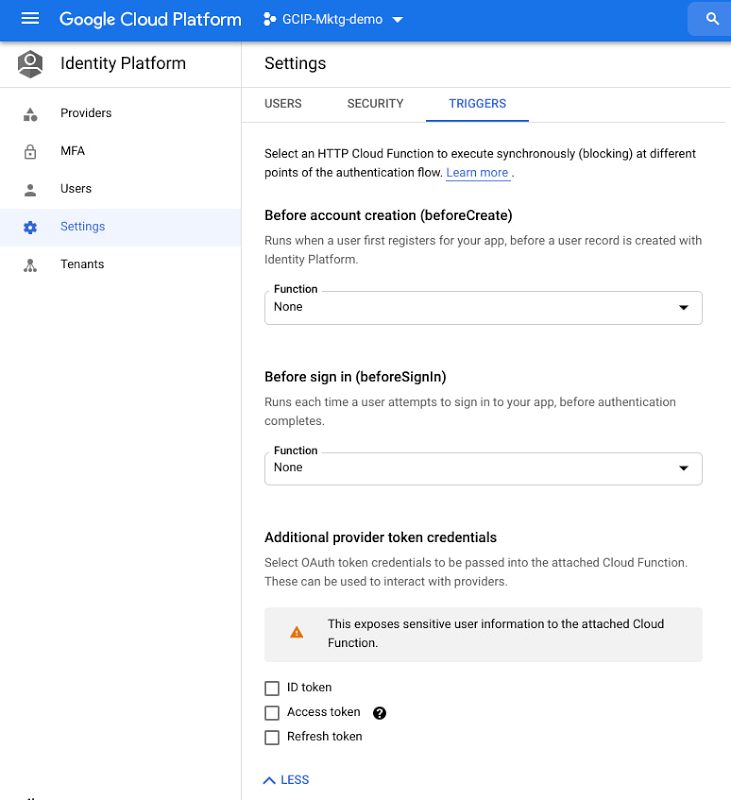

Identity Platform を使用してアプリケーションの認証フローをカスタマイズする

Identity Platform は、顧客 ID とアクセス権を管理するための Google が提供するソリューションです。お客様はこれを使用してアプリケーションに IAM 機能を追加できます。このソリューションで、このたびブロッキング関数の一般提供が開始されました。これはアプリケーションの認証フローをカスタマイズできる機能です。ブロッキング関数はフック&トリガー システムとして機能します。つまり、Google Cloud Functions の Node.js コードを使用して特定のユーザー認証イベントのフックを設定し、それらのイベントに応答して関数をトリガーできます。

以下に、ブロッキング関数が特に役立つ状況の例を示します。

メールアドレス / パスワード ベースの自己登録機能を提供しているアプリケーションにおいて、不適切なメールドメインを持つユーザーをアプリに登録できないようにする。

ユーザーがアプリケーションに登録またはログインするときに「admin」や「premium_user」などのロールを割り当て、それを使用してアプリへの特権アクセスを制御する。

連携 ID プロバイダによって発行された OAuth トークン(ID、アクセス、更新トークン)内で見つかった追加情報を、データベースへのアクセスに必要な追加の必須要件として使用する(国コード、地理的な位置、その他のユーザーに関するクレームなど)。

ユーザーから徐々に取得した追加情報(電話番号、場所、言語設定など)によってユーザー プロファイルを更新または充実させ、それらの情報を Identity Platform データベースのユーザー レコードに保存する。

ブロッキング関数は同期的に実行され、関数が応答を返すまでトリガー イベントの完了をブロックします。この仕組みにより、認証イベントをリアルタイムに変更できます。

Identity Platform とブロッキング関数の詳細については、ドキュメント ページをご覧ください。

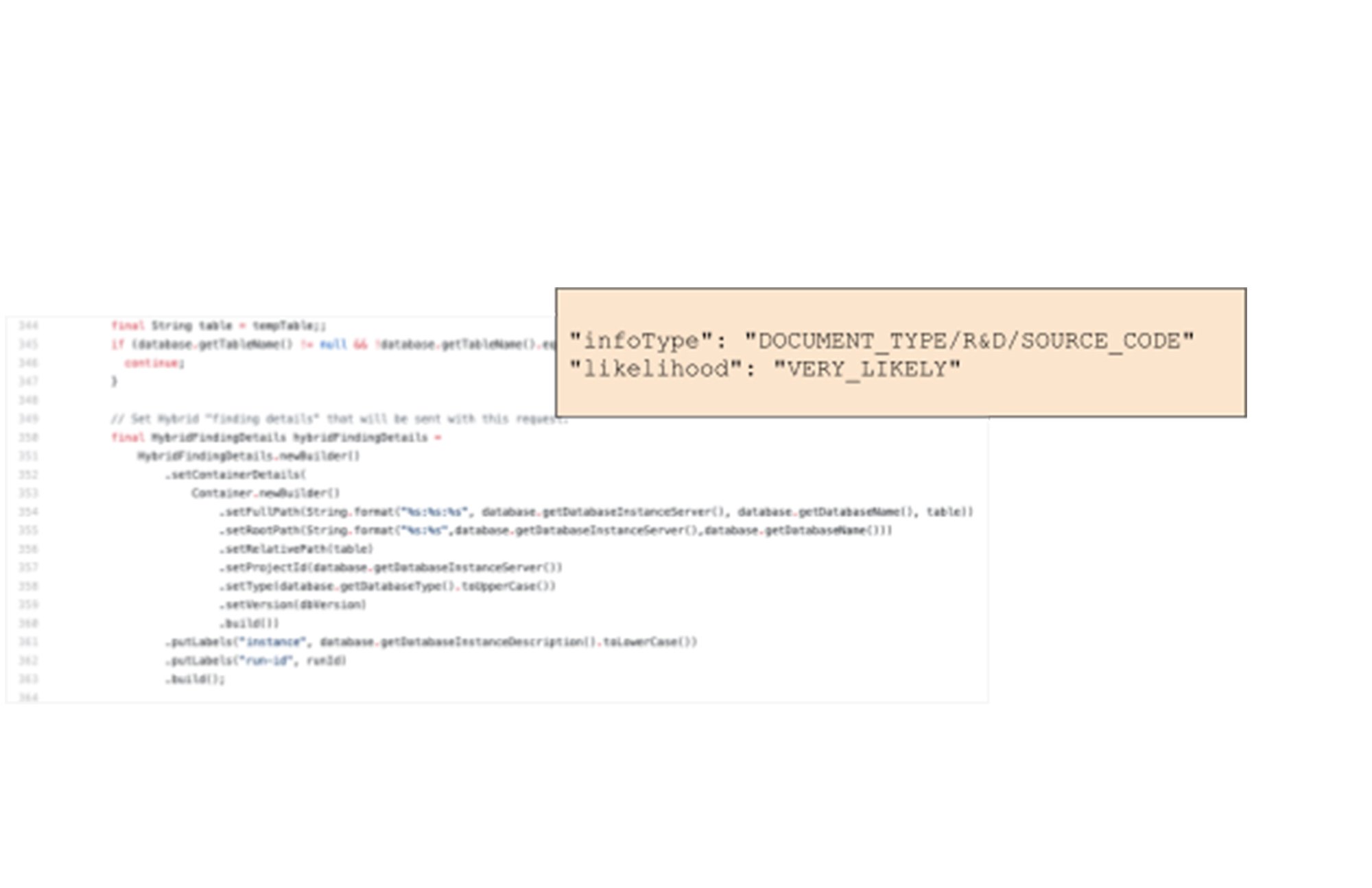

Cloud DLP による機密ドキュメントの分析

データの一部の形式を知るだけで、それを含むドキュメントがソースコード、口座番号、財務書類のような機密性の高いものであることがわかることがあります。Cloud Data Loss Prevention(DLP)に、機密ドキュメントの種類を識別する AI / ML 搭載の新しいドキュメント分類器として機密ドキュメント infoType が追加されました。

この Cloud DLP の新機能を単独で使用するか、あるいは個人を特定できる情報(PII)または企業の認証情報やシークレットの検査と組み合わせることで、機密データの検出、把握、保護に活用できます。詳細を確認して実際に使ってみるには、DLP プロダクト ページと DLP UI デモをご覧ください。

Cloud EKM での追加サービスのサポート(Cloud SQL、GKE、その他)

2020 年の初めにリリースされた Cloud External Key Manager(Cloud EKM)は、業界をリードする Hold Your Own Key(HYOK)プロダクトです。Cloud EKM を使用すると、Google Cloud 内のデータの保護に使用される鍵のホスティングと管理が完全に Google Cloud インフラストラクチャの外部に委ねられます。Cloud EKM がリリースされた当初は BigQuery と GCE / PD がサポートされていましたが、このたびサポート対象が Cloud SQL、GKE、Dataflow Shuffle、Secret Manager に拡大されました。これらのサービスにおける CMEK のサポートは現在ベータ版です。また、Cloud Spanner も CMEK によってサポートされるようになりました。これにより、上記のサービスでの保存データの保護方法を今まで以上に細かく管理できます。詳細については、Cloud EKM のドキュメントをご覧ください。

VPC-SC のディレクショナル ポリシー

組織がクラウドへの移行を計画する際、データベースやストレージ バケットのようなマネージド クラウド サービスを利用できるようにアプリを再設計する場合には、ファイアウォールを使用してアプリケーションをセグメント化するといった一般的なセキュリティ戦略が適切でないことに気づくことがよくあります。VPC Service Controls(VPC-SC)では、Google マネージド サービスの周囲にセキュリティ境界を定義して、それらのサービスとの通信やサービス間の通信を管理できます。VPC-SC を使用すると、本番環境の GCP リソースを無許可の VPC ネットワークやインターネットから分離したり、本番環境の GCP リソースと本番環境の VPC ネットワークの両方を無許可の GCP リソースから切り離したりすることができます。しかし、お客様自身がセットアップした分離環境の間でデータを転送しなければならない場合にはどうしたらよいでしょうか。

VPC-SC のディレクショナル ポリシーは、分離された環境の間での効率的、プライベート、かつ安全なデータ交換を構成できる新しい安全なデータ交換機能です。これらのポリシーは、VPC Service Controls の境界の上り(内向き)または下り(外向き)方向に適用可能で、既存の境界に対して構成することも、新しい境界の作成時に追加することもできます。

コンテキストに送信元ネットワーク(IP アドレスまたは VPC ネットワーク)、ID タイプ(サービス アカウントまたはユーザー)、ID、デバイス属性を含めることができる場合、このポリシーによって GCP リソースへのコンテキスト ベースのアクセス制御がさらに強化されます。

VPC-SC のディレクショナル ポリシーを使用すると、以下のことができます。

データ漏洩リスクを最小限に抑えるきめ細かい方向コントロールにより、組織全体でデータを効率的に交換する。

上り(内向き)と下り(外向き)の両方向について送信元ネットワーク、IP アドレス、またはデバイスを指定することで、使用可能な ID タイプまたは ID を制限する。

権限の低いセグメント内のクライアントからより権限の高いセグメント内の GCP リソースへのアクセスはブロックし、その逆方向のアクセスは許可する。

この新しい機能を利用する方法については、このドキュメントをご覧ください。

Certificate Authority Service(CAS)と External Key Manager(EKM)に関する新しいホワイトペーパー

Google は、Google のクラウド セキュリティ サービスの使用方法や実際のユースケースでデプロイを簡単にする方法を理解していただけるよう、お客様や見込み顧客の方々に実用的なドキュメントを提供し続けています。本日、こうしたニーズに役立つ Certificate Authority Service に関する新しいホワイトペーパーを 2 本公開いたします。

「Google Certificate Authority Service による証明書管理のスケーリング」(Sidechain の Andrew Lance 氏と Google Cloud の Anton Chuvakin および Anoosh Saboori が共同で執筆)では、最新の認証局サービスである CAS に焦点を合わせ、CAS の主なユースケースをご紹介しています。「Google Cloud の Certificate Authority Service を使用して安全で信頼性の高い公開鍵基盤をデプロイする方法」(PKI Solutions の Mark Cooper 氏と Google Cloud の Anoosh Saboori が共同で執筆)では、組織が Google CAS を使用する際のセキュリティとアーキテクチャに関する推奨事項を取り上げ、CAS を基盤として PKI を保護およびデプロイするための重要なコンセプトについて説明しています。

また、ブログ記事の「クラウドの信頼性に関するパラドックス: より信頼できるクラウド コンピューティングを実現するには」と「クラウドの信頼性に関するパラドックス: クラウドから暗号鍵を遠ざけることが必要になる 3 つのシナリオ」で述べたように、Google は、お客様が Google を信頼する手段として暗号鍵を使わなくても Google Cloud を使用できるよう取り組んできました。このイニシアチブをさらに推進するため、Google の Hold Your Own Key(HYOK)技術である Cloud External Key Manager(Cloud EKM)にを取り上げた新しいリソースを公開します。このホワイトペーパーは、Cloud EKM のアイデアの源、機能、アーキテクチャ、ユースケースをまとめたもので、Sidechain の Andrew Lance 氏と Google Cloud の Anton Chuvakin が共同で執筆しました。

Google Workspace 用 Vault の機能強化

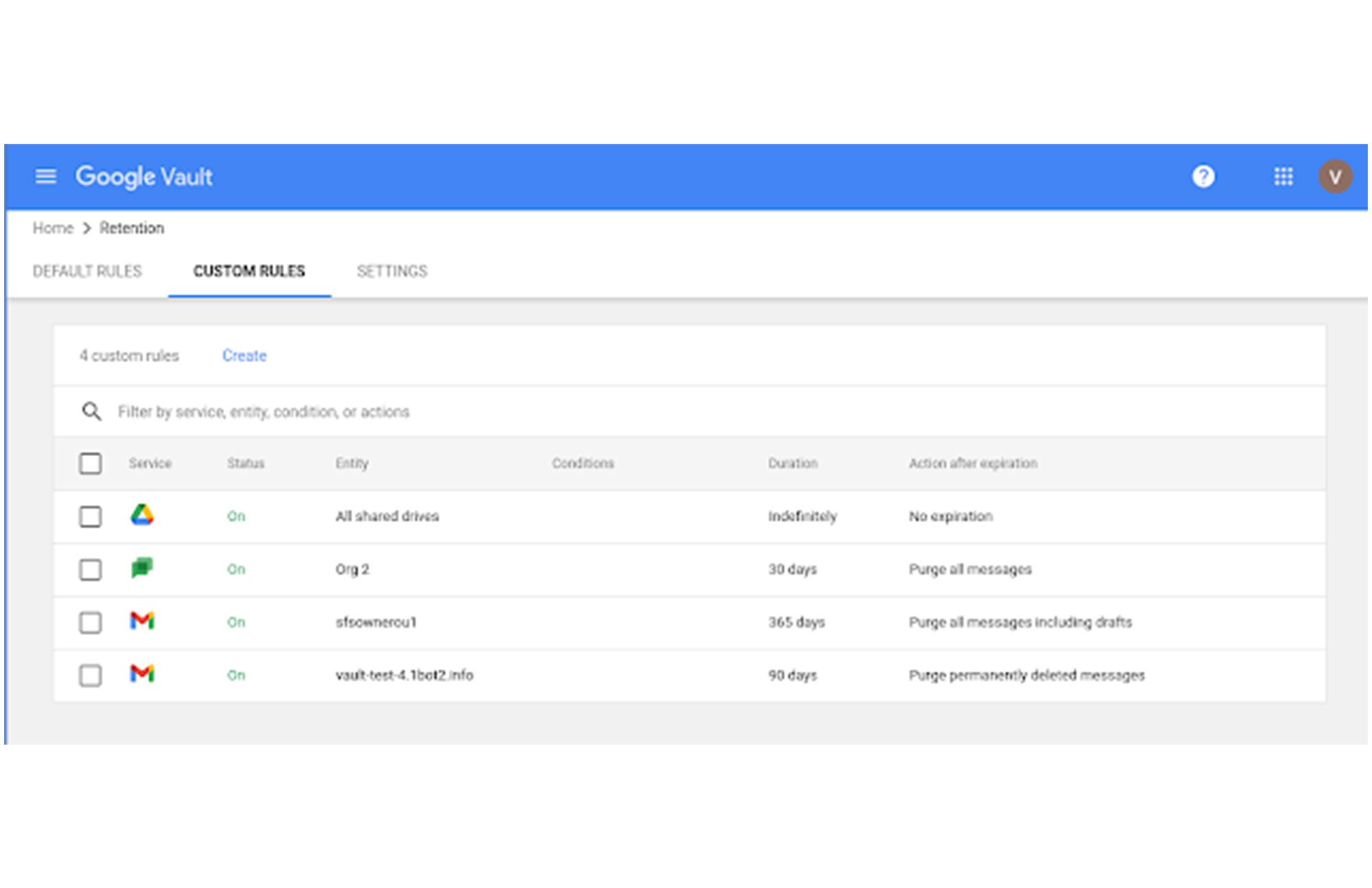

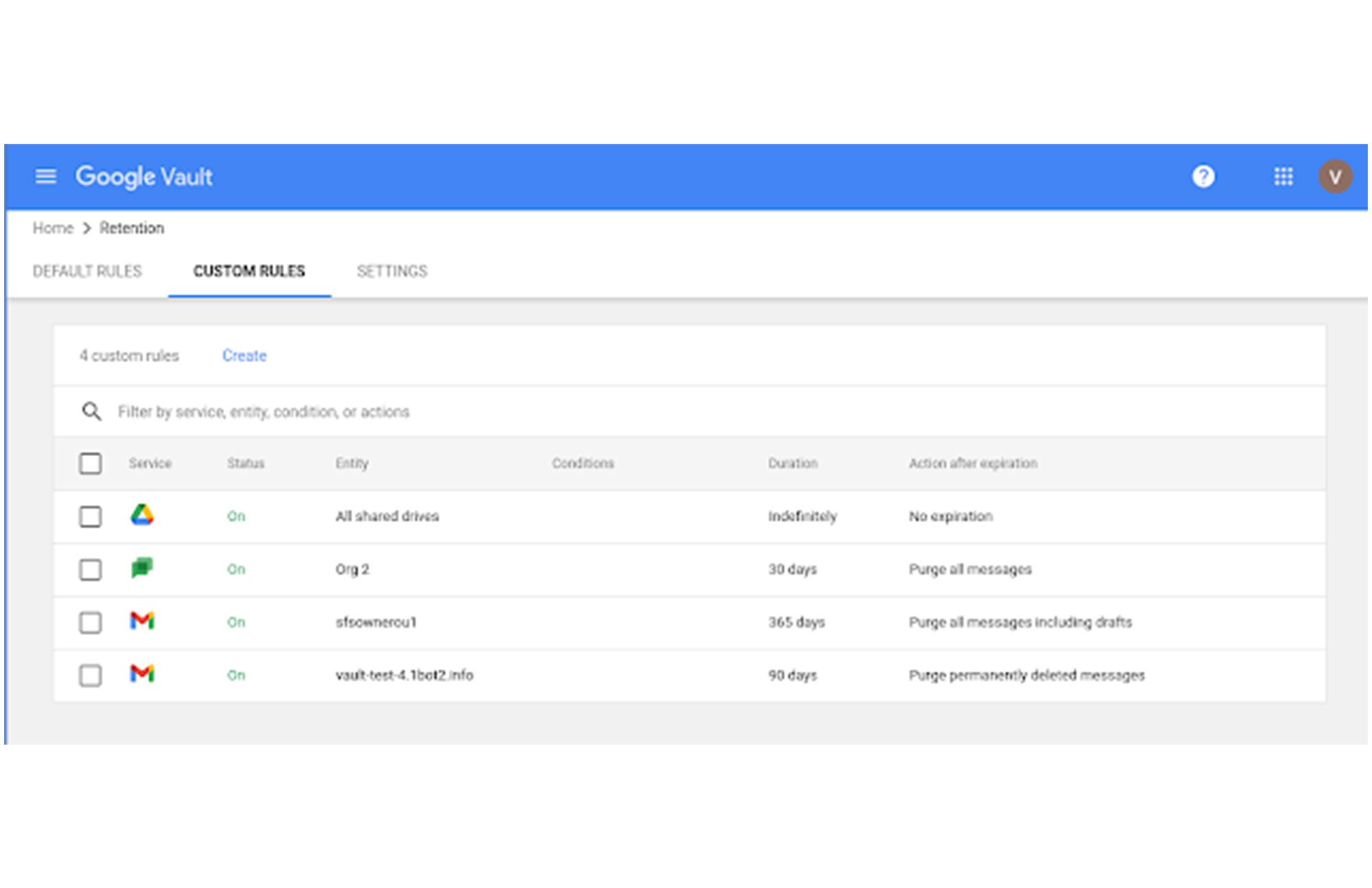

Google Vault は、Google Workspace 用の強力な情報ガバナンスおよび電子情報開示ツールです。Vault は昨年末にインターフェースが再設計されて外観が一新され、ツール内をより簡単かつ迅速に移動できるようになりました。これに加えて、並べ替えとフィルタが可能なカスタム保持ルール、記録保持(リティゲーション ホールド)、検索結果の一覧表や、保持ルールと記録保持の設定に役立つツールチップが強化された手順フローなどの機能強化がなされ、Vault の生産性がさらに向上しました。

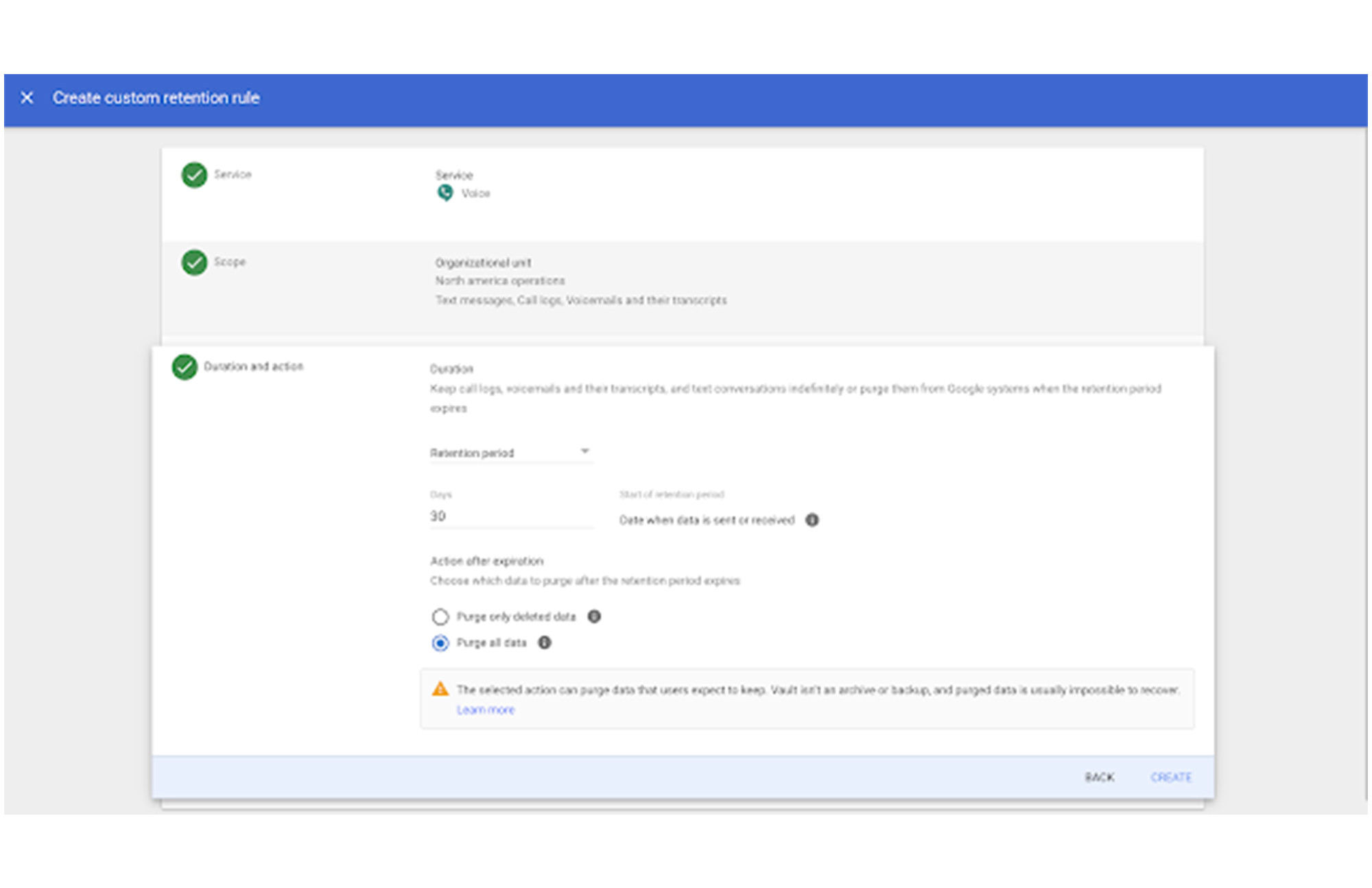

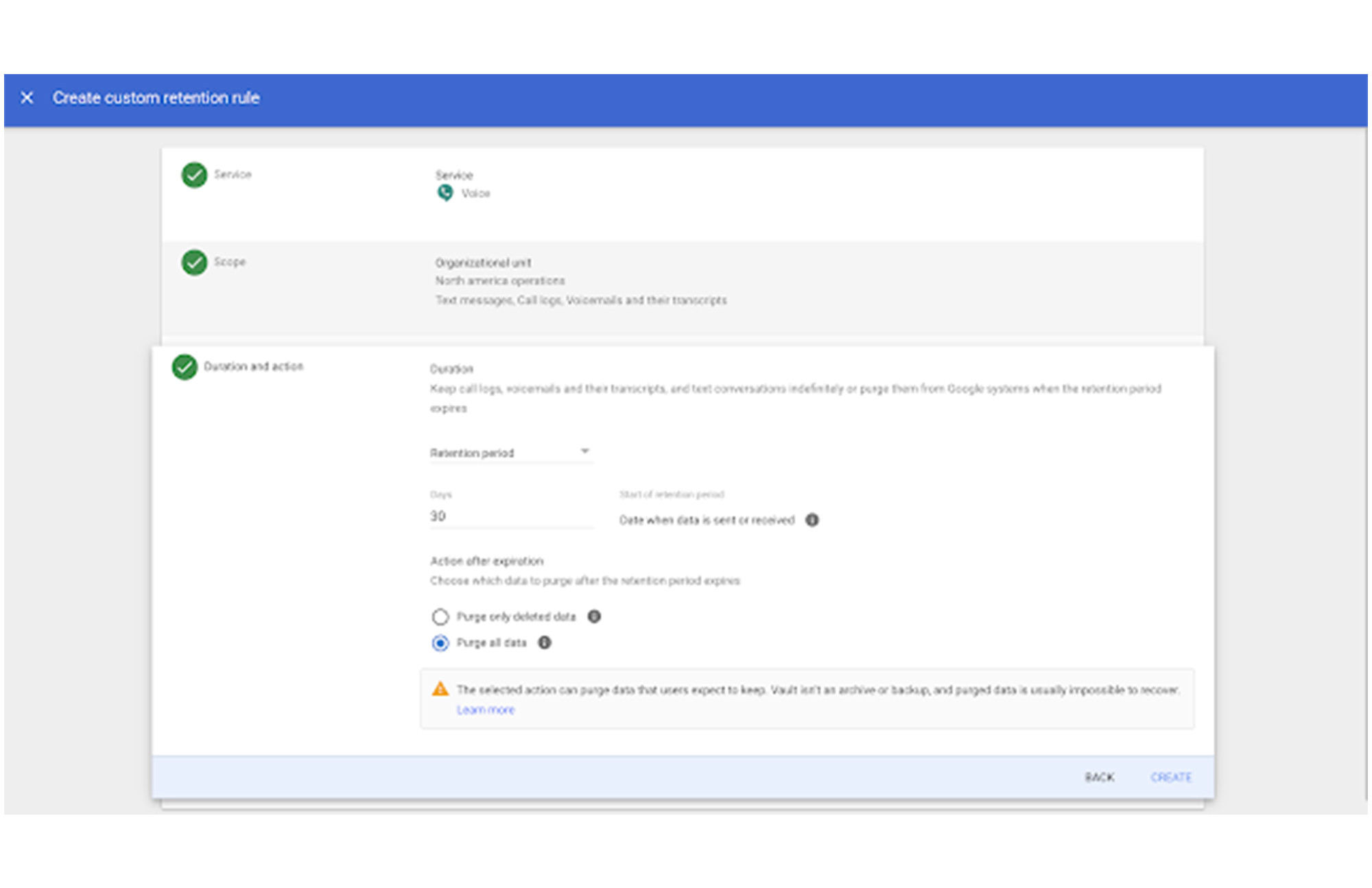

さらに、Vault で Google Voice のデータもサポートされるようになりました。このため、今後は Vault を使用して、テキスト メッセージ、通話履歴、ボイスメール、ボイスメールの音声文字変換データといった Google Voice データの保存、記録保持、検索、書き出しが可能になります。Vault のサポート範囲が Google Voice にまで拡張されたことで、お客様は Vault の情報ガバナンス、電子情報開示、監査機能を使用して、そのデータの規制義務や法的義務を果たすことができるようになります。

新しい Google Cloud セキュリティ ショーケースの動画

Google Cloud セキュリティ ショーケースは、セキュリティ上の問題を解決し、より安全なクラウド デプロイメントの作成を支援することに重点を置いた動画リソースです。具体的なセキュリティ上の課題やユースケースについて、手順を示す動画が 50 本以上用意されており、あらゆるセキュリティ専門家に役立つ内容となっています。今月は、新しいユースケースに基づく動画が 4 本追加されました。

こうした発表をご覧いただくと、Google がお客様の最も信頼できるクラウドになるためにどのような取り組みを継続して行っているのかご確認いただけます。Google Cloud のセキュリティ ビジョンや、最先端のセキュリティ技術を組織に導入する方法を知りたい場合は、5 月 12 日に開催される最新の Google Cloud Security Talks をご覧ください。

-Google Cloud 信頼とセキュリティ担当リーダー、Rob Sadowski

-GCP プラットフォームおよび Google Workspace リード セキュリティ PMM、Sam Lugani