Google Cloud Armor: ウェブサイトとアプリケーションを保護する 3 つの主要機能のご紹介

Google Cloud Japan Team

※この投稿は米国時間 2020 年 7 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

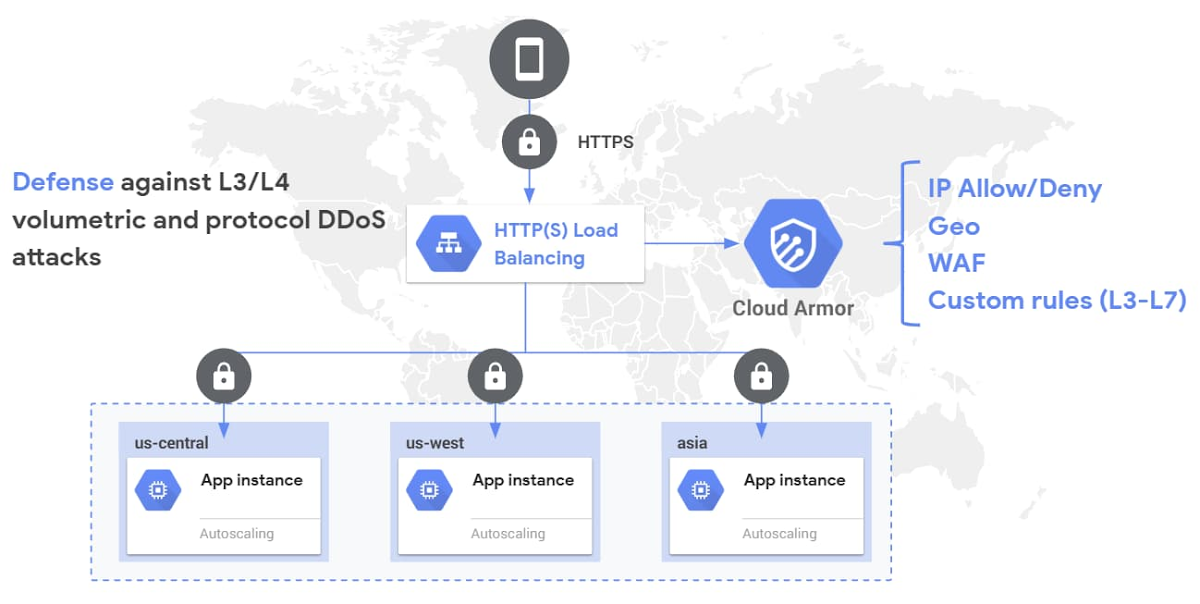

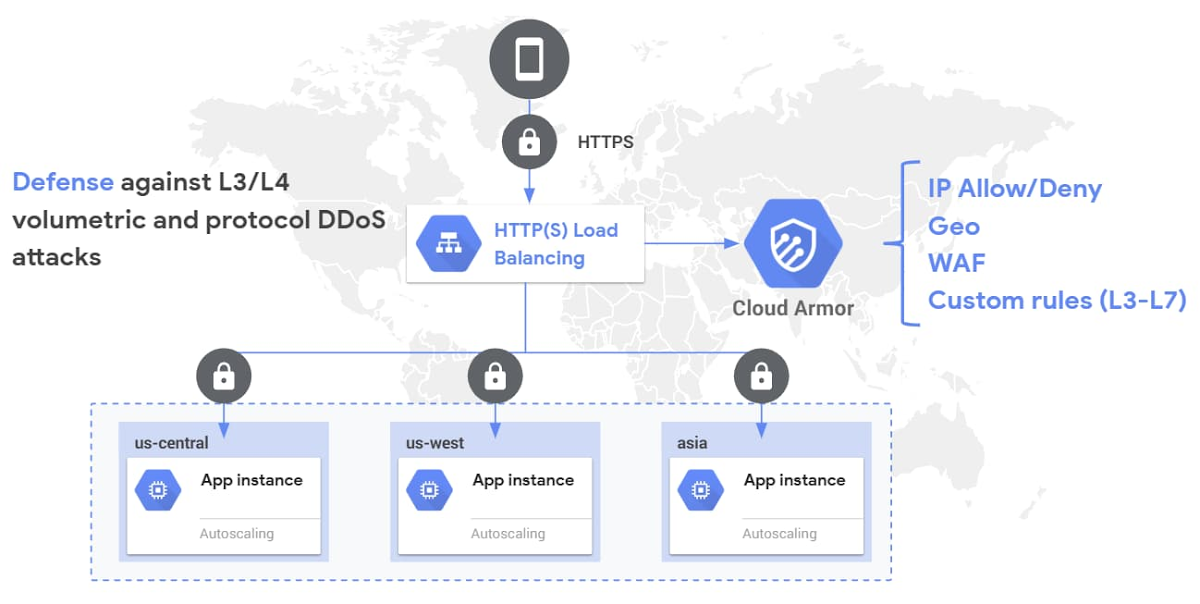

終わりのない脅威に晒される中で、ウェブサイトとアプリケーションの保護は常に大きな課題となっています。Google では、お客様がミッション クリティカルなワークロードを安全かつ効率的に運用すると同時に、作業負担を軽減できるよう支援することに努めています。今年の前半には、Google Cloud Armor 向けにいくつかの重要な機能の一般提供を開始しました。これには、WAF ルール、位置情報に基づくアクセス制御、カスタムルール言語、CDN 送信元サーバーのサポート、ハイブリッド デプロイのシナリオのサポートなどが含まれています。

Google Cloud Next ’20: OnAir では、Cloud Armor を使用して攻撃の試みや分散型サービス拒否攻撃(DDoS)からウェブサイトとアプリケーションを保護する方法をわかりやすく説明します。

- Cloud Armor マネージド プロテクション プラスのベータ版リリースを発表します。これはインターネットに接続するアプリケーションを保護するために役立つプロダクトとサービスを、予測可能な月額利用料金で一括提供するものです。

- Google が厳選した名前付き IP リストをベータ版として公開します。

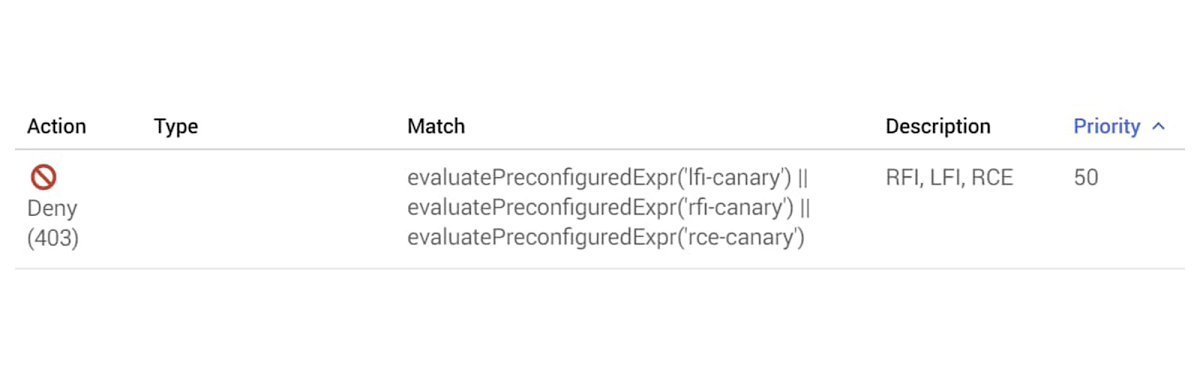

- Google では、リモート ファイル インクルード(RFI)、ローカル ファイル インクルード(LFI)、リモートコード実行(RCE)に対処するベータ版ルールをリリースすることで、事前構成された WAF ルール セットの拡張を続けています。

Cloud Armor マネージド プロテクション プラスのご紹介

Cloud Armor マネージド プロテクション プラスは、Google のネットワーク エッジだけでなく、Google Cloud 全体の一連のプロダクトとサービスを活用して、DDoS 攻撃や標的型攻撃の試みからアプリケーションを保護します。マネージド プロテクションを利用することで、Google が採用しているのと同じ規模と専門知識を活用して、インターネット上の悪意のあるアクティビティからアプリケーションやミッション クリティカルなサービスを保護できます。

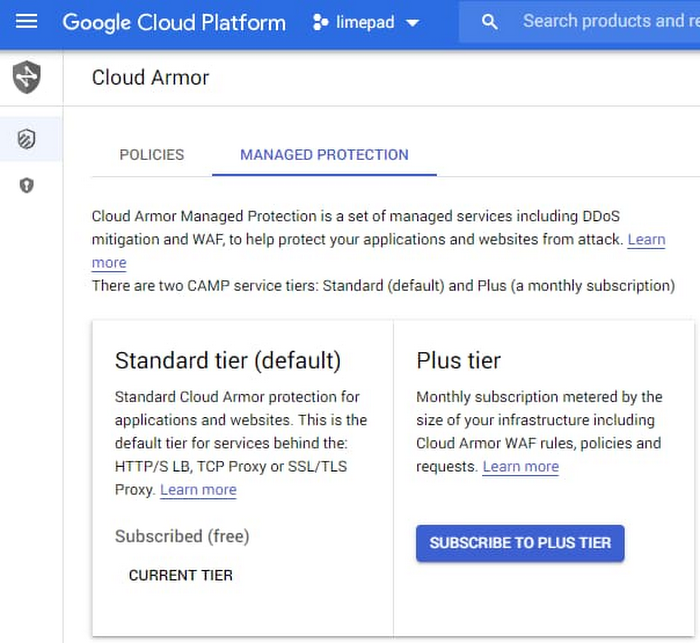

マネージド プロテクションには、スタンダードとプラスの 2 つのサービスティアがあります。Cloud Armor のすべての既存ユーザーおよび Google のグローバル ロードバランサの内側にあるワークロードは、マネージド プロテクション スタンダードに自動的に登録されます。このレベルでは、グローバルに負荷分散されたすべてのアプリケーションやサービスにおいて、ボリューム型のプロトコル ベースの DDoS 攻撃に対する Google 規模の保護が得られます。事前構成された WAF ルールなど、Cloud Armor WAF やレイヤー 7(L7)フィルタリング機能へのアクセスについては、ルール、ポリシー、リクエストに基づく従量制料金で課金されます。

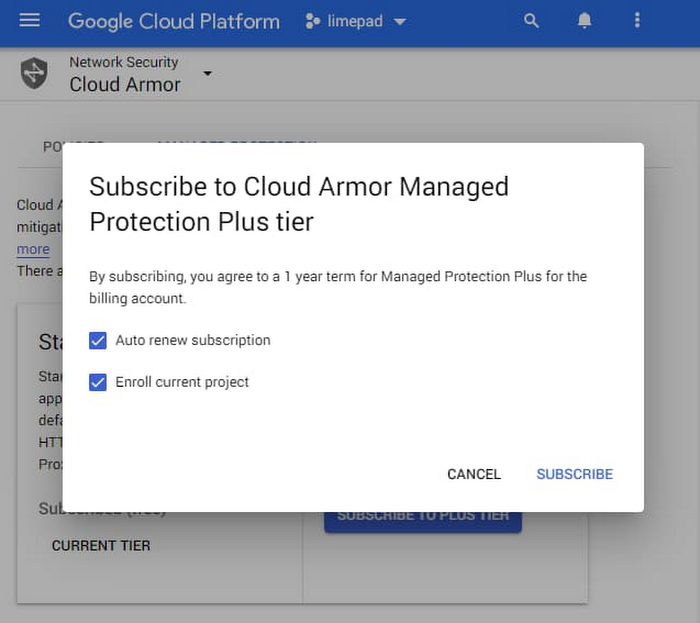

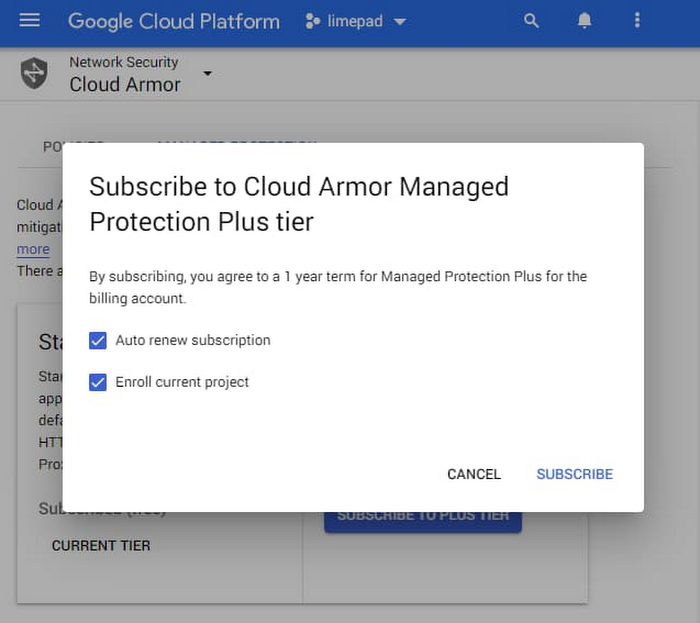

現在ベータ版で提供している Cloud Armor マネージド プロテクション プラスは、企業向けの予測可能な月額料金モデルによるサブスクリプション サービスであり、大規模な L7 DDoS 攻撃から防御することで費用リスクを軽減します。マネージド プロテクション プラスでは、DDoS 保護、Cloud Armor WAF、その他今後追加される付加価値サービスをまとめて一括提供します。マネージド プロテクション プラスに登録したお客様は、デプロイメントのサイズに基づいた予測可能な月額料金で、DDoS サービスや WAF サービス、厳選されたルールセットを利用できます。Cloud Armor WAF の使用はマネージド プロテクション プラスに含まれるため、処理されるクエリの数や L7 攻撃のサイズについて心配する必要はありません。マネージド プロテクション プラスに登録すると、名前付き IP リストや、今後追加される Google が厳選したルールセットやサービスなど、増え続ける高度な機能もご利用いただけます。ベータ版にアクセスするにはプロジェクトを登録してください。

マネージド プロテクション プラスの登録(ベータ版に登録したお客様に表示)

名前付き IP リストのご紹介

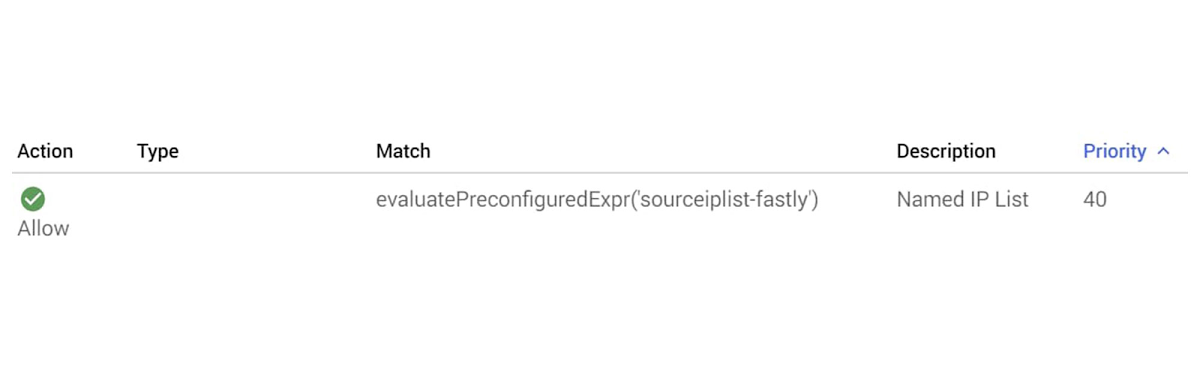

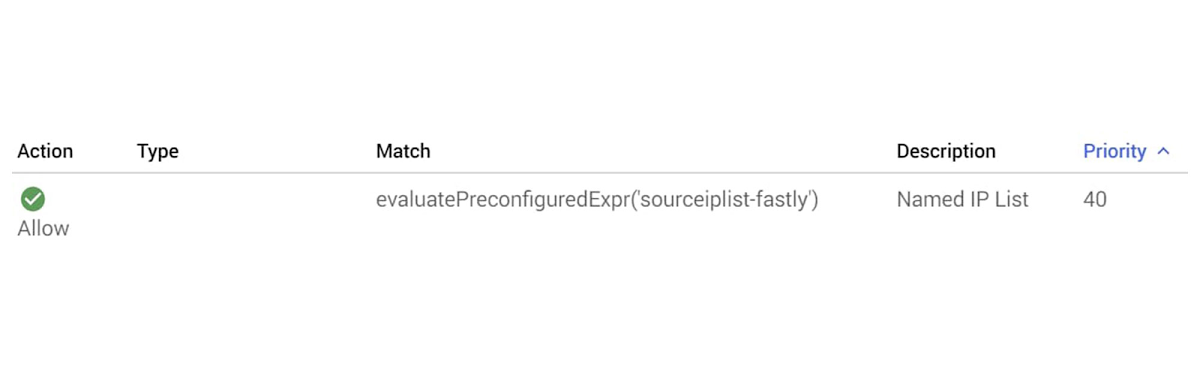

現在ベータ版である名前付き IP リストは、Google が厳選したルールセットであり、ポリシーやプロジェクト全体で参照、再利用できる事前構成された IP アドレスのリストを含みます。まず手始めとして、多くのユーザーが Cloud Armor セキュリティ ポリシーを通じて許可することを望んでいる一般的なアップストリーム サービス プロバイダの送信元 IP 範囲を含む名前付き IP リストを提供しています。

多くの場合、アップストリーム プロバイダからのトラフィックを許可するには、Cloud Armor セキュリティ ポリシーに大量の IP 範囲セットを構成する必要があります。名前付き IP リストを使用することで、お客様はアップストリーム プロバイダの IP アドレスのリストを自分で管理する必要がなくなり、代わりに Google が厳選して常に最新に保っている IP のリストを利用できます。お客様がサービス プロバイダの送信元 IP のリストの変更を追跡しなくても、Cloud Armor セキュリティ ポリシーを介してサードパーティのサービスからのトラフィックをシームレスに許可できるように、Google では現在、サービス プロバイダのリストの充実を図っています。

カスタムルールを作成するときに、この名前付き IP リストを参照できるようになりました。基礎となる IP のリストは、サードパーティのサービス プロバイダの API と定期的に同期して最新に保たれています。

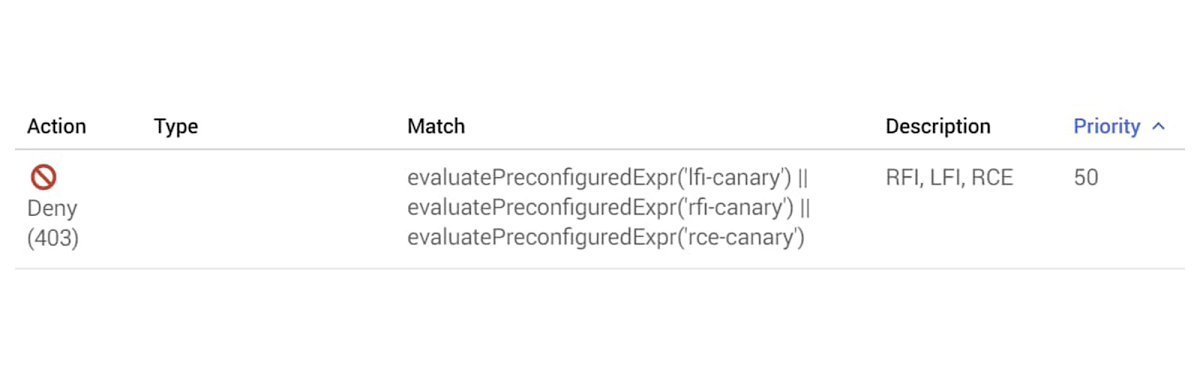

新しい WAF ルール: RFI、LFI、RCE

事前構成された WAF ルールの範囲を Cloud Armor のすべてのお客様に拡大する取り組みの一環として、RFI、LFI、RCE の各ルールをベータ版として提供しています。これらのルールには総じて ModSecurity Core Rule Set の業界標準シグネチャが含まれており、コマンド インジェクション クラスの脆弱性を軽減するために役立つとともに、OWASP Top 10 の脆弱性に対してすぐに使えるカバレッジも提供しています。

他の事前構成された WAF ルールと同様に、新しいルールには多数のサブシグネチャが含まれており、エンドユーザーがアプリケーションごとに調整できます。通常どおり、リクエストごとのロギング、ほぼリアルタイムのリクエスト数の指標、相関性のあるセキュリティの検出結果などの豊富なテレメトリー セットが、それぞれ Cloud Logging、Cloud Monitoring、Cloud Security Command Center に送信されます。

まとめ

Google Cloud Armor は、急速に増え続けるお客様のミッション クリティカルなワークロードの保護を支援するとともに、PCI DSS など、Google Cloud デプロイメントのコンプライアンス要件のサポートを支援します。今週発表した機能やサービスをご利用いただくことで、デプロイメントを簡素化し、アップストリームのパートナーやサービス プロバイダと統合する際の運用上のオーバーヘッドを削減いただけます。

その他のリソース:

-Google Cloud Armor プロダクト マネージャー Emil Kiner