Confidential GKE Node の一般提供開始のお知らせ

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 17 日に、Google Cloud blog に投稿されたものの抄訳です。

このたび、Confidential GKE Node の一般提供を開始したことをお知らせいたします。最新のアプリケーション アーキテクチャの基盤として、多くの組織が Google Kubernetes Engine(GKE)を採用しています。コンテナと Kubernetes の利点は従来のアーキテクチャを上回りますが、クラウドにアプリを移行して実行するには、リスクとデータ漏洩の可能性を最小限に抑えるために慎重に計画を立てる必要があります。Confidential GKE Node を使用することで、GKE クラスタのセキュリティを高めることができます。

Confidential Computing のプロダクト ポートフォリオの拡大に伴い、Confidential GKE Node ではハードウェアを活用することで、メモリ内でデータが暗号化されるようにしています。現在実行している GKE ワークロードは、お客様側でコードを変更することなく、機密性を保持しながら Confidential GKE Node で実行できます。

コンテナ ワークロードに Confidential Computing を活用

Confidential GKE Node を使用することで、パフォーマンスを大幅に低下させることなく、GKE クラスタ内で処理される使用中のデータの暗号化を実現できます。Confidential GKE Node は、Confidential VMs と同じテクノロジー基盤上に構築されているため、AMD Secure Encrypted Virtualization(SEV)を利用します。この機能を使用すると、プロセッサで生成、管理されるノード固有の専用のキーを使用して、データを暗号化した状態でメモリに保持できます。キーは、ノード作成時にハードウェア内で生成されてプロセッサ内にのみ置かれるため、Google や同一ホスト上で稼働している他のノードがアクセスすることはできません。

また、Confidential GKE Node は、シールドされた GKE ノードを活用してルートキットとブートキットに対する保護を強化し、Confidential GKE Node で実行するオペレーティング システムの整合性を確保します。

混在ノードプールとステートフル ワークロード

Confidential GKE Node の一般提供開始に合わせて、混在ノードプール サポートと PersistentVolume という 2 つの新機能が追加されました。

機密ノードプールと非機密ノードプールの共存

Confidential GKE Node はクラスタ レベルまたはノードプール レベルのセキュリティ設定として有効にできます。

Confidential GKE Node がクラスタ レベルで有効になっている時は、すべてのワーカーノードに対して Confidential VMs の使用が自動的に適用されます。クラスタ内のワーカーノードでは機密ノードしか使用できないため、個々のノードプール上で Confidential Computing を無効にすることはできません。ノード上で実行されるワークロードを含め、すべてのワーカーノードは使用中に暗号化されます。

一方、Confidential GKE Node がノードレベルで有効になっている時は、特定のノードプールに対して Confidential VMs の使用が自動的に適用されます。そのため、特定のノードプール内のワーカーノードのみが機密性を保持しながら実行されます。この新しい機能によって、単一の GKE クラスタで機密ワークロードと非機密ワークロードの両方を実行できます。通常のノードプールと機密ノードプールを単一のクラスタ内に作成することで、クラスタ管理を最小限に抑えることができます。詳細については、ノードプールで Confidential GKE Node を有効にする方法をご覧ください。

ステートフルなコンテナ ワークロードの PersistentVolume のサポート

Confidential GKE Node は、ステートレスもしくはステートフルなワークロードのデータ保護に適しています。このたび、Confidential GKE Node に PersistentVolume リソースに関するサポートを追加しました。GKE において、PersistentVolume は Pod で耐久性の高いストレージとして使用できるクラスタ リソースです。通常、PersistentVolume には永続ディスクが使用されます。ブロック ストレージを必要とするコンテナ化されたアプリケーションでは、PersistentVolume と Confidential GKE Node の組み合わせが適しています。

料金

Confidential GKE Node をデプロイするための追加料金は、Compute Engine Confidential VMs の料金以外は発生しません。

変革をもたらすこのテクノロジーをぜひご利用ください。

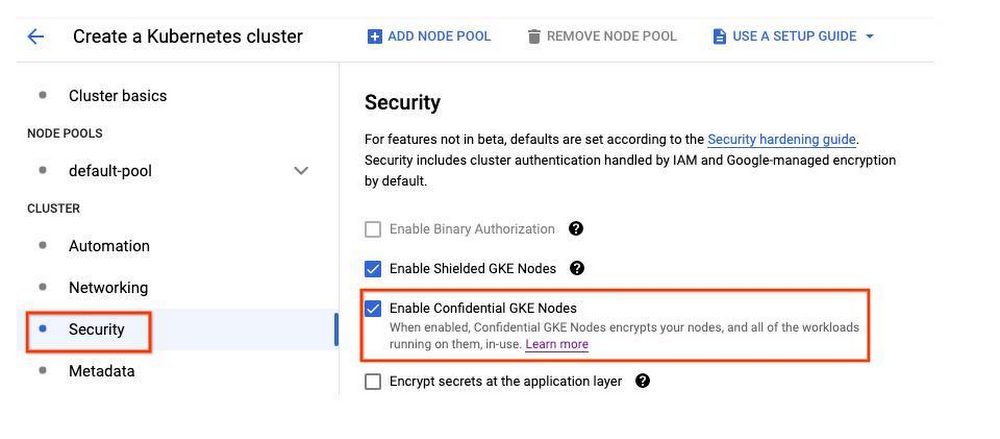

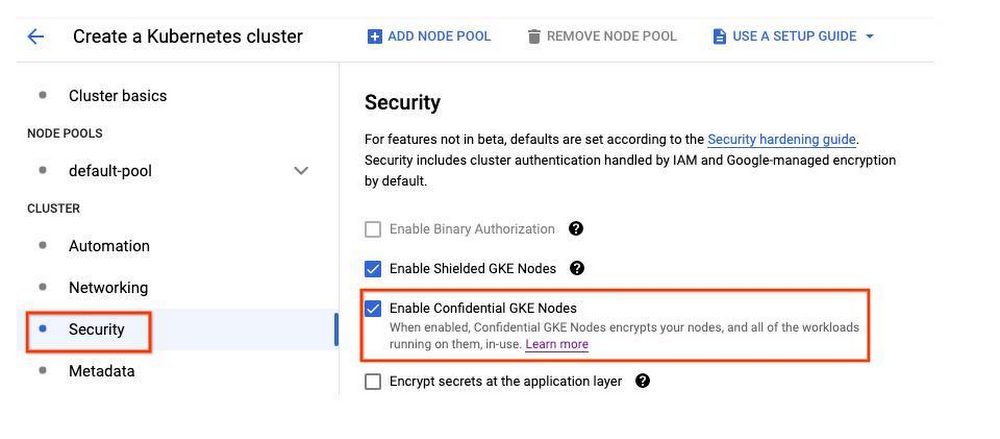

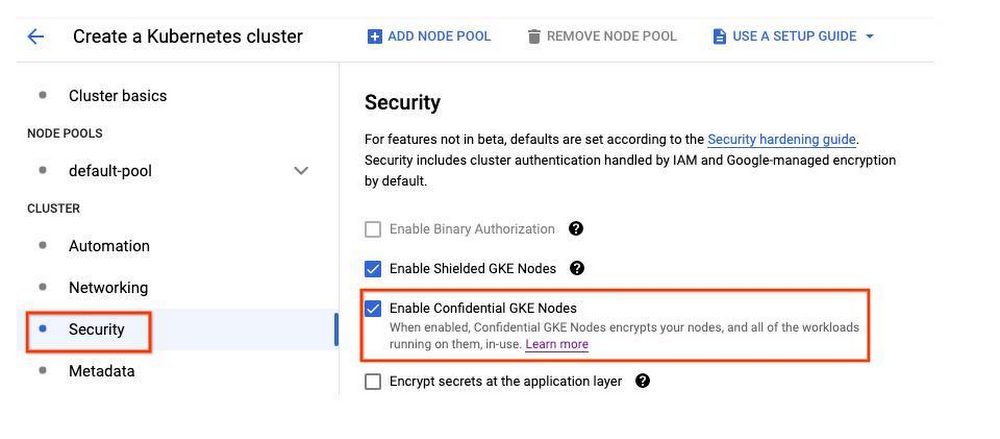

すべてのノードで Confidential GKE Node を使用する GKE クラスタを簡単に作成できます。Cloud コンソールにアクセスして、[Kubernetes Engine]、[クラスタ] の順にクリックしてください。[作成] を選択して、GKE Standard の [構成] を選択してください。[クラスタ] の下のセキュリティ セクションで、「Confidential GKE Node を有効にする」と記載されたチェックボックスをクリックします。

Confidential Computing によって、組織は機密性とプライバシーを保持しながら、クラウドでのデータ処理方法を変革していくことができます。Confidential VMs で詳細をご覧いただき、今すぐ Confidential GKE Node をお試しください。

- Confidential Computing 担当プロダクト マネージャー Joanna Young