このドキュメントでは、Falcon ZTA のデータを使用してデバイスベースのカスタム アクセスレベルを作成し、それらのアクセスレベルを組織リソースに割り当てる方法について説明します。

始める前に

- Chrome Enterprise Premium と Falcon ZTA の統合を設定します。

- Chrome Enterprise Premium にアップグレードします。これは Chrome Enterprise の有料サブスクリプションです。アップグレードするには、Google のセールスチームまでお問い合わせください。

- 次のいずれかの Identity and Access Management ロールがあることを確認します。

- Access Context Manager 管理者(

roles/accesscontextmanager.policyAdmin) - Access Context Manager 編集者(

roles/accesscontextmanager.policyEditor)

- Access Context Manager 管理者(

- カスタム アクセスレベルの Common Expression Language(CEL)式のビルドに使用されるオブジェクトと属性について詳しく説明します。詳細については、カスタム アクセスレベルの仕様をご覧ください。

カスタム アクセスレベルを作成する

アクセスレベルは、1 つ以上の条件を指定して作成できます。ユーザー デバイスが複数の条件(条件の論理 AND)を満たすようにする場合は、必要なすべての条件を含むアクセスレベルを作成します。

Falcon ZTA から提供されたデータを使用して新しいカスタム アクセスレベルを作成する方法は次のとおりです。

コンソールで [Access Context Manager] ページに移動します。 Google Cloud

Access Context Manager に移動- プロンプトが表示されたら、組織を選択します。

- [Access Context Manager] ページで [新規] をクリックします。

- [新しいアクセスレベル] ペインに、次のように入力します。

- [アクセスレベルのタイトル] フィールドに、アクセスレベルのタイトルを入力します。タイトルは最大 50 文字です。先頭は英字にしてください。その後には、数字、英字、アンダースコア、スペースのみ使用できます。

- [条件の作成] セクションで、[詳細モード] を選択します。

- [条件] セクションで、カスタム アクセスレベルの式を入力します。条件は、1 つのブール値に解決される必要があります。

CEL 式で使用できる CrowdStrike フィールドを確認するには、デバイスで収集された Falcon ZTA データを確認します。

例次の CEL 式では、OS 評価スコアが 50 を超える Falcon ZTA 管理対象デバイスからのアクセスのみを許可するルールを作成します。

device.vendors["CrowdStrike"].is_managed_device == true && device.vendors["CrowdStrike"].data["assessment.os"] > 50.0

次の CEL 式では、Falcon ZTA が過去 2 日間に評価したデバイスからのアクセスのみを許可するルールを作成します。

iat(issued at)フィールドは、Falcon ZTA のゼロトラスト評価の一部として提供されます。request.time - timestamp(device.vendors["CrowdStrike"].data["iat"]) < duration("48h")次の CEL 式では、Falcon ZTA の評価の有効期限が切れていないデバイスからのみアクセスを許可するルールを作成します。

expフィールド(expiry)フィールドは、Falcon ZTA のゼロトラスト評価の一部として提供されます。timestamp(device.vendors["CrowdStrike"].data["exp"]) - request.time > duration("0m")Common Expression Language(CEL)のサポートとカスタム アクセスレベルの例と詳細については、カスタム アクセスレベルの仕様をご覧ください。

- [保存] をクリックします。

カスタム アクセスレベルを割り当てる

カスタム アクセスレベルを割り当てて、アプリケーションへのアクセスを制御できます。これらのアプリケーションには、Google Workspace アプリと、 Google Cloud 上の Identity-Aware Proxy によって保護されているアプリケーション(IAP で保護されたリソース)が含まれます。アプリには 1 つ以上のアクセスレベルを割り当てることができます。複数のアクセスレベルを選択した場合、ユーザーのデバイスは、アプリへのアクセス権を付与するアクセスレベルの 1 つの条件を満たすだけで済みます。

Google Workspace アプリケーションのカスタム アクセスレベルを割り当てる

Google Workspace 管理コンソールから Google Workspace アプリケーションのアクセスレベルを割り当てます。

管理コンソールのホームページから、[セキュリティ] > [コンテキストアウェア アクセス] に移動します。

[コンテキストアウェア アクセス] に移動[アクセスレベルの割り当て] をクリックします。

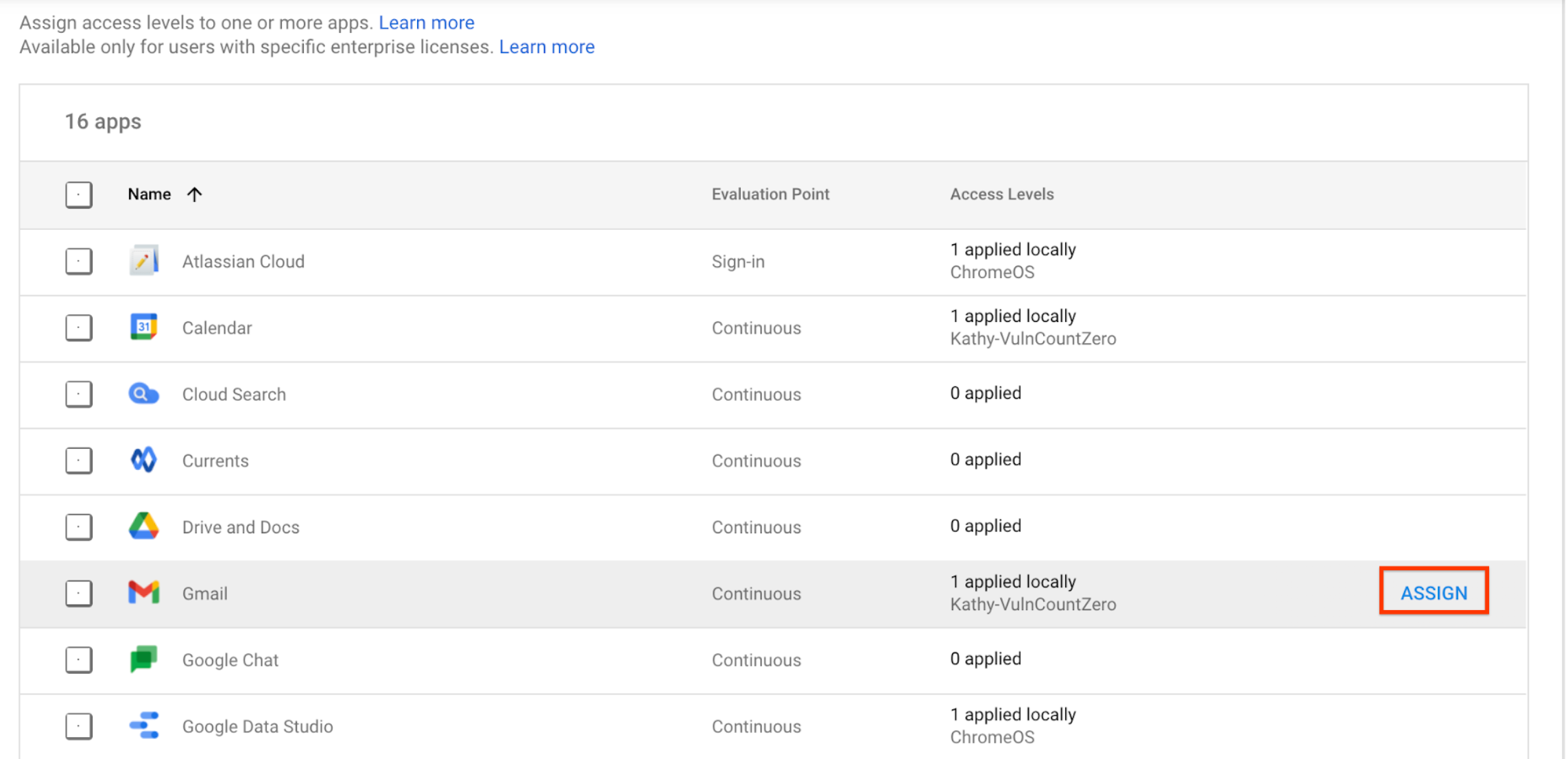

アプリの一覧が表示されます。

- [組織部門] セクションで、組織部門またはグループを選択します。

アクセスレベルを割り当てるアプリを選択し、[割り当て] をクリックします。

アクセスレベルの一覧が表示されます。アクセスレベルは Google Workspace、Cloud Identity、 Google Cloud 間でリソースとして共有されるため、自分が作成していないアクセスレベルがリストに掲載されている場合もあります。

- アプリに割り当てるアクセスレベルを選択します(複数選択可)。

- デスクトップとモバイルアプリ(およびブラウザ)のユーザーにアクセスレベルを適用するには、[Google デスクトップとモバイルアプリに適用] を選択します。このチェックボックスは、組み込みアプリにのみ適用されます。

- [保存] をクリックします。アクセスレベル名は、アプリの横にある [割り当てられたアクセスレベル] リストに表示されます。

IAP で保護されたリソースのカスタム アクセスレベルを割り当てる

Google Cloud コンソールから IAP で保護されたリソースのアクセスレベルを割り当てるには、IAP で保護されたリソースのアクセスレベルを適用するの手順に沿って操作します。