En este documento del framework de arquitectura, se proporcionan prácticas recomendadas para implementar controles de registro y de detección.Google Cloud

Los controles de detección usan telemetría para detectar parámetros de configuración incorrectos, vulnerabilidades y actividad potencialmente maliciosa en un entorno de nube. Google Cloudte permite crear controles de supervisión y detección personalizados para tu entorno. En esta sección, se describen estas funciones adicionales y recomendaciones para su uso.

Supervisa el rendimiento de la red

Network Intelligence Center te permite ver el rendimiento de la arquitectura y la topología de red. Puedes obtener estadísticas detalladas sobre el rendimiento de la red y, luego, usar esa información para optimizar la implementación mediante la eliminación de los cuellos de botella en los servicios. Las pruebas de conectividad te proporcionan estadísticas sobre las reglas de firewall y las políticas que se aplican a la ruta de red.

Supervise y evite el robo de datos.

El robo de datos es una preocupación clave para las organizaciones. Por lo general, esto ocurre cuando una persona autorizada extrae datos de un sistema seguro y, luego, los comparte con un tercero no autorizado o los transfiere a un sistema no seguro.

Google Cloud proporciona varias funciones y herramientas que te ayudan a detectar y prevenir el robo de datos. Para obtener más información, consulta Evita el robo de datos.

Centraliza la supervisión

Security Command Center proporciona visibilidad de los recursos que tienes en Google Cloud y su estado de seguridad. Security Command Center te ayuda a prevenir amenazas, detectarlas y responder a ellas. Proporciona un panel centralizado que puedes usar para identificar configuraciones de seguridad incorrectas en máquinas virtuales, redes, aplicaciones y buckets de almacenamiento. Puedes abordar estos problemas antes de que se produzcan daños o pérdidas en el negocio. Las funciones integradas de Security Command Center pueden revelar actividad sospechosa en los registros de seguridad de Cloud Logging o indicar máquinas virtuales comprometidas.

Si quieres responder a las amenazas, sigue las recomendaciones prácticas o exporta los registros a tu sistema SIEM para una investigación más detallada. Para obtener información sobre el uso de un sistema SIEM conGoogle Cloud, consulta Estadísticas de registros de seguridad en Google Cloud.

Security Command Center también proporciona varios detectores que te ayudan a analizar la seguridad de la infraestructura. Estos detectores incluyen lo siguiente:

Otros Google Cloud servicios, como los registros de Google Cloud Armor, también proporcionan resultados que se pueden ver en Security Command Center.

Habilita los servicios que necesitas para las cargas de trabajo y, luego, supervisa y analiza los datos importantes. Para obtener más información sobre cómo habilitar el registro en los servicios, consulta la sección Habilita registros en las estadísticas del registro de seguridad en Google Cloud.

Supervisa en busca de amenazas

Event Threat Detection es un servicio administrado opcional de Security Command Center Premium que detecta amenazas en tu transmisión de registros. Mediante Event Threat Detection, puedes detectar amenazas de alto riesgo y costosas, como software malicioso, criptominería, acceso no autorizado a recursos deGoogle Cloud , ataques DSD y ataques de fuerza bruta a SSH. Con las funciones de la herramienta para sintetizar volúmenes de datos de registro, los equipos de seguridad pueden identificar con rapidez incidentes de alto riesgo y enfocarse en solucionarlos.

Para detectar cuentas de usuario que pueden estar comprometidas en tu organización, usa los registros de acciones sensibles de Cloud Platform para identificar cuándo se realizan acciones sensibles y confirmar que los usuarios válidos realizaron esas acciones con fines válidos. Una acción sensible es una acción, como la adición de una rol con muchos privilegios, que podría ser perjudicial para tu negocio si un actor malicioso realizó la acción. Usa Cloud Logging para ver, supervisar y consultar los registros de acciones sensibles de Cloud Platform. También puedes ver las entradas del registro de acciones sensibles con el Servicio de acciones sensibles, un servicio integrado de Security Command Center Premium.

Google Security Operations puede almacenar y analizar todos tus datos de seguridad de forma centralizada. Para ayudarte a ver todo el intervalo de un ataque, Google SecOps puede asignar registros a un modelo común, enriquecerlos y, luego, vincularlos en cronogramas. Además, puedes usar Google SecOps para crear reglas de detección, configurar indicadores de compromiso (IoC) y realizar actividades de búsqueda de amenazas. Las reglas de detección se escriben en el lenguaje de YARA-L. Para ver reglas de detección de amenazas de muestra en YARA-L, consulta el repositorio de Estadísticas de seguridad de la comunidad (CSA). Además de escribir tus propias reglas, puedes aprovechar las detecciones seleccionadas en Google SecOps. Estas detecciones seleccionadas son un conjunto de reglas predefinidas y administradas de YARA-L que pueden ayudarte a identificar amenazas.

Otra opción para centralizar los registros para el análisis de seguridad, la auditoría y la investigación es usar BigQuery. En BigQuery, supervisas las amenazas o configuraciones incorrectas comunes mediante consultas en SQL (como las del repositorio de CSA) para analizar los cambios de permisos, la actividad de aprovisionamiento, el uso de cargas de trabajo, el acceso a los datos y la actividad de red. Para obtener más información sobre las estadísticas de registro de seguridad en BigQuery desde la configuración hasta el análisis, consulta Estadísticas de registros de seguridad en Google Cloud.

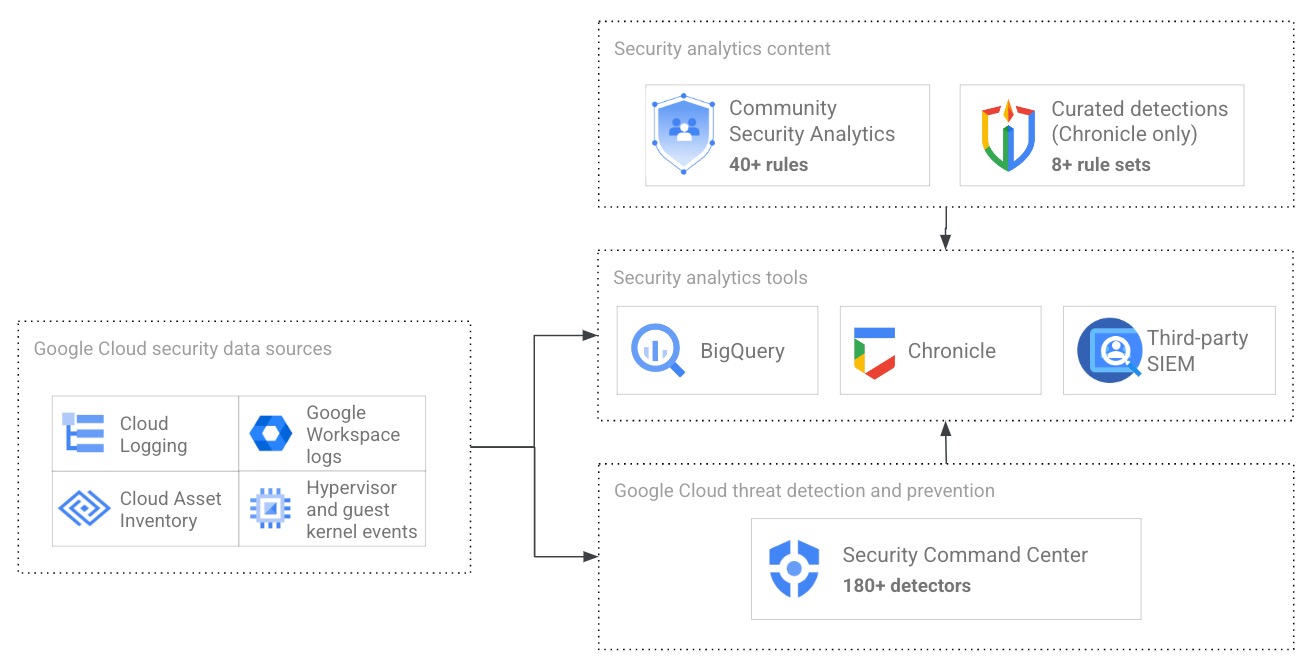

En el siguiente diagrama, se muestra cómo centralizar la supervisión mediante las funciones integradas de detección de amenazas de Security Command Center y la detección de amenazas que se realiza en BigQuery, Google Security Operations o una herramienta SIEM de terceros.

Como se muestra en el diagrama, hay varias fuentes de datos de seguridad que debes supervisar. Estas fuentes de datos incluyen registros de Cloud Logging, cambios de recursos de Cloud Asset Inventory, registros de Google Workspace o eventos de hipervisor o un kernel invitado. En el diagrama, se muestra que puedes usar Security Command Center para supervisar estas fuentes de datos. Esta supervisión se produce de forma automática, siempre que hayas habilitado las funciones y los detectores de amenazas adecuados en Security Command Center. En el diagrama, se muestra que también puedes supervisar las amenazas mediante la exportación de datos de seguridad y los resultados de Security Command Center a una herramienta de estadísticas como BigQuery, Google Security Operations o una herramienta SIEM de terceros. En tu herramienta de estadísticas, el diagrama muestra que puedes realizar un análisis y una investigación más detallados mediante el uso y la extensión de las consultas y reglas como las disponibles en CSA.

¿Qué sigue?

Obtén más información sobre el registro y la detección con los siguientes recursos: