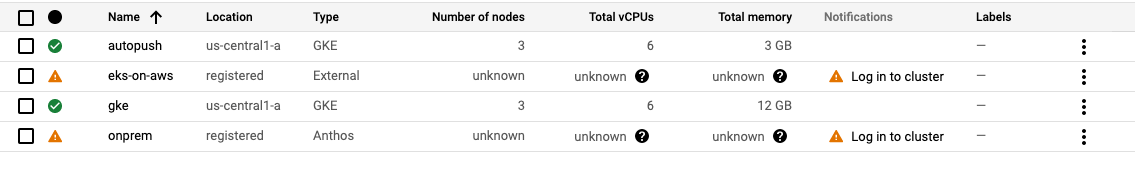

添加到舰队的所有集群都会显示在 Google Cloud 控制台中。

Google Cloud 控制台提供了一个中央界面,供您管理所有 Kubernetes 集群及其资源(无论它们在何处运行)。您的所有资源都显示在单个信息中心内,可让您了解多个 Kubernetes 集群中的工作负载。 如需详细了解如何在 Google Cloud 控制台中使用Google Cloud 集群,请参阅 GKE 文档。

对于 Google Cloud上的 GKE 集群,如果您已获得相关权限,则可以查看节点和工作负载等集群详细信息。后续部分所需角色中列出了这些权限。

如果舰队包含 Google Cloud外部的集群,则您的平台管理员需要设置身份验证,以便您可以登录这些集群并在 Google Cloud 控制台中查看其详细信息。您需要知道平台管理员已设置哪种身份验证方法,以便能够登录到 Google Cloud 控制台。请向您的平台管理员询问已经配置了以下哪些身份验证方法:

所需的角色

如果您不是项目所有者,则必须至少具有以下 Identity and Access Management 角色才能在 Google Cloud 控制台中查看集群:

roles/container.viewer。此角色允许用户在 Google Cloud 控制台中查看 GKE 集群页面和其他容器资源。如需详细了解此角色中包含的权限或授予具有读写权限的角色,请参阅 IAM 文档中的 Kubernetes Engine 角色。roles/gkehub.viewer。此角色可让用户在 Google Cloud 控制台中查看Google Cloud 外部的集群。如需详细了解此角色可提供的权限或授予具有读写权限的角色,请参阅 IAM 文档中的 GKE Hub 角色。roles/gkeonprem.viewer。对于 Google Distributed Cloud 用户,除了roles/gkehub.viewer之外,还需要具有此角色,才能在 Google Cloud 控制台中查看 Bare Metal 或 VMware 上的本地集群。如需详细了解此角色可提供的权限或授予具有读取/写入权限的角色,请参阅 IAM 文档中的 GKE On-Prem 角色。

查看已注册的集群

将集群注册到项目舰队后,它会显示在 Google Cloud 控制台的 GKE 集群列表中。 但是,如需查看更多详细信息,例如Google Cloud外部的任何集群的节点和工作负载,您需要登录该集群并进行身份验证。需要登录的集群会显示橙色警告三角形,并提示您登录。以下示例展示了 GKE 集群页面,其中包含 Google Cloud 外部需要登录的两个集群。

登录集群后,您可以选择集群并查看集群详细信息。这些详细信息与您可以看到的 GKE on Google Cloud 集群的详细信息相同。

使用您的 Google Cloud 身份登录

如果集群配置为使用您的 Google Cloud 身份,请按照以下步骤登录:

在 Google Cloud 控制台中打开 GKE 集群页面。

选中您要登录的一个或多个集群对应的复选框。如果您要选择多个集群:

如需选择页面上显示的所有集群,请选中表标题行中的复选框。

如需选择项目中未登录的所有集群,请选择登录选项,该选项伴随的警告指出您尚未登录一定数量的集群。

在菜单栏中,点击登录。

选择使用您的 Google 身份登录。

点击登入。

使用 OpenID Connect (OIDC) 登录

请注意虽然 GKE Identity Service 也支持 LDAP 身份提供方,但只有 OIDC 提供方支持使用 Google Cloud 控制台登录。

如果您使用 ClientConfig 中的 azuread 锚将 Microsoft Entra ID (Azure AD) 配置为集群的 OIDC 身份提供方,请改为按照使用 Microsoft Entra ID (Azure AD) 登录中的说明操作。

如果集群配置为结合使用 OIDC 身份提供方和 GKE Identity Service,请按照以下步骤登录:

在 Google Cloud 控制台中打开 GKE 集群页面。

选中您要登录的一个或多个集群对应的复选框。如果您要选择多个集群:

如需选择页面上显示的所有集群,请选中表标题行中的复选框。

如需选择项目中未登录的所有集群,请选择登录选项,该选项伴随的警告指出您尚未登录一定数量的集群。

在菜单栏中,点击登录。

选择使用为集群配置的身份提供商服务执行身份验证。系统会将您重定向到您的身份提供商,您可能需要登录或同意 Google Cloud 控制台访问您的账号。

点击登入。

使用 Microsoft Entra ID (Azure AD) 登录

如果您使用 azuread 锚(也称为 Azure AD 高级配置)将集群配置为结合使用 Microsoft Entra ID (Azure ID) 和 GKE Identity Service,请按照以下步骤登录:

在 Google Cloud 控制台中打开 GKE 集群页面。

选中您要登录的一个或多个集群对应的复选框。如果您要选择多个集群:

如需选择页面上显示的所有集群,请选中表标题行中的复选框。

如需选择项目中未登录的所有集群,请选择登录选项,该选项伴随的警告指出您尚未登录一定数量的集群。

在菜单栏中,点击登录。

选择使用 Microsoft Entra ID(以前称为 Azure AD)进行身份验证。系统会将您重定向到您的身份提供商,您可能需要登录或同意 Google Cloud 控制台访问您的账号。

点击登入。

使用第三方身份和 Connect 网关登录

如果集群配置为结合使用第三方身份和 Connect 网关,则您可以在 Google Cloud 员工身份联合控制台(也称为控制台 [联合])中使用第三方身份登录集群。不支持通过常规 Google Cloud 控制台登录。

请按照以下步骤登录:

- 前往 Google Cloud 员工身份联合控制台,输入您的提供方 ID,然后使用您的身份提供方登录。您的平台管理员应为您提供登录所需的所有详细信息。如需详细了解此设置方式,请参阅设置用户对控制台(联合)的访问权限。

在 Google Cloud 控制台中打开 GKE 集群页面。

选中您要登录的一个或多个集群对应的复选框。如果您要选择多个集群:

如需选择页面上显示的所有集群,请选中表标题行中的复选框。

如需选择项目中未登录的所有集群,请选择登录选项,该选项伴随的警告指出您尚未登录一定数量的集群。

在菜单栏中,点击登录。

选择 Use your third-party identity provider to log in。

点击登入。

使用不记名令牌登录

如果您的集群配置为使用 Kubernetes 服务账号的不记名令牌,请按照以下步骤操作:

在 Google Cloud 控制台中打开 GKE 集群页面。

选中您要登录的一个或多个集群对应的复选框。如果您要选择多个集群:

如需选择页面上显示的所有集群,请选中表标题行中的复选框。

如需选择项目中未登录的所有集群,请选择登录选项,该选项伴随的警告指出您尚未登录一定数量的集群。

在菜单栏中,点击登录。

选择令牌,然后使用 KSA 的不记名令牌填写令牌字段。

点击登入。

审核

集群的 API 服务器会将通过 Google Cloud 控制台进行的访问写入审核日志。

后续步骤

详细了解以下内容:

- GKE 文档中的“处理 Google Cloud 控制台中的集群”

- 在 Google Cloud 控制台中通过 GKE Enterprise 概览查看集群状态和资源利用率

- 保护舰队中的“为舰队集群设置身份验证”

通过命令行连接到舰队集群: