このページでは、フリートがマルチクラスタ デプロイの管理にどのように役立つかについて詳しく説明します。フリートに関する重要な用語とコンセプトについても説明します。フリートとは、複数のクラスタと他のリソースを論理的に編成するための Google Cloud コンセプトです。フリートを使用することによって、マルチクラスタ機能の使用と管理、複数のシステム間での一貫したポリシーの適用が可能になります。フリートは、 Google Cloudでマルチクラスタ機能が効果を発揮するうえで重要な役割を果たします。

このガイドは、複数のクラスタと関連インフラストラクチャを利用するシステム アーキテクト、プラットフォーム オペレーター、サービス オペレーターなどの技術リーダーを対象としています。これらのコンセプトは、Google Cloud上、複数のクラウド プロバイダ間、オンプレミスなど、場所に関係なく、複数のクラスタを組織で実行する場合に役立ちます。

このページを読む前に、クラスタや Namespace などの Kubernetes の基本的なコンセプトを理解していることを確認してください。理解していない場合は、Kubernetes の基礎、GKE のドキュメント、Cloud Service Mesh 用アプリケーションを準備するをご覧ください。

用語

ここでは、フリートについて議論する際に使用するいくつかの重要な用語について説明します。

フリート対応リソース

フリート対応リソースは、フリートとして論理的にグループ化して管理できる Google Cloud プロジェクトのリソースです。現在、フリート メンバーとして設定できるのは Kubernetes クラスタのみです。

フリート ホスト プロジェクト

他の多くの Google Cloud リソースと同様に、フリートの実装は、 Google Cloud プロジェクトに基づいています。このプロジェクトは、フリート ホスト プロジェクトと呼ばれます。1 つの Google Cloud プロジェクトに関連付けられるのは、1 つのフリート(またはフリートなし)だけです。この制限により、 Google Cloud プロジェクトを使用して、一体的に制御または使用されないリソースの分離を強化します。

インフラストラクチャのグループ化

フリートの最初の重要なコンセプトはグループ化です。グループ化とは、関連するフリート対応リソースのうち、フリートを形成するリソースを選択することです。グループに含めるリソースを判断するには、次の質問に答える必要があります。

- リソースは相互に関連していますか?

- サービス間の通信が多いリソースについては、フリート内で一体的に管理することで大きなメリットを得られます。

- 同じデプロイ環境(本番環境など)のリソースは 1 つのフリートにまとめて管理する必要があります。

- リソースを管理しているのは誰ですか?

- フリートの整合性を確保するために重要になるのが、リソースの統合的(または少なくとも相互に信頼できる)な制御です。

わかりやすい例として、複数の事業部門(LOB)がある組織について考えてみます。この場合、LOB の境界を越えてサービス間で通信することはほとんどありません。LOB ごとにサービスの管理方法も異なります(アップグレード サイクルが LOB ごとに異なるなど)。LOB ごとに管理者が異なる場合さえあります。この場合は、LOB ごとにフリートが存在することが合理的であると考えられます。本番環境と非本番環境のサービスを分離するために、各 LOB に複数のフリートを導入することもできます。

フリートの他のコンセプトについては以下の各セクションで説明しますが、組織に固有のニーズに合わせて複数のフリートを作成する理由は、これらに限るものではありません。

同一性

フリートの重要なコンセプトの一つが同一性です。つまり、特定のフリート対応機能を使用する場合、異なるクラスタの同じ名前を持つ Namespace など、一部の Kubernetes オブジェクトは同じものとして扱われます。この正規化は、フリート リソースの管理を容易にすることを目的としています。同一性を活用する機能を使用する場合は、この同一性を前提とすることが、Namespace、サービス、ID を設定する方法の優れたガイダンスになります。一方で、すでに実装している多くの組織のやり方も参考にしています。

次の表に示すように、同一性の種類によって利点が異なります。

| 同一性プロパティ | 可能になること |

|---|---|

| 複数のクラスタで Namespace が同一であると見なされます。 |

|

| 複数のクラスタで Namespace とサービス名の組み合わせが同一であると見なされます。同じ Namespace 内の同じ名前のサービスは、同じラベルセレクタを使用します。 |

|

| 複数のクラスタで Namespace とサービス アカウント(ID)の組み合わせが同一であると見なされます。 |

|

このように、フリート機能によって使用する同一性の種類が異なります。一部の機能は、同一性を使用しません。詳しくは、同一性を使用する機能をご覧ください。フリート全体の同一性を考慮せずに使用できる機能や、慎重な計画が必要な機能について説明しています。

Namespace の同一性

フリートにおける基本的な同一性が Namespace の同一性です。異なるクラスタで同じ名前を持つ Namespace は、多くのフリート機能において同一であると見なされます。このプロパティについては、Namespace のインスタンス化がフリート リソースのサブセット内でのみ起こり得る場合でも、Namespace フリート全体で論理的に定義されるという点に注目する必要があります。

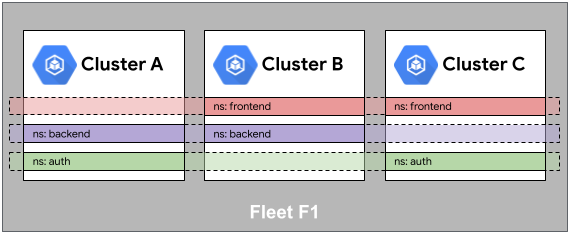

次の backend 名前空間の例を考えてみましょう。この名前空間はクラスタ A と B でのみインスタンス化されますが、クラスタ C で暗黙的に予約されています(必要に応じて、backend 名前空間内のサービスをクラスタ C にもスケジュールできます)。つまり、名前空間はクラスタごとではなく、フリート全体に割り当てられます。したがって、名前空間の同一性では、フリート全体で一貫した名前空間を所有している必要があります。

サービスの同一性

Cloud Service Mesh とマルチクラスタ Ingress は、名前空間内のサービスの同一性のコンセプトを使用します。これは、名前空間の同一性と同様、名前空間とサービス名が同じサービスが同一サービスとみなされることを意味します。

Cloud Service Mesh の場合は、サービス エンドポイントをメッシュ全体でマージできます。マルチクラスタ Ingress では、MultiClusterService(MCS)リソースによってエンドポイントのより明示的なマージが行われます。命名に関しても同様の方法をおすすめします。このため、同じ名前空間内にある名前が同じサービスは実際に同じものである必要があります。

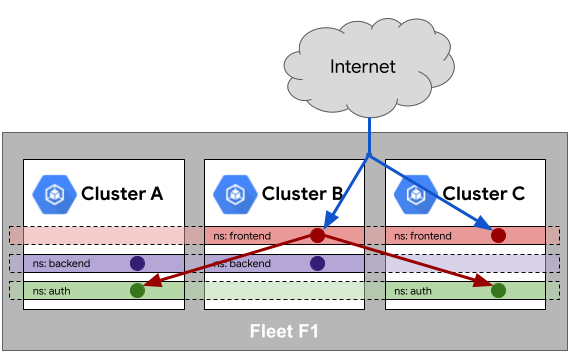

次の例では、インターネット トラフィックがクラスタ B と C の両方に存在する frontend 名前空間の同じ名前のサービス全体にロード バランシングされています。同様に、フリート内のサービス メッシュ プロパティを使用して、frontend 名前空間のサービスは、クラスタ A と C に存在する auth Namespace の同じ名前のサービスにアクセスできます。

外部リソースにアクセスする場合の ID の同一性

フリートの Workload Identity 連携を使用すると、フリート内のサービスは、 Google Cloud サービス、オブジェクト ストアなどの外部リソースに下り(外向き)のアクセスを行うときに、共通の ID を使用できます。この共通 ID によって、外部リソースへのアクセスを、クラスタ単位ではなくまとめてフリート内のサービスに付与できます。

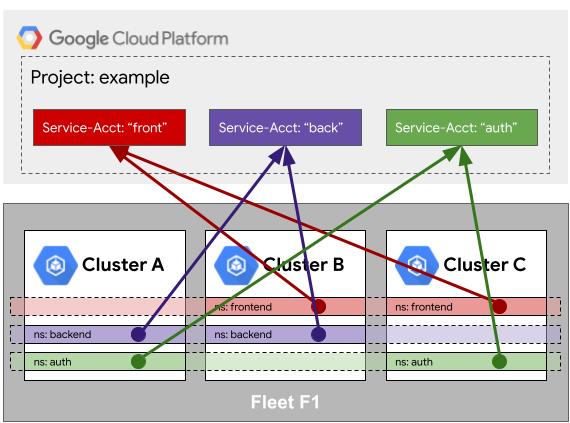

この点についてより具体的に理解するため、次の例を考えてみましょう。クラスタ A、B、C はフリート内で共通の ID に登録されます。backend 名前空間のサービスが Google Cloud リソースにアクセスすると、その ID は back という共通の Google Cloud サービス アカウントにマッピングされます。Google Cloud サービス アカウント back は、Cloud Storage から Cloud SQL まで、任意の数のマネージド サービスで認証できます。クラスタなどの新しいフリート リソースが backend 名前空間に追加されると、自動的にワークロード ID の同一性プロパティが継承されます。

ID の同一性により、フリート内のすべてのリソースが信頼され、適切に管理されていることが重要です。前の例に戻ると、クラスタ C が別の信頼されていないチームによって所有されている場合、このチームでも backend 名前空間を作成し、クラスタ A または B の backend であるかのようにマネージド サービスにアクセスできます。

フリート内の ID の同一性

フリート内では、前述した外部 ID の同一性と同じように ID の同一性が使用されます。フリート サービスは、外部サービスに対して一度認証されると、内部でも認証されます。

次の例では、Cloud Service Mesh を使用して、frontend が backend にアクセスできるマルチクラスタ サービス メッシュを作成しています。Cloud Service Mesh とフリートで、クラスタ B と C の frontend がクラスタ A と B の backend にアクセスできることを指定する必要はありません。代わりに、フリート内の frontend がフリート内の backend にアクセスできることを指定するのみです。このプロパティは認証を簡素化するだけでなく、リソースの境界も柔軟になります。ワークロードは、認証方法に影響を与えずに、クラスタ間で簡単に移動できるようになります。ワークロード ID の同一性と同様、サービス間通信の整合性を確保するにはフリート リソースのガバナンスが不可欠です。

同一性を使用する機能

一部のフリート機能は同一性を使用しないため、フリート全体でなんらかの同一性を前提とするかどうかを検討することなく、同一性を有効にして使用できます。他の機能(Config Sync や Policy Controller など)では同一性を使用できます。たとえば、単一の信頼できる情報源から構成するために、複数のフリート メンバー クラスタにまたがる Namespace を選択する場合などです。ただし、すべてのユースケースで同一性を使用する必要はありません。最後に、マルチクラスタ Ingress やフリート全体の Workload Identity 連携などの機能は、クラスタ間で常になんらかの形の同一性を前提としており、ニーズや既存のワークロードに応じて慎重に導入する必要があります。

フリート機能によっては(フリートの Workload Identity 連携など)、フリート全体が、使用される同一性の前提条件を満たしている必要があります。チーム管理などの他の機能を使用すると、名前空間またはチームスコープ レベルで同一性を段階的に有効にできます。

次の表に、このセクションで説明されている同一性のコンセプトを 1 つ以上必要とする機能を示します。

| 機能 | 同一性の段階的な導入をサポート | Namespace の同一性に依存する | サービスの同一性に依存する | ID の同一性に依存する |

|---|---|---|---|---|

| フリート | なし | いいえ | いいえ | × |

| Binary Authorization | なし | いいえ | いいえ | × |

| ノード間の透過的暗号化 | なし | いいえ | いいえ | × |

| 完全修飾ドメイン名ベースのネットワーク ポリシー | なし | いいえ | いいえ | × |

| Connect Gateway | なし | いいえ | いいえ | × |

| Config Sync | なし | いいえ | いいえ | × |

| Policy Controller | なし | いいえ | いいえ | × |

| GKE のセキュリティ ポスチャー | なし | いいえ | いいえ | × |

| Advanced Vulnerability Insights | なし | いいえ | いいえ | × |

| コンプライアンス ポスチャー | なし | いいえ | いいえ | × |

| ロールアウト シーケンス | なし | いいえ | いいえ | × |

| チーム管理 | ○ | はい | はい | × |

| マルチクラスタ Ingress | ○ | はい | はい | ○ |

| マルチクラスタ Service | ○ | はい | はい | ○ |

| フリートの Workload Identity 連携 | × | はい | はい | ○ |

| Cloud Service Mesh | × | はい | はい | ○ |

独占性

フリート対応リソースは、常に 1 つのフリートのメンバーにしかなれません。これは、 Google Cloud のツールとコンポーネントによって適用される制限です。この制限により、クラスタを制御する、信頼できる情報源が 1 つだけになります。独占性がないと、非常に単純なコンポーネントであっても使用方法が複雑になり、複数のフリートと複数のコンポーネントの交信方法を組織内で把握し構成しなければならなくなります。

強い信頼関係

サービス、ワークロード ID、メッシュ ID の同一性は、フリート メンバー間の強い信頼関係の原理のもとに構築されます。この信頼により、リソースごとに管理せずに(Kubernetes リソースの場合はクラスタごと)、フリートのリソースの管理をレベルアップでき、最終的にはクラスタの境界が重要ではなくなります。

つまり、フリート内では、クラスタが影響範囲の懸念や可用性(コントロール プレーンと基盤となるインフラストラクチャ両方)、ノイズの多いネイバーなどから保護します。ただし、フリート内のメンバーの管理者がフリートの他のメンバーのサービスの運用に影響を及ぼす可能性があるため、これらはポリシーおよびガバナンスの強力な隔離境界ではありません。

このため、フリート管理者によって信頼されていないクラスタは、隔離しておくために専用のフリートに配置することをおすすめします。そのようにすることで、必要に応じて個別のサービスをフリートの境界を越えて認証できます。

チームスコープ

チームスコープは、フリートをクラスタのグループに細分するためのメカニズムです。これにより、特定のアプリケーション チームに割り当てられたフリート対応リソースを定義できます。ユースケースに応じて、個別のフリート メンバー クラスタをチームに関連付けない、または 1 つのチーム、あるいは複数のチームに関連付けることができます。これにより、複数のチームでクラスタを共有できます。チームスコープを使用して、フリート全体でクラスタ アップグレードのロールアウトを順序付けすることもできます。ただし、各クラスタを 1 つのチームにのみ関連付ける必要があります。

チームスコープには、明示的に定義されたフリートの名前空間を関連付けることができます。ここで、名前空間はスコープ全体で同じであるとみなされます。これにより、フリート単体で実現されるデフォルトの 名前空間の同一性よりも、名前空間をより詳細に制御できます。

フリート対応コンポーネント

次のコンポーネントはすべて、クラスタとサービスを簡単に操作できるようにするため、名前空間や ID の同一性などのフリートのコンセプトを利用します。各コンポーネントでフリートを使用するための現在の要件または制限については、コンポーネントの要件をご覧ください。

Workload Identity プール

フリートは、サービス メッシュ内および外部サービスに対してワークロードを均一に認証および認可するために使用できる共通の Workload Identity プールを提供します。Cloud Service Mesh

Cloud Service Mesh は、 Google Cloud、オンプレミス、およびその他のサポートされている環境で、信頼性の高いサービス メッシュをモニタリングおよび管理するためのツールセットです。同じフリートを構成する複数のクラスタでサービス メッシュを形成できます。Config Sync

Config Sync では、名前空間、ラベル、アノテーションなどのコアとなる Kubernetes のコンセプトを活用して、Git リポジトリなどの信頼できる一元的な情報源に保存されたシステム用の宣言型構成パッケージをデプロイしてモニタリングできます。Config Sync では、構成がフリート全体で定義されますが、各メンバー リソースにおいてローカルに適用、および施行できます。Policy Controller

Policy Controller を使用すると、Kubernetes クラスタに宣言型ポリシーを適用および施行できます。これらのポリシーはガードレールとして機能し、クラスタとフリートのベスト プラクティス、セキュリティ、コンプライアンス管理に対して有効です。マルチクラスタ Ingress

マルチクラスタ Ingress はフリートを使用して、トラフィックのロード バランシングが可能なクラスタとサービス エンドポイントのセットを定義し、低レイテンシで可用性の高いサービスを実現します。

次のステップ

- 技術的およびビジネス上のニーズを満たすために複数のクラスタを使用する場合の詳細については、マルチクラスタのユースケースをご覧ください。

- これらのコンセプトをお使いのシステムに適用する場合は、フリート リソースを計画するをご覧ください。