本页面简要介绍了 Config Sync,它是 Google Kubernetes Engine 随附的 GitOps 服务。

采用 GitOps 作为通用最佳实践有助于组织大规模管理 Kubernetes 配置。通过使用 Git 代码库等可靠来源,您可以提高稳定性、一致性和安全性。

Config Sync 可帮助您实现 GitOps,方法是在任意数量的集群中自动同步配置和政策。借助自动同步,您可以集中管理集群舰队、防止配置漂移,并为平台团队和应用团队赋能。

本页面适用于希望实现 GitOps 工具来集中管理团队配置的运维人员。如需详细了解我们在 Google Cloud 内容中提及的常见角色和示例任务,请参阅常见的 GKE 用户角色和任务。

价格

如需了解价格,请参阅 GKE 价格。

为何选择 Config Sync 在 GKE 上实现 GitOps?

虽然所有 GitOps 工具都具有提升稳定性和一致性等优势,但 Config Sync 还提供了一组独特的优势:

与 GKE 和其他 Google Cloud产品集成:Config Sync 与 Google Cloud 控制台、Terraform 或 Google Cloud CLI 兼容。Config Sync 扩展了 GKE 的功能,并且可与 Policy Controller、Workload Identity Federation for GKE 和 Cloud Monitoring 等服务搭配使用。内置集成可帮助您设置 GitOps,并减轻开源替代方案所需的维护负担。

内置可观测性:Config Sync 在Google Cloud 控制台中包含一个信息中心,无需额外设置。您可以从中心位置查看所有集群和配置的同步状态,也可以使用 Google Cloud CLI 检查协调问题。

可扩缩的多集群和多团队管理:Config Sync 既可用于集中式平台管理,也可用于委托式应用管理。其架构经过测试,可实现横向和纵向扩缩,让您能够大规模管理集群,并让应用团队能够安全地管理自己的环境。

Config Sync 的工作方式

Config Sync 会持续监控中央可靠来源,并自动协调集群的状态以与之匹配。您可以使用 Git 代码库、OCI 映像或 Helm 图表作为可靠来源。

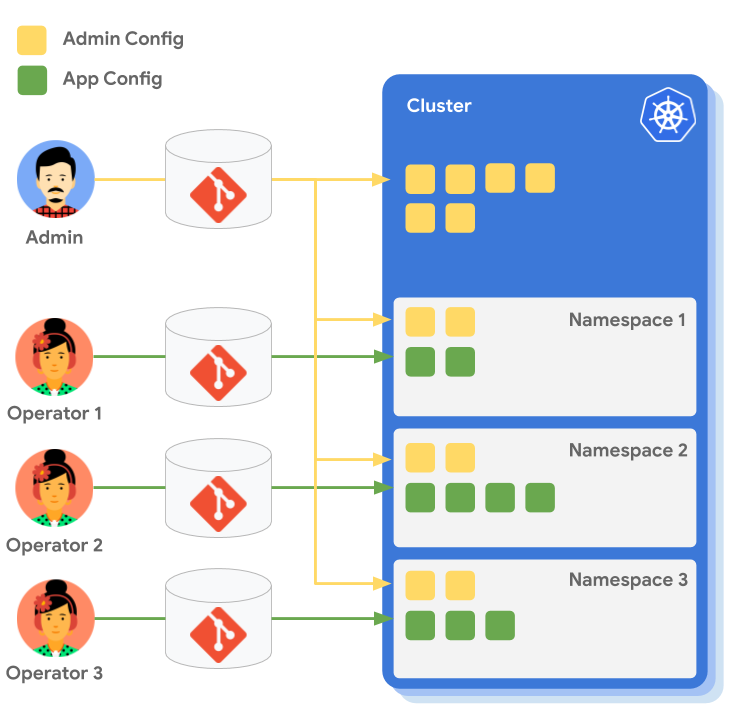

下图展示了平台管理员如何管理中央政策,以及三位应用运维人员如何管理各自的命名空间配置。所有命名空间都具有相同的管理员配置,但每个命名空间都有不同的应用配置。

配置集群

借助 Config Sync,您可以创建一组通用的配置和政策(例如 Policy Controller 限制条件),并在已注册和已连接的集群中根据单一可靠来源一致地应用它们。

您可以在集群舰队中编排配置更改,而无需手动重复运行 kubectl apply 命令。

配置命名空间

您可以使用 Config Sync 通过命名空间范围的政策(例如 RBAC 角色)来预配和管理 Kubernetes 命名空间。这些政策可帮助您在集群中实现和管理多租户,让应用团队安全地管理自己的配置。