Questa pagina descrive come i bridge di perimetro possono essere utilizzati per consentire la comunicazione tra progetti e servizi in perimetri di servizio diversi.

Prima di iniziare

- Leggi la Panoramica dei Controlli di servizio VPC

- Leggi la sezione Configurazione del perimetro di servizio

Bridge del perimetro di servizio

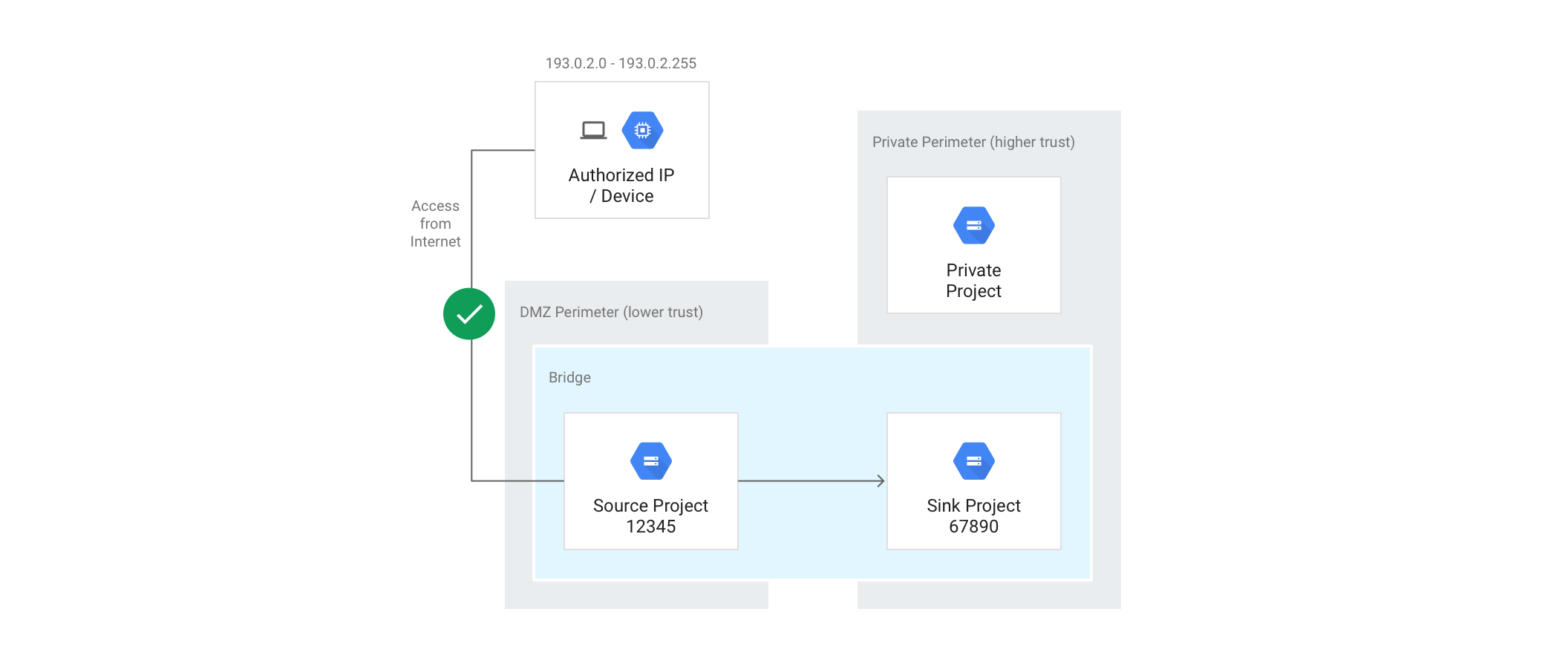

Sebbene un progetto possa essere assegnato a un solo perimetro di servizio, potresti volere che il tuo progetto possa comunicare con i progetti di un altro perimetro. Puoi attivare la comunicazione con i servizi e condividere i dati tra i perimetri di servizio creando un bridge del perimetro.

Un bridge del perimetro consente ai progetti in perimetri di servizio diversi di comunicare. I bridge di perimetro sono bidirezionali e consentono ai progetti di ciascun perimetro di servizio di avere lo stesso accesso nell'ambito del bridge. Tuttavia, i livelli di accesso e le restrizioni dei servizi del progetto sono controllati esclusivamente dal perimetro di servizio a cui appartiene il progetto. Un progetto può avere più ponti che lo collegano ad altri progetti.

Un progetto di un perimetro di servizio non può ottenere indirettamente l'accesso ai progetti in altri perimetri. Ad esempio, supponiamo di avere tre progetti: A, B e C. Ogni progetto appartiene a un perimetro di servizio diverso. A e B condividono un bridge del perimetro. B e C condividono anche un ponte. Sebbene i dati possano spostarsi tra A e B, nonché tra B e C, non può passare nulla tra A e C perché i due progetti non sono collegati direttamente da un bridge perimetrale.

Considerazioni

Prima di creare un bridge del perimetro, tieni presente quanto segue:

Un progetto deve appartenere a un perimetro di servizio prima di poter essere collegato a un altro progetto utilizzando un bridge del perimetro.

I ponti perimetrali non possono includere progetti di organizzazioni diverse. I progetti collegati da un bridge del perimetro devono appartenere a perimetri di servizio che si trovano nella stessa organizzazione.

I bridge del perimetro non possono includere progetti di criteri con ambito diversi. In alternativa, puoi utilizzare le regole in entrata o in uscita per consentire la comunicazione tra progetti con criteri di ambito diversi.

Dopo aver creato un bridge di perimetro per un progetto, non puoi aggiungere le reti VPC del progetto a un perimetro.

Esempio di bridge del perimetro

Per un esempio più ampio di come funzionano i ponti perimetrali, considera la seguente configurazione:

L'obiettivo è consentire le copie tra i bucket Cloud Storage nel perimetro DMZ e solo i bucket nel progetto di destinazione, ma non consentire a nessuna VM nel perimetro DMZ di accedere ai dati nei bucket di archiviazione nel progetto privato.

Utilizzando il seguente comando, viene creato un bridge del perimetro (Bridge), specificando che i progetti A e B devono essere collegati dal bridge del perimetro.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

Il confine del bridge del perimetro è bidirezionale. Ciò significa che sono consentite sia le copie dal perimetro DMZ al perimetro privato sia quelle dal perimetro privato al perimetro DMZ. Per fornire un certo controllo direzionale, è meglio combinare i perimetri con le autorizzazioni IAM sull'account di servizio o sull'identità che esegue l'operazione di copia.