Auf dieser Seite wird beschrieben, wie Perimeter-Bridges verwendet werden können, um Projekten und Diensten in verschiedenen Dienstperimetern die Kommunikation zu ermöglichen.

Vorbereitung

- Lesen Sie VPC Service Controls.

- Lesen Sie Dienstperimeter konfigurieren.

Dienstperimeter-Bridges

Ein Projekt kann immer nur einem Dienstperimeter zugeordnet sein. Oft ist es jedoch erwünscht, dass Projekte mit Projekten in anderen Dienstperimetern kommunizieren. Sie können die Kommunikation zwischen Diensten ermöglichen und Daten zwischen Dienstperimetern austauschen, indem Sie eine Perimeter-Bridge erstellen.

Eine Perimeter-Bridge ermöglicht die Kommunikation zwischen Projekten in unterschiedlichen Dienstperimetern. Perimeter-Bridges funktionieren bidirektional. Die Projekte in jedem Dienstperimeter haben die gleichen Zugriffsrechte. Die Zugriffsebenen und Diensteinschränkungen des Projekts werden jedoch ausschließlich durch den Dienstperimeter gesteuert, zu dem das Projekt gehört. Ein Projekt kann mehrere Bridges haben, die es mit anderen Projekten verbinden.

Ein Projekt in einem Dienstperimeter kann nicht indirekt auf Projekte in anderen Perimetern zugreifen. Beispiel: Sie haben die drei Projekte A, B und C. Jedes Projekt gehört zu einem anderen Dienstperimeter. A und B teilen sich eine Perimeter-Bridge. B und C teilen sich auch eine Bridge. Während sich zwischen A und B sowie zwischen B und C Daten bewegen können, ist das zwischen A und C nicht möglich, da die beiden Projekte nicht direkt durch eine Perimeter-Bridge verbunden sind.

Hinweise

Beachten Sie vor dem Erstellen einer Perimeter-Bridge Folgendes:

Ein Projekt muss zu einem Dienstperimeter gehören, bevor es über eine Perimeter-Bridge mit einem anderen Projekt verbunden werden kann.

Perimeter-Bridges können keine Projekte aus verschiedenen Organisationen enthalten. Die Projekte, die über eine Perimeter-Bridge verbunden sind, müssen zu Dienstperimetern gehören, die sich in derselben Organisation befinden.

Perimeter-Bridges können keine Projekte aus verschiedenen bereichsbezogenen Richtlinien enthalten. Stattdessen können Sie Regeln für eingehenden oder ausgehenden Traffic verwenden, um die Kommunikation zwischen Projekten mit unterschiedlichen Richtlinien mit eingeschränktem Umfang zu ermöglichen.

Nachdem Sie eine Perimeter-Bridge für ein Projekt erstellt haben, können Sie die VPC-Netzwerke aus diesem Projekt nicht mehr einem Perimeter hinzufügen.

Beispiel für Perimeter-Bridges

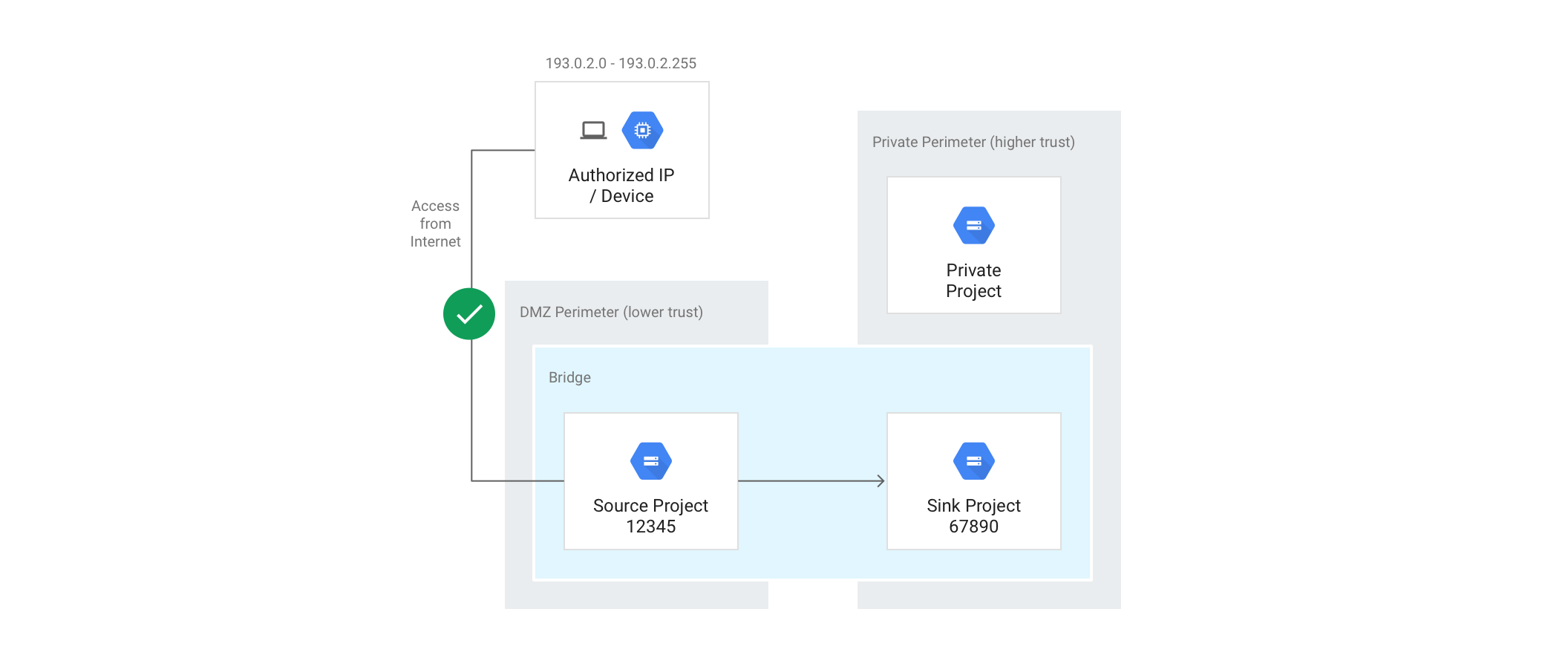

Die folgende Darstellung zeigt ein einfaches Beispiel für die Funktionsweise von Perimeter-Bridges:

Hier besteht das Ziel darin, ausschließlich zwischen den Cloud Storage-Buckets im "DMZ Perimeter" und den Buckets im "Sink Project" Kopien zuzulassen. Die VMs im "DMZ Perimeter" sollen keinen Zugriff auf die Daten in den Storage-Buckets im "Private Project" haben.

Mit dem folgenden Befehl wird eine Perimeter-Bridge (Bridge) erstellt, die Projekt A und Projekt B verbindet.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

Die Grenze der Perimeter-Bridge ist bidirektional. Dies bedeutet, dass Kopien von "DMZ Perimeter" nach "Private Perimeter" und von "Private Perimeter" nach "DMZ Perimeter" erlaubt sind. Wenn Sie die Flussrichtung steuern möchten, sollten Sie Perimeter mit IAM-Berechtigungen für das Dienstkonto oder die Identität, die den Kopiervorgang ausführt, kombinieren.