Nesta página, descreveremos como as pontes do perímetro podem ser usadas para permitir que projetos e serviços em diferentes perímetros de serviço se comuniquem.

Antes de começar

Pontes do perímetro de serviço

Enquanto um projeto pode ser atribuído a apenas um perímetro de serviço, é possível que você queira que seu projeto possa se comunicar com projetos em outro perímetro. Para ativar a comunicação com serviços e compartilhar dados entre perímetros de serviço, crie uma ponte do perímetro.

Uma ponte do perímetro permite que projetos em diferentes perímetros de segurança se comuniquem. As pontes do perímetro são bidirecionais, permitindo que os projetos de cada perímetro de serviço tenham acesso igual dentro do escopo da ponte. No entanto, os níveis de acesso e restrições de serviço do projeto são controlados exclusivamente pelo perímetro de serviço ao qual o projeto pertence. Um projeto pode ter várias pontes conectando-o a outros projetos.

Um projeto de um perímetro de serviço não pode indiretamente acessar projetos em outros perímetros. Por exemplo, suponha que temos três projetos: A, B e C. Cada projeto pertence a um perímetro de serviço diferente. A e B compartilham uma ponte do perímetro. B e C também compartilham uma ponte. Enquanto os dados puderem se mover entre A e B, assim como entre B e C, nada poderá passar entre A e C porque os dois projetos não estão conectados diretamente por uma ponte do perímetro.

Considerações

Antes de criar uma ponte do perímetro, considere o seguinte:

Um projeto precisa pertencer a um perímetro de serviço antes de poder ser conectado a outro projeto usando uma ponte.

Pontes do perímetro não podem incluir projetos de diferentes organizações. Os projetos conectados por uma ponte do perímetro precisam pertencer a perímetros de serviço que estão na mesma organização.

Pontes do perímetro não podem incluir projetos de diferentes políticas com escopo. Em vez disso, use regras de entrada ou saída para permitir a comunicação entre projetos de diferentes políticas com escopo.

Depois de criar uma ponte do perímetro para um projeto, não é possível adicionar as redes VPC desse projeto a um perímetro.

Exemplo de pontes do perímetro

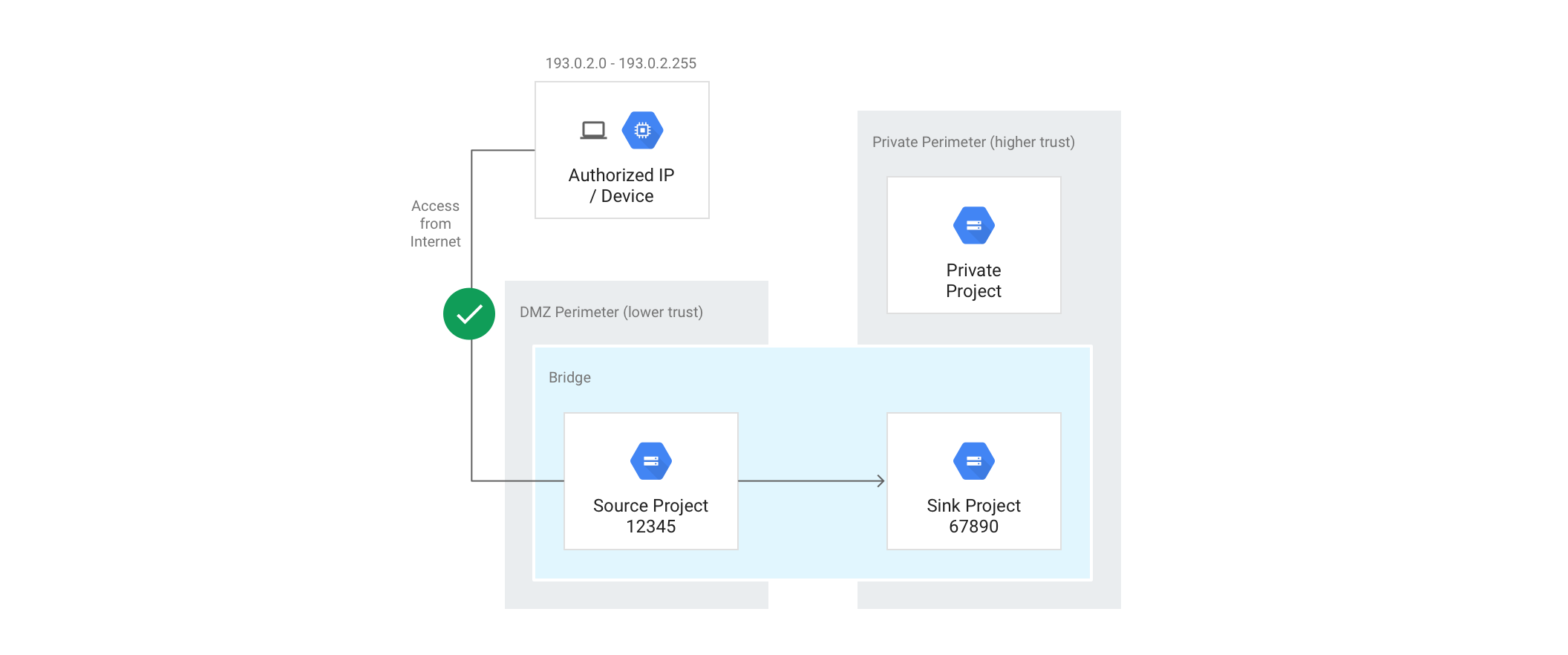

Para um exemplo mais amplo de como funcionam as pontes do perímetro, considere a seguinte configuração:

O objetivo é permitir cópias entre os buckets do Cloud Storage no Perímetro da DMZ e apenas os buckets no Projeto coletor, mas não permitir que nenhuma VM no acesso do perímetro da DMZ a dados em buckets de Armazenamento no Projeto particular.

Usando o seguinte comando, é criada uma ponte do perímetro (Ponte), especificando que o projeto A e o projeto B precisam estar conectados por ela.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

O limite da ponte do perímetro é bidirecional. Isso significa que as cópias do perímetro da DMZ para o perímetro particular e do perímetro particular para o perímetro da DMZ são permitidas. Para fornecer algum controle direcional, é melhor combinar perímetros com permissões do IAM na conta de serviço ou identidade que está executando a operação de cópia.