이 페이지에서는 경계 브리지를 사용하여 서로 다른 서비스 경계에 있는 프로젝트와 서비스가 통신하도록 하는 방법을 설명합니다.

시작하기 전에

- VPC 서비스 제어 개요 읽기

- 서비스 경계 구성 읽기

서비스 경계 브리지

한 프로젝트를 하나의 서비스 경계에만 할당할 수 있지만 프로젝트가 다른 경계의 프로젝트와 통신할 수 있도록 하려는 경우가 있습니다. 서비스에 대한 통신을 사용 설정하고 경계 브리지를 생성하여 서비스 경계 간에 데이터를 공유할 수 있습니다.

경계 브리지를 사용하면 서로 다른 보안 경계에 있는 프로젝트 간에 통신할 수 있습니다. 경계 브리지는 양방향이므로 각 서비스 경계에 있는 프로젝트가 브리지 범위 내에서 동등하게 액세스할 수 있습니다. 그러나 프로젝트의 액세스 수준과 서비스 제한은 프로젝트가 속한 서비스 경계에서만 제어할 수 있습니다. 한 프로젝트에는 다른 프로젝트와 연결되는 여러 브리지가 있을 수 있습니다.

한 서비스 경계의 프로젝트는 다른 경계의 프로젝트에 간접적으로 액세스할 수 없습니다. 예를 들어 A, B, C 프로젝트가 있다고 가정해보겠습니다. 각 프로젝트는 서로 다른 서비스 경계에 속합니다. A와 B는 경계 브리지를 공유합니다. B와 C도 브리지를 공유합니다. A와 B, B와 C는 데이터를 주고받을 수 있지만 A와 C는 경계 브리지로 직접 연결되어 있지 않기 때문에 데이터를 주고 받을 수 없습니다.

고려사항

경계 브리지를 만들기 전에 다음 사항을 고려하세요.

프로젝트는 서비스 경계에 속해 있어야 경계 브리지를 사용하여 다른 프로젝트에 연결할 수 있습니다.

경계 브리지에 여러 조직의 프로젝트가 포함될 수는 없습니다. 경계 브리지로 연결된 프로젝트는 동일한 조직에 있는 서비스 경계에 속해야 합니다.

경계 브리지에는 서로 다른 범위가 지정된 정책의 프로젝트가 포함될 수 없습니다. 대신 인그레스 또는 이그레스 규칙을 사용하여 다른 범위가 지정된 정책의 프로젝트 간 통신을 허용할 수 있습니다.

프로젝트의 경계 브리지를 만든 후에는 해당 프로젝트의 VPC 네트워크를 경계에 추가할 수 없습니다.

경계 브리지의 예시

경계 브리지의 작동 방식을 보여주는 더 광범위한 예시는 다음 환경을 참조하세요.

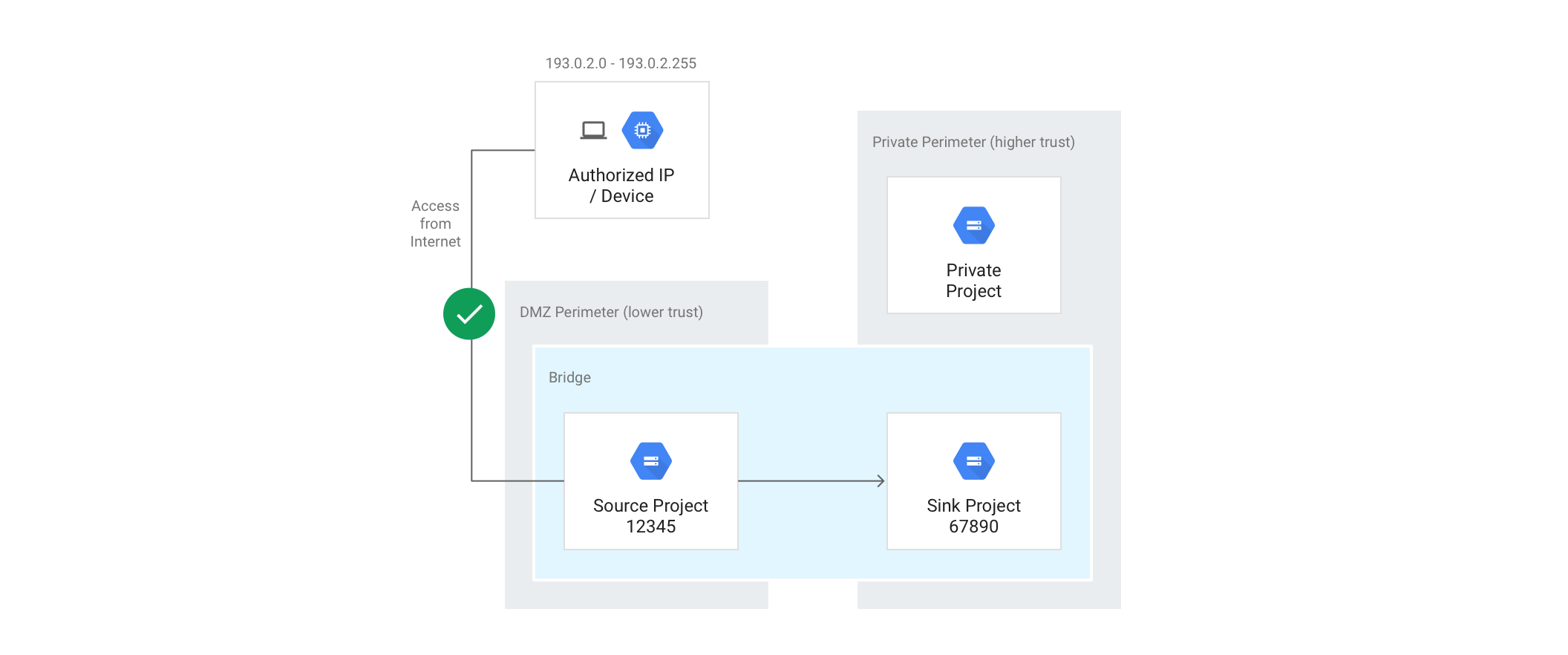

DMZ Perimeter의 Cloud Storage 버킷과 Sink Project의 버킷 간에 복사 작업을 허용하되, DMZ Perimeter의 모든 VM은 Private Project의 Storage 버킷에 있는 데이터에 액세스할 수 없게 하는 것이 목표입니다.

다음 명령어를 사용하여 경계 브리지(Bridge)를 만들고, 프로젝트 A와 프로젝트 B를 경계 브리지로 연결하도록 지정합니다.

gcloud access-context-manager perimeters create Bridge \

--title="Perimeter Bridge" --perimeter-type=bridge \

--resources=projects/12345,projects/67890

경계 브리지 경계는 양방향입니다. 즉, DMZ Perimeter에서 Private Perimeter로 복사하거나 Private Perimeter에서 DMZ Perimeter로 복사할 수 있습니다. 방향 제어를 제공하려면 복사 작업을 실행하는 서비스 계정이나 ID의 Cloud IAM 권한과 경계를 결합하는 것이 가장 좋습니다.