En este tema se ofrece una descripción general de los Controles de Servicio de VPC y se describen sus ventajas y funciones.

Quién debe usar Controles de Servicio de VPC

Tu organización puede tener propiedad intelectual en forma de datos muy sensibles o puede gestionar datos sensibles sujetos a normativas de protección de datos adicionales, como PCI DSS. La pérdida o la divulgación no intencionadas de datos sensibles pueden tener consecuencias negativas significativas para la empresa.

Si vas a migrar de un entorno local a la nube, uno de tus objetivos podría ser replicar la arquitectura de seguridad de tu red local a medida que transfieres tus datos a Google Cloud. Para proteger tus datos altamente sensibles, puede que quieras asegurarte de que solo se pueda acceder a tus recursos desde redes de confianza. Algunas organizaciones pueden permitir el acceso público a los recursos siempre que la solicitud proceda de una red de confianza, que se puede identificar en función de la dirección IP de la solicitud.

Para reducir los riesgos de filtración externa de datos, tu organización también puede querer asegurarse de que el intercambio de datos entre organizaciones sea seguro y de que se apliquen controles precisos. Como administrador, puede que quieras asegurarte de lo siguiente:

- Los clientes con acceso privilegiado no tienen acceso a los recursos de los partners.

- Los clientes que tengan acceso a datos sensibles solo podrán leer conjuntos de datos públicos, pero no escribir en ellos.

Cómo reduce Controles de Servicio de VPC los riesgos de filtración externa de datos

Controles de Servicio de VPC ayuda a protegerse frente a las acciones accidentales o dirigidas de entidades externas o internas, lo que ayuda a minimizar los riesgos de filtración de datos no deseada de Google Cloud servicios como Cloud Storage y BigQuery. Puedes usar Controles de Servicio de VPC para crear perímetros que protejan los recursos y los datos de los servicios que especifiques.

Controles de Servicio de VPC protege tus Google Cloud servicios definiendo los siguientes controles:

Los clientes que se encuentran dentro de un perímetro y tienen acceso privado a los recursos no tienen acceso a recursos no autorizados (potencialmente públicos) que estén fuera del perímetro.

Los datos no se pueden copiar en recursos no autorizados fuera del perímetro mediante operaciones de servicio como

gcloud storage cpobq mk.El intercambio de datos entre clientes y recursos separados por perímetros se protege mediante reglas de entrada y salida.

El acceso contextual a los recursos se basa en atributos del cliente, como el tipo de identidad (cuenta de servicio o usuario), la identidad, los datos del dispositivo y el origen de la red (dirección IP o red de VPC). Estos son algunos ejemplos de acceso contextual:

Los clientes que están fuera del perímetro, ya sea en Google Cloud o en las instalaciones, se encuentran en recursos de VPC autorizados y usan el acceso privado de Google para acceder a los recursos que están dentro de un perímetro.

El acceso a Internet a los recursos que se encuentran dentro de un perímetro se restringe a un intervalo de direcciones IPv4 e IPv6.

Para obtener más información, consulta el artículo Acceso contextual con reglas de entrada.

Controles de Servicio de VPC proporciona una capa adicional de defensa de seguridad para los Google Cloud servicios que es independiente de Gestión de Identidades y Accesos (IAM). Mientras que Gestión de Identidades y Accesos permite un control de acceso granular basado en la identidad, Controles de Servicio de VPC ofrece una seguridad perimetral más amplia basada en el contexto, incluido el control de la salida de datos a través del perímetro. Recomendamos usar tanto Controles de Servicio de VPC como IAM para reforzar la defensa.

Controles de Servicio de VPC te permite monitorizar los patrones de acceso a los recursos de tus perímetros de servicio mediante los registros de auditoría de Cloud. Para obtener más información, consulta Registros de auditoría de Controles de Servicio de VPC.

Ventajas de seguridad de Controles de Servicio de VPC

Controles de Servicio de VPC ayuda a mitigar los siguientes riesgos de seguridad sin sacrificar las ventajas de rendimiento del acceso privado directo a los recursos de Google Cloud:

Acceso desde redes no autorizadas con credenciales robadas: al permitir el acceso privado solo desde redes de VPC autorizadas, Controles de Servicio de VPC ayuda a protegerse frente al riesgo de filtración externa de datos que presentan los clientes que usan credenciales robadas de OAuth o de cuentas de servicio.

Filtración externa de datos por parte de personas internas malintencionadas o código vulnerado: Controles de Servicio de VPC complementa los controles de salida de red, ya que impide que los clientes de esas redes accedan a los recursos de los servicios gestionados por Google que se encuentran fuera del perímetro.

Los Controles de Servicio de VPC también impiden leer datos de un recurso que se encuentra fuera del perímetro o copiar datos en él. Controles de Servicio de VPC impide que se realicen operaciones de servicio, como el comando

gcloud storage cppara copiar en un bucket público de Cloud Storage o el comandobq mkpara copiar en una tabla externa permanente de BigQuery.Google Cloud también proporciona una IP virtual restringida que está integrada con Controles de Servicio de VPC. La IP virtual restringida también permite enviar solicitudes a servicios compatibles con Controles de Servicio de VPC sin exponerlas a Internet.

Exposición pública de datos privados debido a políticas de gestión de identidades y accesos mal configuradas: los controles de servicio de VPC proporcionan una capa de seguridad adicional al denegar el acceso desde redes no autorizadas, aunque los datos estén expuestos por políticas de gestión de identidades y accesos mal configuradas.

Monitorizar el acceso a los servicios: usa Controles de Servicio de VPC en modo de ejecución de prueba para monitorizar las solicitudes a los servicios protegidos sin impedir el acceso y para comprender las solicitudes de tráfico a tus proyectos. También puedes crear perímetros de honeypot para identificar intentos inesperados o maliciosos de sondear servicios accesibles.

Puedes usar una política de acceso de la organización y configurar Controles de Servicio de VPC para toda tu organización Google Cloud , o bien usar políticas con ámbito y configurar Controles de Servicio de VPC para una carpeta o un proyecto de la organización. Puedes procesar, transformar y copiar datos dentro del perímetro.

Las configuraciones de Controles de Servicio de VPC se gestionan de forma predeterminada a nivel de organización, pero se pueden usar políticas de acceso con ámbito para carpetas o proyectos para delegar la administración de los perímetros de servicio en niveles inferiores de la jerarquía de recursos.

Controles de Servicio de VPC y metadatos

Controles de Servicio de VPC no se ha diseñado para aplicar controles exhaustivos sobre el movimiento de metadatos.

En este contexto, los datos se definen como el contenido almacenado en un Google Cloud recurso. Por ejemplo, el contenido de un objeto de Cloud Storage. Los metadatos se definen como los atributos del recurso o de su elemento superior. Por ejemplo, los nombres de los segmentos de Cloud Storage.

El objetivo principal de Controles de Servicio de VPC es controlar el movimiento de datos, no de metadatos, a través de un perímetro de servicio mediante servicios compatibles. Controles de Servicio de VPC también gestiona el acceso a los metadatos, pero puede haber situaciones en las que se puedan copiar y acceder a los metadatos sin que se compruebe la política de Controles de Servicio de VPC.

Te recomendamos que uses Gestión de Identidades y Accesos, incluidos los roles personalizados, para controlar adecuadamente el acceso a los metadatos.

Funciones

Controles de Servicio de VPC te permite definir políticas de seguridad que impidan el acceso a servicios gestionados por Google fuera de un perímetro de confianza, bloquear el acceso a los datos desde ubicaciones no fiables y mitigar los riesgos de filtración externa de datos.

Puedes usar Controles de Servicio de VPC en los siguientes casos prácticos:

Aísla Google Cloud recursos y redes de VPC en perímetros de servicio

Amplía los perímetros a las redes on-premise mediante redes de VPC de zona de aterrizaje de VPN o Cloud Interconnect autorizadas.

Controlar el acceso a los Google Cloud recursos desde Internet

Protege el intercambio de datos entre perímetros y organizaciones con reglas de entrada y salida

Permitir el acceso contextual a los recursos en función de los atributos del cliente mediante reglas de entrada

Aísla Google Cloud recursos en perímetros de servicio

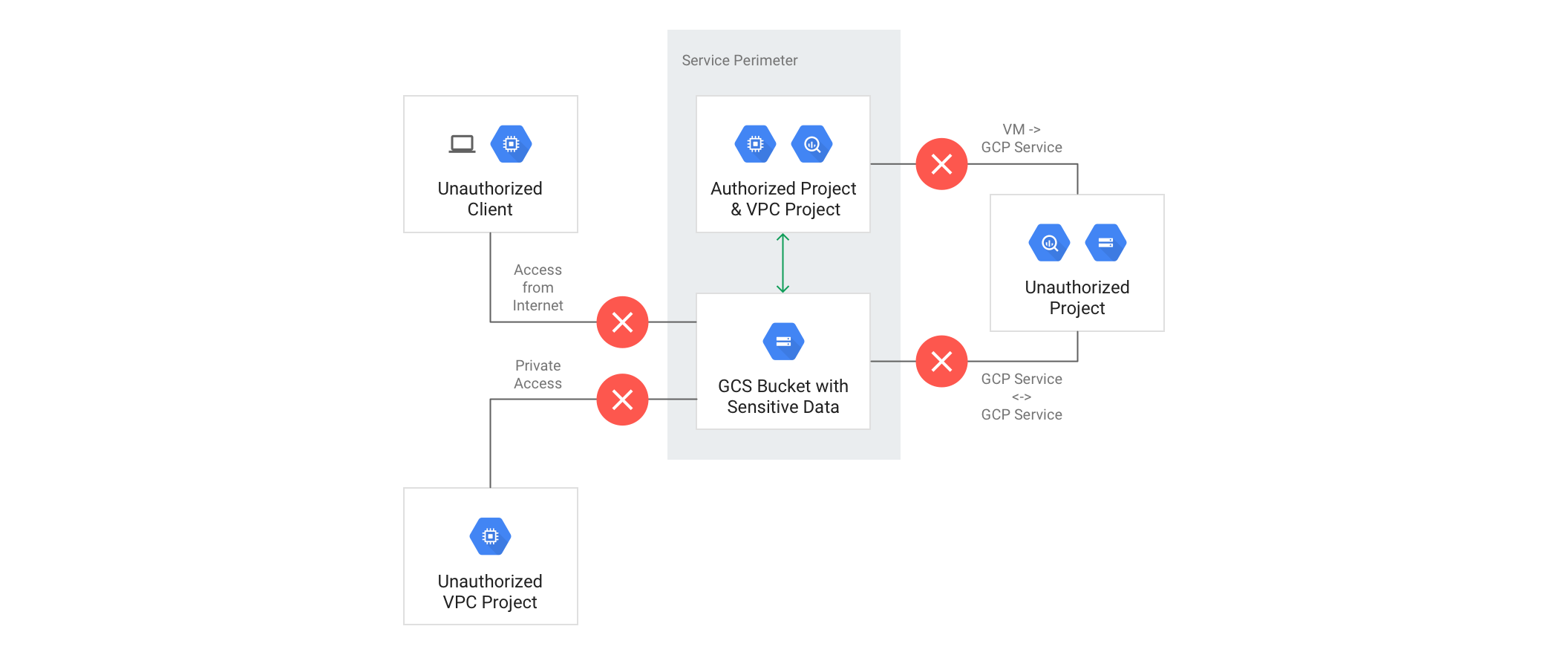

Un perímetro de servicio crea un límite de seguridad alrededor de los Google Cloud recursos. Un perímetro de servicio permite la libre comunicación dentro del perímetro, pero, de forma predeterminada, bloquea la comunicación con los servicios que se encuentran fuera del perímetro. Google Cloud

El perímetro funciona específicamente con los servicios gestionados de Google Cloud . El perímetro no bloquea el acceso a ninguna API ni servicio de terceros en Internet.

Puedes configurar un perímetro para controlar los siguientes tipos de comunicaciones:

- De Internet pública a recursos de clientes en servicios gestionados

- De máquinas virtuales a un Google Cloud servicio (API)

- Entre Google Cloud servicios

Los controles del servicio de VPC no requieren que tengas una red de nube privada virtual (VPC). Para usar los Controles de Servicio de VPC sin tener ningún recurso en una red de VPC, puedes permitir el tráfico de intervalos de IP externos o de determinados principales de IAM. Para obtener más información, consulta Crear y gestionar niveles de acceso.

Estos son algunos ejemplos de cómo los Controles de Servicio de VPC crean un límite de seguridad:

Una VM de una red VPC que forme parte de un perímetro de servicio puede leer o escribir en un segmento de Cloud Storage del mismo perímetro. Sin embargo, Controles de Servicio de VPC no permite que las VMs de redes de VPC que estén fuera del perímetro accedan a los segmentos de Cloud Storage que estén dentro del perímetro. Debes especificar una política de entrada para permitir que las VMs de las redes de VPC que estén fuera del perímetro accedan a los contenedores de Cloud Storage que estén dentro del perímetro.

Un proyecto host que contiene varias redes de VPC tiene una política de perímetro diferente para cada red de VPC del proyecto host.

Una operación de copia entre dos segmentos de Cloud Storage se realiza correctamente si ambos segmentos están en el mismo perímetro de servicio. Sin embargo, si uno de los segmentos está fuera del perímetro, la operación de copia falla.

Controles de Servicio de VPC no permite que una VM de una red de VPC que se encuentre dentro de un perímetro de servicio acceda a segmentos de Cloud Storage que estén fuera del perímetro.

En el siguiente diagrama se muestra un perímetro de servicio que permite la comunicación entre un proyecto de VPC y un bucket de Cloud Storage dentro del perímetro, pero bloquea toda la comunicación fuera del perímetro:

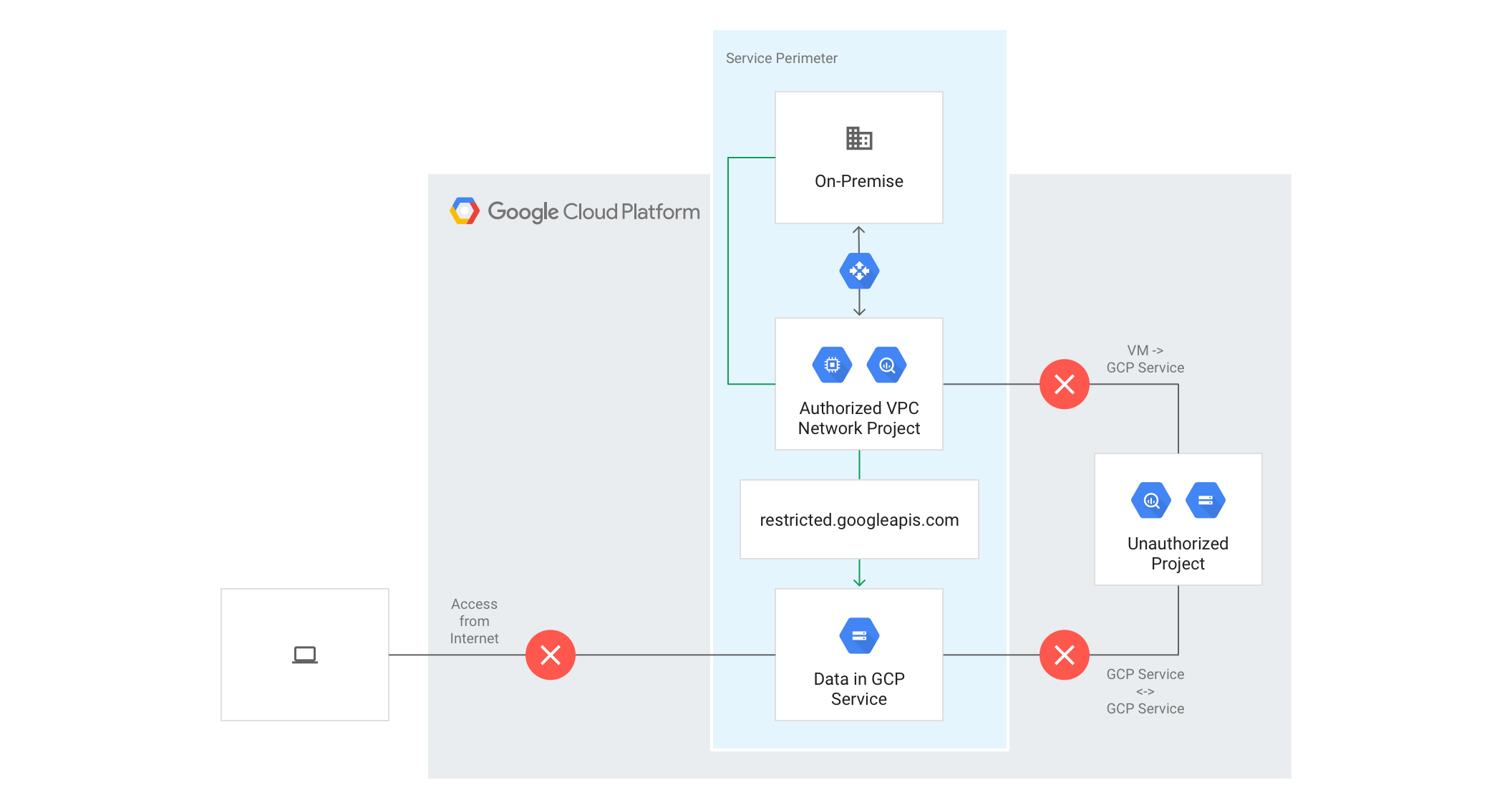

Ampliar los perímetros a una VPN o a Cloud Interconnect autorizados

Puedes configurar la comunicación privada con los Google Cloud recursos desde redes de VPC que abarcan entornos híbridos con las extensiones on-premise del acceso privado de Google. Para acceder de forma privada a los recursos de un perímetro, la red de VPC que contiene la zona de aterrizaje on-premise debe formar parte del perímetro de los recursos de la red on-premise.Google Cloud

Las VMs con direcciones IP privadas en una red de VPC protegida por un perímetro de servicio no pueden acceder a recursos gestionados que estén fuera del perímetro de servicio. Si es necesario, puedes seguir habilitando el acceso inspeccionado y auditado a todas las APIs de Google (por ejemplo, Gmail) a través de Internet.

En el siguiente diagrama se muestra un perímetro de servicio que se extiende a entornos híbridos con Acceso privado de Google:

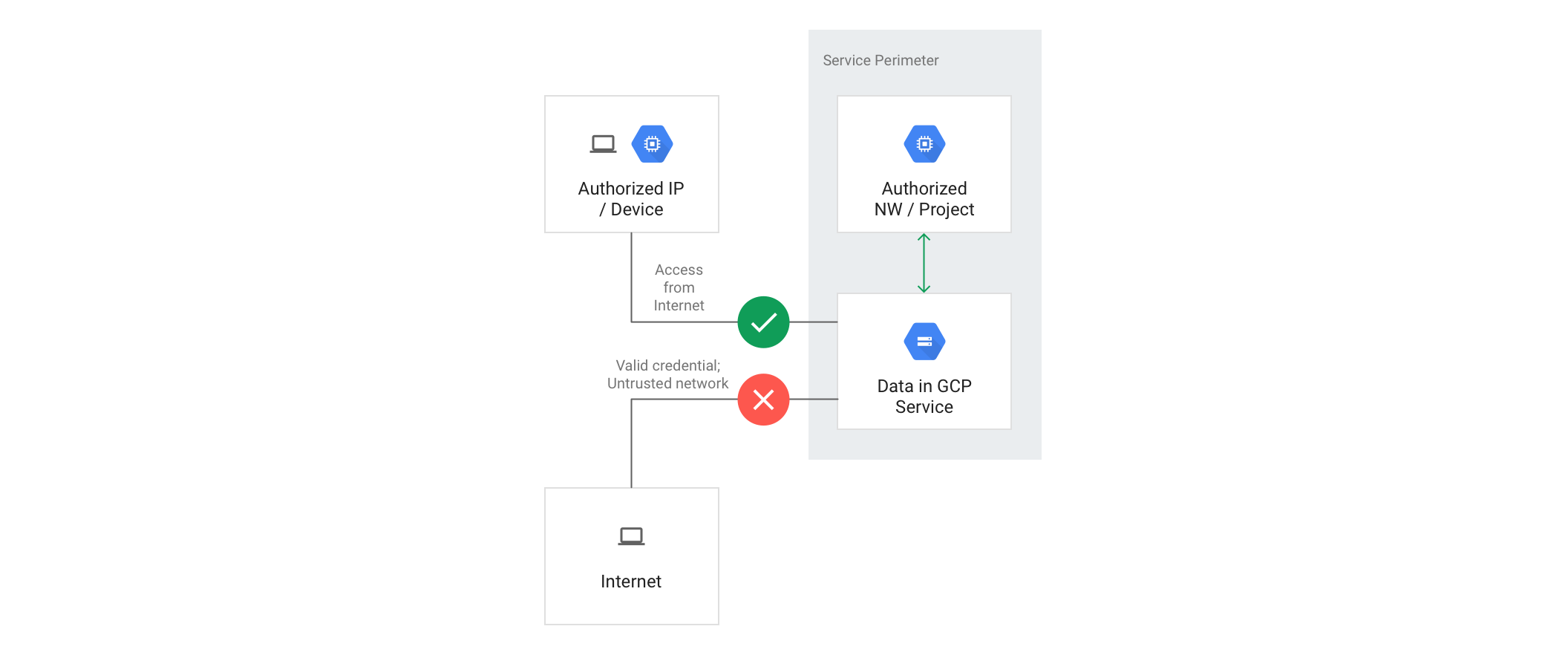

Controlar el acceso a los Google Cloud recursos desde Internet

De forma predeterminada, se deniega el acceso desde Internet a los recursos gestionados que se encuentran dentro de un perímetro de servicio. También puedes habilitar el acceso en función del contexto de la solicitud. Para ello, puedes crear reglas de entrada o niveles de acceso para permitir el acceso en función de varios atributos, como la dirección IP de origen, la identidad o el proyecto de origen. Google Cloud Si las solicitudes realizadas desde Internet no cumplen los criterios definidos en la regla de entrada o en el nivel de acceso, se deniegan.

Para usar la consola y acceder a los recursos de un perímetro, debes configurar un nivel de acceso que permita el acceso desde uno o varios intervalos de IPv4 e IPv6, o a cuentas de usuario específicas. Google Cloud

En el siguiente diagrama se muestra un perímetro de servicio que permite el acceso desde Internet a recursos protegidos en función de los niveles de acceso configurados, como la dirección IP o la política de dispositivos:

Otros controles para mitigar los riesgos de filtración externa de datos

- Uso compartido restringido al dominio: puedes configurar una política de organización para limitar el uso compartido de recursos a identidades que pertenezcan a un recurso de organización concreto. Para obtener más información, consulta Restringir identidades por dominio.

- Acceso uniforme a nivel de segmento: para controlar el acceso a tus segmentos de Cloud Storage de forma uniforme, configura permisos de gestión de identidades y accesos a nivel de segmento. Si usas el acceso uniforme a nivel de segmento, puedes usar otras Google Cloud funciones de seguridad, como el uso compartido restringido al dominio, la federación de identidades de cargas de trabajo y las condiciones de gestión de identidades y accesos.

- Autenticación multifactor: te recomendamos que uses la autenticación multifactor para acceder a tus Google Cloud recursos.

- Análisis posteriores a la implementación: puedes usar las siguientes herramientas de análisis posteriores a la implementación para buscar los contenedores de Cloud Storage abiertos:

- Security Command Center

- Inventario de Recursos de Cloud para buscar el historial de metadatos de los recursos y analizar la política de gestión de identidades y accesos para saber quién tiene acceso a qué.

- Herramientas de terceros, como Palo Alto PrismaCloud

- Desidentificación de datos sensibles: puedes usar Protección de Datos Sensibles para descubrir, clasificar y desidentificar datos sensibles dentro y fuera de Google Cloud. La desidentificación de datos sensibles se puede realizar mediante ocultación, tokenización o cifrado.

- Automatización con herramientas de infraestructura como código: te recomendamos que despliegues segmentos de Cloud Storage con una herramienta de automatización para controlar el acceso a los segmentos. Somete la infraestructura como código a revisiones humanas o automatizadas antes de la implementación.

Servicios no admitidos

Para obtener más información sobre los productos y servicios compatibles con Controles de Servicio de VPC, consulta la página Productos admitidos.

Si intentas restringir un servicio no admitido con la herramienta de línea de comandos gcloud o la API Access Context Manager, se producirá un error.

Controles de Servicio de VPC bloqueará el acceso entre proyectos a los datos de los servicios admitidos. Además, el servicio VIP restringido se puede usar para bloquear la capacidad de las cargas de trabajo de llamar a servicios no compatibles.

Limitaciones conocidas

Hay algunas limitaciones conocidas en determinados Google Cloud servicios, productos e interfaces cuando se usan Controles de Servicio de VPC. Por ejemplo, Controles de Servicio de VPC no es compatible con todos los Google Cloud servicios. Por lo tanto, no habilites servicios de Google Cloud no compatibles en el perímetro. Para obtener más información, consulta la lista de productos compatibles con Controles de Servicio de VPC. Si necesitas usar un servicio que no es compatible con Controles de Servicio de VPC, habilítalo en un proyecto que esté fuera del perímetro.

Te recomendamos que consultes las limitaciones conocidas antes de incluir servicios deGoogle Cloud en el perímetro. Para obtener más información, consulta las limitaciones de los servicios de Controles de Servicio de VPC.

Glosario

En este tema, has aprendido sobre varios conceptos nuevos que se han introducido en Controles de Servicio de VPC:

- Controles de Servicio de VPC

- Tecnología que te permite definir un perímetro de servicio alrededor de los recursos de los servicios gestionados por Google para controlar la comunicación entre dichos servicios.

- perímetro de servicio

- Un perímetro de servicio alrededor de los recursos gestionados por Google. Permiten la libre comunicación dentro del perímetro, pero, de forma predeterminada, bloquean toda la comunicación a través del perímetro.

- regla de entrada

- Regla que permite que un cliente de API que esté fuera del perímetro acceda a recursos que se encuentren dentro de él. Para obtener más información, consulta Reglas de entrada y salida.

- regla de salida

- Regla que permite que un cliente o un recurso de una API que se encuentre dentro del perímetro pueda Google Cloud acceder a recursos que estén fuera del perímetro. El perímetro no bloquea el acceso a ninguna API ni servicio de terceros en Internet.

- perímetro de servicio puente

Un perímetro puente permite que los proyectos de diferentes perímetros de servicio se comuniquen. Los perímetros puente son bidireccionales, lo que permite que los proyectos de cada perímetro de servicio tengan el mismo acceso dentro del ámbito del puente.

- Administrador de contextos de acceso

Un servicio de clasificación de solicitudes contextual que puede asignar una solicitud a un nivel de acceso en función de los atributos especificados del cliente, como la dirección IP de origen. Para obtener más información, consulta el artículo Introducción a Administrador de contextos de acceso.

- nivel de acceso

Clasificación de las solicitudes a través de Internet en función de varios atributos, como el intervalo de direcciones IP de origen, el dispositivo cliente, la geolocalización y otros. Al igual que con una regla de entrada, puedes usar un nivel de acceso para configurar un perímetro de servicio que conceda acceso desde Internet en función del nivel de acceso asociado a una solicitud. Puedes crear un nivel de acceso con el Administrador de contextos de acceso.

- política de acceso

Un objeto de recurso Google Cloud que define los perímetros de servicio. Puedes crear políticas de acceso que se limiten a carpetas o proyectos específicos, así como políticas de acceso que se apliquen a toda la organización. Una organización solo puede tener una política de acceso a nivel de organización.

- política delimitada

Una política con ámbito es una política de acceso que se limita a carpetas o proyectos específicos, junto con una política de acceso que se aplica a toda la organización. Para obtener más información, consulta el artículo Información general sobre las políticas con ámbito.

- VIP restringido

La IP virtual restringida proporciona una ruta de red privada para los productos y las APIs compatibles con los Controles de Servicio de VPC, de forma que los datos y los recursos que usan esos productos no se puedan acceder desde Internet.

restricted.googleapis.comse resuelve como199.36.153.4/30. Este intervalo de direcciones IP no se anuncia en Internet.

Siguientes pasos

- Consulta información sobre la configuración de perímetros de servicio.

- Información sobre cómo gestionar redes de VPC en perímetros de servicio

- Consulta las limitaciones conocidas de los servicios.