In diesem Thema finden Sie eine Übersicht über VPC Service Controls sowie eine Beschreibung der Vorteile und Funktionen.

Wer sollte VPC Service Controls verwenden?

Ihre Organisation besitzt möglicherweise geistiges Eigentum in Form sensibler Daten oder verarbeitet sensible Daten, die zusätzlichen Datenschutzbestimmungen wie PCI DSS unterliegen. Der unbeabsichtigte Verlust oder die Offenlegung sensibler Daten kann zu erheblichen negativen Auswirkungen auf das Unternehmen führen.

Wenn Sie von lokalen Systemen in die Cloud migrieren, möchten Sie möglicherweise Ihre lokale netzwerkbasierte Sicherheitsarchitektur replizieren, wenn Sie Ihre Daten zu Google Cloudverschieben. Zum Schutz Ihrer hochsensiblen Daten sollten Sie dafür sorgen, dass auf Ihre Ressourcen nur über vertrauenswürdige Netzwerke zugegriffen werden kann. Einige Organisationen erlauben möglicherweise den öffentlichen Zugriff auf Ressourcen, solange die Anfrage aus einem vertrauenswürdigen Netzwerk stammt, das anhand der IP-Adresse der Anfrage identifiziert werden kann.

Um das Risiko der Daten-Exfiltration zu minimieren, sollte Ihre Organisation auch für einen sicheren Datenaustausch über Organisationsgrenzen hinweg mit detaillierten Kontrollen sorgen. Als Administrator sollten Sie Folgendes beachten:

- Clients mit privilegiertem Zugriff haben keinen Zugriff auf Partnerressourcen.

- Clients mit Zugriff auf vertrauliche Daten können nur öffentliche Datasets lesen, aber nicht in sie schreiben.

So verringern VPC Service Controls das Risiko einer Daten-Exfiltration

VPC Service Controls schützt vor versehentlichen oder gezielten Maßnahmen externer oder interner Entitäten, wodurch das Risiko unerwünschter Daten-Exfiltration aus Diesten von Google Cloud wie Cloud Storage und BigQuery verringert wird. Mit VPC Service Controls können Sie Perimeter zum Schutz von Ressourcen und Daten von Diensten erstellen, die Sie explizit angeben.

VPC Service Controls schützt Ihre Dienste von Google Cloud durch Definieren der folgenden Steuerelemente:

Clients innerhalb eines Perimeters, die privaten Zugriff auf Ressourcen haben, haben keinen Zugriff auf nicht autorisierte (potenziell öffentliche) Ressourcen außerhalb des Perimeters.

Mit Dienstvorgängen wie

gcloud storage cpoderbq mkist es nicht möglich, Daten in nicht autorisierte Ressourcen außerhalb des Perimeters zu kopieren.Der Datenaustausch zwischen Clients und Ressourcen, die durch Perimeter getrennt sind, wird mithilfe von Regeln für ein- und ausgehenden Traffic gesichert.

Der kontextsensitive Zugriff auf Ressourcen basiert auf Clientattributen wie Identitätstyp (Dienstkonto oder Nutzer), Identität, Gerätedaten und Netzwerkursprung (IP-Adresse oder VPC-Netzwerk). Im Folgenden finden Sie Beispiele für kontextsensitiven Zugriff:

Clients außerhalb des Perimeters, die sich in Google Cloud oder in einer lokalen Umgebung befinden, befinden sich in autorisierten VPC-Ressourcen und verwenden den privaten Google-Zugriff, um auf Ressourcen innerhalb eines Perimeters zuzugreifen.

Der Internetzugriff auf Ressourcen innerhalb eines Perimeters ist auf einen Bereich von IPv4- und IPv6-Adressen beschränkt.

Weitere Informationen finden Sie unter Kontextsensitiver Zugriff mit Regeln für eingehenden Traffic.

VPC Service Controls bietet eine zusätzliche Sicherheitsebene für Dienste vonGoogle Cloud , die unabhängig von der Identitäts- und Zugriffsverwaltung (Identity and Access Management, IAM) ist. Im Gegensatz zur detaillierten identitätsbasierten Zugriffssteuerung von IAM ermöglicht VPC Service Controls eine breitere kontextbasierte Perimetersicherheit, einschließlich der Kontrolle ausgehender Datenübertragungen im gesamten Perimeter. Für einen tiefer greifenden Schutz Ihrer Umgebung empfehlen wir, VPC Service Controls und Cloud IAM zu kombinieren.

Mit VPC Service Controls können Sie mithilfe von Cloud-Audit-Logs die Zugriffsmuster auf Ressourcen in Ihren Dienstperimetern überwachen. Weitere Informationen finden Sie unter Audit-Logging für VPC Service Controls.

Sicherheitsvorteile von VPC Service Controls

Mit VPC Service Controls können Sie die folgenden Sicherheitsrisiken mindern, ohne auf die Leistungsvorteile eines direkten privaten Zugriffs auf Ressourcen von Google Cloudzu verzichten:

Zugriff aus nicht autorisierten Netzwerken mit gestohlenen Anmeldedaten: VPC Service Controls lässt ausschließlich private Zugriffe aus autorisierten VPC-Netzwerken zu. Das trägt dazu bei, das Risiko einer Daten-Exfiltration durch Clients mit gestohlenen OAuth- oder Dienstkontoanmeldedaten zu verringern.

Daten-Exfiltration durch böswillige Insider oder manipulierten Code: VPC Service Controls verhindert, dass Clients innerhalb eines geschützten Netzwerks auf Ressourcen aus von Google verwalteten Diensten außerhalb des Perimeters zugreifen. Dadurch erhalten Sie zusätzliche Kontrolle über den ausgehenden Netzwerk-Traffic.

VPC Service Controls verhindert auch das Lesen von Daten aus einer Ressource außerhalb des Perimeters oder das Kopieren von Daten in eine solche Ressource. VPC Service Controls verhindert Dienstvorgänge wie das Kopieren mit dem

gcloud storage cp-Befehl in einen öffentlichen Cloud Storage-Bucket oder das Kopieren mit dembq mk-Befehl in eine permanente externe BigQuery-Tabelle.Google Cloud bietet außerdem eine eingeschränkte virtuelle IP-Adresse, die in VPC Service Controls eingebunden ist. Mit der eingeschränkten VIP können auch Anfragen an Dienste gesendet werden, die von VPC Service Controls unterstützt werden, ohne diese Anfragen über das Internet zugänglich zu machen.

Unbeabsichtigte Veröffentlichung privater Daten durch falsch konfigurierte IAM-Richtlinien: VPC Service Controls verweigert den Zugriff aus nicht autorisierten Netzwerken, selbst wenn Daten durch falsch konfigurierte IAM-Richtlinien öffentlich verfügbar gemacht werden.

Zugriff auf Dienste überwachen: Verwenden Sie VPC Service Controls im Probelaufmodus, um Anfragen an geschützte Dienste überwachen, ohne den Zugriff zu verhindern, und um Trafficanfragen an Ihre Projekte besser zu verstehen. Außerdem können Sie Honeypot-Perimeter erstellen, um unerwartete oder böswillige Zugriffsversuche auf zugängliche Dienste zu identifizieren.

Sie können eine Zugriffsrichtlinie für Organisationen verwenden und VPC Service Controls für Ihre gesamte Google Cloud -Organisation konfigurieren. Sie können auch Bereichsrichtlinien verwenden und VPC Service Controls für einen Ordner oder ein Projekt in der Organisation konfigurieren. Dabei behalten Sie genug Flexibilität, um Daten innerhalb des Perimeters verarbeiten, umwandeln und kopieren zu können.

VPC Service Controls-Konfigurationen werden standardmäßig auf Organisationsebene verwaltet. Mit Bereichszugriffsrichtlinien für Ordner oder Projekte kann die Verwaltung von Dienstperimetern jedoch weiter unten in der Ressourcenhierarchie delegiert werden.

VPC Service Controls und Metadaten

VPC Service Controls ist nicht dafür konzipiert, umfassende Kontrollen für die Übertragung von Metadaten durchzusetzen.

In diesem Zusammenhang werden Daten als Inhalte definiert, die in einer Ressource von Google Cloud gespeichert sind. Beispiel: der Inhalt eines Cloud Storage-Objekts. Metadaten sind als Attribute der Ressource oder des übergeordneten Elements definiert. z. B. Namen von Cloud Storage-Buckets.

Das primäre Ziel von VPC Service Controls besteht darin, die Übertragung von Daten, nicht von Metadaten, in einem Dienstperimeter mithilfe von unterstützten Diensten zu steuern. VPC Service Controls verwaltet auch den Zugriff auf Metadaten. Es kann jedoch Szenarien geben, in denen Metadaten ohne Richtlinienprüfungen durch VPC Service Controls kopiert und aufgerufen werden können.

Wir empfehlen, IAM einschließlich benutzerdefinierter Rollen zu verwenden, um den Zugriff auf Metadaten angemessen zu kontrollieren.

Leistungsspektrum

Mit VPC Service Controls können Sie Sicherheitsrichtlinien definieren, die den Zugriff auf von Google verwaltete Dienste außerhalb eines vertrauenswürdigen Perimeters verhindern, den Zugriff auf Daten aus unsicheren Umgebungen blockieren und das Risiko der Daten-Exfiltration verringern.

Sie können VPC Service Controls für die folgenden Anwendungsfälle verwenden:

Ressourcen von Google Cloud und VPC-Netzwerke in Dienstperimetern isolieren

Zugriff auf Ressourcen von Google Cloud über das Internet steuern

Ressourcen von Google Cloud in Dienstperimetern isolieren

Ein Dienstperimeter zieht eine Sicherheitsgrenze um Ressourcen von Google Cloud. Ein Dienstperimeter ermöglicht die uneingeschränkte Kommunikation innerhalb des Perimeters, unterbindet aber standardmäßig die Kommunikation mit Diensten von Google Cloud im Perimeter.

Der Perimeter funktioniert speziell mit von Google Cloud verwalteten Diensten. Der Perimeter blockiert nicht den Zugriff auf APIs oder Dienste von Drittanbietern im Internet.

Sie können einen Perimeter konfigurieren, um die folgenden Arten von Kommunikation zu steuern:

- Vom öffentlichen Internet zu Kundenressourcen in verwalteten Diensten

- Von virtuellen Maschinen (VMs) zu einem Dienst von Google Cloud (API)

- Zwischen Diensten von Google Cloud

Für VPC Service Controls ist kein VPC-Netzwerk (Virtual Private Cloud) erforderlich. Wenn Sie VPC Service Controls verwenden möchten, ohne Ressourcen in einem VPC-Netzwerk zu haben, können Sie Traffic von externen IP-Bereichen oder bestimmten IAM-Principals zulassen. Weitere Informationen finden Sie unter Zugriffsebenen erstellen und verwalten.

Im Folgenden finden Sie einige Beispiele für VPC Service Controls, die eine Sicherheitsgrenze erstellen:

Eine VM in einem VPC-Netzwerk (Virtual Private Cloud), das Teil eines Dienstperimeters ist, kann Lese- oder Schreibzugriffe auf einen Cloud Storage-Bucket im selben Perimeter vornehmen. VPC Service Controls lässt jedoch nicht zu, dass VMs in VPC-Netzwerken, die sich außerhalb des Perimeters befinden, auf Cloud Storage-Buckets zugreifen, die sich innerhalb des Perimeters befinden. Sie müssen eine Richtlinie für eingehenden Traffic angeben, damit VMs in VPC-Netzwerken außerhalb des Perimeters auf Cloud Storage-Buckets innerhalb des Perimeters zugreifen können.

Ein Hostprojekt, das mehrere VPC-Netzwerke enthält, hat für jedes VPC-Netzwerk im Hostprojekt eine andere Perimeterrichtlinie.

Ein Kopiervorgang zwischen zwei Cloud Storage-Buckets ist erfolgreich, wenn sich beide Buckets im selben Dienstperimeter befinden. Wenn sich jedoch einer der Buckets außerhalb des Perimeters befindet, schlägt der Kopiervorgang fehl.

VPC Service Controls lässt keine VM in einem VPC-Netzwerk innerhalb eines Dienstperimeters zu, die auf Cloud Storage-Buckets außerhalb des Perimeters zuzugreift.

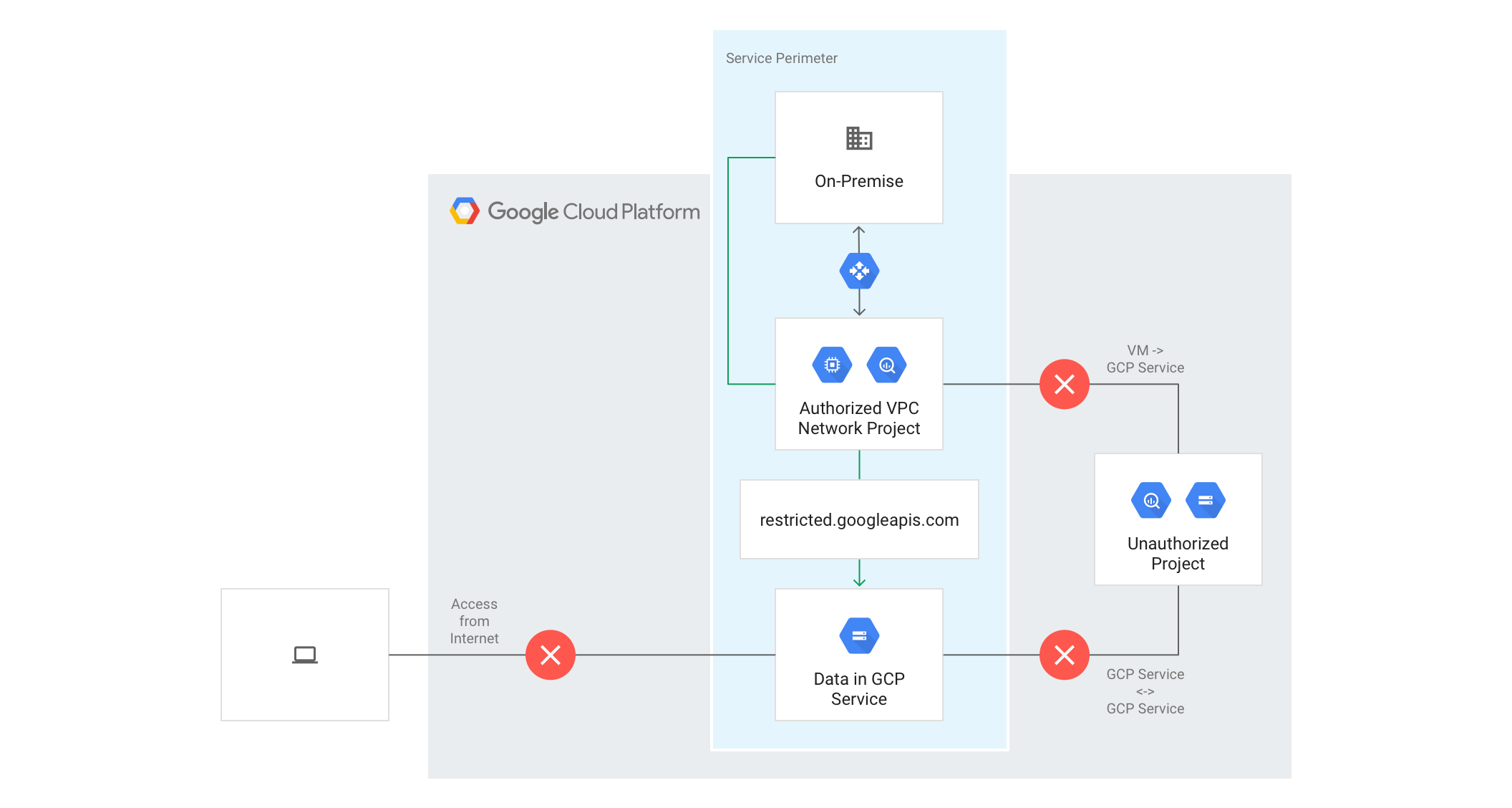

Das folgende Diagramm zeigt einen Dienstperimeter, der die Kommunikation zwischen einem VPC-Projekt und einem Cloud Storage-Bucket innerhalb des Perimeters ermöglicht, aber die gesamte Kommunikation über den Perimeter blockiert:

Perimeter über autorisierte VPN- oder Cloud Interconnect-Verbindungen ausweiten

Sie können private Kommunikation mit Ressourcen von Google Cloud aus VPC-Netzwerken konfigurieren, die hybride Umgebungen mit lokalen Erweiterungen für privaten Google-Zugriff umfassen. Damit Sie privat auf Ressourcen vonGoogle Cloud innerhalb eines Perimeters zugreifen können, muss das VPC-Netzwerk, das die Landing Zone aus der lokalen Infrastruktur enthält, Teil des Perimeters für Ressourcen im lokalen Netzwerk sein.

VMs mit privaten IP-Adressen in einem VPC-Netzwerk, das durch einen Dienstperimeter geschützt ist, können nicht auf verwaltete Ressourcen außerhalb des Dienstperimeters zugreifen. Bei Bedarf können Sie den überwachten und geprüften Zugriff auf alle Google APIs (z. B. Gmail) über das Internet dauerhaft aktivieren.

Das folgende Diagramm zeigt einen Dienstperimeter, der auf Hybridumgebungen mit privatem Google-Zugriff erweitert wird:

Zugriff auf Ressourcen von Google Cloud über das Internet steuern

Verwaltete Ressourcen, die sich innerhalb eines Dienstperimeters befinden, können standardmäßig nicht über das Internet aufgerufen werden. Sie können den Zugriff optional auch basierend auf dem Kontext der Anfrage aktivieren. Dazu können Sie Regeln für eingehenden Traffic oder Zugriffsebenen erstellen, um den Zugriff anhand verschiedener Attribute wie der Quell-IP-Adresse, der Identität oder des Quellobjekts von Google Cloud zu erlauben. Wenn Anfragen aus dem Internet die in der Ingress-Regel oder Zugriffsebene definierten Kriterien nicht erfüllen, werden die Anfragen abgelehnt.

Wenn Sie für den Zugriff auf Ressourcen innerhalb eines Perimeters die Google Cloud -Console verwenden möchten, müssen Sie eine Zugriffsebene konfigurieren, die den Zugriff aus einem oder mehreren IPv4- und IPv6-Bereichen oder von bestimmten Nutzerkonten ermöglicht.

Das folgende Diagramm zeigt einen Dienstperimeter, der den Zugriff aus dem Internet auf geschützte Ressourcen basierend auf den konfigurierten Zugriffsebenen ermöglicht, z. B. IP-Adresse oder Geräterichtlinie:

Andere Maßnahmen zur Minimierung des Risikos einer Daten-Exfiltration

- Domaineingeschränkte Freigabe: Sie können eine Organisationsrichtlinie einrichten, um die Ressourcenfreigabe auf Identitäten zu beschränken, die zu einer bestimmten Organisationsressource gehören. Weitere Informationen finden Sie unter Identitäten nach Domain einschränken.

- Einheitlicher Zugriff auf Bucket-Ebene: Wenn Sie den Zugriff auf Ihre Cloud Storage-Buckets einheitlich steuern möchten, sollten Sie IAM-Berechtigungen auf Bucket-Ebene einrichten. Mit dem einheitlichen Zugriff auf Bucket-Ebene können Sie andere Sicherheitsfunktionen von Google Cloud wie die domaineingeschränkte Freigabe, die Mitarbeiteridentitätsföderation und IAM-Bedingungen verwenden.

- Multi-Faktor-Authentifizierung: Wir empfehlen, die Multi-Faktor-Authentifizierung zu verwenden, um auf Ihre Ressourcen von Google Cloud zuzugreifen.

- Scans nach der Bereitstellung: Sie können die folgenden Tools für Scans nach der Bereitstellung verwenden, um nach offenen Cloud Storage-Buckets zu suchen:

- Security Command Center

- Cloud Asset Inventory, um den Verlauf der Asset-Metadaten zu durchsuchen und IAM-Richtlinien zu analysieren, um zu verstehen, wer Zugriff auf welche Daten hat.

- Drittanbieter-Tools wie Palo Alto PrismaCloud

- De-Identifikation sensibler Daten: Sie können Sensitive Data Protection verwenden, um sensible Daten innerhalb und außerhalb von Google Cloudzu ermitteln, zu klassifizieren und zu de-identifizieren. Vertrauliche Daten können durch Entfernen, Tokenisieren oder Verschlüsseln de-identifiziert werden.

- Automatisierung mit Infrastructure-as-Code-Tools: Wir empfehlen, Cloud Storage-Buckets mit einem Automatisierungstool bereitzustellen, um den Zugriff auf die Buckets zu steuern. Lassen Sie den Infrastructure-as-Code vor der Bereitstellung von Menschen oder automatisierten Systemen überprüfen.

Nicht unterstützte Dienste

Weitere Informationen zu Produkten und Diensten, die von VPC Service Controls unterstützt werden, finden Sie auf der Seite Unterstützte Produkte.

Der Versuch, einen nicht unterstützten Dienst mit dem gcloud-Befehlszeilentool oder der Access Context Manager API einzuschränken, führt zu einem Fehler.

Der projektübergreifende Zugriff auf Daten von unterstützten Diensten wird von VPC Service Controls blockiert. Außerdem können Sie die eingeschränkte VIP verwenden, um den Aufruf nicht unterstützter Dienste durch Workloads zu blockieren.

Bekannte Einschränkungen

Bei der Verwendung von VPC Service Controls gelten Einschränkungen in bestimmten Diensten, Produkten und Schnittstellen von Google Cloud . VPC Service Controls unterstützt beispielsweise nicht alle Dienste von Google Cloud . Aktivieren Sie daher keine nicht unterstützten Dienste von Google Cloud im Perimeter. Weitere Informationen finden Sie in der Liste der unterstützten VPC Service Controls-Produkte. Wenn Sie einen Dienst verwenden müssen, der von VPC Service Controls nicht unterstützt wird, aktivieren Sie den Dienst in einem Projekt außerhalb des Perimeters.

Wir empfehlen Ihnen, sich die bekannten Einschränkungen durchzulesen, bevor Sie Dienste vonGoogle Cloud in den Perimeter aufnehmen. Weitere Informationen finden Sie unter VPC Service Controls-Diensteinschränkungen.

Glossar

In diesem Thema wurden im Zusammenhang mit VPC Service Controls mehrere neue Begriffe eingeführt:

- VPC Service Controls

- Eine Technologie, mit der Sie einen Dienstperimeter um Ressourcen aus von Google verwalteten Diensten festlegen können, um die Kommunikation mit und zwischen diesen Diensten zu steuern.

- Dienstperimeter

- Ein Dienstperimeter um von Google verwaltete Ressourcen. Dieser Bereich ermöglicht die freie Kommunikation innerhalb des Perimeters, unterbindet aber standardmäßig die gesamte Kommunikation über die Perimetergrenzen hinaus.

- Regel für eingehenden Traffic

- Eine Regel, die einem API-Client außerhalb des Perimeters den Zugriff auf Ressourcen innerhalb eines Perimeters gewährt. Weitere Informationen finden Sie unter Regeln für eingehenden und ausgehenden Traffic.

- Regel für ausgehenden Traffic

- Eine Regel, die einem API-Client oder einer Ressource innerhalb des Perimeters den Zugriff auf Ressourcen von Google Cloud außerhalb des Perimeters gewährt. Der Perimeter blockiert nicht den Zugriff auf APIs oder Dienste von Drittanbietern im Internet.

-

- Access Context Manager

Ein kontextsensitiver Dienst zur Anfragenklassifizierung, der eine Anfrage anhand der angegebenen Attribute eines Clients, z. B. der Quell-IP-Adresse, einer Zugriffsebene zuordnen kann. Weitere Informationen finden Sie in der Übersicht zu Access Context Manager.

- Zugriffsebene

Eine Klassifizierung von Anfragen über das Internet, die auf einer Reihe von Attributen wie Quell-IP-Bereich, Clientgerät und Standortbestimmung basiert. Wie bei einer Regel für eingehenden Traffic können Sie mit einer Zugriffsebene einen Dienstperimeter so konfigurieren, dass der Zugriff über das Internet anhand der mit einer Anfrage verknüpften Zugriffsebene erteilt wird. Sie können mit Access Context Manager eine Zugriffsebene erstellen.

- Zugriffsrichtlinie

Ein Ressourcenobjekt von Google Cloud , das Dienstperimeter definiert. Sie können neben einer Zugriffsrichtlinie, die für die gesamte Organisation gelten kann, Zugriffsrichtlinien erstellen, die auf bestimmte Ordner oder Projekte beschränkt sind. Eine Organisation kann nur eine Zugriffsrichtlinie auf Organisationsebene haben.

- Bereichsrichtlinie

Eine Richtlinie mit Bereich ist eine Zugriffsrichtlinie, die auf bestimmte Ordner oder Projekte beschränkt ist, neben einer Zugriffsrichtlinie, die für die gesamte Organisation gilt. Weitere Informationen finden Sie unter Übersicht über Richtlinien mit eingeschränktem Umfang.

- Eingeschränkte VIP

Die eingeschränkte VIP stellt eine private Netzwerkroute für Produkte und APIs bereit, die von VPC Service Controls unterstützt werden, um zu verhindern, dass über das Internet auf die von diesen Produkten genutzten Daten und Ressourcen zugegriffen werden kann.

restricted.googleapis.comwird in199.36.153.4/30aufgelöst. Dieser IP-Adressbereich wird nicht für das Internet freigegeben.