Esta página descreve o serviço de deteção de dados confidenciais. Este serviço ajuda a determinar onde residem os dados confidenciais e de alto risco na sua organização.

Vista geral

O serviço de deteção permite-lhe proteger os dados em toda a sua organização, identificando onde residem os dados confidenciais e de alto risco. Quando cria uma configuração de análise de deteção, a proteção de dados confidenciais analisa os seus recursos para identificar os dados no âmbito da criação de perfis. Em seguida, gera perfis dos seus dados. Enquanto a configuração de deteção estiver ativa, a proteção de dados confidenciais cria automaticamente perfis dos dados que adiciona e modifica. Pode gerar perfis de dados em toda a organização, pastas individuais e projetos individuais.

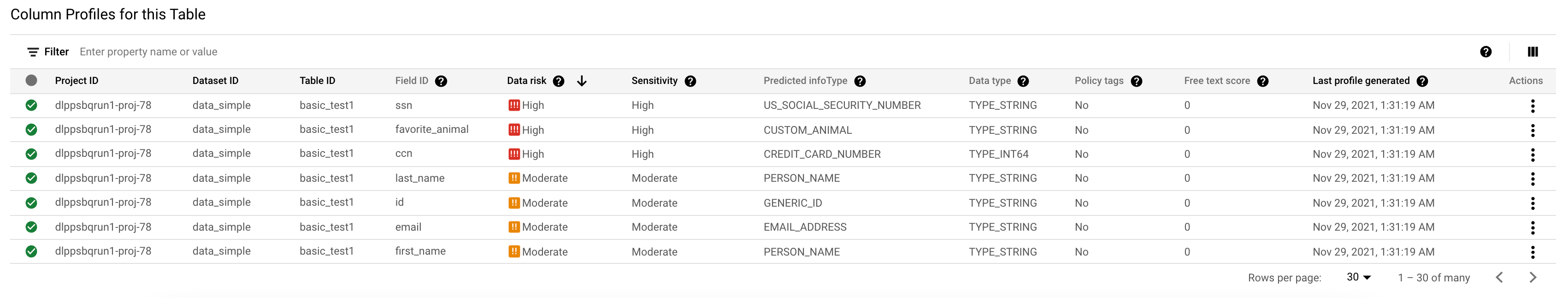

Cada perfil de dados é um conjunto de estatísticas e metadados que o serviço de deteção recolhe a partir da análise de um recurso suportado. As estatísticas incluem os infoTypes previstos e os níveis de risco e sensibilidade dos dados calculados dos seus dados. Use estas estatísticas para tomar decisões informadas sobre como protege, partilha e usa os seus dados.

Os perfis de dados são gerados a vários níveis de detalhe. Por exemplo, quando cria perfis de dados do BigQuery, os perfis são gerados ao nível do projeto, da tabela e da coluna.

A imagem seguinte mostra uma lista de perfis de dados ao nível da coluna. Clique na imagem para a aumentar.

Para ver uma lista de estatísticas e metadados incluídos em cada perfil de dados, consulte a Referência de métricas.

Para mais informações sobre a Google Cloud hierarquia de recursos, consulte o artigo Hierarquia de recursos.

Geração de perfis de dados

Para começar a gerar perfis de dados, crie uma configuração de análise de deteção (também denominada configuração de perfil de dados). É nesta configuração de análise que define o âmbito da operação de descoberta e o tipo de dados que quer criar perfis. Na configuração da análise, pode definir filtros para especificar subconjuntos de dados que quer criar perfis ou ignorar. Também pode definir o horário da criação de perfis.

Quando cria uma configuração de análise, também define o modelo de inspeção a usar. É no modelo de inspeção que especifica os tipos de dados confidenciais (também denominados infoTypes) que a proteção de dados confidenciais tem de analisar.

Quando a proteção de dados confidenciais cria perfis de dados, analisa os seus dados com base na configuração de análise e no modelo de inspeção.

A proteção de dados confidenciais volta a criar perfis dos dados, conforme descrito no artigo Frequência de geração de perfis de dados. Pode personalizar a frequência da criação de perfis na configuração da análise criando uma programação. Para forçar o serviço de descoberta a voltar a criar um perfil dos seus dados, consulte o artigo Forçar uma operação de recriação de perfil.

Tipos de descoberta

Esta secção descreve os tipos de operações de deteção que pode realizar e os recursos de dados suportados.

Deteção para o BigQuery e o BigLake

Quando cria perfis de dados do BigQuery, são gerados perfis de dados ao nível do projeto, da tabela e da coluna. Depois de criar perfis de uma tabela do BigQuery, pode investigar mais detalhadamente as descobertas realizando uma inspeção detalhada.

A Proteção de dados confidenciais cria perfis de tabelas suportadas pela API BigQuery Storage Read, incluindo o seguinte:

- Tabelas padrão do BigQuery

- Resumos de tabelas

- Tabelas do BigLake armazenadas no Cloud Storage

As seguintes funcionalidades não são suportadas:

- Tabelas do BigQuery Omni.

- Tabelas em que o tamanho dos dados serializados de linhas individuais excede o tamanho máximo dos dados serializados que a API BigQuery Storage Read suporta: 128 MB.

- Tabelas externas não pertencentes ao BigLake, como o Google Sheets.

Para obter informações sobre como criar perfis de dados do BigQuery, consulte o seguinte:

- Crie perfis de dados do BigQuery num único projeto

- Crie perfis de dados do BigQuery numa organização ou numa pasta

Para mais informações sobre o BigQuery, consulte a documentação do BigQuery.

Discovery para Cloud SQL

Quando cria perfis de dados do Cloud SQL, os perfis de dados são gerados ao nível do projeto, da tabela e da coluna. Antes de poder iniciar a deteção, tem de fornecer os detalhes da ligação para cada instância do Cloud SQL a ser analisada.

Para ver informações sobre como criar perfis de dados do Cloud SQL, consulte o seguinte:

- Crie perfis de dados do Cloud SQL num único projeto

- Criar perfis de dados do Cloud SQL numa organização ou numa pasta

Para mais informações sobre o Cloud SQL, consulte a documentação do Cloud SQL.

Descoberta para o Cloud Storage

Quando cria perfis de dados do Cloud Storage, os perfis de dados são gerados ao nível do contentor. A Proteção de dados confidenciais agrupa os ficheiros detetados em clusters de ficheiros e fornece um resumo para cada cluster.

Para obter informações sobre como criar perfis de dados do Cloud Storage, consulte o seguinte:

- Crie perfis de dados do Cloud Storage num único projeto

- Crie perfis de dados do Cloud Storage numa organização ou numa pasta

Para mais informações sobre o Cloud Storage, consulte a documentação do Cloud Storage.

Discovery para o Vertex AI

Quando cria um perfil de um conjunto de dados do Vertex AI, o Sensitive Data Protection gera um perfil de dados de armazenamento de ficheiros ou um perfil de dados de tabela, consoante a localização de armazenamento dos seus dados de preparação: Cloud Storage ou BigQuery.

Para mais informações, consulte o seguinte:

- Descoberta de dados confidenciais para o Vertex AI

- Crie perfis de dados do Vertex AI num único projeto

- Crie perfis de dados do Vertex AI numa organização ou numa pasta

Para mais informações sobre o Vertex AI, consulte a documentação do Vertex AI.

Descoberta para outros fornecedores de nuvem

Quando cria perfis de dados do S3, os perfis de dados são gerados ao nível do contentor. Quando cria perfis de dados do Armazenamento de blobs do Azure, os perfis de dados são gerados ao nível do contentor.

Em ambos os casos, a proteção de dados confidenciais agrupa os ficheiros detetados em clusters de ficheiros e fornece um resumo para cada cluster.

Para mais informações, consulte o seguinte:

- Deteção de dados confidenciais para dados do Amazon S3

- Dados do armazenamento de blobs do Azure do perfil

Variáveis de ambiente do Cloud Run

O serviço de deteção pode detetar a presença de segredos em variáveis de ambiente de revisão de serviços do Cloud Run e funções do Cloud Run, e enviar todos os resultados para o Security Command Center. Não são gerados perfis de dados.

Para mais informações, consulte o artigo Comunique segredos em variáveis de ambiente ao Security Command Center.

Funções necessárias para configurar e ver perfis de dados

As secções seguintes listam as funções de utilizador necessárias, categorizadas de acordo com a respetiva finalidade. Consoante a configuração da sua organização, pode decidir que pessoas diferentes realizem tarefas diferentes. Por exemplo, a pessoa que configura os perfis de dados pode ser diferente da pessoa que os monitoriza regularmente.

Funções necessárias para trabalhar com perfis de dados ao nível da organização ou da pasta

Estas funções permitem-lhe configurar e ver perfis de dados ao nível da organização ou da pasta.

Certifique-se de que estas funções são concedidas às pessoas adequadas ao nível da organização. Em alternativa, o seu Google Cloud administrador pode criar funções personalizadas que só tenham as autorizações relevantes.

| Finalidade | Função predefinida | Autorizações relevantes |

|---|---|---|

| Crie uma configuração de análise de deteção e veja perfis de dados | Administrador da DLP (roles/dlp.admin)

|

|

| Crie um projeto a usar como contentor do agente de serviço1 | Criador do projeto (roles/resourcemanager.projectCreator) |

|

| Conceda acesso à descoberta2 | Uma das seguintes opções:

|

|

| Ver perfis de dados (só de leitura) | Leitor de perfis de dados da DLP (roles/dlp.dataProfilesReader) |

|

DLP Reader (roles/dlp.reader) |

|

1 Se não tiver a função Project Creator (roles/resourcemanager.projectCreator), pode continuar a criar uma configuração de análise, mas o contentor do agente de serviço que usar tem de ser um projeto existente.

2 Se não tiver a função de administrador da organização (roles/resourcemanager.organizationAdmin) ou administrador de segurança (roles/iam.securityAdmin), ainda pode criar uma configuração de análise. Depois de

criar a configuração da análise, alguém na sua organização que tenha uma destas funções tem de conceder acesso à deteção ao

agente de serviço.

Funções necessárias para trabalhar com perfis de dados ao nível do projeto

Estas funções permitem-lhe configurar e ver perfis de dados ao nível do projeto.

Certifique-se de que estas funções são concedidas às pessoas adequadas ao nível do projeto. Em alternativa, o seu Google Cloud administrador pode criar funções personalizadas que só tenham as autorizações relevantes.

| Finalidade | Função predefinida | Autorizações relevantes |

|---|---|---|

| Configure e veja perfis de dados | Administrador da DLP (roles/dlp.admin)

|

|

| Ver perfis de dados (só de leitura) | Leitor de perfis de dados da DLP (roles/dlp.dataProfilesReader) |

|

DLP Reader (roles/dlp.reader) |

|

Configuração da análise de deteção

Uma configuração de análise de deteção (por vezes denominada configuração de deteção ou configuração de análise) especifica como a proteção de dados confidenciais deve criar perfis dos seus dados. Inclui as seguintes definições:

- Âmbito (organização, pasta ou projeto) da operação de deteção

- Tipo de recurso para criar um perfil

- Modelos de inspeção para usar

- Frequência de análise

- Subconjuntos específicos de dados que devem ser incluídos ou excluídos da descoberta

- Ações que quer que a proteção de dados confidenciais tome após a deteção, por exemplo, a que Google Cloud serviços publicar os perfis

- Agente de serviço a usar para operações de descoberta

Para obter informações sobre como criar uma configuração de procura de deteção, consulte as seguintes páginas:

Deteção de dados do BigQuery

Deteção de dados do Cloud SQL

Deteção de dados do Cloud Storage

Descoberta para dados do Vertex AI

Comunique segredos nas variáveis de ambiente do Cloud Run ao Security Command Center (sem perfis gerados)

Âmbitos da configuração da análise

Pode criar uma configuração de análise nos seguintes níveis:

- Organização

- Pasta

- Projeto

- Recurso de dados único

Nos níveis da organização e da pasta, se duas ou mais configurações de análise ativas tiverem o mesmo projeto no respetivo âmbito, a Proteção de dados confidenciais determina que configuração de análise pode gerar perfis para esse projeto. Para mais informações, consulte Substituir configurações de análise nesta página.

Uma configuração de análise ao nível do projeto pode sempre criar perfis do projeto de destino e não concorre com outras configurações ao nível da pasta principal ou da organização.

Uma configuração de análise de recurso único destina-se a ajudar a explorar e testar a criação de perfis num único recurso de dados.

Localização da configuração da procura

Quando cria uma configuração de análise pela primeira vez, especifica onde quer que o Sensitive Data Protection a armazene. Todas as configurações de análise subsequentes que criar são armazenadas nessa mesma região.

Por exemplo, se criar uma configuração de análise para a pasta A e a armazenar na região us-west1, qualquer configuração de análise que criar posteriormente para qualquer outro recurso também é armazenada nessa região.

Os metadados sobre os dados a serem analisados são copiados para a mesma região que as suas configurações de análise, mas os dados em si não são movidos nem copiados. Para mais informações, consulte as considerações sobre a residência de dados.

Modelo de inspeção

Um modelo de inspeção especifica os tipos de informações (ou infoTypes) que a proteção de dados confidenciais procura ao analisar os seus dados. Aqui, fornece uma combinação de infoTypes incorporados e infoTypes personalizados opcionais.

Também pode indicar um nível de probabilidade para restringir o que a proteção de dados confidenciais considera uma correspondência. Pode adicionar conjuntos de regras para excluir resultados indesejados ou incluir resultados adicionais.

Por predefinição, se alterar um modelo de inspeção que a sua configuração de análise usa, as alterações são aplicadas apenas a análises futuras. A sua ação não provoca uma operação de recriação do perfil nos seus dados.

Se quiser que as alterações ao modelo de inspeção acionem operações de novo perfil nos dados afetados, adicione ou atualize uma programação na configuração da análise e ative a opção para criar um novo perfil dos dados quando o modelo de inspeção for alterado. Para mais informações, consulte o artigo Frequência de geração do perfil de dados.

Tem de ter um modelo de inspeção em cada região onde tem dados a serem

criados perfis. Se quiser usar um único modelo para várias regiões, pode usar um modelo armazenado na região global. Se as políticas organizacionais impedirem a criação de um modelo de inspeção na região global, tem de definir um modelo de inspeção dedicado para cada região. Para mais

informações, consulte as considerações sobre a

residência de dados.

Os modelos de inspeção são um componente essencial da plataforma de proteção de dados confidenciais. Os perfis de dados usam os mesmos modelos de inspeção que pode usar em todos os serviços de proteção de dados confidenciais. Para mais informações sobre os modelos de inspeção, consulte o artigo Modelos.

Contentor do agente de serviço e agente de serviço

Quando cria uma configuração de análise para a sua organização ou para uma pasta, a proteção de dados confidenciais requer que faculte um contentor de agente de serviço. Um contentor de agente de serviço é um Google Cloud projeto que a proteção de dados confidenciais usa para acompanhar os encargos faturados relacionados com operações de criação de perfis ao nível da organização e da pasta.

O contentor do agente de serviço contém um agente de serviço, que a proteção de dados confidenciais usa para criar perfis de dados em seu nome. Precisa de um agente de serviço para autenticar o serviço de proteção de dados confidenciais e outras APIs. O agente do serviço tem de ter todas as autorizações necessárias para aceder aos seus dados e criar um perfil dos mesmos. O ID do agente de serviço está no seguinte formato:

service-PROJECT_NUMBER@dlp-api.iam.gserviceaccount.com

Aqui, PROJECT_NUMBER é o identificador numérico do contentor do agente de serviço.

Quando define o contentor do agente de serviço, pode escolher um projeto existente. Se o projeto que selecionar contiver um agente de serviço, o Sensitive Data Protection concede as autorizações do IAM necessárias a esse agente de serviço. Se o projeto não tiver um agente de serviço, o Sensitive Data Protection cria um e concede-lhe automaticamente autorizações de criação de perfis de dados.

Em alternativa, pode optar por que a proteção de dados confidenciais crie automaticamente o contentor do agente de serviço e o agente de serviço. A proteção de dados confidenciais concede automaticamente autorizações de criação de perfis de dados ao agente do serviço.

Em ambos os casos, se a proteção de dados confidenciais não conceder acesso à criação de perfis de dados ao seu agente de serviço, é apresentado um erro quando vê os detalhes da configuração da análise.

Para as configurações de análise ao nível do projeto, não precisa de um contentor de agente de serviço. O projeto que está a analisar serve o propósito do contentor do agente de serviço. Para executar operações de criação de perfis, a Proteção de dados confidenciais usa o agente de serviço do projeto.

Acesso à criação de perfis de dados ao nível da organização ou da pasta

Quando configura a criação de perfis ao nível da organização ou da pasta, a proteção de dados confidenciais tenta conceder automaticamente acesso à criação de perfis de dados ao seu agente de serviço. No entanto, se não tiver as autorizações para conceder funções do IAM, a proteção de dados confidenciais não pode realizar esta ação em seu nome. Alguém com essas autorizações na sua organização, como um Google Cloud administrador, tem de conceder acesso à análise detalhada dos dados ao seu agente de serviço.

Frequência de geração de perfis de dados

Depois de criar uma configuração de análise de deteção para um recurso específico, a proteção de dados confidenciais realiza uma análise inicial, criando perfis dos dados no âmbito da configuração de análise.

Após a análise inicial, a proteção de dados confidenciais monitoriza continuamente o recurso com perfil. Os dados adicionados no recurso são automaticamente analisados pouco depois de serem adicionados.

Frequência de redefinição de perfis predefinida

A frequência de nova definição predefinida difere consoante o tipo de descoberta da configuração da análise:

- Criação de perfis do BigQuery: para cada tabela, aguarde 30 dias e, em seguida, crie novamente o perfil da tabela se tiver alterações no esquema, nas linhas da tabela ou no modelo de inspeção.

- Perfilagem do Cloud SQL: para cada tabela, aguarde 30 dias e, em seguida, refaça a perfilagem da tabela se tiver alterações no esquema ou no modelo de inspeção.

- Criação de perfis da Vertex AI: para cada conjunto de dados, aguarde 30 dias e, em seguida, volte a criar o perfil do conjunto de dados se o modelo de inspeção tiver alterações.

Criação de perfis de armazenamento de ficheiros: para cada armazenamento de ficheiros no Google Cloud ou noutras nuvens, aguarde 30 dias e, em seguida, crie novamente o perfil do armazenamento de ficheiros se o modelo de inspeção tiver alterações.

A Proteção de dados confidenciais usa o termo armazenamento de ficheiros para se referir a um contentor ou um bucket de armazenamento de ficheiros.

Personalizar a frequência da repetição do perfil

Na configuração da análise, pode personalizar a frequência da nova criação de perfis através da criação de um ou mais agendamentos para diferentes subconjuntos dos seus dados.

Estão disponíveis as seguintes frequências de redefinição de perfis:

- Não criar novos perfis: nunca criar novos perfis após a geração dos perfis iniciais.

- Voltar a criar perfis diariamente: aguarde 24 horas antes de voltar a criar perfis.

- Voltar a criar perfis semanalmente: aguarde 7 dias antes de voltar a criar perfis.

- Voltar a criar o perfil mensalmente: aguarde 30 dias antes de voltar a criar o perfil.

Reprofilagem com base num agendamento

Na configuração da análise, pode especificar se um subconjunto de dados deve ser redefinido regularmente, independentemente de os dados terem sofrido alterações. A frequência que definir especifica o tempo que tem de decorrer entre as operações de criação de perfis. Por exemplo, se definir a frequência como semanal, os perfis de proteção de dados confidenciais criam perfis de um recurso de dados sete dias após a criação do último perfil.

Reprofilagem na atualização

Na configuração da análise, pode especificar eventos que podem acionar operações de redefinição de perfis. Os exemplos de tais eventos são atualizações de modelos de inspeção.

Quando seleciona estes eventos, a programação que define especifica o tempo máximo que a proteção de dados confidenciais aguarda que as atualizações se acumulem antes de voltar a criar perfis dos seus dados. Se não ocorrerem alterações aplicáveis, como alterações ao esquema ou alterações ao modelo de inspeção, no período especificado, não é feita uma nova criação de perfis dos dados. Quando ocorrer a próxima alteração aplicável, os dados afetados são redefinidos na próxima oportunidade, que é determinada por vários fatores (como a capacidade da máquina disponível ou as unidades de subscrição compradas). Em seguida, a proteção de dados confidenciais começa a aguardar novamente a acumulação de atualizações de acordo com a programação definida.

Por exemplo, suponhamos que a configuração da análise está definida para criar um novo perfil mensalmente quando o esquema é alterado. Os perfis de dados foram criados no dia 0. Não ocorrem alterações ao esquema até ao 30.º dia, pelo que não é feita uma nova definição de perfil dos dados. No dia 35, ocorre a primeira alteração do esquema. A Proteção de dados confidenciais volta a criar perfis dos dados atualizados na próxima oportunidade. Em seguida, o sistema aguarda mais 30 dias para que as atualizações do esquema se acumulem antes de voltar a criar perfis de dados atualizados.

A partir do momento em que a redefinição do perfil começa, a operação pode demorar até 24 horas a ser concluída. Se o atraso durar mais de 24 horas e estiver no modo de preços de subscrição, confirme se tem capacidade restante para o mês.

Para ver cenários de exemplo, consulte os exemplos de preços da análise de perfis de dados.

Para forçar o serviço de descoberta a voltar a criar um perfil dos seus dados, consulte o artigo Forçar uma operação de recriação de perfil.

Criação de perfis de desempenho

O tempo necessário para criar o perfil dos seus dados varia consoante vários fatores, incluindo, entre outros, os seguintes:

- Número de recursos de dados a serem analisados

- Tamanhos dos recursos de dados

- Para tabelas, o número de colunas

- Para tabelas, os tipos de dados nas colunas

Por conseguinte, o desempenho da proteção de dados confidenciais numa inspeção ou numa tarefa de criação de perfis anterior não é indicativo do desempenho em tarefas de criação de perfis futuras.

Retenção de perfis de dados

A proteção de dados confidenciais retém a versão mais recente de um perfil de dados durante 13 meses. Quando a proteção de dados confidenciais volta a criar perfis de um recurso de dados, o sistema substitui os perfis existentes desse recurso de dados por novos.

Nos seguintes cenários de exemplo, partimos do princípio de que a frequência de criação de perfis predefinida do BigQuery está em vigor:

A 1 de janeiro, os perfis de proteção de dados confidenciais são apresentados na tabela A. A tabela A não se altera há mais de um ano e, por isso, não é novamente perfilada. Neste caso, a proteção de dados confidenciais retém os perfis de dados da tabela A durante 13 meses antes de os eliminar.

A 1 de janeiro, os perfis de proteção de dados confidenciais são apresentados na tabela A. No prazo de um mês, alguém na sua organização atualiza o esquema dessa tabela. Devido a esta alteração, no mês seguinte, a proteção de dados confidenciais volta a criar automaticamente o perfil da tabela A. Os perfis de dados recém-gerados substituem os que foram criados em janeiro.

Para informações sobre como a proteção de dados confidenciais cobra a criação de perfis de dados, consulte os preços da deteção.

Se quiser manter os perfis de dados indefinidamente ou manter um registo das alterações que sofrem, considere guardar os perfis de dados no BigQuery quando configurar a criação de perfis. Escolhe o conjunto de dados do BigQuery no qual guardar os perfis e controla a política de expiração de tabelas desse conjunto de dados.

Substituir configurações de análise

Só pode criar uma configuração de análise para cada combinação de âmbito e tipo de deteção. Por exemplo, só pode criar uma configuração de análise ao nível da organização para a criação de perfis de dados do BigQuery e uma configuração de análise ao nível da organização para a deteção de segredos. Da mesma forma, só pode criar uma configuração de análise ao nível do projeto para a criação de perfis de dados do BigQuery e uma configuração de análise ao nível do projeto para a deteção de segredos.

Se duas ou mais configurações de análise ativas tiverem o mesmo projeto e tipo de deteção no respetivo âmbito, aplicam-se as seguintes regras:

- Entre as configurações de análise ao nível da organização e ao nível da pasta, a que estiver mais próxima do projeto vai poder executar a deteção para esse projeto. Esta regra aplica-se mesmo que também exista uma configuração de análise ao nível do projeto com o mesmo tipo de deteção.

- A proteção de dados confidenciais trata as configurações de análise ao nível do projeto independentemente das configurações ao nível da organização e da pasta. Uma configuração de análise que criar ao nível do projeto não pode substituir uma que criar para uma pasta principal ou uma organização.

Considere o seguinte exemplo, em que existem três configurações de análise ativas. Suponha que todas estas configurações de análise são para a criação de perfis de dados do BigQuery.

Aqui, a configuração de análise 1 aplica-se a toda a organização, a configuração de análise 2 aplica-se à pasta Equipa B e a configuração de análise 3 aplica-se ao projeto Produção. Neste exemplo:

- A proteção de dados confidenciais cria perfis de todas as tabelas em projetos que não estão na pasta Equipa B de acordo com a configuração de análise 1.

- A proteção de dados confidenciais cria perfis de todas as tabelas em projetos na pasta Equipa B, incluindo tabelas no projeto Produção, de acordo com a Configuração de análise 2.

- A Proteção de dados confidenciais cria perfis de todas as tabelas no projeto de produção de acordo com a configuração de análise 3.

Neste exemplo, a Proteção de dados confidenciais gera dois conjuntos de perfis para o projeto Production: um conjunto para cada uma das seguintes configurações de análise:

- Configuração de análise 2

- Configuração da análise 3

No entanto, apesar de existirem dois conjuntos de perfis para o mesmo projeto, não os vê todos juntos no painel de controlo. Só vê os perfis que foram gerados na organização, na pasta ou no projeto do recurso e na região que está a ver.

Para mais informações sobre a hierarquia de recursos do Google Cloud, consulte o artigo Hierarquia de recursos.

Resumos do perfil de dados

Cada perfil de dados inclui uma imagem instantânea da configuração da análise e do modelo de inspeção que foram usados para o gerar. Pode usar esta imagem instantânea para verificar as definições que usou para gerar um perfil de dados específico.

Considerações sobre a residência dos dados

As considerações sobre a residência de dados diferem consoante esteja a analisar Google Cloud dados ou dados de outros fornecedores na nuvem.

Considerações sobre a residência dos dados para os Google Cloud dados

Esta secção aplica-se apenas à deteção de dados confidenciais para Google Cloud recursos. Para considerações de residência de dados relacionadas com recursos de outros fornecedores de nuvem, consulte as considerações de residência de dados para dados de outros fornecedores de nuvem nesta página.

A Proteção de dados confidenciais foi concebida para suportar a residência dos dados. Se tiver de agir em conformidade com os requisitos de residência dos dados, considere os seguintes pontos:

Modelos de inspeção regionais

Esta secção aplica-se apenas à deteção de dados confidenciais para Google Cloud recursos. Para considerações de residência de dados relacionadas com recursos de outros fornecedores de nuvem, consulte as considerações de residência de dados para dados de outros fornecedores de nuvem nesta página.

A proteção de dados confidenciais trata os seus dados na mesma região onde esses dados são armazenados. Ou seja, os seus dados não saem da região atual.

Além disso, só é possível usar um modelo de inspeção para criar perfis de dados que

residam na mesma região que esse modelo. Por exemplo, se configurar a deteção para usar um modelo de inspeção armazenado na região us-west1, a proteção de dados confidenciais só pode criar perfis de dados nessa região.

Pode

definir um modelo de inspeção dedicado

para cada região onde tem dados.

Se fornecer um modelo de inspeção armazenado na região global, a proteção de dados confidenciais usa esse modelo para dados em regiões sem um modelo de inspeção dedicado.

A tabela seguinte apresenta exemplos de cenários:

| Cenário | Apoio técnico |

|---|---|

Analise dados na região us com um modelo de inspeção da região us. |

Suportado |

Analise dados na região global usando um modelo de inspeção

da região us. |

Não suportado |

Analise dados na região us através de um modelo de inspeção da região global. |

Suportado |

Analise dados na região us usando um modelo de inspeção da região us-east1. |

Não suportado |

Analise dados na região us-east1 usando um modelo de inspeção

da região us. |

Não suportado |

Analise dados na região us através de um modelo de inspeção da região asia. |

Não suportado |

Configuração do perfil de dados

Esta secção aplica-se apenas à deteção de dados confidenciais para Google Cloud recursos. Para considerações de residência de dados relacionadas com recursos de outros fornecedores de nuvem, consulte as considerações de residência de dados para dados de outros fornecedores de nuvem nesta página.

Quando a proteção de dados confidenciais cria perfis de dados, tira uma captura instantânea da configuração de análise e do modelo de inspeção, e armazena-os em cada perfil de dados de tabela ou perfil de dados de armazenamento de ficheiros.

Se configurar a deteção para usar um modelo de inspeção da região global, a proteção de dados confidenciais copia esse modelo para qualquer região que tenha

dados a serem perfilados. Da mesma forma, copia a configuração da análise para essas

regiões.

Considere este exemplo: o projeto A contém a tabela 1. A tabela 1 está na região us-west1; a configuração de análise está na região us-west2; e o modelo de inspeção está na região global.

Quando a proteção de dados confidenciais analisa o projeto A, cria perfis de dados para a tabela 1 e armazena-os na região us-west1. O perfil de dados da tabela 1 contém cópias da configuração da análise e do modelo de inspeção usados na operação de criação de perfis.

Se não quiser que o modelo de inspeção seja copiado para outras regiões, não configure a proteção de dados confidenciais para analisar dados nessas regiões.

Armazenamento regional de perfis de dados

Esta secção aplica-se apenas à deteção de dados confidenciais para Google Cloud recursos. Para considerações de residência de dados relacionadas com recursos de outros fornecedores de nuvem, consulte as considerações de residência de dados para dados de outros fornecedores de nuvem nesta página.

A Proteção de dados confidenciais trata os seus dados na região ou multirregião onde residem e armazena os perfis de dados gerados na mesma região ou multirregião.

Para ver perfis de dados na consola, tem de selecionar primeiro a região onde residem. Google Cloud Se tiver dados em várias regiões, tem de mudar de região para ver cada conjunto de perfis.

Regiões não suportadas

Esta secção aplica-se apenas à deteção de dados confidenciais para Google Cloud recursos. Para considerações de residência de dados relacionadas com recursos de outros fornecedores de nuvem, consulte as considerações de residência de dados para dados de outros fornecedores de nuvem nesta página.

Se tiver dados numa região que a proteção de dados confidenciais não suporta, o serviço de deteção ignora esses recursos de dados e mostra um erro quando vê os perfis de dados.

Várias regiões

A Proteção de dados confidenciais trata uma multirregião como uma região e não como uma coleção de regiões. Por exemplo, a us multirregião

e a região us-west1 são tratadas como duas regiões separadas no que diz respeito à residência dos dados.

Recursos zonais

A proteção de dados confidenciais é um serviço regional e multirregional; não distingue entre zonas. Para um recurso zonal suportado, como uma instância do Cloud SQL, os dados são processados na respetiva região atual, mas não necessariamente na respetiva zona atual. Por exemplo, se uma instância do Cloud SQL estiver armazenada na zona us-central1-a, a Proteção de dados confidenciais processa e armazena os perfis de dados na região us-central1.

Para obter informações gerais sobre Google Cloud localizações, consulte o artigo Geografia e regiões.

Considerações sobre a residência dos dados para dados de outros fornecedores de nuvem

Considere o seguinte quando planear criar perfis de dados de outros fornecedores de nuvem:

- Os perfis de dados são armazenados juntamente com a configuração da análise de deteção. Por outro lado, quando cria perfis de Google Cloud dados, os perfis são armazenados na mesma região que os dados dos quais está a criar perfis.

- Se armazenar o modelo de inspeção na região

global, é lida uma cópia na memória desse modelo na região onde armazena a configuração da análise de deteção. - Os seus dados não são modificados. É lida uma cópia na memória dos seus dados na região onde armazena a configuração da análise de deteção. No entanto, a proteção de dados confidenciais não oferece garantias sobre o local por onde os dados passam depois de chegarem à Internet pública. Os dados são encriptados com SSL.

Conformidade

Para informações sobre como a proteção de dados confidenciais processa os seus dados e ajuda a cumprir os requisitos de conformidade, consulte Segurança de dados.

O que se segue?

Leia a publicação no blogue de identidade e segurança Gestão automática de riscos de dados para o BigQuery com a proteção de dados confidenciais.

Saiba como estimar o custo da criação de perfis de dados.

Saiba como criar perfis de dados ao nível da organização, pasta ou projeto.

Saiba como a proteção de dados confidenciais calcula o risco de dados e os níveis de sensibilidade quando cria perfis dos seus dados.

Saiba como corrigir as conclusões da descoberta.

Saiba como resolver problemas com o perfilador de dados.