このページでは、Shielded VM の主なコンセプトと用語について説明します。Shielded VM の使用を開始するには、クイックスタートを試すか、Shielded VM オプションの変更をご覧ください。

Shielded VM は Compute Engine VM インスタンスの検証可能な整合性を提供します。これにより、インスタンスがブートレベルまたはカーネルレベルのマルウェアやルートキットによって改ざんされていないことを確認できます。

Shielded VM の整合性検証機能は、次の機能を使用して実現されています。

セキュアブート

セキュアブートは、すべてのブート コンポーネントのデジタル署名を検証し、署名検証が失敗した場合にブートプロセスを停止することで、システムが正規のソフトウェアのみを実行することを保証します。

Shielded VM インスタンスは、Google の認証局を使用して署名および検証済みのファームウェアを実行し、インスタンスのファームウェアが変更されていないことを確認して、セキュアブートの信頼のルートを確立します。Unified Extensible Firmware Interface(UEFI)2.3.1 ファームウェアは、ソフトウェア メーカーが、システム ファームウェア、システム ブートローダー、読み込むバイナリへの署名に使用する鍵が保存された証明書を安全に管理します。Shielded VM インスタンスは、UEFI ファームウェアを使用します。

ブートごとに、UEFI ファームウェアは、各ブート コンポーネントの電子署名を、承認された鍵のセキュアストアと照合します。正しく署名されていないか、まったく署名されていないブート コンポーネントは実行を許可されません。

この場合、VM インスタンスのシリアル コンソールログに、UEFI: Failed to load image と Status: Security Violation という文字列を含むエントリと、失敗したブート オプションの説明が記録されます。障害のトラブルシューティングを行うには、Shielded VM オプションの変更の手順に沿ってセキュアブートを無効にすることで、VM インスタンスを起動し、問題を診断して解決してから、セキュアブートを再び有効にします。

仮想トラステッド プラットフォーム モジュール(vTPM)

vTPM は仮想化されたトラステッド プラットフォーム モジュールです。システムへのアクセスの認証に使用する鍵や証明書などのオブジェクトの保護に使用できる、専用のコンピュータ チップです。Shielded VM vTPM は、Trusted Computing Group(TPM)ライブラリ仕様 2.0 と完全互換で、BoringSSL ライブラリを使用します。BoringSSL ライブラリは、BoringCrypto モジュールに依存しています。BoringCrypto モジュールに関する FIPS 140-2 の詳細については、NIST 暗号モジュール検証プログラム証明書 #3678 をご覧ください。

Shielded VM vTPM は、「整合性ポリシー ベースライン」と呼ばれる既知の正常なブート ベースラインの作成に必要な測定を行うことで、メジャード ブートを可能にします。整合性ポリシーのベースラインは、その後の VM ブートの測定値との比較に使用して、何かが変更されていないか判断されます。

また、vTPM を使用してシールドやシーリングによって機密保護することもできます。そのために vTPM を使用する方法については、Go 言語の GitHub にある Go-TPM プロジェクトの例をご覧ください。

メジャード ブート

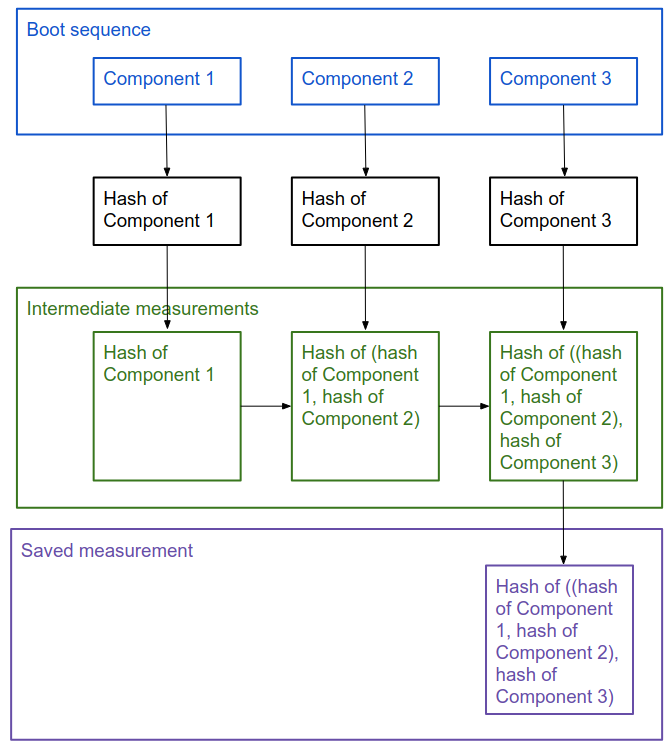

メジャード ブート中にコンポーネントが読み込まれると、各コンポーネント(ファームウェア、ブートローダー、カーネルなど)のハッシュが作成され、そのハッシュが結合されて、読み込み済みのコンポーネントのハッシュを使って再びハッシュ化されます。それを次に示します。

この情報は、読み込まれたコンポーネントと、その読み込み順序の両方を識別します。

VM インスタンスを初めて起動したときに、メジャード ブートはこの測定の最初のセットから整合性ポリシー ベースラインを作成し、そのデータを安全に保存します。その後 VM インスタンスが起動するたびに、この測定値が再度取得され、次回の再起動まで安全なメモリに保存されます。この 2 セットの測定値を持つことで整合性モニタリングが可能になり、VM インスタンスのブート シーケンスが変更されたかどうかの判断に使用できます。

整合性モニタリング

整合性モニタリングは、VM インスタンスの状態を理解し、決定を下すために役立ちます。

整合性モニタリングはメジャード ブートで作成された測定値を利用します。メジャード ブートでは、プラットフォーム構成レジスタ(PCR)を使用して、整合性ポリシー ベースライン(既知の正常なブート シーケンス)と最新のブート シーケンスの両方における、コンポーネントとコンポーネントの読み込み順序に関する情報が格納されます。

整合性モニタリングは、最新のブート測定値と整合性ポリシー ベースラインとを比較し、一致したかどうかに応じて合格 / 失敗の結果のペアを返します。ペアの 1 つは初期ブート シーケンス、もう 1 つは後期ブート シーケンスに対するものです。アーリーブートとは、UEFI ファームウェアが起動してから、制御がブートローダーに渡されるまでのブート シーケンスです。後期ブートは、ブートローダーからオペレーティング システムのカーネルに制御が渡されるまでのブート シーケンスです。最新のブート シーケンスのいずれかの部分がベースラインと一致しない場合は、整合性検証で不合格になります。

その VM インスタンスでシステムの更新を適用したなど、失敗が予想される場合は、整合性ポリシー ベースラインを更新する必要があります。整合性ポリシー ベースラインを更新すると、ベースラインは最新のブート シーケンスから取得された測定値に設定されます。予想されなかった場合は、その VM インスタンスを停止し、失敗の原因を調査する必要があります。

Cloud Monitoring で整合性レポートを表示して、整合性失敗のアラートを設定できます。整合性モニタリングの結果の詳細は、Cloud Logging で確認できます。詳細については、Shielded VM インスタンスの整合性をモニタリングするをご覧ください。

整合性モニタリング イベント

Shielded VM は、次の種類のイベントのログエントリを作成します。

clearTPMEvent: vTPM がクリアされているかどうかを識別します。クリアされると、vTPM に格納されたすべてのシークレットが削除されます。Shielded VM にはまったく影響がないため、仮想トラステッド プラットフォーム モジュール(VTPM)に説明があるように、vTPM を使用してセンシティブ データをシールドする場合にのみ注意してください。earlyBootReportEvent: 初期ブート シーケンスの整合性チェックに合格したかどうかを識別します。また、その判定のため比較されたベースラインと最新のブート シーケンスによる PCR 値の詳細を提供します。lateBootReportEvent: 後期ブート シーケンスの整合性チェックに合格したかどうかを識別します。また、その判定のために比較されたベースラインと最新のブート シーケンスによる PCR 値の詳細を提供します。setShieldedInstanceIntegrityPolicy: 整合性ポリシーのベースラインを更新するたびに記録されます。shutdownEvent: VM インスタンスが停止するたびに記録されます。startupEvent: VM インスタンスが開始されるたびに記録されます。このイベントの情報にあるbootCounter値は、このインスタンスが再起動された回数を示しています。updateShieldedInstanceConfig: Shielded VM のいずれかのオプションを有効または無効にするたびにログに記録されます。

ログに表示される一般的なイベントの進行状況は startupEvent、earlyBootReportEvent、lateBootReportEvent、最後は shutdownEvent です。すべて同じ bootCounter 値を持ち、同じ VM インスタンスのブート シーケンスであることが示されます。

VM インスタンスで予期される整合性の失敗への対策として整合性ポリシーの基準値を更新すると、新しい整合性ポリシーのベースラインの測定値を示す earlyBootReportEvent および lateBootReportEvent のイベントが追加されます。次の例は、予想されるシーケンスを示しています。

startupEventearlyBootReportEvent。元のベースラインと最新のブート シーケンスを比較(合格)lateBootReportEvent。元のベースラインと最新のブート シーケンスを比較(失敗)setShieldedInstanceIntegrityPolicy。整合性ポリシーの基準値を更新するときに、基準値を最新のブート シーケンスから取得した測定値に設定earlyBootReportEvent。新しい基準値と最新のブート シーケンスを比較(合格)lateBootReportEvent。新しい基準値と最新のブート シーケンスを比較(合格)

Windows

earlyBootReportEvent

earlyBootReportEvent には、次のセクションと要素が含まれています。

actualMeasurements: 最新のブート シーケンスのプラットフォーム構成レジスタ(PCR)の値が含まれます。PCR 値は、最新のブート シーケンスで使用されるブート コンポーネントとコンポーネントの読み込み順序を識別します。この PCR 値が整合性ポリシー ベースライン(値はpolicyMeasurementsセクションで取得)と比較されて、VM インスタンスのブート シーケンスが変化したかどうか判別されます。actualMeasurementsセクションの要素は、OS、ディストリビューション、構成によって異なる場合があります。通常、このセクションには以下の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には UEFI ブート マネージャー コードとブート試行に関する情報が含まれます。2: PCR5 の値が含まれ、値にはディスクの GUID パーティション テーブルに関する情報が含まれます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。3: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

policyEvaluationPassed: ブート シーケンスのそのセクションが整合性ポリシー ベースラインでの検証に合格したかどうかを識別します。policyMeasurements: 整合性検証で期待値として使用するベースライン PCR 値が含まれます。policyMeasurementsセクションは OS、ディストリビューション、構成によって異なりますが、通常は次の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には UEFI ブート マネージャー コードとブート試行に関する情報が含まれます。この値は最初の起動中には含まれません。2: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

earlyBootReportEvent の PCR 値を使用してブート整合性検証の失敗を診断する方法については、起動時の整合性検証の失敗原因を特定するをご覧ください。

lateBootReportEvent

lateBootReportEvent には、次のセクションと要素が含まれています。

actualMeasurements: 最新のブート シーケンスのプラットフォーム構成レジスタ(PCR)の値が含まれます。PCR 値は、最新のブート シーケンスで使用されるブート コンポーネントとコンポーネントの読み込み順序を識別します。この PCR 値が整合性ポリシー ベースライン(値はpolicyMeasurementsセクションで取得)と比較されて、VM インスタンスのブート シーケンスが変化したかどうか判別されます。actualMeasurementsセクションの要素は、OS、ディストリビューション、構成によって異なる場合があります。通常、このセクションには以下の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には UEFI ブート マネージャー コードとブート試行に関する情報が含まれます。2: PCR5 の値が含まれ、値にはディスクの GUID パーティション テーブルに関する情報が含まれます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。3: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。4: PCR11 の値が含まれ、値には BitLocker ドライブ暗号化アクセス制御に関する情報が含まれます。5: PCR12 の値が含まれ、値にはデータイベントに関する情報が含まれます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。6: PCR13 の値が含まれ、値には Windows のカーネルとブートドライバに関する情報が含まれます。7: PCR14 の値が含まれ、値には Windows のブート権限に関する情報が含まれます。

policyEvaluationPassed: ブート シーケンスのそのセクションが整合性ポリシー ベースラインでの検証に合格したかどうかを識別します。policyMeasurements: 整合性検証で期待値として使用するベースライン PCR 値が含まれます。policyMeasurementsセクションは OS、ディストリビューション、構成によって異なりますが、通常は次の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には UEFI ブート マネージャー コードとブート試行に関する情報が含まれます。2: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。3: PCR11 の値が含まれ、値には BitLocker ドライブ暗号化アクセス制御に関する情報が含まれます。4: PCR13 の値が含まれ、値には Windows のカーネルとブートドライバに関する情報が含まれます。5: PCR14 の値が含まれ、値には Windows のブート権限に関する情報が含まれます。

lateBootReportEvent の PCR 値を使用してブート整合性検証の失敗を診断する方法については、起動時の整合性検証の失敗原因を特定するをご覧ください。

Linux

earlyBootReportEvent

earlyBootReportEvent には、次のセクションと要素が含まれています。

actualMeasurements: 最新のブート シーケンスのプラットフォーム構成レジスタ(PCR)の値が含まれます。PCR 値は、最新のブート シーケンスで使用されるブート コンポーネントとコンポーネントの読み込み順序を識別します。この PCR 値が整合性ポリシー ベースライン(値はpolicyMeasurementsセクションで取得)と比較されて、VM インスタンスのブート シーケンスが変化したかどうか判別されます。actualMeasurementsセクションの要素は、OS、ディストリビューション、構成によって異なる場合があります。通常、このセクションには以下の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値にはオペレーティング システムの shim に関する情報が含まれます。2: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

policyEvaluationPassed: ブート シーケンスのそのセクションが整合性ポリシー ベースラインでの検証に合格したかどうかを識別します。policyMeasurements: 整合性検証で期待値として使用するベースライン PCR 値が含まれます。policyMeasurementsセクションは OS、ディストリビューション、構成によって異なりますが、通常は次の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値にはオペレーティング システムの shim に関する情報が含まれます。この値は最初の起動中には含まれません。2: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

earlyBootReportEvent の PCR 値を使用してブート整合性検証の失敗を診断する方法については、起動時の整合性検証の失敗原因を特定するをご覧ください。

lateBootReportEvent

lateBootReportEvent には、次のセクションと要素が含まれています。

actualMeasurements: 最新のブート シーケンスのプラットフォーム構成レジスタ(PCR)の値が含まれます。PCR 値は、最新のブート シーケンスで使用されるブート コンポーネントとコンポーネントの読み込み順序を識別します。この PCR 値が整合性ポリシー ベースライン(値はpolicyMeasurementsセクションで取得)と比較されて、VM インスタンスのブート シーケンスが変化したかどうか判別されます。actualMeasurementsセクションの要素は、OS、ディストリビューション、構成によって異なる場合があります。通常、このセクションには以下の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には第 2 段階ブートローダーとカーネルに関する情報が含まれます。2: PCR5 の値が含まれ、値にはディスクの GUID パーティション テーブルに関する情報が含まれます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。3: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

policyEvaluationPassed: ブート シーケンスのそのセクションが整合性ポリシー ベースラインでの検証に合格したかどうかを識別します。policyMeasurements: 整合性検証で期待値として使用するベースライン PCR 値が含まれます。policyMeasurementsセクションは OS、ディストリビューション、構成によって異なりますが、通常は次の要素が含まれます。0: PCR0 の値が含まれ、値にはファームウェア コンポーネントと有効なメモリ暗号化技術に関する情報が含まれます。この PCR は、次のイベントのみを測定するという点で、TCG PCClient プラットフォーム ファームウェア プロファイルとは異なります。EV_S_CRTM_VERSION、Compute Engine ファームウェアのバージョンです。EV_NONHOST_INFOメモリ暗号化技術を表します。EV_SEPARATOR、PCR0 イベントが追加されなくなるときに、指定された区切り文字イベント ファームウェアの測定です。つまり、PCR0 には VM の存続期間中に静的な値があります。この値は、メジャー バージョンのファームウェア アップデート後または、暗号化技術の変更後にのみ、新しい VM の値に変更されます。最新のブート シーケンスを整合性ポリシー ベースラインで検証するときには使用されません。

1: PCR4 の値が含まれ、値には第 2 段階ブートローダーとカーネルに関する情報が含まれます。2: PCR7 の値が含まれ、値にはインスタンスのセキュアブート ポリシーに関する情報が含まれます。

lateBootReportEvent の PCR 値を使用してブート整合性検証の失敗を診断する方法については、起動時の整合性検証の失敗原因を特定するをご覧ください。

Shielded VM イメージでの BitLocker の使用

Shielded VM イメージの一部である Windows ブートディスクに対して BitLocker を有効にできます。Shielded VM イメージは、UEFI 準拠のファームウェア、セキュアブート、vTPM で保護されたメジャード ブート、整合性モニタリングなどのセキュリティ機能を提供します。vTPM と整合性モニタリングはデフォルトで有効になっています。可能であれば、セキュアブートも有効にすることをおすすめします。

Shielded VM イメージの一部である Windows ブートディスクに対して BitLocker を有効にした場合は、復旧キーを安全な場所に保存することを強くおすすめします。これは、復旧キーがなくなるとデータを復旧できなくなるからです。

Shielded VM イメージの一部である Windows ブートディスクで BitLocker を有効にする前に、以下について考慮してください。

Shielded VM ブートディスクでは、BitLocker は vTPM を使用して暗号鍵を保存します。vTPM は作成元の VM に永続的に関連付けられます。つまり、Shielded VM ブートディスクのスナップショットを別の永続ディスクに復元できますが、BitLocker キーを含む vTPM は使用できないため、そのスナップショットは復号できません。復旧キーがある場合、BitLocker 復旧ガイドの手順に従ってデータを復元できます。復旧キーがない場合、ディスク上のデータを復元できません。

Shielded VM データディスクでは、永続ディスクのデータがデフォルトで暗号化されます。永続ディスクの暗号化に加えて BitLocker を有効にしてもスループットには影響しませんが、vCPU の使用率はわずかに増加する可能性があります。VM に接続されたデータディスクで BitLocker を有効にしても、ブートディスクと同じ復旧の問題は発生しません。これは、データディスクの BitLocker 暗号鍵が vTPM に保存されていないためです。ディスクを正常にロック解除できなくった場合、復旧キーがあれば、別の暗号化されていない VM にディスクを接続し、そこからそのディスクを復元できます。復旧キーがない場合、ディスク上のデータを復元できません。

Identity and Access Management による認可

Shielded VM は認可に IAM を使用します。

Shielded VM のオペレーションでは、次の Compute Engine 権限が使用されます。

compute.instances.updateShieldedInstanceConfig: ユーザーによる VM インスタンス上の Shielded VM オプションの変更を許可します。compute.instances.setShieldedInstanceIntegrityPolicy: ユーザーによる VM インスタンスの整合性ポリシーの基準値のリセットを許可します。compute.instances.getShieldedInstanceIdentity: ユーザーによる vTPM からのエンドースメント鍵情報の取得を許可します。

Shielded VM の権限は、次の Compute Engine のロールに付与されます。

roles/compute.instanceAdmin.v1roles/compute.securityAdmin

Shielded VM の権限をカスタムロールに付与することもできます。

Shielded VM の組織ポリシーの制約

組織ポリシー制約 constraints/compute.requireShieldedVm を True に設定すると、組織で作成された Compute Engine VM インスタンスを、必ず Shielded VM インスタンスにするように指定できます。

constraints/compute.requireShieldedVm 制約の設定方法については、組織ポリシーでブール型制約を使用するをご覧ください。制約を設定するには、組織ポリシー管理者である必要があります。

制限事項

Shielded VM はベアメタル インスタンスではサポートされていません。

次のステップ

- vTPM からのエンドースメント鍵の取得について学習する。

- 整合性モニタリング イベントに対するレスポンスを自動化するアプローチの 1 つを学ぶ。