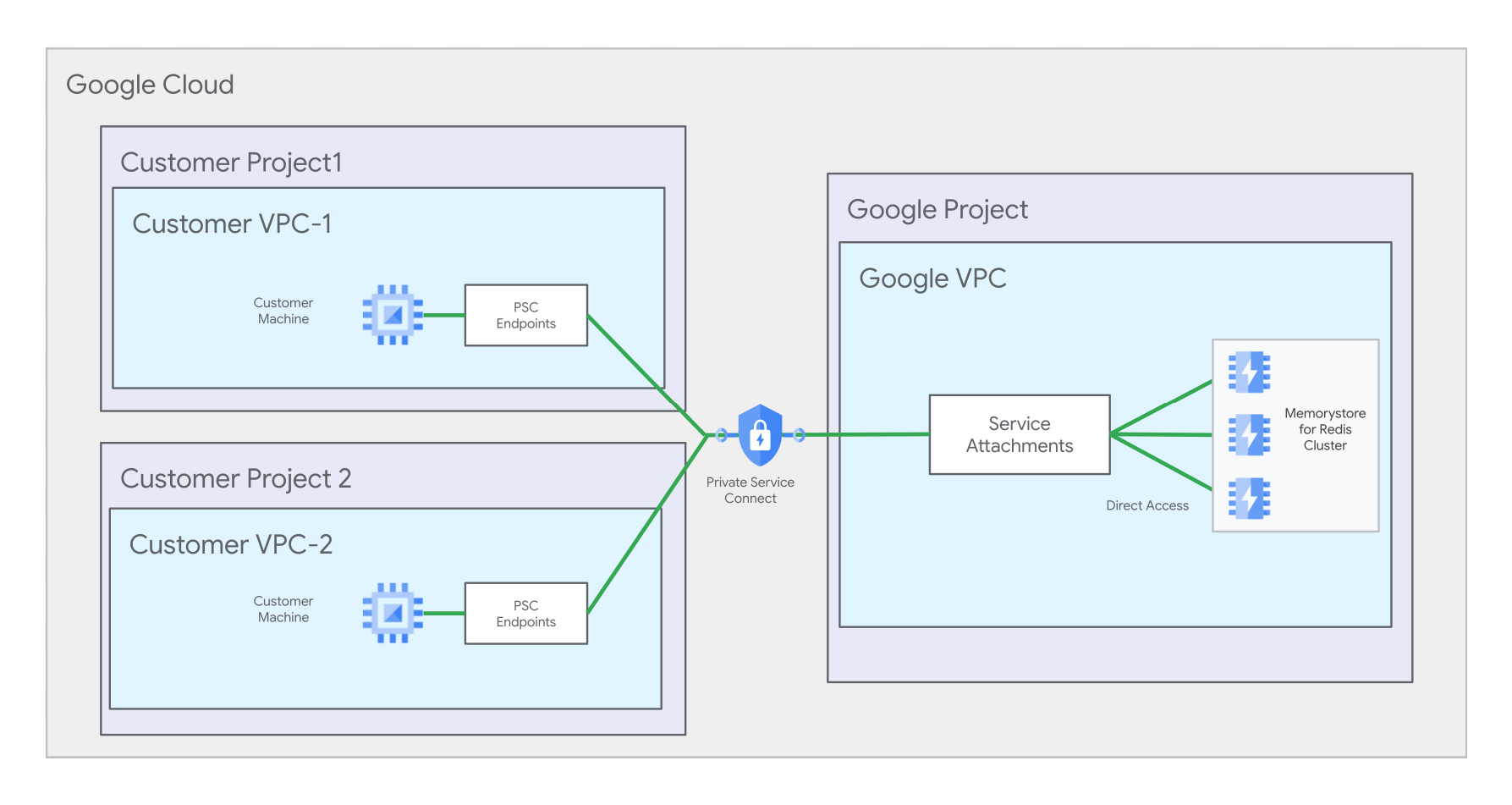

En esta página se explica cómo configurar la conectividad de varias redes de nube privada virtual (VPC) para una instancia de Memorystore for Redis Cluster que ya tenga algunas conexiones de Private Service Connect registradas automáticamente. En este tutorial se explica cómo hacerlo creando endpoints de Private Service Connect en una red de consumidor, orientándolos a las vinculaciones de servicio de tu instancia de Memorystore y registrando los componentes en la instancia. En esta página también se explica cómo conectar el cliente a la instancia a través de conexiones de Private Service Connect.

Para obtener instrucciones sobre cómo configurar varias redes de VPC para una nueva instancia de Memorystore que no se haya aprovisionado con conexiones de Private Service Connect registradas automáticamente, consulta Configurar varias redes de VPC mediante conexiones de Private Service Connect registradas por el usuario.

Para obtener más información sobre la configuración de varias redes VPC, consulta el artículo Acerca de las redes VPC múltiples.

Resumen de los pasos clave

En esta sección se ofrece una lista resumida de los pasos clave de este tutorial para configurar tu nueva conexión de Private Service Connect. Primero, debes prepararte para seguir este tutorial completando los pasos de la sección Antes de empezar.

Pasos clave

- Paso 1: Anota las rutas de los adjuntos de servicio

- Paso 2: Configura y registra las conexiones de Private Service Connect de tu segunda red de VPC

- Paso 3: Configura una conexión de cliente

Además, también puedes hacer lo siguiente:

- Eliminar tus conexiones de Private Service Connect

- Eliminar una instancia de Memorystore for Redis Cluster

Antes de empezar

Antes de empezar, asegúrate de que tienes los siguientes roles de gestión de identidades y accesos y Google Cloud recursos.

Roles de gestión de identidades y accesos necesarios

| ID de recurso de ejemplo | Tipo de recurso |

|---|---|

roles/redis.admin

|

Proporciona control total sobre una instancia de Memorystore for Redis Cluster y controla la instancia durante su ciclo de vida. |

roles/servicedirectory.editor

|

Te concede permiso para editar recursos de Service Directory. Este rol es necesario para crear un punto final de Private Service Connect. |

roles/compute.networkAdmin

|

Concede control total sobre la red de VPC que inicia una conexión a una instancia de Memorystore. Puedes crear y gestionar direcciones IP, reglas de firewall y endpoints de Private Service Connect. Este rol es necesario para crear un endpoint de Private Service Connect. Si usas Private Service Connect para conectarte a una instancia de Memorystore desde varias redes de VPC, cada red puede tener su propio administrador. |

Recursos necesarios

Antes de empezar este tutorial, debes crear los siguientes recursos. Te recomendamos que crees los recursos con los siguientes IDs y ubicaciones, aunque también puedes elegir los que quieras. En este tutorial se da por hecho que has creado una instancia de Memorystore que tiene dos conexiones de Private Service Connect registradas automáticamente.

| ID de recurso de ejemplo | Tipo de recurso | Ejemplo de ruta completa | Descripción |

|---|---|---|---|

my-memorystore-instance

|

Instancia de Memorystore for Redis Cluster | n/a | En los comandos de ejemplo de este tutorial, este valor representa la instancia que ya tiene una conexión de Private Service Connect registrada automáticamente en la red 1. |

my-network-1

|

Red VPC |

projects/my-project-1/global/networks/my-network-1

|

Tu instancia de Memorystore tiene una conexión de Private Service Connect registrada automáticamente en esta red |

my-project-1

|

Google Cloud proyecto | n/a | Tu instancia de Memorystore se encuentra en este proyecto |

En este tutorial, usarás los siguientes recursos para crear dos conexiones de Private Service Connect en la red de VPC 2:

| ID de recurso de ejemplo | Tipo de recurso | Ejemplo de ruta completa | Descripción |

|---|---|---|---|

my-project-2

|

Google Cloud proyecto | n/a | En este tutorial, este es el proyecto en el que crearás la segunda red y la segunda subred. Sin embargo, la segunda red y subred pueden estar en el mismo proyecto que la primera, si quieres. |

my-network-2

|

Red VPC |

projects/my-project-2/global/networks/my-network-2

|

En este tutorial, crearás dos puntos finales de Private Service Connect en esta red. |

my-subnet-2

|

Subred de VPC |

projects/my-project-2/regions/us-central1/subnetworks/my-subnet-2

|

En este tutorial, reservará dos direcciones IP en esta subred. |

Habilitar APIs

Habilita las siguientes APIs necesarias para gestionar los recursos de redes de Compute Engine, Memorystore for Redis Cluster y Private Service Connect.

gcloud

Para habilitar las APIs en el proyecto 2, ejecuta los siguientes comandos:

gcloud services enable --project=PROJECT_2_ID compute.googleapis.com gcloud services enable --project=PROJECT_2_ID redis.googleapis.com gcloud services enable --project=PROJECT_2_ID servicedirectory.googleapis.com

Paso 1: Anota las rutas de las asociaciones de servicios

Anota los dos URIs de vinculación de servicio de tu instancia de Memorystore. Estos URIs de archivos adjuntos de servicio se usan para configurar nuevas conexiones de Private Service Connect.

gcloud

Para ver información de resumen sobre una instancia con Private Service Connect habilitado, busca el campo pscServiceAttachments. En este campo se muestran los dos URIs que apuntan a los adjuntos de servicio de la instancia. Para ver esta información, usa el comando gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID --project=PROJECT_1_ID --region=REGION_ID

Haz los cambios siguientes:

- INSTANCE_ID es el nombre de tu instancia de Memorystore.

- PROJECT_1_ID es el ID del proyecto 1, que contiene la instancia de Memorystore.

- REGION_ID es el ID de la región en la que se encuentra tu instancia de Memorystore.

A continuación, se muestra un ejemplo del resultado de este comando:

gcloud redis clusters describe my-memorystore-instance \ --project=my-project-1 --region=us-central1 ... pscServiceAttachments: - connectionType: CONNECTION_TYPE_DISCOVERY serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa - serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

Paso 2: Configura y registra las conexiones de Private Service Connect para tu segunda red de VPC

En esta sección se explica cómo configurar las dos conexiones de Private Service Connect necesarias para tu segunda red de VPC.

Crea los endpoints de Private Service Connect para la red 2

En esta sección se explican las acciones que debes llevar a cabo para crear dos puntos finales de Private Service Connect en la red 2.

Reservar direcciones IP para la red 2

A continuación, reserva dos direcciones IP en la red 2.

Reservar la dirección IP 1

gcloud

Para reservar la dirección IP 1, ejecuta el comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_1_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_1 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Haz los cambios siguientes:

- IP_ADDRESS_1_ID es el ID que asignas a tu dirección IP.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que crearás la segunda red de nube privada virtual y la subred.

- IP_ADDRESS_1 es una dirección IP que elijas dentro del intervalo

SUBNET_2_IDque hayas reservado como parte de los recursos necesarios. - REGION_ID es la región en la que se encuentra tu instancia de Memorystore.

- SUBNET_2_ID es el ID de la subred que has reservado en la red 2 del proyecto 2 como parte de los recursos necesarios.

Por ejemplo:

gcloud compute addresses create my-ip-address-1 \ --project=my-project-1 \ --addresses=10.142.0.10 \ --region=us-central1 \ --subnet=projects/my-project-1/regions/us-central1/subnetworks/my-subnet-1 \ --purpose=GCE_ENDPOINT

Reservar la dirección IP 2

gcloud

Para reservar la dirección IP 2, ejecuta el comando gcloud compute addresses create:

gcloud compute addresses create IP_ADDRESS_2_ID \ --project=PROJECT_2_ID \ --addresses=IP_ADDRESS_2 \ --region=REGION_ID \ --subnet=projects/PROJECT_2_ID/regions/REGION_ID/subnetworks/SUBNET_2_ID \ --purpose=GCE_ENDPOINT

Haz los cambios siguientes:

- IP_ADDRESS_2_ID es el ID que asignas a tu dirección IP.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que has creado la segunda red de VPC y la subred.

- IP_ADDRESS_2 es una dirección IP que elijas dentro del intervalo

SUBNET_2_IDque hayas reservado como parte de los recursos necesarios. - REGION_ID es la región en la que se encuentra tu instancia de Memorystore.

- SUBNET_2_ID es el ID de la subred que has reservado en la red 2 del proyecto 2 como parte de los recursos necesarios.

Añadir reglas de reenvío para la red 2

A continuación, crea reglas de reenvío que conecten las direcciones IP a los adjuntos de servicio de la instancia de Memorystore.

Añadir la regla de reenvío 1 para la IP 1

gcloud

Para añadir una regla de reenvío para la IP 1, ejecuta el comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_1_NAME \ --address=IP_ADDRESS_1_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_1 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Haz los cambios siguientes:

- FORWARDING_RULE_1_NAME es el nombre que le asignas a la regla de reenvío que estás creando.

- IP_ADDRESS_1_ID es el ID de la dirección IP que has reservado en la sección Reservar direcciones IP.

- NETWORK_2_ID es el ID de su segunda red.

- REGION_ID es la región en la que se encuentra tu instancia de Memorystore.

- SERVICE_ATTACHMENT_1 es el primer adjunto de servicio que has anotado en Anota las rutas de los adjuntos de servicio.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que has creado la segunda red de VPC y la subred.

Por ejemplo:

gcloud compute forwarding-rules create my-forwarding-rule-1 \ --address=my-ip-address-1 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa \ --project=my-project-2 \ --allow-psc-global-access

Añade la regla de reenvío 2 para la IP 2

gcloud

Para añadir una regla de reenvío para la IP 2, ejecuta el comando gcloud compute forwarding-rules create:

gcloud compute forwarding-rules create FORWARDING_RULE_2_NAME \ --address=IP_ADDRESS_2_ID \ --network=projects/PROJECT_2_ID/global/networks/NETWORK_2_ID \ --region=REGION_ID \ --target-service-attachment=SERVICE_ATTACHMENT_2 \ --project=PROJECT_2_ID \ --allow-psc-global-access

Haz los cambios siguientes:

- FORWARDING_RULE_2_NAME es el nombre que le asignas a la regla de reenvío que estás creando.

- IP_ADDRESS_2_ID es el ID de la dirección IP que has reservado en la sección Reservar direcciones IP.

- NETWORK_2_ID es el ID de su segunda red.

- REGION_ID es la región en la que se encuentra tu instancia de Memorystore.

- SERVICE_ATTACHMENT_2 es el segundo adjunto de servicio que has indicado en Nota sobre las rutas de los adjuntos de servicio.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que has creado la segunda red de VPC y la subred.

Por ejemplo:

gcloud compute forwarding-rules create my-forwarding-rule-2 \ --address=my-ip-address-2 \ --network=projects/my-project-2/global/networks/my-network-2 \ --region=us-central1 \ --target-service-attachment=projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-a0583920-edef-42-psc-sa-2 \ --project=my-project-2 \ --allow-psc-global-access

Registrar conexiones de Private Service Connect con tu instancia de Memorystore para la red 2

En esta sección se muestran los pasos que debes seguir para registrar las conexiones con tu instancia de Memorystore. Primero, debe obtener los IDs de conexión y los IDs de proyecto de sus reglas de reenvío.

A continuación, habilitarás la conectividad registrando la información de conexión de Private Service Connect en tu instancia de Memorystore.

Obtener los IDs de conexión de las reglas de reenvío y los IDs de proyecto de la red 2

A continuación, obtenga el valor de pscConnectionId de cada regla de reenvío. Anota los valores.

Obtener el ID de conexión de Private Service Connect 1

gcloud

Para ver el valor de pscConnectionId y otra información de resumen de la regla de reenvío, ejecuta el comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_1_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Haz los cambios siguientes:

- FORWARDING_RULE_1_NAME es el nombre de tu primera regla de reenvío.

- PROJECT_2_ID es el ID del proyecto Google Cloud que contiene la regla de reenvío.

En el siguiente ejemplo se muestra un resultado de muestra de este comando:

gcloud compute forwarding-rules describe my-forwarding-rule-1 \ --project=my-project-2 \ --region=us-central1 ... pscConnectionId: '94710983646969729'

Obtener el ID de conexión de Private Service Connect 2

gcloud

Para ver el valor de pscConnectionId y otra información de resumen de la regla de reenvío, ejecuta el comando gcloud compute forwarding-rules describe:

gcloud compute forwarding-rules describe FORWARDING_RULE_2_NAME \ --project=PROJECT_2_ID \ --region=REGION_ID

Haz los cambios siguientes:

- FORWARDING_RULE_2_NAME es el nombre de tu segunda regla de reenvío.

- PROJECT_2_ID es el ID del proyecto Google Cloud que contiene la regla de reenvío.

Registrar la información de conexión de Private Service Connect para la red VPC 2

gcloud

Para registrar cada conexión, debes proporcionar el ID de conexión de Private Service Connect, la dirección IP, la ruta de red, la ruta o el URI de la regla de reenvío y el archivo adjunto de servicio de destino. Para ello, ejecuta el comando gcloud redis clusters add-cluster-endpoints:

gcloud redis clusters add-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID","address":"IP_ADDRESS_1","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_1_NAME","service-attachment":"SERVICE_ATTACHMENT_1"},{"psc-connection-id":"PSC_CONNECTION_2_ID","address":"IP_ADDRESS_2","network":"projects/PROJECT_2_ID/global/networks/NETWORK_2_ID","forwarding-rule":"projects/PROJECT_2_ID/regions/REGION_ID/forwardingRules/FORWARDING_RULE_2_NAME","service-attachment":"SERVICE_ATTACHMENT_2"}]]'

Haz los cambios siguientes:

- INSTANCE_ID es el ID de tu instancia de Memorystore for Redis Cluster.

- REGION_ID es el ID de la región en la que se encuentra tu instancia de Memorystore.

- PROJECT_1_ID es el ID del proyecto 1, donde se encuentra tu instancia de Memorystore. Si tu conexión de Private Service Connect se encuentra en un proyecto distinto al de tu instancia, usa el proyecto que contiene la conexión como valor de este parámetro.

- PROJECT_2_ID es el ID del proyecto 2.

- PSC_CONNECTION_1_ID es el ID de conexión de Private Service Connect 1 que has anotado en Obtener los IDs de conexión de la regla de reenvío de la red 2.

- IP_ADDRESS_1 es la dirección de la primera dirección IP que has reservado.

- NETWORK_2_ID es el ID de la red 2.

- FORWARDING_RULE_1_NAME es el nombre de la primera regla de reenvío que has creado.

- SERVICE_ATTACHMENT_1 es el primer servicio asociado a

FORWARDING RULE_1_NAME. - PSC_CONNECTION_2_ID es el ID de conexión de Private Service Connect 2 que has anotado en Obtener el ID de conexión de la regla de reenvío de la red 2.

- IP_ADDRESS_2 es la dirección de la segunda dirección IP que has reservado.

- FORWARDING_RULE_2_NAME es el nombre de la segunda regla de reenvío que has creado.

- SERVICE_ATTACHMENT_2 es tu segundo archivo de servicio con el que está conectado

FORWARDING_RULE_2_NAME.

Por ejemplo:

gcloud redis clusters add-cluster-endpoints my-instance \

--region=us-central-1 \

--project=my-project-1 \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"94710983646969729","address":"10.142.0.10","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-1","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa"},{"psc-connection-id":"86510983646969993","address":"10.142.0.12","network":"projects/my-project-2/global/networks/my-network-2","forwarding-rule":"projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-2","service-attachment":"projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2"}]]'

Paso 3: Configura una conexión de cliente

En esta sección se explica cómo configurar el cliente para la conectividad de las redes de esta guía.

Anota la información del endpoint de conexión de Private Service Connect

A continuación, anota dos direcciones IP. La primera es la dirección IP de conexión de descubrimiento de tu conexión de Private Service Connect registrada automáticamente. Se muestra después del campo discoveryEndpoints:.

La dirección IP de conexión de descubrimiento de la conexión de Private Service Connect registrada por el usuario se indica en la sección clusterEndpoints:connections:pscConnection. Esta dirección IP se corresponde con el campo CONNECTION_TYPE_DISCOVERY.

gcloud

Para ver la información de los puntos finales de conexión de Private Service Connect de tus redes, ejecuta el comando gcloud redis clusters describe:

gcloud redis clusters describe INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

Anota las direcciones IP:

discoveryEndpoints:

- address: 10.128.0.55

port: 6379

pscConfig:

network: projects/my-project-1/global/networks/my-network-1

...

...

clusterEndpoints:

- connections:

- pscConnection:

address: 10.142.0.10

connectionType: CONNECTION_TYPE_DISCOVERY

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-3

network: projects/my-project-2/global/networks/my-network-2

projectId: my-network-2

pscConnectionId: '94710983646969729'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa

- pscConnection:

address: 10.142.0.12

forwardingRule: projects/my-project-2/regions/us-central1/forwardingRules/my-forwarding-rule-4

network: projects/my-project-2/global/networks/my-network-2

projectId: my-project-2

pscConnectionId: '86510983646969993'

pscConnectionStatus: PSC_CONNECTION_STATUS_ACTIVE

serviceAttachment: projects/1048073346231/regions/us-central1/serviceAttachments/gcp-memorystore-auto-8d7d48ef-3ca3-4d-psc-sa-2

En el resultado anterior, los valores de las direcciones IP de las conexiones de Private Service Connect de descubrimiento que debes anotar son 10.128.0.55 (registrada automáticamente) y 10.142.0.10 (registrada por el usuario).

Configurar el cliente

A continuación, configure su cliente de la siguiente manera:

Configura las conexiones de cliente en la red 1 mediante la IP de descubrimiento de la red 1. En este tutorial, se trata de la dirección IP que has anotado y que aparece después del campo

discoveryEndpoints:.Configura las conexiones de cliente en la red 2 mediante la IP de descubrimiento de la red 2. En este tutorial, se trata de la dirección IP que has anotado en la sección

clusterEndpointsy que corresponde al valorCONNECTION_TYPE_DISCOVERY.

Para obtener instrucciones sobre cómo conectarse a una instancia de Memorystore, consulta Conectarse desde una VM de Compute Engine mediante redis-cli.

Eliminar tus conexiones de Private Service Connect

Opcionalmente, antes de eliminar la instancia, puedes eliminar todas las conexiones de Private Service Connect registradas por el usuario asociadas a la instancia. Para ello, debes eliminar las reglas de reenvío y anular el registro de los endpoints que has configurado en este tutorial.

También puedes eliminar las direcciones IP reservadas para liberarlas y usarlas en el futuro.

Eliminar reglas de reenvío

En esta sección se explica cómo eliminar las reglas de reenvío que has creado anteriormente en este tutorial.

Eliminar regla de reenvío 1

gcloud

Para eliminar una regla de reenvío, ejecuta el comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_1_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Haz los cambios siguientes:

- FORWARDING_RULE_1_NAME es el nombre de tu primera regla de reenvío.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que has creado la segunda red de VPC y la subred.

Eliminar regla de reenvío 2

gcloud

Para eliminar una regla de reenvío, ejecuta el comando gcloud compute forwarding-rules delete:

gcloud compute forwarding-rules delete FORWARDING_RULE_2_NAME \ --region=REGION_ID \ --project=PROJECT_2_ID

Haz los cambios siguientes:

- FORWARDING_RULE_2_NAME es el nombre de tu segunda regla de reenvío.

- PROJECT_2_ID es el ID del proyecto 2. Este es el proyecto en el que has creado la segunda red de VPC y la subred.

Anula el registro de tus endpoints de Private Service Connect para la red de VPC 2

En esta sección se explica cómo anular el registro de los puntos finales de Private Service Connect que registraste anteriormente en este tutorial.

Anular el registro de los endpoints de la red VPC 2

gcloud

Para anular el registro de la información del endpoint en la instancia de Memorystore, ejecuta el comando gcloud redis clusters remove-cluster-endpoints:

gcloud redis clusters remove-cluster-endpoints INSTANCE_ID \

--region=REGION_ID \

--project=PROJECT_1_ID \

--cluster-endpoint='["psc-connection":[{"psc-connection-id":"PSC_CONNECTION_1_ID"},{"psc-connection-id":"PSC_CONNECTION_2_ID"}]]'

Haz los cambios siguientes:

- INSTANCE_ID es el ID de la instancia de la que vas a anular el registro de los endpoints.

- PROJECT_1_ID es el ID del proyecto 1, donde se encuentra tu instancia de Memorystore.

- REGION_ID es el ID de la región en la que se encuentra tu instancia de Memorystore.

- PSC_CONNECTION_1_ID es el primer ID de conexión de Private Service Connect que has anotado en Obtener los IDs de conexión de las reglas de reenvío.

- PSC_CONNECTION_2_ID es el segundo ID de conexión de Private Service Connect que has anotado en la sección Obtener IDs de conexión de reglas de reenvío.

Eliminar una instancia de Memorystore for Redis Cluster

Si quieres, puedes eliminar tu instancia de Memorystore. Sin embargo, antes de eliminar tu instancia de Memorystore, debes anular el registro de tus endpoints de Private Service Connect.

gcloud

Para eliminar tu instancia de Memorystore for Redis Cluster, ejecuta el comando gcloud redis clusters delete:

gcloud redis clusters delete INSTANCE_ID \ --region=REGION_ID \ --project=PROJECT_1_ID

Haz los cambios siguientes:

- INSTANCE_ID es el ID de tu instancia.

- REGION_ID es el ID de la región en la que se encuentra tu instancia de Memorystore.

- PROJECT_1_ID es el ID del proyecto 1. Es el proyecto en el que se encuentra tu instancia de Memorystore.