이 문서에서는 NotebookLM Enterprise에서 Model Armor를 사용 설정하는 방법을 설명합니다. Model Armor는 NotebookLM Enterprise를 사용하여 제공된 프롬프트와 대답을 사전 검사하여 AI 애플리케이션의 보안과 안전을 강화하는 Google Cloud 서비스입니다. 이를 통해 다양한 위험을 방지하고 책임감 있는 AI 관행을 보장할 수 있습니다. Model Armor는 NotebookLM Enterprise에서 추가 비용 없이 지원됩니다.

사용자 쿼리 또는 NotebookLM Enterprise의 응답에 잠재적인 문제가 있는 경우 Model Armor의 응답은 템플릿의 시행 유형에 따라 결정됩니다.

강제 시행 유형이 검사 및 차단인 경우 NotebookLM Enterprise는 요청을 차단하고 오류 메시지를 표시합니다. 콘솔을 사용하여 Model Armor 템플릿을 만들 때 기본 적용 유형입니다.

시행 유형이 검사만인 경우 NotebookLM Enterprise는 요청이나 대답을 차단하지 않습니다.

자세한 내용은 강제 적용 유형 정의를 참고하세요.

시작하기 전에

필수 역할이 할당되어 있는지 확인합니다.

NotebookLM Enterprise에서 Model Armor를 사용 설정하려면 Discovery Engine 관리자(

roles/discoveryengine.admin) 역할이 필요합니다.Model Armor 템플릿을 만들려면 Model Armor 관리자 역할 (

roles/modelarmor.admin)이 필요합니다.Model Armor API를 호출하려면 Model Armor 사용자 역할 (

roles/modelarmor.user)이 필요합니다.

Model Armor 템플릿 만들기

사용자 프롬프트와 어시스턴트의 대답에 동일한 Model Armor 템플릿을 만들어 사용할 수도 있고, 별도의 Model Armor 템플릿 두 개를 만들 수도 있습니다. 자세한 내용은 Model Armor 템플릿 만들기 및 관리를 참고하세요.

NotebookLM Enterprise용 Model Armor 템플릿을 만들 때는 다음 구성을 고려하세요.

리전 필드에서 멀티 리전을 선택합니다. 다음 표에서는 Model Armor 템플릿 리전을 NotebookLM Enterprise 리전에 매핑하는 방법을 보여줍니다.

NotebookLM Enterprise 다중 리전 Model Armor 멀티 리전 전역 - 미국 (미국 내 여러 리전)

- EU (유럽 연합의 여러 리전)

미국 (미국 내 여러 리전) 미국 (미국 내 여러 리전) EU (유럽 연합의 여러 리전) EU (유럽 연합의 여러 리전) Google에서는 NotebookLM Enterprise의 Model Armor 템플릿에서 Cloud Logging을 구성하지 않는 것이 좋습니다. 이 구성을 사용하면 비공개 로그 뷰어 (

roles/logging.privateLogViewer) IAM 역할을 가진 사용자에게 민감한 데이터가 노출될 수 있습니다. 대신 다음 옵션을 고려해 보세요.모델 아머 템플릿을 통과하는 데이터를 로깅해야 하는 경우 더 엄격한 액세스 제어를 제공하는 BigQuery와 같은 보안 스토리지로 로그를 리라우팅할 수 있습니다. 자세한 내용은 지원되는 대상으로 로그 라우팅을 참조하세요.

데이터 액세스 감사 로그를 구성하여 Model Armor에서 생성된 요청 및 응답 스크리닝 결과를 분석하고 보고할 수 있습니다. 자세한 내용은 감사 로그 구성을 참고하세요.

Model Armor 템플릿으로 NotebookLM Enterprise 구성

다음 단계에서는 NotebookLM Enterprise에 Model Armor 템플릿을 추가하는 방법을 설명합니다.

REST

NotebookLM Enterprise에 Model Armor 템플릿을 추가하려면 다음 명령어를 실행하세요.

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customerProvidedConfig" \

-d '{

"customerProvidedConfig": {

"notebooklmConfig": {

"modelArmorConfig": {

"userPromptTemplate": "QUERY_PROMPT_TEMPLATE",

"responseTemplate": "RESPONSE_PROMPT_TEMPLATE"

}

}

}

}'

다음을 바꿉니다.

PROJECT_ID: 프로젝트의 ID입니다.PROJECT_NUMBER: Google Cloud 프로젝트 수입니다.ENDPOINT_LOCATION: API 요청의 다중 리전입니다. 다음 값 중 하나를 할당합니다.- 미국 멀티 리전의

us- - EU 멀티 리전의 경우

eu- - 전역 위치의 경우

global-

- 미국 멀티 리전의

QUERY_PROMPT_TEMPLATE: 생성한 Model Armor 템플릿의 리소스 이름입니다.

리소스 이름을 가져오려면 모델 Armor 템플릿 보기 문서의 단계를 따라 리소스 이름 값을 복사합니다.RESPONSE_PROMPT_TEMPLATE: 생성한 Model Armor 템플릿의 리소스 이름입니다.

Model Armor 템플릿이 사용 설정되어 있는지 테스트

Model Armor 템플릿을 구성한 후 NotebookLM Enterprise가 Model Armor 필터에 설정된 신뢰도 수준에 따라 사용자 프롬프트와 응답을 사전 예방적으로 검사하고 차단하는지 테스트합니다.

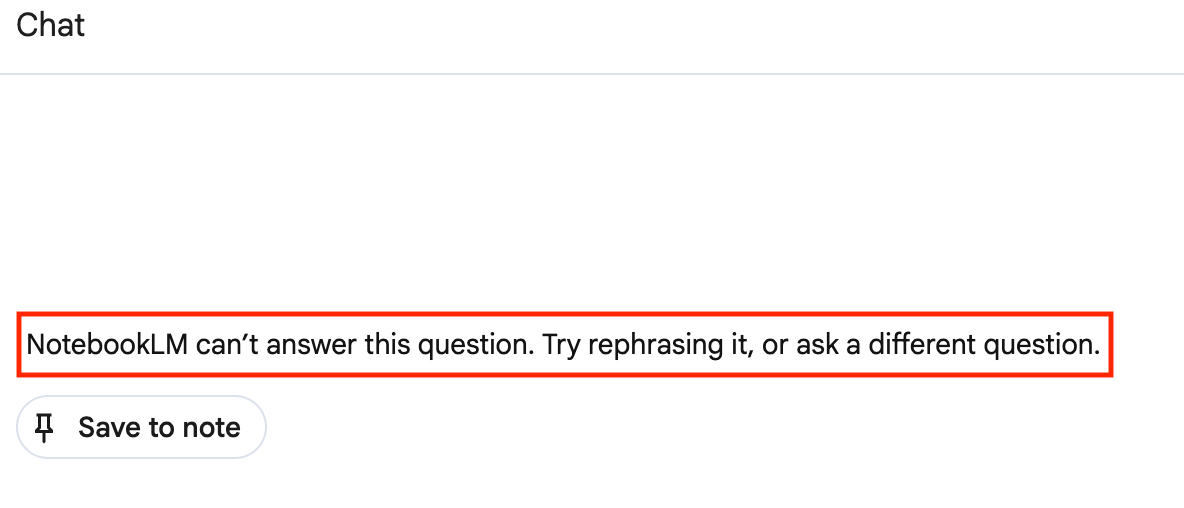

Model Armor 템플릿이 정책을 위반하는 요청을 검사 및 차단하도록 구성된 경우 다음 정책 위반 메시지가 표시됩니다.

콘솔

예를 들어 다음과 같은 정책 위반 메시지가 표시됩니다.

REST

다음이 포함된 JSON 응답

예를 들면 다음과 같습니다.

json

"answer.state": "SKIPPED",

"answer.assist_skipped_reasons": "CUSTOMER_POLICY_VIOLATION_REASON"

NotebookLM Enterprise에서 Model Armor 템플릿 삭제

NotebookLM Enterprise에서 Model Armor 템플릿을 삭제하려면 다음 명령어를 실행합니다.

REST

curl -X PATCH \

-H "Authorization: Bearer $(gcloud auth print-access-token)" \

-H "Content-Type: application/json" \

-H "X-Goog-User-Project: PROJECT_ID" \

"https://ENDPOINT_LOCATION-discoveryengine.googleapis.com/v1alpha/projects/PROJECT_NUMBER?update_mask=customer_provided_config" \

-d '{

"customer_provided_config": {

"notebooklm_config": {

}

}

}'

다음을 바꿉니다.

PROJECT_ID: 프로젝트의 ID입니다.PROJECT_NUMBER: Google Cloud 프로젝트 수입니다.ENDPOINT_LOCATION: API 요청의 다중 리전입니다. 다음 값 중 하나를 할당합니다.- 미국 멀티 리전의

us- - EU 멀티 리전의 경우

eu- - 전역 위치의 경우

global-

- 미국 멀티 리전의

감사 로그 구성

Model Armor는 요청 및 응답 검사 결과를 분석하는 데 사용할 수 있는 데이터 액세스 감사 로그를 기록합니다. 이러한 로그에는 사용자 쿼리나 NotebookLM Enterprise의 응답이 포함되지 않으므로 보고 및 분석에 안전합니다. 자세한 내용은 Model Armor 감사 로깅을 참고하세요.

이러한 로그에 액세스하려면 비공개 로그 뷰어(roles/logging.privateLogViewer) IAM 역할이 있어야 합니다.

데이터 액세스 감사 로그 사용 설정

데이터 액세스 감사 로그를 사용 설정하려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 IAM 및 관리자 > 감사 로그로 이동합니다.

Model Armor API를 선택합니다.

권한 유형 섹션에서 데이터 읽기 권한 유형을 선택합니다.

저장을 클릭합니다.

데이터 액세스 감사 로그 검토

데이터 액세스 감사 로그를 검사하려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 로그 탐색기로 이동합니다.

로그에서 다음 메서드 이름을 검색합니다.

google.cloud.modelarmor.v1.ModelArmor.SanitizeUserPrompt를 클릭하여 검토된 사용자 요청을 확인합니다.google.cloud.modelarmor.v1.ModelArmor.SanitizeModelResponse을 클릭하여 검토된 대답을 확인합니다.