Halaman ini menjelaskan cara menghubungkan Microsoft Entra ID ke Gemini Enterprise.

Setelah Anda menyiapkan sumber data dan mengimpor data untuk pertama kalinya, penyimpanan data akan menyinkronkan data dari sumber tersebut dengan frekuensi yang Anda pilih selama penyiapan.Versi yang didukung

Konektor Entra ID mendukung semua versi yang dihosting dari Entra ID melalui Microsoft Graph API v1.0.

Sebelum memulai

Sebelum menyiapkan penyimpanan data dan mengimpor data, Anda harus mendapatkan ID dan rahasia klien untuk autentikasi serta mengonfigurasi izin minimum yang diperlukan untuk aplikasi. Bagian ini memberikan informasi tentang cara menyelesaikan tugas-tugas ini.

Menyiapkan kontrol akses untuk Entra ID

Untuk menerapkan kontrol akses sumber data dan mengamankan data di Gemini Enterprise, pastikan Anda telah mengonfigurasi penyedia identitas Anda.

Mendapatkan client ID dan rahasia klien

Buat aplikasi Entra ID:

- Login ke pusat administrasi Microsoft Entra sebagai administrator, lalu klik Aplikasi.

- Di menu drop-down Application, klik App registrations.

- Di halaman App registrations, klik New registration.

- Klik Tambahkan pendaftaran baru, lalu lakukan tindakan berikut:

- Masukkan nama untuk aplikasi.

- Di bagian Supported account types, pilih Accounts in the organizational directory only.

- Di bagian Redirect URI, tambahkan URI pengalihan web yang mengarah ke:

https://login.microsoftonline.com/common/oauth2/nativeclient.

- Klik Daftar.

Menyimpan kredensial:

Di jendela aplikasi terdaftar, simpan nilai berikut untuk digunakan nanti:

- Gunakan Application (client) ID untuk menetapkan parameter Client ID.

- Gunakan ID Direktori (tenant) untuk menetapkan parameter Tenant Azure.

Buat rahasia klien:

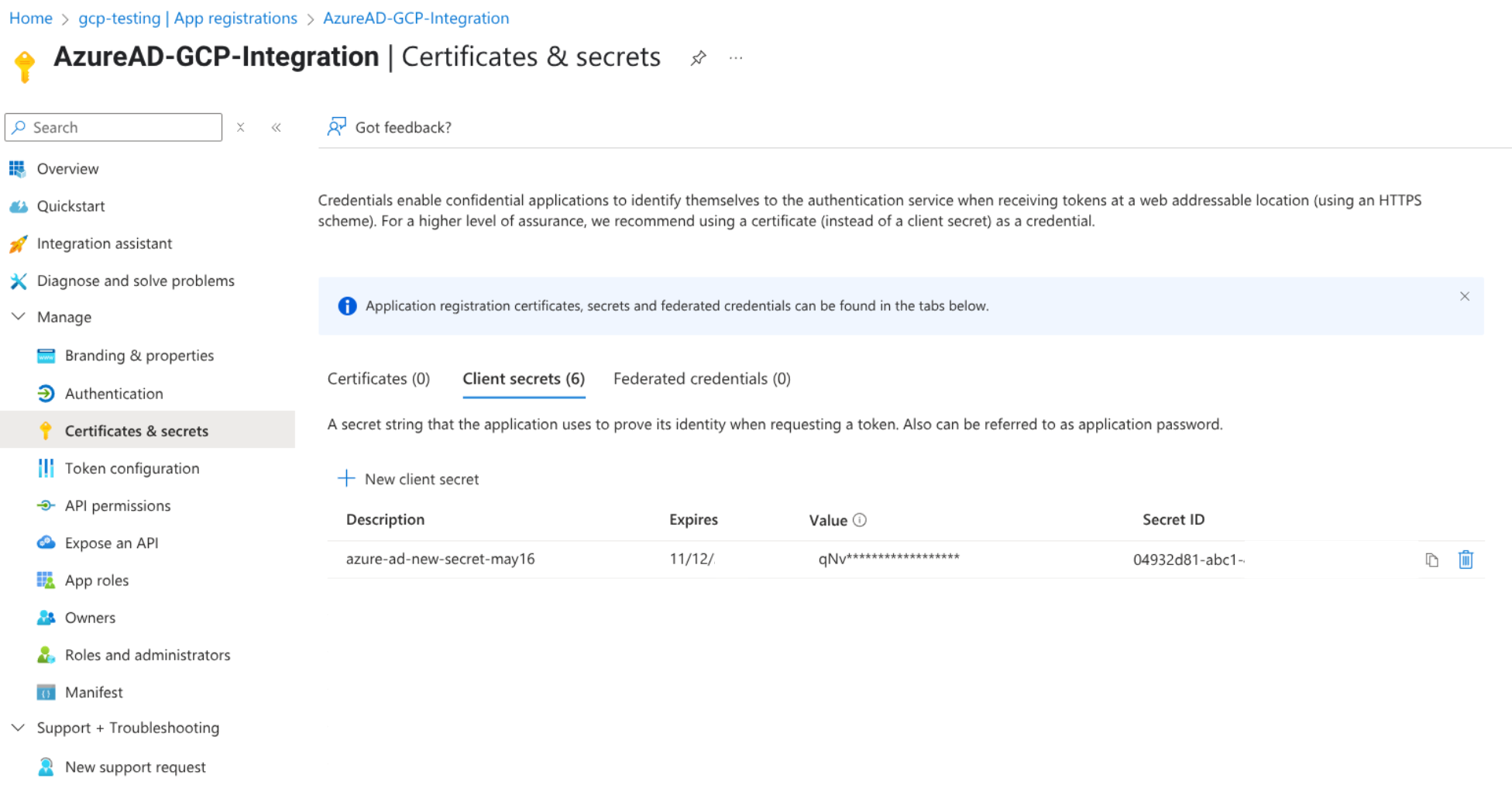

- Buka Certificates & secrets.

- Klik New client secret dan tentukan durasi.

- Simpan rahasia klien dan salin nilai rahasia klien untuk digunakan nanti.

Mengonfigurasi izin minimum yang diperlukan untuk aplikasi

- Di jendela aplikasi terdaftar, klik API permissions.

Di bagian Configured permissions, pilih Microsoft Graph dan konfigurasi izin berikut:

User.ReadUser.Read.All (Application)

Jika Anda ingin menyerap

profileCardAttributes, konfigurasi izin berikut:People.Read.All (Application)PeopleSettings.Read.All (Application)PeopleSettings.Read.All (Delegated)

Berikan izin admin untuk semua izin yang ditambahkan. Izin administrator diperlukan untuk menggunakan kredensial klien dalam alur autentikasi.

Izin minimum

Tabel berikut mencantumkan izin minimum yang Anda perlukan untuk membuat konektor Entra ID:

| Izin | Alasan penggunaan | Deskripsi |

|---|---|---|

User.Read |

Penyerapan data | Membaca detail organisasi selama pembentukan koneksi. |

User.Read.All (Application) |

Penyerapan data | Membaca semua pengguna di organisasi. |

People.Read.All (Application) |

Penyerapan data | Membaca semua informasi orang yang relevan, seperti kontak, untuk semua pengguna dalam organisasi. |

PeopleSettings.Read.All (Application) |

Penyerapan data | Membaca konfigurasi pengguna untuk semua pengguna di organisasi, seperti profileCardSettings. |

PeopleSettings.Read.All (Delegated) |

Penyerapan data | Membaca konfigurasi pengguna untuk semua pengguna di organisasi, seperti profileCardSettings. |

Membuat penyimpanan data Entra ID

Untuk menggunakan Google Cloud konsol guna menyinkronkan data dari Entra ID ke Gemini Enterprise , ikuti langkah-langkah berikut:

Di konsol Google Cloud , buka halaman Gemini Enterprise.

Di menu navigasi, klik Data Stores.

Klik Create Data Store.

Di halaman Pilih sumber data, scroll atau telusuri Entra ID untuk menghubungkan sumber pihak ketiga Anda.

Di bagian

Setelan autentikasi , masukkan ID klien dan rahasia klien.Di bagian

Opsi lanjutan :- Jika perlu, klik Aktifkan Alamat IP Statis. Setelah membuat konektor, Anda harus memasukkan IP statis terdaftar ke dalam daftar yang diizinkan agar sinkronisasi berhasil dijalankan.

- Untuk mengaktifkan konektor agar dapat mengambil properti ekstensi, yang digunakan untuk menambahkan properti kustom ke objek direktori, pilih kotak centang Aktifkan Properti Ekstensi.

Jika Anda ingin memfilter informasi pengguna yang di-ingest, berikan filter SQL kustom. Filter harus berupa string SQL yang valid.

Kunci dalam string filter harus sesuai dengan kolom berikut:

IdemployeeTypeonPremisesSyncEnabledaccountEnabled

Berikut adalah contoh filter SQL yang valid:

id = 'abc' AND accountEnabled = true employeeType='E' AND onPremisesSyncEnabled= trueDi kolom Azure Tenant, masukkan ID tenant Azure yang Anda dapatkan saat membuat aplikasi Entra ID.

Untuk menerapkan batas frekuensi pada kueri yang dikirim konektor ke instance Entra ID, di kolom QPS Maks, tentukan kueri maksimum per detik. Nilai defaultnya adalah 80 QPS.

Klik Lanjutkan.

Di bagian

Pilih entitas yang ingin Anda sinkronkan :- Klik Profil Pengguna.

Untuk memfilter data berdasarkan

Iduntuk penyerapan data, klik Filter, lalu lakukan hal berikut:- Untuk menentukan data yang akan disertakan dalam indeks penelusuran, pilih Sertakan dalam indeks lalu tentukan string filter di kolom ID.

- Untuk menentukan data yang akan dikecualikan dari indeks penelusuran, pilih Kecualikan dari indeks lalu tentukan string filter di kolom ID.

- Pilih frekuensi Sinkronisasi penuh.

- Klik Profil Pengguna.

Untuk memfilter data berdasarkan

Klik

Lanjutkan .Di Configure your data connector, pilih region untuk penyimpanan data Anda.

Masukkan nama untuk konektor data Anda.

Klik Buat. Gemini Enterprise membuat penyimpanan data Anda dan menampilkan penyimpanan data Anda di halaman Data Stores.

Jika Anda memilih Enable Static IP Addresses di bagian Advanced options, lihat alamat IP statis terdaftar untuk konektor dan tambahkan ke daftar yang diizinkan untuk Entra ID.

- Buka halaman Data Stores dan klik nama konektor Anda untuk melihat detailnya di halaman Data.

- Di kolom Static IPs, klik View and confirm IPs.

- Salin alamat IP statis untuk konektor.

- Di pusat administrasi Microsoft Entra, tambahkan alamat IP statis ke lokasi bernama atau tepercaya dalam kebijakan akses bersyarat yang ada. Untuk mengetahui informasi selengkapnya, lihat Conditional Access: Network assignment.

Memeriksa status konektor

Untuk memeriksa status penyerapan, buka halaman Data Stores dan klik nama konektor Anda untuk melihat detailnya di halaman Data.

Status konektor berubah dari Membuat menjadi Berjalan saat mulai menyinkronkan data. Setelah penyerapan selesai, status akan berubah menjadi Aktif untuk menunjukkan bahwa koneksi ke sumber data Anda telah disiapkan dan menunggu sinkronisasi terjadwal berikutnya.Bergantung pada ukuran data Anda, penyerapan dapat memerlukan waktu beberapa menit atau beberapa jam.

Saat status konektor berubah menjadi Aktif, buka tab

Entitas .Klik entitas userprofiles.

Periksa jumlah dokumen yang diproses dan pastikan jumlahnya sama dengan jumlah pengguna di Entra ID.

| Nama kolom skema Vertex AI | Nama atribut Entra ID |

|---|---|

name.displayName |

Nama Tampilan |

name.familyName |

Nama Belakang |

name.givenName |

Nama Depan |

name.username |

Nama Utama Pengguna |

email.value |

|

employeeId |

ID Karyawan |

personId |

|

employeeType |

Jenis karyawan |

hireDate |

Tanggal Mulai Bekerja Karyawan |

department |

Departemen |

organizations.jobTitle |

Jabatan |

organizations.location |

Lokasi Kantor |

Phone |

Telepon bisnis |

managers.email, managers.personId |

Bukan atribut langsung (rantai pengelolaan dari pengelola langsung hingga pengelola tingkat teratas) |

directManager.personId |

Bukan atribut langsung (personId pengelola) |

displayphoto.imagebinary.data |

Foto profil berenkode base64 |

Jika aplikasi Entra ID memiliki izin yang diperlukan untuk memproses atribut kustom, aplikasi tersebut akan memproses hingga 15 atribut kartu profil per data. Secara default, atribut kustom tidak dapat ditelusuri.

Mengonfigurasi atribut yang dapat ditelusuri

Agar atribut kustom dapat ditelusuri, lakukan hal berikut:

- Di halaman userprofiles, buka tab Schema.

- Klik Edit.

Batalkan pilihan atribut, seperti alamat, agar tidak dapat diambil, dapat ditelusuri, dan dapat diindeks, lalu klik Simpan.

Tombol Edit tetap tidak aktif selama beberapa menit sebelum diaktifkan kembali.

Jika tombol Edit dalam status Aktif, klik Edit.

Centang kotak dapat diambil, dapat ditelusuri, dan dapat diindeks untuk atribut kustom yang wajib diisi.

Aktifkan penelusuran.

Klik Simpan.

Menguji mesin telusur

Setelah mengonfigurasi mesin telusur, uji kemampuannya untuk memverifikasi apakah mesin telusur tersebut menampilkan hasil yang akurat berdasarkan akses pengguna.

Aktifkan aplikasi web:

- Buka konfigurasi integrasi aplikasi dan aktifkan tombol Aktifkan aplikasi web.

Menguji aplikasi web:

Klik Buka di samping link aplikasi web, lalu login sebagai pengguna.

Pastikan hasil penelusuran dibatasi pada item yang dapat diakses oleh pengguna.

Melihat pratinjau hasil penelusuran orang

Di aplikasi penelusuran, buka Pratinjau dan mulai menelusuri dalam konsol saat menggunakan IdP Google.

- Atau, buka link yang diberikan dan login dengan IdP Anda untuk mulai menelusuri.

- Hasil penelusuran muncul sebagai kartu orang, yang menampilkan detail pengguna seperti Nama, Jabatan, Email, dan Foto profil.

Klik kartu orang untuk melihat halaman profil mendetail, yang mencakup hal berikut:

- Nama

- Foto profil

- Jabatan

- Departemen

- Rantai pengelolaan

- Bawahan langsung

Jika atribut kustom (properti kartu profil) di-ingest dan dibuat dapat diindeks, ditelusuri, dan diambil:

- Penelusuran menurut nilai atribut kustom hanya menampilkan profil orang yang berisi atribut tersebut.

- Atribut kustom muncul di hasil penelusuran, tetapi hanya dapat diakses melalui API, bukan antarmuka pengguna Vertex Search.

Mengonfigurasi pool tenaga kerja untuk IdP non-Google tanpa SSO

Jika karyawan Anda menggunakan IdP non-Google, tidak memiliki SSO dengan Google, atau bukan pelanggan Google Workspace, siapkan kumpulan tenaga kerja seperti yang dijelaskan dalam [Mengonfigurasi kontrol akses untuk sumber data kustom][data-source-access-control] untuk mengaktifkan penelusuran karyawan.

Kumpulan tenaga kerja memungkinkan Anda mengelola dan mengautentikasi pengguna dari penyedia identitas eksternal, seperti Azure atau Okta, dalam konsol Google Cloud .

Untuk mengonfigurasi workforce pool dan mengaktifkan aplikasi web untuk akses pengguna yang lancar, lakukan hal berikut:

Buat workforce pool di tingkat organisasi di Google Cloud dengan mengikuti panduan penyiapan yang sesuai:

Konfigurasi kumpulan tenaga kerja di Gemini Enterprise > Setelan untuk region tempat Anda membuat aplikasi.

Batas rasio yang direkomendasikan

Tabel berikut mencantumkan batas frekuensi yang direkomendasikan berdasarkan jumlah pengguna. Permintaan yang melebihi batas akan dibatasi.

| Grup kuota | Permintaan per detik |

|---|---|

| S (Kurang dari 50 pengguna) | 105 |

| M (50-500 pengguna) | 150 |

| L (Lebih dari 500 pengguna) | 240 |

Batasan umum

Berikut adalah batasan umum untuk konektor Entra ID:

- Sinkronisasi inkremental tidak didukung.

- Daftar Kontrol Akses (ACL) tidak didukung. Semua pengguna dapat diakses di seluruh organisasi.

- Jika Anda menambahkan project ke perimeter Kontrol Layanan VPC setelah membuat

koneksi, eksekusi sinkronisasi konektor akan gagal dengan error berikut:

Connector is blocked due to the project being added to the VPC-SC perimeter. Please re-create the data store.Buat ulang penyimpanan data agar dapat berfungsi dalam perimeter Kontrol Layanan VPC.

Pesan error

Tabel berikut mencantumkan pesan error yang mungkin Anda dapatkan saat menggunakan konektor Entra ID:

| Pesan error | Deskripsi | Pemecahan masalah |

|---|---|---|

| Authorization_RequestDenied Izin tidak memadai untuk menyelesaikan operasi. | Akun pengguna tidak berisi cakupan yang diperlukan untuk membaca data. | Berikan cakupan yang diperlukan ke akun pengguna yang digunakan untuk membuat koneksi. |

| Gagal mengambil informasi token OAuth | Kredensial klien yang diberikan saat mengonfigurasi konektor tidak valid. | Verifikasi hal berikut:

|

| Konektor diblokir karena project ditambahkan ke perimeter VPC-SC. Buat ulang penyimpanan data. | Konektor dibuat sebelum project ditambahkan ke perimeter Kontrol Layanan VPC. | Buat ulang penyimpanan data agar dapat berfungsi dalam perimeter Kontrol Layanan VPC. |

Langkah berikutnya

Untuk melampirkan penyimpanan data ke aplikasi, buat aplikasi dan pilih penyimpanan data Anda dengan mengikuti langkah-langkah di Membuat aplikasi.

Untuk melihat pratinjau tampilan hasil penelusuran setelah aplikasi dan penyimpanan data disiapkan, lihat Mendapatkan hasil penelusuran.