Questa pagina descrive come creare un progetto. Per saperne di più sui progetti, consulta la sezione Panoramica del progetto nella documentazione di Google Distributed Cloud con air gap.

Accedere come amministratore della piattaforma

Per creare un progetto, devi disporre di un account con le autorizzazioni necessarie. Assicurati di aver seguito i passaggi descritti in Configurare l'account amministratore della piattaforma per assegnare i ruoli necessari all'account amministratore e connetterti all'istanza utilizzando questo account.

Crea un progetto

Per creare un progetto nell'istanza sandbox di GDC, segui questi passaggi. Questi passaggi includono alcuni valori specifici che devi utilizzare quando crei un progetto nell'istanza sandbox di GDC.

- Nel menu di navigazione, fai clic su Progetti.

- Fai clic su Aggiungi progetto.

- Nel campo Nome progetto, inserisci un nome per il progetto. Prendi nota del nome del progetto che specifichi: verrà utilizzato nei comandi. Ad esempio,

questo nome viene utilizzato come parametro

namespaceper i comandikubectl. - (Facoltativo) Configura le funzionalità di networking del progetto. Deseleziona la casella di controllo Abilita la protezione dall'esfiltrazione di dati dati per abilitare tutto il traffico di uscita verso altri progetti all'interno della tua organizzazione.

- Fai clic su Crea.

- Per verificare che il nuovo progetto sia disponibile, nella console viene visualizzato un messaggio:

Project PROJECT_NAME successfully created.

Per maggiori dettagli sulla creazione di progetti, consulta la documentazione di Google Distributed Cloud con air gap, Creare un progetto.

Aggiungi l'amministratore della piattaforma al progetto

- Attendi 30 secondi e aggiorna la pagina per visualizzare il progetto nella pagina Progetti.

- Fai clic sul nome del progetto nell'elenco dei progetti.

- Nella sezione Accesso al progetto, fai clic su Vai a Identity Access Management.

- Fai clic su Aggiungi membro.

- Nell'elenco Identity provider, seleziona fake-oidc-provider.

- Nell'elenco Tipo di membro, fai clic su Utente.

- Nel campo Nome utente o alias del gruppo, inserisci

platform-admin@example.com. - Nell'elenco Ruolo, seleziona Amministratore IAM progetto.

- Fai clic su Aggiungi. L'amministratore della piattaforma viene aggiunto al progetto e visualizzato nell'elenco degli utenti come

fop-platform-admin@example.com. - Per aggiungere un altro ruolo di progetto, trova l'utente

fop-platform-admin@example.comnell'elenco e fai clic su > Modifica ruoli. Ad esempio, se vuoi aggiungere autorizzazioni per lo sviluppo dell'AI generativa, puoi aggiungere i seguenti ruoli:- Editor dashboard

- Amministratore istanza Harbor

- Amministratore KMS

- MonitoringRule Editor

- Project Grafana Viewer

- Global PNP

- Fai clic su Salva.

Se visualizzi un messaggio di errore relativo alle autorizzazioni durante l'esperienza GDC Sandbox nella console, nell'API o nella CLI, copia il messaggio di errore per determinare il ruolo richiesto. Esamina sia Identità e accesso sia Accesso al progetto per individuare e applicare le autorizzazioni del ruolo desiderate per il tuo caso d'uso.

Aggiungi altri utenti

(Facoltativo) Crea altri utenti con accesso più granulare utilizzando la console GDC.

- Fai clic su Aggiungi membro.

- Nell'elenco Identity provider, seleziona fake-oidc-provider.

- Nell'elenco Tipo di membro, fai clic su Utente.

- Nel campo Nome utente o alias del gruppo, inserisci il tuo nome utente.

- Nell'elenco Ruolo, seleziona il ruolo che vuoi assegnare all'utente, ad esempio Creatore progetto.

- Fai clic su Aggiungi.

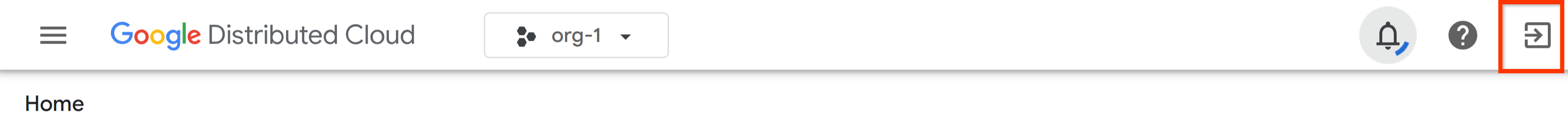

- Fai clic su Esci nella barra dei menu

per tornare alla pagina del provider OIDC fittizio.

- Seleziona Utente personalizzato.

- Inserisci un nome utente personalizzato.

Fai clic su Invia.

(Facoltativo) Collega cluster

Facoltativamente, puoi collegare un cluster Kubernetes al tuo progetto. La tua istanza

viene fornita con due cluster per i carichi di lavoro basati su container, user-vm-1 e

user-vm-2, come descritto in Utilizzo dei cluster.

Per collegare un cluster al tuo progetto, consulta Collegare progetti a un cluster nella documentazione di Distributed Cloud.

Passaggi successivi

Hai completato il primo accesso, configurato i ruoli utente e creato un progetto. Per saperne di più sulle definizioni dei ruoli, puoi consultare la sezione Gestire identità e accesso oppure procedere alle sezioni seguenti per iniziare a lavorare con risorse come container e macchine virtuali.