Prima di iniziare

Prima di impostare o modificare il criterio dataform.restrictGitRemotes, trova gli URL completi

dei repository Git remoti che vuoi aggiungere alla lista consentita.

Per trovare l'URL completo di un repository Git remoto già connesso a un repository Dataform:

Nella console Google Cloud , vai alla pagina Dataform.

Seleziona un repository e poi fai clic su Impostazioni.

Tieni presente che gli URL dei repository remoti visualizzati nella pagina Dataform sono abbreviati e non possono essere utilizzati nei criteri

dataform.restrictGitRemotes.Nella pagina Impostazioni, in Impostazioni di connessione Git, copia il valore di Origine repository.

Il valore Origine repository è l'URL completo del repository remoto. Puoi utilizzare questo URL nel criterio

dataform.restrictGitRemotes.

Ruoli obbligatori

Per ottenere le autorizzazioni

necessarie per gestire le policy dell'organizzazione,

chiedi all'amministratore di concederti il ruolo IAM

Amministratore delle policy dell'organizzazione (roles/orgpolicy.policyAdmin)

nell'organizzazione.

Per saperne di più sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Questo ruolo predefinito contiene le autorizzazioni necessarie per gestire le policy dell'organizzazione. Per vedere quali sono esattamente le autorizzazioni richieste, espandi la sezione Autorizzazioni obbligatorie:

Autorizzazioni obbligatorie

Per gestire le policy dell'organizzazione sono necessarie le seguenti autorizzazioni:

-

orgpolicy.constraints.list -

orgpolicy.policies.create -

orgpolicy.policies.delete -

orgpolicy.policies.list -

orgpolicy.policies.update -

orgpolicy.policy.get -

orgpolicy.policy.set

Potresti anche ottenere queste autorizzazioni con ruoli personalizzati o altri ruoli predefiniti.

Informazioni sulla limitazione dei repository Git remoti

Puoi connettere un repository Dataform a un repository GitHub o GitLab.

Ti consigliamo di limitare il pool di repository remoti a cui i repository Dataform possono connettersi per impedire ad attori malintenzionati di accedere al codebase e ai token di accesso di Dataform tramite copie non protette del repository.

Puoi utilizzare Organization Policy Service per creare una policy dell'organizzazione che limita gli URL dei repository Git a cui Dataform può connettersi.

Il vincolo per limitare i repository Git remoti in Dataform è:

constraints/dataform.restrictGitRemotes

Per utilizzare il vincolo, crea una policy dell'organizzazione con un elenco allowedValues di URL di repository Git remoti che possono connettersi a un repository Dataform.

I repository Git remoti sono identificati dal loro indirizzo URL completo.

Il criterio dataform.restrictGitRemotes ha un effetto retroattivo, il che significa che il vincolo influisce sui repository Dataform preesistenti.

Quando il criterio dell'organizzazione è attivo, il repository Dataform può

connettersi solo ai repository Git remoti elencati nell'elenco

allowedValues. I repository Git remoti non definiti esplicitamente

nella policy dell'organizzazione non possono

connettersi a un repository Dataform.

Se non imposti il criterio dataform.restrictGitRemotes,

la comunicazione tra i repository Dataform e i repository Git remoti

non è limitata.

Puoi utilizzare il criterio dataform.restrictGitRemotes

nei seguenti modi:

Allow all- I repository Dataform possono connettersi a tutti gli URL dei repository remoti. Seleziona questa opzione se la tua organizzazione non vuole bloccare alcuna comunicazione con i repository remoti. In alternativa, per consentire tutti gli URL dei repository remoti, puoi lasciare il criterio dell'organizzazione non impostato.

allowedValueselenco di URL- I repository Dataform possono connettersi solo ai repository remoti inclusi nella lista consentita. Seleziona questa opzione per impedire l'esfiltrazione di dati.

Deny all- I repository Dataform non possono connettersi a URL remoti. Seleziona questa opzione se la tua organizzazione vuole bloccare tutte le comunicazioni e utilizzare i repository Dataform.

Specifiche per l'inserimento nella lista consentita dei repository Git remoti

Puoi applicare questo vincolo di elenco solo ai repository GitHub e GitLab.

Il criterio dell'organizzazione viene applicato retroattivamente e influisce sui repository Dataform esistenti.

Questo vincolo accetta

allowedValues, bloccando la connessione a tutti gli altri repository Git remoti oDeny all. Il valore predefinito èAllow all: un criterio dell'organizzazione non configurato consente la comunicazione con tutti i repository Git remoti. Ti consigliamo di impostare la policy dell'organizzazione suallowedValues.Spetta a te o a un amministratore con le autorizzazioni richieste gestire e mantenere il criterio. Garantisci la comunicazione con l'amministratore delle norme all'interno della tua organizzazione.

Imposta il vincolo di policy dell'organizzazione a livello di organizzazione

Console

- Vai alla pagina /Organizational Policies/Organization Policies.

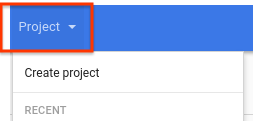

- Se necessario, seleziona l'organizzazione richiesta dal menu a discesa del progetto.

- Fai clic su Limita i git remote per i repository in Dataform.

- Fai clic su Gestisci policy. Se non riesci a fare clic sul pulsante Gestisci policy, significa che non disponi delle autorizzazioni corrette.

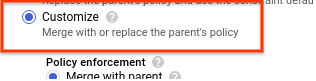

Seleziona Personalizza per impostare la policy dell'organizzazione per repository Git remoti specifici.

Seleziona Applicazione policy e Tipo di policy.

In Valori policy, seleziona Personalizzato.

Inserisci l'URL completo di un repository Git remoto.

Fai clic su Nuovo valore policy e inserisci gli URL completi dei repository Git remoti secondo necessità.

Fai clic su Salva per applicare il vincolo.

gcloud

Per impostare un vincolo per i repository Git remoti, devi prima conoscere l'ID della tua organizzazione. Per trovare l'ID dell'organizzazione esegui il comando organizations list e cerca l'ID numerico nella risposta:

gcloud organizations list

gcloud CLI restituisce un elenco di organizzazioni nel seguente formato:

DISPLAY_NAME ID example-organization1 29252605212 example-organization2 1234567890

Utilizza il

comando gcloud resource-manager org-policies set-policy

per impostare la policy dell'organizzazione. Devi fornire le policy come file JSON o YAML.

Crea un file JSON nel seguente formato:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Sostituisci ORGANIZATION_ID con l'ID numerico dell'organizzazione.

Se non vuoi che i repository Dataform possano connettersi a

repository Git remoti, puoi impostare una policy dell'organizzazione con denyAll

impostato su true:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Sostituisci ORGANIZATION_ID con l'ID numerico dell'organizzazione.

API

Utilizza l'API setOrgPolicy() per definire il vincolo. Dataform può connettersi agli URL dei repository Git remoti nell'elenco allowedValue che specifichi.

Ad esempio, di seguito è riportata una richiesta di applicazione del vincolo dataform.restrictGitRemotes a un'organizzazione a cui possono connettersi repository Git Dataform selezionati:

POST https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies

dove ORGANIZATION_ID è l'ID numerico dell'organizzazione.

Ora, nel corpo della richiesta, fornisci la policy dell'organizzazione desiderata per questo vincolo:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Se non vuoi che i repository Dataform possano connettersi a

repository Git remoti, puoi impostare una policy dell'organizzazione con

denyAll impostato su true:

{

"name": "organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"denyAll": true

}

]

}

}

Replace <code><var>ORGANIZATION_ID</var></code> with the numeric ID

of the organization.

Se il criterio dell'organizzazione è già impostato, devi eseguire la seguente richiesta con la definizione del criterio dell'organizzazione come corpo della richiesta:

PATCH https://orgpolicy.googleapis.com/v2/organizations/ORGANIZATION_ID/policies/dataform.restrictGitRemotes

Imposta la policy dell'organizzazione a livello di progetto

L'impostazione di una policy dell'organizzazione a livello di progetto sostituisce o si unisce alla policy dell'organizzazione a livello di organizzazione. In caso di unione, denyAll ha la precedenza su

allowedValues. Ad esempio, se il criterio dell'organizzazione a livello di organizzazione è impostato su denyAll e il criterio unito a livello di progetto elenca un URL del repository remoto nell'elenco allowedValues, Dataform non è autorizzato a connettersi al repository remoto. In questo caso, la policy dell'organizzazione a livello di progetto deve

ignorare la policy a livello di organizzazione, in modo che Dataform possa

connettersi al repository remoto. Per scoprire di più sulla gerarchia delle policy dell'organizzazione, consulta Informazioni sulla valutazione della gerarchia.

Console

Segui la stessa procedura descritta in Imposta il vincolo delle policy dell'organizzazione a livello di organizzazione, ma scegli il progetto che preferisci dal selettore di progetti, anziché dall'organizzazione.

gcloud

Utilizza il

comando gcloud resource-manager org-policies set-policy

per impostare la policy dell'organizzazione. Devi fornire le policy come file JSON o YAML.

Crea un file JSON nel seguente formato:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Sostituisci PROJECT_ID_OR_NUMBER con l'ID progetto o il numero di progetto per questa policy dell'organizzazione.

Quindi, passa il file con la richiesta:

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --project=PROJECT_ID

API

Utilizza l'API setOrgPolicy() per definire il vincolo. Dataform può connettersi agli URL dei repository Git remoti nell'elenco allowedValue che specifichi.

Ad esempio, di seguito è riportata una richiesta di applicazione del vincolo dataform.restrictGitRemotes a un'organizzazione in cui i repository Dataform possono connettersi solo ai repository Git remoti selezionati e la policy constraints/dataform.restrictGitRemotes non è ancora impostata:

POST https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies

Il corpo della richiesta contiene il criterio dell'organizzazione desiderato per questo vincolo:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Sostituisci PROJECT_ID_OR_NUMBER con l'ID progetto o il numero di progetto per questa richiesta.

Di seguito è riportata una richiesta per applicare il vincolo dataform.restrictGitRemotes a un'organizzazione in cui i repository Dataform possono connettersi solo ai repository Git remoti selezionati e il criterio constraints/dataform.restrictGitRemotes è già impostato:

PATCH https://orgpolicy.googleapis.com/v2/projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes

Il corpo della richiesta contiene il criterio dell'organizzazione desiderato per questo vincolo:

{

"name": "projects/PROJECT_ID_OR_NUMBER/policies/dataform.restrictGitRemotes",

"spec": {

"rules": [

{

"values": {

"allowedValues": ["https://github.com/example/allowed-repository.git"]

}

}

]

}

}

Sostituisci PROJECT_ID_OR_NUMBER con l'ID progetto o il numero di progetto per questa richiesta.

Best practice per l'inserimento nella lista consentita dei repository Git remoti

Per ridurre il rischio di esfiltrazione di dati, imposta in modo esplicito il vincolo

dataform.restrictGitRemotesper consentire un elenco selezionato di repository Git remoti attendibili.Se utilizzi solo repository Dataform non connessi a repository Git remoti, imposta il vincolo

dataform.restrictGitRemotessuDeny All.Evita di utilizzare l'elenco

deniedValuescon questo vincolo. Se definisci valori nell'elencodeniedValues, solo i repository Git remoti nell'elencodeniedValuessono limitati dalla connessione. Questo potrebbe rappresentare un problema di sicurezza se vuoi controllare esattamente a quali repository Git remoti può connettersi Dataform. Se vuoi rimuovere determinati repository Git remoti dall'elencoallowedValues, aggiorna la policy dell'organizzazione esistente per rimuoverli dall'elencoallowedValuesanziché inserirli nell'elencodeniedValuesin una gerarchia inferiore.Se vuoi impostare una policy dell'organizzazione su gran parte della gerarchia delle risorse, ma esentare determinati progetti, ripristina la policy dell'organizzazione predefinita utilizzando il metodo

setOrgPolicyspecificando l'oggettorestoreDefaultper consentire la connessione di tutti i repository Dataform nei progetti a repository Git remoti. Le policy attualmente in vigore per i progetti non sono interessate dall'impostazione predefinita.Utilizza Policy dell'organizzazione insieme ai ruoli IAM per controllare meglio l'accesso al tuo codebase Dataform.

Tutti i repository Dataform all'interno dell'organizzazione o del progetto con la policy dell'organizzazione abilitata sono soggetti a questa policy. Se è un problema, ti consigliamo di configurare altri servizi e prodotti in un progetto diverso, a cui non è applicata la policy dell'organizzazione, e di utilizzare VPC condiviso, se necessario.

Prima di impostare il criterio

dataform.restrictGitRemotes, assicurati di comunicare il criterio dell'organizzazione e il relativo amministratore all'interno della tua organizzazione. Spetta a te o a un amministratore con le autorizzazioni richieste gestire e mantenere il criterio.

Passaggi successivi

- Per saperne di più sulla policy dell'organizzazione, consulta la pagina Introduzione al servizio Policy dell'organizzazione.

- Per scoprire di più sui vincoli delle policy dell'organizzazione, consulta la pagina Vincoli delle policy dell'organizzazione.

- Per scoprire come gestire le risorse Google Cloud con Resource Manager, consulta Gestisci le tue risorse Google Cloud .