Usa Patch para aplicar parches del sistema operativo en un conjunto de instancias de VMs de Compute Engine. Las VMs de larga duración requieren actualizaciones periódicas del sistema para proteger contra defectos y vulnerabilidades.

La función Patch tiene dos componentes principales:

- El informe de cumplimiento de parches, que proporciona estadísticas sobre el estado del parche de tus instancias de VM en las distribuciones de Windows y Linux. Junto con las estadísticas, también puedes ver recomendaciones para tus instancias de VM.

- La implementación de parches, que automatiza el proceso de actualización de parches de software y sistema operativo. Una implementación de parches programa trabajos de aplicación de parches. Un trabajo de aplicación de parches se ejecuta en instancias de VM y aplica parches.

Ventajas

El servicio Patch te brinda la flexibilidad para completar los siguientes procesos:

- Crear aprobaciones de parches Puedes seleccionar los parches que quieras aplicar a tu sistema desde el conjunto completo de actualizaciones disponibles para el sistema operativo específico.

- Configurar la programación flexible. Puedes elegir cuándo ejecutar actualizaciones de parches (programaciones únicas y recurrentes).

- Aplicar la configuración avanzada de parches. Para personalizar los parches puedes configurar parámetros como las secuencias de comandos de parches anteriores y posteriores.

- Administrar estos trabajos de aplicación de parches o actualizaciones desde una ubicación centralizada. Puedes usar el panel de Patch para supervisar e informar los trabajos de aplicación de parches y el estado de cumplimiento.

Precios

Para obtener información sobre los precios, consulta los precios de VM Manager.

Cómo funciona Patch

Para usar la función Patch, debes configurar la API de configuración del SO y, luego, instalar el agente de configuración del SO. Para obtener instrucciones detalladas, consulta Configura VM Manager. El servicio de configuración del SO habilita la administración de parches en tu entorno, mientras que el agente de configuración del SO usa el mecanismo de actualización de cada sistema operativo para aplicar parches. Las actualizaciones se extraen de los repositorios de paquetes (también llamado paquete de la fuente de distribución) o un repositorio local para el sistema operativo.

Las siguientes herramientas de actualización se usan para aplicar parches:

- Red Hat Enterprise Linux (RHEL), Rocky Linux y CentOS:

yum upgrade - Debian y Ubuntu:

apt upgrade - SUSE Linux Enterprise Server (SLES):

zypper update - Windows: Agente de actualización de Windows

Fuentes de parches y paquetes

Para usar la función Patch en VM Manager, la VM debe tener acceso a los parches o las actualizaciones del paquete. El servicio de aplicación Patch no aloja ni mantiene actualizaciones o parches de paquetes. En algunas situaciones, es posible que la VM no tenga acceso a las actualizaciones. Por ejemplo, si tu VM no usa IP públicas o usas una red de VPC privada. En estas situaciones, debes completar los pasos adicionales para permitir el acceso a las actualizaciones o los parches. Considera las siguientes opciones:

- Google recomienda alojar tu propio repositorio local o un Windows Server Update Service para un control total sobre el modelo de referencia del parche.

- Como alternativa, puedes hacer que las fuentes de actualización externas estén disponibles para tus VM mediante Cloud NAT, o bien otros servicios de proxy.

La administración de parches consta de dos servicios: implementación de parches y cumplimiento de parches. Cada uno de los servicios se explica en las siguientes secciones.

Descripción general de la implementación de parches

Una implementación de parches se inicia mediante una llamada a la API de parche (también conocida como la API de configuración del SO). Esto se puede hacer con la consola deGoogle Cloud , Google Cloud CLI o una llamada directa a la API. Luego, la API de parche notifica al agente de configuración del SO que se ejecuta en las VM de destino para comenzar a aplicar parches.

El agente de configuración del SO ejecuta la aplicación de parches en cada VM mediante la herramienta de administración de parches que está disponible para cada distribución. Por ejemplo, las VM de Ubuntu usan la herramienta de apt. La herramienta recupera actualizaciones (parches) de la fuente de distribución para el sistema operativo. A medida que la aplicación de parches continúa, el agente de configuración del SO informa el progreso a la API de VM Manager.

Descripción general del cumplimiento de parches

Después de configurar VM Manager en una VM, ocurre lo siguiente:

- De forma periódica (cada 10 minutos), el agente de configuración del SO informa los datos de inventario del SO .

- El backend de cumplimiento de parches lee estos datos de forma periódica, hace una referencia cruzada a ellos con los metadatos del paquete obtenidos de la distribución del SO y los guarda.

- Luego, la consola de Google Cloud obtiene los datos de cumplimiento de parches y muestra esta información en la consola.

Cómo se generan los datos de cumplimiento de parches

El backend de cumplimiento de parches completa las siguientes tareas de manera periódica:

- Lee los informes que se recopilan de los datos de inventario del SO en una VM.

Analiza los datos de clasificación de la fuente de vulnerabilidades para cada sistema operativo y los ordena en función de la gravedad (de mayor a menor).

En la siguiente tabla, se resume la fuente de vulnerabilidad que se usa en cada sistema operativo.

Sistema operativo Paquete de fuentes de vulnerabilidades RHEL y CentOS https://access.redhat.com/security/data Los resultados del análisis de vulnerabilidades de RHEL se basan en la última versión secundaria de cada versión principal publicada. Es posible que haya errores en el análisis de los resultados de las versiones secundarias anteriores de RHEL.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES N/A SLES no admite los informes de cumplimiento de parches

Rocky Linux N/A El informe de cumplimiento de parches es compatible con Rocky Linux. Sin embargo, la clasificación de los datos de vulnerabilidad según la gravedad no está disponible.

Windows El backend de cumplimiento de parches obtiene los datos de clasificación de la API del agente de actualización de Windows. Asigna estas clasificaciones (proporcionadas por la fuente de vulnerabilidades) al estado del cumplimiento de parches de Google.

En la siguiente tabla, se resume el sistema de asignación que se usa para generar el estado de cumplimiento de parches de Google.

Categorías de fuentes de distribución Estado de cumplimiento de parches de Google - Crítico

- Urgente

- WINDOWS_CRITICAL_UPDATE

Fundamental (ROJO) - Importante

- Alta

- WINDOWS_SECURITY_UPDATE

Importante/Seguridad (ANARANJADO) - Todo lo demás

Otros (AMARILLO) - No hay actualizaciones disponibles

Actualizada (VERDE) Selecciona los datos de gravedad más alta para cada actualización disponible y los muestra en la Google Cloud página del panel de la consola. También puedes ver un informe completo de todas las actualizaciones disponibles para la VM en la página de detalles de la VM.

Por ejemplo, si los datos de inventario del SO para una VM de RHEL 7 tienen los siguientes datos de paquete:

- Nombre del paquete: package1

- Versión instalada: 1.4

- Versión de la actualización: 2.0

El backend de cumplimiento de parches busca datos de clasificación (de la distribución fuente) y recupera la siguiente información:

- Versión 1.5 => Importante, corrige CVE-001

- Versión 1.8 => Baja; corrige CVE-002

- Versión 1.9 => Baja. Corrige CVE-003

Luego, en el panel de la consola Google Cloud , esta VM de RHEL 7 se agrega a la lista de VMs que tienen una actualización Critical disponible. Si revisas los detalles de esta VM, verás 1 actualización Critical disponible (versión 2.0) con 3 CVE, CVE-001, CVE-002 y CVE-003.

Aplicación de parches simultáneos

Cuando se inicia un trabajo de aplicación de parches, el servicio usa el filtro de instancia que proporcionaste para determinar las instancias específicas a las que se deben aplicar los parches. Los filtros de instancias te permiten aplicar parches a muchas instancias al mismo tiempo. Este filtrado se realiza cuando el trabajo de aplicación de parches comienza a dar cuenta de los cambios en tu entorno después de que se programa el trabajo.

Aplicación de parches programada

Los parches se pueden ejecutar a pedido, programarse con anticipación o configurarse con una programación recurrente. También puedes cancelar un trabajo de aplicación de parches en curso si necesitas detenerlo de inmediato.

Puedes configurar períodos de mantenimiento de parches mediante la creación de implementaciones de parches con una frecuencia y duración especificadas. La programación de trabajos de aplicación de parches con una duración específica garantiza que las tareas de aplicación de parches no se inicien fuera del período de mantenimiento designado.

También puedes aplicar plazos de instalación de parches mediante la creación de implementaciones de parches para que se completen en un momento específico. Si las VM seleccionadas no tienen parches para esta fecha, la implementación programada comienza a instalar parches en esa fecha. Si las VMs ya tienen parches, no se realiza ninguna acción en ellas, a menos que se especifique una secuencia de comandos de parches previa o posterior, o que se deba reiniciar.

¿Qué se incluye en un trabajo de aplicación de parche?

Cuando un trabajo de aplicación de parches se ejecuta en una VM, según el sistema operativo, se aplica una combinación de actualizaciones. Puedes optar por orientar actualizaciones, paquetes específicos o, para los sistemas operativos de Windows, especificar los IDs de KB que deseas actualizar.

También puedes usar un trabajo de aplicación de parches para actualizar los agentes de Google que se instalan como un paquete estándar para esa distribución específica. Usa la herramienta de actualización para esa distribución para consultar los paquetes disponibles. Por ejemplo, si deseas ver los agentes de Google disponibles para un sistema operativo Ubuntu, ejecuta apt list --installed | grep -P 'google'.

Windows

Para el sistema operativo de Windows, puedes aplicar todas las actualizaciones que se detallan a continuación o seleccionar una:

- Actualizaciones de definiciones

- Actualizaciones de controladores

- Actualizaciones del paquete de funciones

- Actualizaciones de seguridad

- Actualizaciones de herramientas

RHEL/Rocky/CentOS

Para los sistemas operativos Red Hat Enterprise Linux, Rocky Linux y CentOS, puedes aplicar todas las actualizaciones que se detallan a continuación o seleccionar una:

- Actualizaciones del sistema

- Actualizaciones de seguridad

Debian/Ubuntu

Para los sistemas Debian y Ubuntu, puedes aplicar todas las actualizaciones que se detallan a continuación o seleccionar una:

- Actualizaciones de distribución

- Actualizaciones del administrador de paquetes

SUSE

Para los sistemas operativos SUSE Enterprise Linux (SLES) y openSUSE, puedes aplicar todas las actualizaciones que se detallan a continuación o seleccionar una:

- Actualizaciones del paquete del sistema

- Parches de Zipper (correcciones de seguridad y correcciones de errores específicos)

Accede al resumen de parches de las VMs

Para ver el resumen de parches de tus VMs, tienes las siguientes opciones:

Para ver la información de resumen de parches de todas las VMs de una organización o carpeta, usa el panel de Patch en la Google Cloud consola. Consulta Visualiza el resumen de parches para VMs.

Para ver el estado de los trabajos de aplicación de parche, usa la página Trabajos de aplicación de parche en la consola de Google Cloud . También puedes usar la Google Cloud CLI o la API de configuración del SO. Para obtener más información, consulta Administra trabajos de aplicación de parches.

Para ver otra información, como las actualizaciones de paquetes del SO y los informes de vulnerabilidades, consulta Ve los detalles del sistema operativo.

El panel de Patch

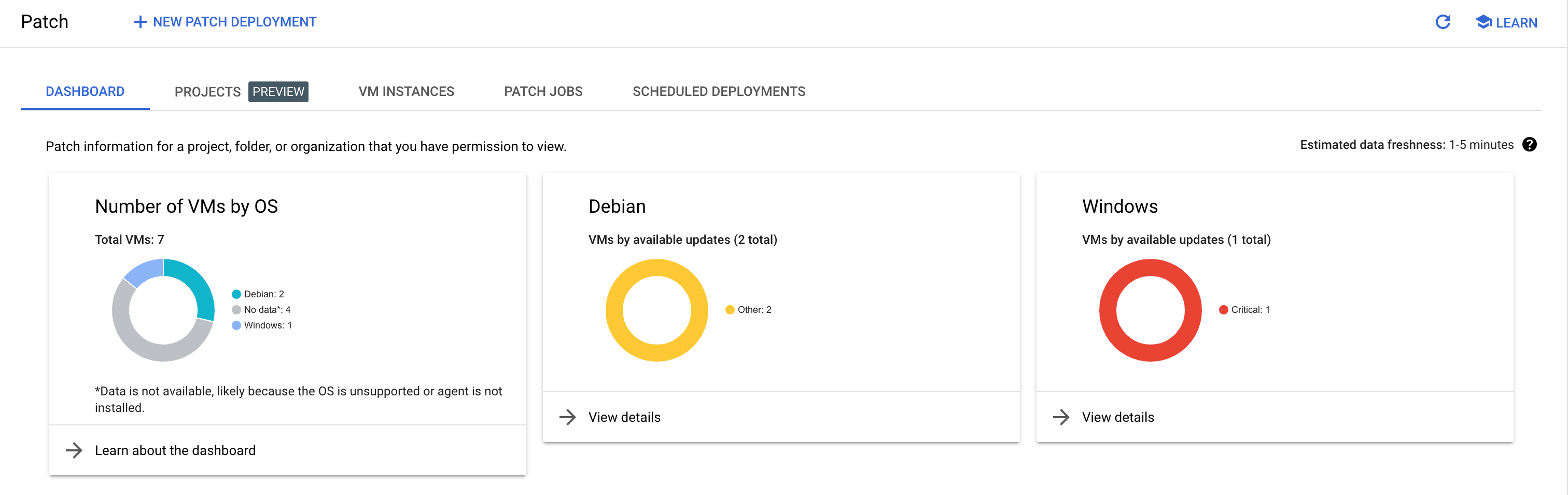

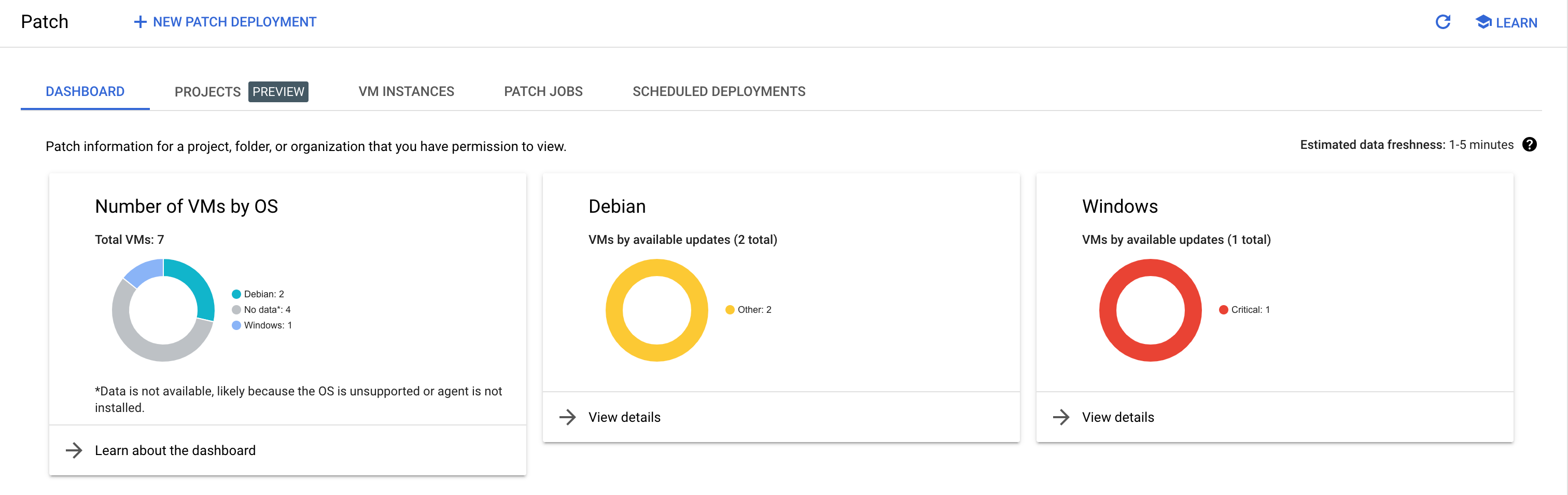

En la Google Cloud consola, hay un panel disponible que puedes usar para supervisar el cumplimiento de los parches de tus instancias de VM.

Información sobre el panel de Patch

Panorama general de sistemas operativos

En esta sección, se muestra la cantidad total de VM, organizadas por sistema operativo. Para que una VM aparezca en esta lista, debe tener el agente de configuración del SO instalado y OS Inventory Management habilitado.

Si una VM aparece con su sistema operativo como No data, es posible que se deba a una o más de las siguientes situaciones:

- La VM no responde

- El agente de configuración del SO no está instalado.

- La administración del inventario del SO no está habilitada.

- El sistema operativo no es compatible. Para obtener una lista de los sistemas operativos compatibles, consulta Sistemas operativos compatibles.

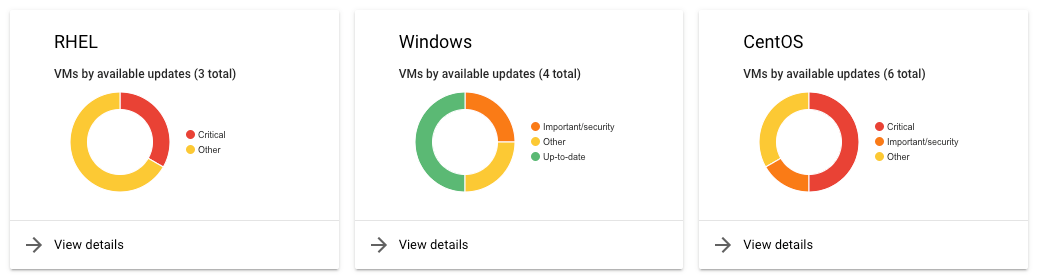

Estado de cumplimiento de parches

En esta sección, se describe el estado de cumplimiento de cada VM, organizado por sistema operativo.

El estado de cumplimiento se clasifica en cuatro categorías principales:

- Fundamental: significa que una VM tiene actualizaciones fundamentales disponibles.

- Importante o de seguridad: significa que una VM tiene actualizaciones importantes o de seguridad disponibles.

- Otro: significa que una VM tiene actualizaciones disponibles, pero ninguna de ellas se clasifica como una actualización fundamental o de seguridad.

- Actualizada: significa que una VM no tiene actualizaciones disponibles.

Próximos pasos

- Crea trabajos de aplicación de parches.

- Administra los trabajos de aplicación de parches.

- Programa trabajos de aplicación de parche.