Utilizza Patch per applicare patch del sistema operativo a un insieme di istanze VM di Compute Engine (VM). Le VM a lunga durata richiedono aggiornamenti periodici del sistema per proteggerle da difetti e vulnerabilità.

La funzionalità Patch ha due componenti principali:

- Report sulla conformità delle patch, che offre insight sullo stato di patch delle tue istanze VM con Windows e distribuzioni Linux. Oltre agli insight, puoi anche visualizzare suggerimenti per le tue istanze VM.

- Deployment delle patch, che automatizza il processo di aggiornamento delle patch del sistema operativo e del software. Un deployment delle patch pianifica i job di applicazione patch. Un job di applicazione patch viene eseguito su più istanze VM e applica le patch.

Vantaggi

Il servizio Patch ti offre la flessibilità di completare i seguenti processi:

- Creare approvazioni delle patch. Puoi selezionare quali patch applicare al tuo sistema dall'insieme completo di aggiornamenti disponibili per lo specifico sistema operativo.

- Configurare una pianificazione flessibile. Puoi scegliere quando eseguire gli aggiornamenti delle patch (una tantum e con pianificazioni ricorrenti).

- Applicare impostazioni di configurazione patch avanzate. Puoi personalizzare le tue patch aggiungendo configurazioni come script da eseguire prima e dopo l'applicazione delle patch.

- Gestire questi job di applicazione patch o aggiornamenti da un punto centralizzato. Puoi utilizzare la dashboard Patch per il monitoraggio e la generazione di report sui job di applicazione patch e sullo stato di conformità.

Prezzi

Per informazioni sui prezzi, consulta Prezzi di VM Manager.

Come funziona Patch

Per utilizzare la funzionalità Patch, devi configurare l'API OS Config e installare l'agente OS Config. Per istruzioni dettagliate, vedi Configurare VM Manager. Il servizio OS Config consente la gestione delle patch nel tuo ambiente, mentre l'agente OS Config utilizza il meccanismo di aggiornamento per ogni sistema operativo per applicare le patch. Gli aggiornamenti vengono recuperati dai repository dei pacchetti (altrimenti chiamati pacchetto di origine della distribuzione) o da un repository locale per il sistema operativo.

Per applicare le patch vengono utilizzati i seguenti strumenti di aggiornamento:

- Red Hat Enterprise Linux (RHEL), Rocky Linux e CentOS -

yum upgrade - Debian e Ubuntu -

apt upgrade - SUSE Linux Enterprise Server (SLES) -

zypper update - Windows - Windows Update Agent

Origini di patch e pacchetti

Per utilizzare la funzionalità Patch in VM Manager, la VM deve avere accesso agli aggiornamenti dei pacchetti o alle patch. Il servizio Patch non ospita né gestisce aggiornamenti o patch dei pacchetti. In alcuni scenari, la tua VM potrebbe non avere accesso agli aggiornamenti. Ad esempio, se la tua VM non utilizza IP pubblici o se utilizzi una rete VPC privata. In questi scenari, devi completare passaggi aggiuntivi per consentire l'accesso agli aggiornamenti o alle patch. Valuta le seguenti opzioni.

- Google consiglia di ospitare un repository locale o un servizio Windows Server Update per avere il controllo completo della baseline delle patch.

- In alternativa, puoi rendere disponibili origini di aggiornamento esterne alle tue VM utilizzando Cloud NAT o altri servizi proxy.

La gestione delle patch è costituita da due servizi: deployment delle patch e conformità delle patch. Ogni servizio è spiegato nelle sezioni seguenti.

Panoramica del deployment delle patch

Un deployment di patch viene avviato effettuando una chiamata all'API VM Manager (nota anche come API OS Config). Puoi farlo utilizzando la consoleGoogle Cloud , Google Cloud CLI o una chiamata API diretta. A questo punto, l'API VM Manager comunica all'agente OS Config in esecuzione sulle VM di destinazione di iniziare l'applicazione delle patch.

L'agente OS Config esegue l'applicazione di patch su ogni VM utilizzando lo strumento di gestione delle patch disponibile per ogni distribuzione. Ad esempio, le VM Ubuntu utilizzano lo strumento di utilità apt. Lo strumento di utilità recupera gli aggiornamenti (patch) dalla

sorgente di distribuzione per il sistema operativo. Man mano che l'applicazione delle patch procede, l'agente OS Config segnala l'avanzamento all'API VM Manager.

Panoramica della conformità delle patch

Dopo aver configurato VM Manager su una VM, sulla VM si verifica quanto segue:

- L'agente OS Config invia periodicamente (circa ogni 10 minuti) i dati dell'inventario del sistema operativo .

- Il backend di conformità delle patch legge periodicamente questi dati, li confronta con i metadati del pacchetto ottenuti dalla distribuzione del sistema operativo e li salva.

- La console Google Cloud recupera quindi i dati di conformità delle patch e li visualizza nella console.

Come vengono generati i dati di conformità delle patch

Il backend di conformità delle patch completa periodicamente le seguenti attività:

- Legge i report raccolti dai dati di inventario del sistema operativo su una VM.

Esegue la scansione dei dati di classificazione dall'origine della vulnerabilità per ogni sistema operativo e ordina questi dati in base alla gravità (dalla più alta alla più bassa).

La tabella seguente riepiloga l'origine delle vulnerabilità utilizzata per ciascun sistema operativo.

Sistema operativo Pacchetto di origine delle vulnerabilità RHEL e CentOS https://access.redhat.com/security/data I risultati della scansione delle vulnerabilità per RHEL si basano sull'ultima versione secondaria per ogni versione principale rilasciata. Potrebbero esserci imprecisioni nei risultati della scansione per le versioni secondarie precedenti di RHEL.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES N/D I report sulla conformità delle patch non sono supportati su SLES

Rocky Linux N/D I report sulla conformità delle patch sono supportati su Rocky Linux. Tuttavia, la classificazione dei dati sulle vulnerabilità in base alla gravità non è disponibile.

Windows Il backend di conformità delle patch riceve i dati di classificazione dall'API Windows Update Agent. Mappa queste classificazioni (fornite dall'origine della vulnerabilità) allo stato di conformità delle patch di Google.

La tabella seguente riassume il sistema di mappatura utilizzato per generare lo stato di conformità delle patch di Google.

Categorie di fonti di distribuzione Stato di conformità delle patch di Google - Critico

- Urgente

- WINDOWS_CRITICAL_UPDATE

Critico (ROSSO) - Importante

- Alta

- WINDOWS_SECURITY_UPDATE

Importante/Sicurezza (ARANCIONE) - Tutto il resto

Altro (GIALLO) - Nessun aggiornamento disponibile

Aggiornato (VERDE) Seleziona i dati di gravità più elevata per ogni aggiornamento disponibile e li mostra nella pagina della dashboard della console Google Cloud . Puoi anche visualizzare un report completo di tutti gli aggiornamenti disponibili per la VM nella pagina dei dettagli della VM.

Ad esempio, se i dati di inventario del sistema operativo per una VM RHEL 7 contengono i seguenti dati del pacchetto:

- Nome pacchetto: package1

- Versione installata: 1.4

- Aggiorna la versione: 2.0

Il backend di conformità delle patch esegue la scansione dei dati di classificazione (dalla distribuzione di origine) e recupera le seguenti informazioni:

- Versione 1.5 => Critica, corregge CVE-001

- Versione 1.8 => Bassa, correzione CVE-002

- Versione 1.9 => Bassa, correzione CVE-003

Nella dashboard della console Google Cloud , questa VM RHEL 7 viene aggiunta all'elenco delle VM per cui è disponibile un aggiornamento Critical. Se esamini i dettagli

di questa VM, vedrai 1 aggiornamento Critical disponibile (versione 2.0) con 3 CVE,

CVE-001, CVE-002 e CVE-003.

Applicazione simultanea di patch

Quando avvii un job di applicazione patch, il servizio utilizza il filtro delle istanze che hai fornito per determinare le istanze specifiche a cui applicare le patch. I filtri delle istanze ti consentono di applicare patch a più istanze contemporaneamente. Questo filtro viene applicato all'avvio del job di applicazione patch per tenere conto delle modifiche apportate all'ambiente dopo la pianificazione del job.

Applicazione di patch pianificata

Le patch possono essere eseguite on demand, pianificate in anticipo o configurate con una pianificazione ricorrente. Puoi anche annullare un job di applicazione patch in corso se devi interromperlo immediatamente.

Puoi configurare i periodi di manutenzione delle patch creando deployment di patch con una frequenza e una durata specificate. La pianificazione dei job di applicazione patch con una durata specificata garantisce che le attività di applicazione patch non vengano avviate al di fuori del periodo di manutenzione designato.

Puoi anche applicare scadenze per l'installazione delle patch creando deployment di patch da completare in un momento specifico. Se le VM di destinazione non vengono patchate entro questa data, il deployment pianificato inizia a installare le patch in questa data. Se le VM sono già patchate, non viene intrapresa alcuna azione su queste VM, a meno che non venga specificato uno script pre-applicazione o post-applicazione o sia richiesto un riavvio.

Che cosa è incluso in un job di applicazione patch?

Quando un job di applicazione patch viene eseguito su una VM, a seconda del sistema operativo, viene applicata una combinazione di aggiornamenti. Puoi scegliere di scegliere come target aggiornamenti, pacchetti specifici o, per i sistemi operativi Windows, specificare gli ID KB che vuoi aggiornare.

Puoi anche utilizzare un job di applicazione patch per aggiornare gli agenti Google installati

come pacchetto standard per quella distribuzione specifica. Utilizza lo strumento di aggiornamento per

questa distribuzione per eseguire query sui pacchetti disponibili. Ad esempio, per visualizzare

gli agenti Google disponibili per un sistema operativo Ubuntu, esegui

apt list --installed | grep -P 'google'.

Windows

Per il sistema operativo Windows, puoi applicare tutti gli aggiornamenti o selezionarli tra i seguenti:

- Aggiornamenti delle definizioni

- Aggiornamenti dei conducenti

- Aggiornamenti dei pacchetti di funzionalità

- Aggiornamenti della sicurezza

- Aggiornamenti degli strumenti

RHEL/Rocky/CentOS

Per i sistemi operativi Red Hat Enterprise Linux, Rocky Linux e CentOS, puoi applicare tutti gli aggiornamenti o selezionare quelli che preferisci tra i seguenti:

- Aggiornamenti di sistema

- Aggiornamenti della sicurezza

Debian/Ubuntu

Per i sistemi Debian e Ubuntu, puoi applicare tutti gli aggiornamenti seguenti o selezionarne alcuni:

- Aggiornamenti sulla distribuzione

- Aggiornamenti del gestore di pacchetti

SUSE

Per i sistemi operativi SUSE Enterprise Linux Server (SLES) e openSUSE, puoi applicare tutti gli aggiornamenti seguenti o selezionarne alcuni:

- Aggiornamenti dei pacchetti di sistema

- Patch Zypper (correzioni di bug e sicurezza specifiche)

Accedere al riepilogo delle patch per le VM

Per visualizzare il riepilogo delle patch per le tue VM, hai a disposizione le seguenti opzioni:

Per visualizzare le informazioni di riepilogo delle patch per tutte le VM in un'organizzazione o in una cartella, utilizza la dashboard Patch nella console Google Cloud . Consulta Visualizzare il riepilogo delle patch per le VM.

Per visualizzare lo stato dei job di applicazione patch, utilizza la pagina Job di applicazione patch nella console Google Cloud . Puoi anche utilizzare Google Cloud CLI o l'API OS Config. Per saperne di più, consulta Gestire i job di patch.

Per visualizzare altre informazioni, come gli aggiornamenti dei pacchetti del sistema operativo e i report sulle vulnerabilità, vedi Visualizzare i dettagli del sistema operativo.

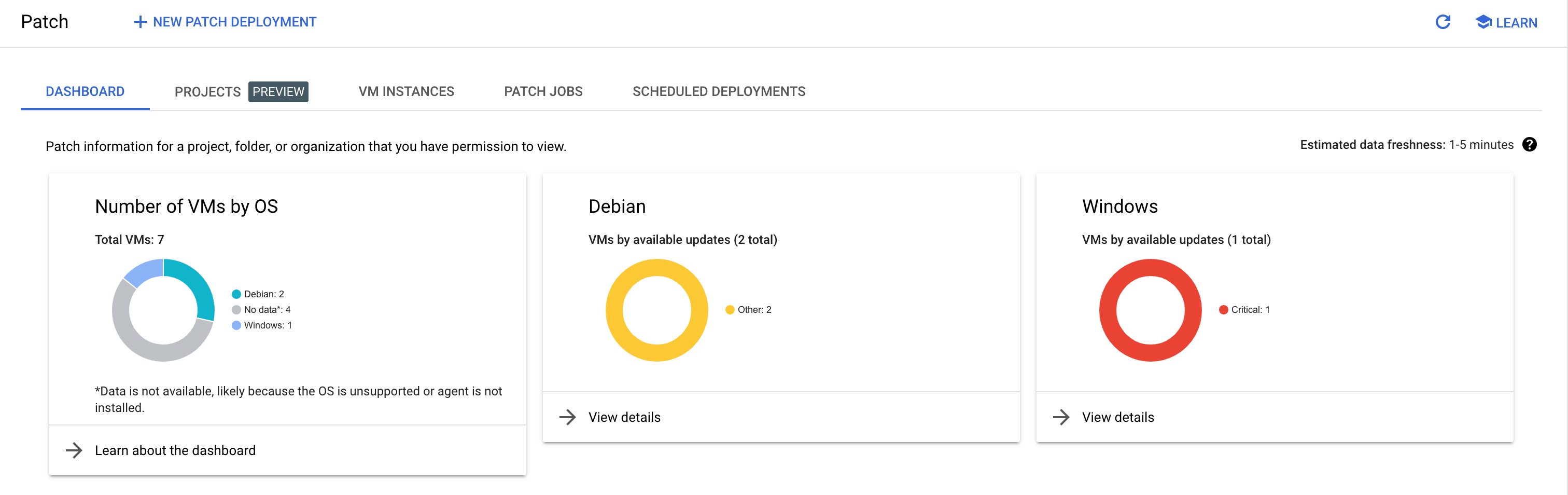

La dashboard delle patch

Nella console Google Cloud è disponibile una dashboard che puoi utilizzare per monitorare la conformità delle patch per le tue istanze VM.

Informazioni sulla dashboard delle patch

Panoramica del sistema operativo

Questa sezione riflette il numero totale di VM, organizzate per sistema operativo. Affinché una VM venga visualizzata in questo elenco, deve avere l'agente OS Config installato e la gestione dell'inventario del sistema operativo abilitata.

Se una VM è elencata con il sistema operativo No data, uno o più dei

seguenti scenari potrebbero essere veri:

- La VM non risponde.

- L'agente OS Config non è installato.

- OS Inventory Management non è abilitato.

- Il sistema operativo non è supportato. Per un elenco dei sistemi operativi supportati, consulta Sistemi operativi supportati.

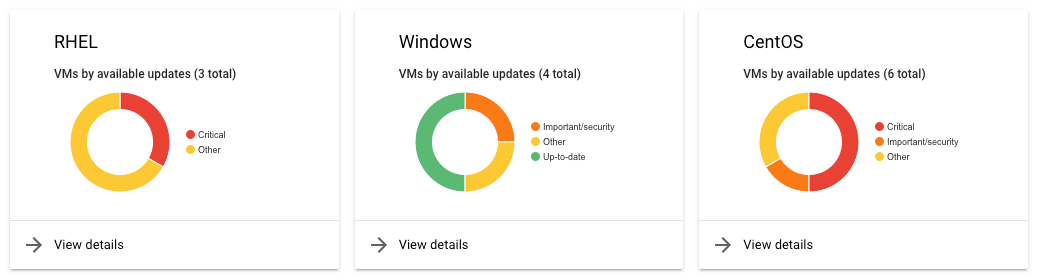

Stato di conformità delle patch

Questa sezione descrive lo stato di conformità di ogni VM, organizzato per sistema operativo.

Lo stato di conformità è suddiviso in quattro categorie principali:

- Critico:indica che per una VM sono disponibili aggiornamenti critici.

- Importante o di sicurezza:significa che per una VM sono disponibili aggiornamenti importanti o di sicurezza.

- Altro:significa che per una VM sono disponibili aggiornamenti, ma nessuno di questi è classificato come aggiornamento critico o di sicurezza.

- Up-to-date::significa che per una VM non sono disponibili aggiornamenti.

Passaggi successivi

- Crea un job di applicazione patch.

- Gestisci i job di applicazione patch.

- Pianifica i job di applicazione patch.