Utiliser le correctif pour appliquer des correctifs au système d'exploitation sur un ensemble d'instances de VM Compute Engine (VM). Les VM de longue durée nécessitent des mises à jour système régulières pour se protéger contre les défaillances et les failles.

La fonctionnalité "Patch" comporte deux composants principaux:

- Les rapports sur la conformité des correctifs, qui fournissent des insights sur l'état des correctifs de vos instances de VM dans les distributions Windows et Linux. En plus des insights, vous pouvez également afficher des recommandations pour vos instances de VM.

- Le déploiement du correctif, qui automatise le processus de mise à jour du système d'exploitation et du correctif logiciel. Un déploiement de correctif planifie des jobs d'application de correctifs. Un job d'application de correctifs s'exécute sur des instances de VM et applique des correctifs.

Avantages

Le service de correctif vous permet d'effectuer les opérations suivantes:

- Créer des approbations de correctifs Vous pouvez sélectionner les correctifs à appliquer à votre système parmi l'ensemble des mises à jour disponibles pour le système d'exploitation concerné.

- Configurer une planification flexible. Vous pouvez choisir quand exécuter les mises à jour de correctifs (planifications ponctuelles et récurrentes).

- Appliquer des paramètres de configuration de correctifs avancés. Vous pouvez personnaliser vos correctifs en ajoutant des configurations telles que des scripts pré et post-correctifs.

- Gérer ces tâches ou mises à jour de correctifs depuis un emplacement centralisé Vous pouvez utiliser le tableau de bord du correctif pour surveiller et signaler les jobs d'application de correctifs et l'état de conformité.

Tarifs

Pour en savoir plus sur la tarification, consultez la page des tarifs de VM Manager.

Fonctionnement du correctif

Pour utiliser la fonctionnalité de correctif, vous devez configurer l'API OS Config et installer l'agent OS Config. Pour obtenir des instructions détaillées, consultez la page Configurer VM Manager. Le service de OS Configuration permet de gérer les correctifs dans votre environnement, tandis que l'agent OS Configuration utilise le mécanisme de mise à jour de chaque système d'exploitation pour appliquer les correctifs. Les mises à jour sont extraites des dépôts de packages (ou package source de distribution) ou d'un dépôt local pour le système d'exploitation.

Les outils de mise à jour suivants sont utilisés pour appliquer les correctifs :

- Red Hat Enterprise Linux (RHEL), Rocky Linux et CentOS –

yum upgrade - Debian et Ubuntu –

apt upgrade - SUSE Linux Enterprise Server (SLES) –

zypper update - Windows – Agent Windows Update

Correctifs et packages sources

Pour utiliser la fonctionnalité de correctif dans VM Manager, la VM doit avoir accès aux mises à jour ou aux correctifs de packages. Le service de correctifs n'héberge ni ne gère les mises à jour de package ou les correctifs. Dans certains cas, votre VM peut ne pas avoir accès aux mises à jour. Par exemple, si votre VM n'utilise pas d'adresses IP publiques ou si vous utilisez un réseau VPC privé. Dans ces scénarios, vous devez effectuer des étapes supplémentaires pour autoriser l'accès aux mises à jour ou aux correctifs. dont voici le détail :

- Google recommande d'héberger votre propre dépôt local ou un service de mise à jour Windows Server Update Service pour disposer d'un contrôle total sur la base de correctifs.

- Vous pouvez également rendre disponibles des sources de mises à jour externes pour vos VM à l'aide de Cloud NAT ou d'autres services proxy.

La gestion des correctifs se compose de deux services : le déploiement des correctifs et la conformité des correctifs. Chacun des services est expliqué dans les sections suivantes.

Présentation du déploiement de correctifs

Un déploiement de correctif est lancé en appelant l'API VM Manager (également appelée API OS Config). Pour ce faire, vous pouvez utiliser la console Google Cloud, Google Cloud CLI ou un appel d'API direct. Ensuite, l'API VM Manager informe l'agent OS Config qui s'exécute sur les VM cibles qu'il doit commencer l'application des correctifs.

L'agent OS Config exécute l'application des correctifs sur chaque VM à l'aide de l'outil de gestion des correctifs disponible pour chaque distribution. Par exemple, les VM Ubuntu utilisent l'utilitaire apt. L'utilitaire récupère les mises à jour (correctifs) de la source de distribution pour le système d'exploitation. Tout au long de l'application des correctifs, l'agent OS Config indique la progression à l'API VM Manager.

Présentation de la conformité des correctifs

Une fois que vous avez configuré VM Manager sur une VM, voici ce qui se passe sur la VM :

- L'agent OS Config communique périodiquement (environ toutes les 10 minutes) les données d'inventaire d'OS.

- Régulièrement, le backend de conformité des correctifs lit ces données, les croise avec les métadonnées de package obtenues à partir de la distribution de l'OS, et les enregistre.

- La console Google Cloud obtient ensuite les données de conformité des correctifs et affiche ces informations dans la console.

Comment les données sur la conformité des correctifs sont-elles générées ?

Le backend de conformité des correctifs effectue régulièrement les tâches suivantes :

- Il lit les rapports collectés à partir des données d'inventaire du système d'exploitation sur une VM.

Il analyse les données de classification à partir de la source de la faille pour chaque système d'exploitation, et les classe en fonction de leur niveau de gravité (du plus élevé au plus faible).

Le tableau suivant récapitule la source de la faille utilisée pour chaque système d'exploitation.

Système d'exploitation Package de la source de la faille RHEL et CentOS https://access.redhat.com/security/data Les résultats de l'analyse des failles pour RHEL sont basés sur la dernière version mineure de chaque version majeure publiée. Les résultats de l'analyse peuvent être inexacts pour les anciennes versions mineures de RHEL.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES ND La création de rapports de conformité des correctifs n'est pas compatible avec SLES

Rocky Linux ND La création de rapports de conformité des correctifs est compatible avec Rocky Linux Toutefois, la classification des données sur les failles en fonction de la gravité n'est pas disponible.

Windows Le backend de conformité des correctifs récupère les données de classification à partir de l'API Windows Update Agent. Il mappe ces classifications (fournies par la source de la faille) avec l'état de conformité des correctifs de Google.

Le système de mappage utilisé pour générer l'état de conformité des correctifs de Google est résumé dans le tableau suivant.

Catégories de source de distribution État de conformité des correctifs de Google - Critique

- Urgent

- WINDOWS_CRITICAL_UPDATE

Critique (ROUGE) - Important

- Élevé

- WINDOWS_SECURITY_UPDATE

Important/Sécurité (ORANGE) - Tout le reste

Autre (JAUNE) - Aucune mise à jour disponible

À jour (VERT) Il sélectionne les données au niveau de gravité le plus élevé pour chaque mise à jour disponible et les affiche sur la page du tableau de bord de la console Google Cloud. Vous pouvez également consulter un rapport complet sur l'ensemble des mises à jour disponibles pour la VM sur la page des Détails de la VM.

Par exemple, si les données d'inventaire du système d'exploitation pour une VM RHEL 7 contiennent les données de package suivantes :

- Nom du package : package1

- Version installée : 1.4

- Version de mise à jour : 2.0

Le backend de conformité des correctifs analyse les données de classification (depuis la distribution source) et récupère les informations suivantes :

- Version 1.5 => Critique, corrige CVE-001

- Version 1.8 => Faible, corrige CVE-002

- Version 1.9 => Faible, corrige CVE-003

Dans le tableau de bord Google Cloud Console, cette VM RHEL 7 est ensuite ajoutée à la liste des VM pour lesquelles une mise à jour Critical est disponible. Si vous consultez les détails de cette VM, une mise à jour Critical est disponible (version 2.0) avec trois réponses CVE : CVE-001, CVE-002 et CVE-003.

Correction simultanée

Lorsque vous lancez un job d'application de correctif, le service utilise le filtre d'instance que vous avez fourni pour déterminer les instances spécifiques à corriger. Les filtres d'instances vous permettent d'appliquer un correctif simultané à plusieurs instances simultanément. Ce filtrage est effectué lorsque le job d'application de correctif commence à prendre en compte les modifications apportées à votre environnement une fois le job planifié.

Correction programmée

Les correctifs peuvent être exécutés à la demande, planifiés à l'avance ou configurés selon un calendrier récurrent. Vous pouvez également annuler un job d'application de correctif en cours si vous devez l'arrêter immédiatement.

Vous pouvez configurer des intervalles de maintenance des correctifs en créant des déploiements de correctifs avec une fréquence et une durée spécifiées. La planification des jobs d'application de correctifs avec une durée spécifiée garantit qu'ils ne démarrent pas en dehors de l'intervalle de maintenance désigné.

Vous pouvez également appliquer des délais d'installation de correctifs en créant des déploiements de correctifs à effectuer à un moment spécifique. Si les VM ciblées ne sont pas corrigées à cette date, le déploiement planifié commence à installer des correctifs à cette date. Si les VM sont déjà corrigées, aucune action n'est effectuée sur ces VM, sauf si un script avant ou après le correctif est spécifié ou si un redémarrage est nécessaire.

Que contient un job d'application de correctifs ?

Lorsqu'un job d'application de correctifs s'exécute sur une VM, en fonction du système d'exploitation, une combinaison de mises à jour est appliquée. Vous pouvez choisir de cibler des mises à jour ou des packages spécifiques ou, pour les systèmes d'exploitation Windows, de spécifier les ID de base de connaissances à mettre à jour.

Vous pouvez également utiliser un job d'application de correctifs pour mettre à jour des agents Google installés en tant que package standard pour cette distribution spécifique. Utilisez l'outil de mise à jour de cette distribution pour interroger les packages disponibles. Par exemple, pour afficher les agents Google disponibles pour un système d'exploitation Ubuntu, exécutez apt list --installed | grep -P 'google'.

Windows

Pour le système d'exploitation Windows, vous pouvez tout appliquer ou sélectionner l'une des mises à jour suivantes :

- Mises à jour des définitions

- Mises à jour des pilotes

- Mises à jour des packs de fonctionnalités

- Mises à jour de sécurité

- Mises à jour des outils

RHEL/Rocky/CentOS

Pour les systèmes d'exploitation Red Hat Enterprise Linux, Rocky Linux et CentOS, vous pouvez tout appliquer ou sélectionner l'une des mises à jour suivantes :

- Mises à jour du système

- Mises à jour de sécurité

Debian/Ubuntu

Pour les systèmes Debian et Ubuntu, vous pouvez tout appliquer ou sélectionner l'une des mises à jour suivantes :

- Mises à jour de la distribution

- Mises à jour du gestionnaire de packages

SUSE

Pour les systèmes d'exploitation SUSE Enterprise Linux Server (SLES) et openSUSE, vous pouvez tout appliquer ou sélectionner l'une des mises à jour suivantes :

- Mises à jour du package système

- Correctifs Zypper (corrections de bugs spécifiques et correctifs de sécurité)

Accéder au résumé des correctifs pour vos VM

Pour afficher le résumé des correctifs pour vos VM, vous disposez des options suivantes:

Pour afficher des informations récapitulatives sur les correctifs de toutes les VM d'une organisation ou d'un dossier, utilisez le tableau de bord du correctif sur la console Google Cloud. Consultez la section Afficher le résumé des correctifs pour les VM.

Pour afficher l'état des jobs d'application de correctifs, utilisez la page Jobs d'application de correctifs sur la console Google Cloud. Vous pouvez également utiliser Google Cloud CLI ou l'API OS Config. Pour en savoir plus, consultez la page Gérer les jobs de correctif.

Pour afficher d'autres informations, telles que les mises à jour des packages de l'OS et les rapports de failles, consultez la page Afficher les détails des systèmes d'exploitation.

Tableau de bord du correctif

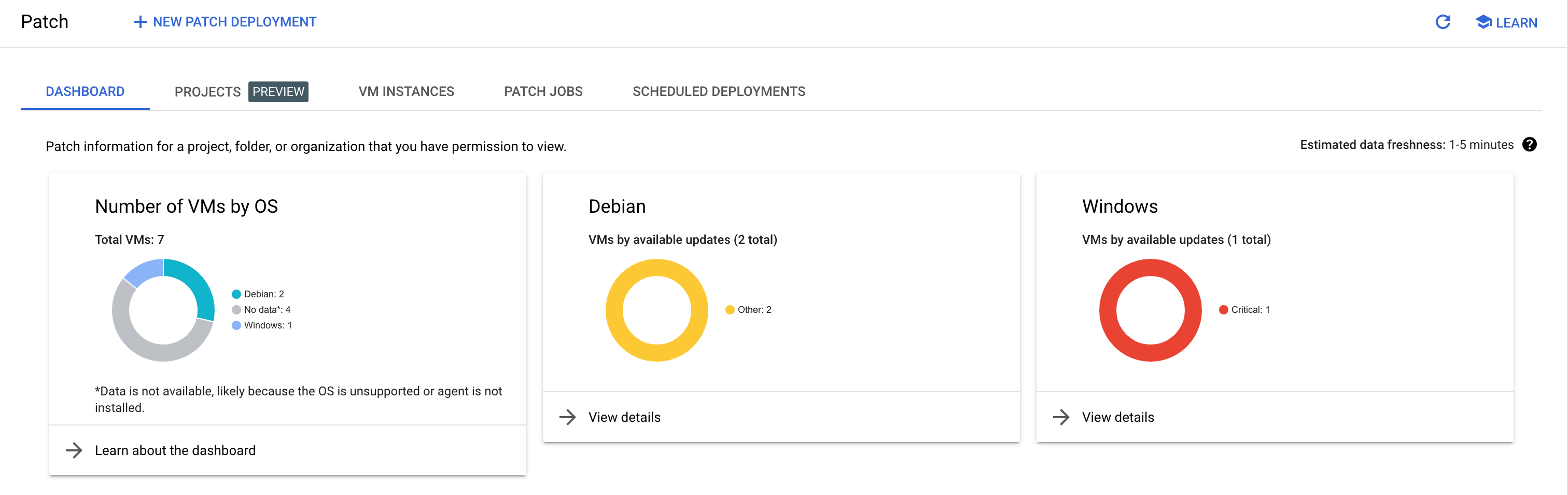

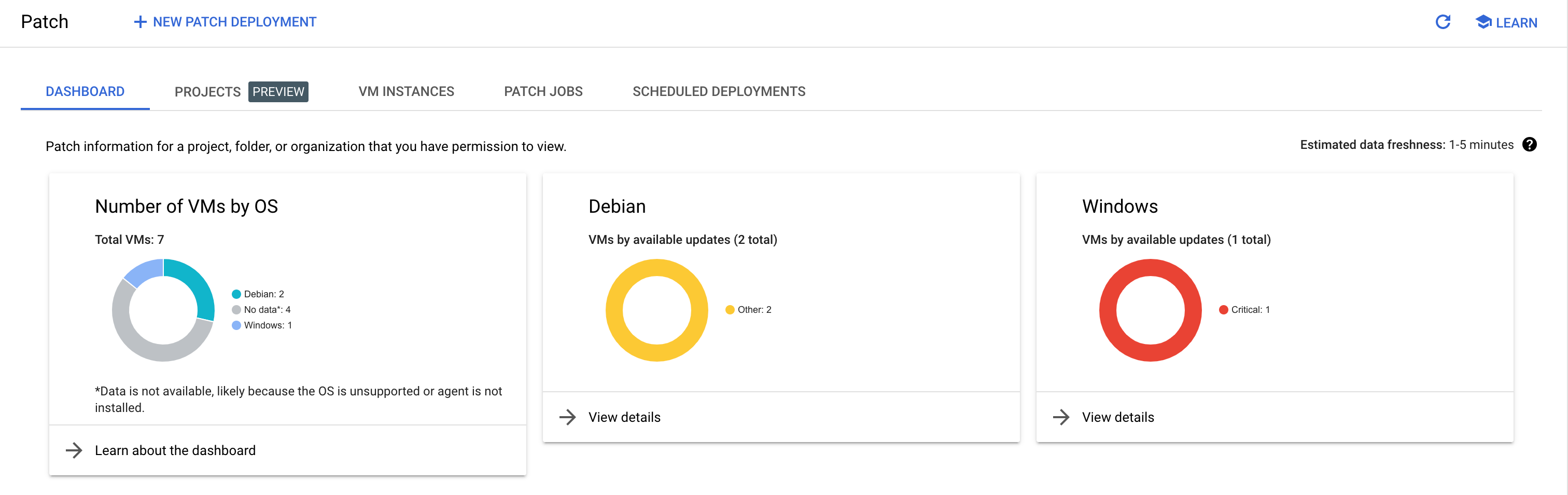

Dans la console Google Cloud, un tableau de bord vous permet de surveiller la conformité des correctifs pour vos instances de VM.

Accéder à la page "Correction"

Comprendre le tableau de bord des correctifs

Présentation du système d'exploitation

Cette section indique le nombre total de VM organisées par système d'exploitation. Pour qu'une VM s'affiche dans cette liste, l'agent de configuration du système d'exploitation doit être installé et la fonctionnalité OS Inventory Management activée.

Si une VM est répertoriée avec son système d'exploitation en tant que No data, un ou plusieurs des scénarios suivants peuvent être vrais :

- La VM ne répond pas.

- L'agent OS Config n'est pas installé.

- OS Inventory Management n'est pas activé.

Le système d'exploitation n'est pas compatible. Pour obtenir la liste des systèmes d'exploitation compatibles, consultez la page Systèmes d'exploitation compatibles.

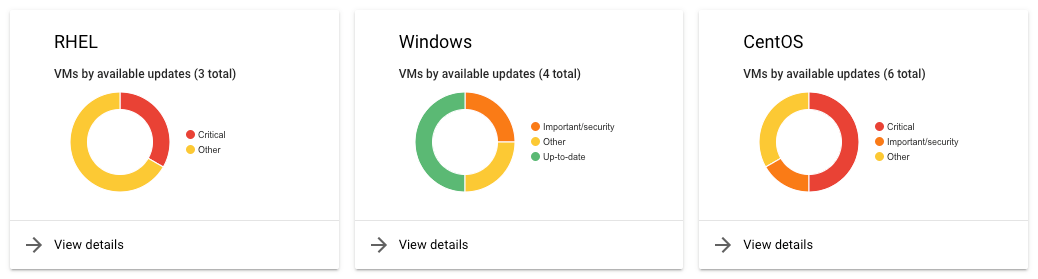

État de conformité du correctif

Cette section décrit l'état de conformité de chaque VM, organisée par système d'exploitation.

L'état de conformité est classé en quatre catégories principales :

- Critique : une VM dispose de mises à jour critiques.

- Important ou de sécurité : une VM dispose de mises à jour importantes ou de sécurité.

- Autre : une VM dispose de mises à jour, mais aucune n'est considérée comme critique ou de sécurité.

- À jour : : aucune mise à jour n'est disponible pour une VM.

Étape suivante

- Créez un job d'application de correctifs.

- Gérer les jobs d'application de correctifs.

- Planifiez des jobs d'application de correctifs.