Puoi accedere ai prodotti e ai servizi Google Cloud dal tuo codice utilizzando le API Cloud. Queste API Cloud espongono una semplice interfaccia REST JSON che puoi chiamare tramite le librerie client.

Questo documento descrive come sfogliare le API disponibili, attivare le API Cloud e aggiungere le librerie client Cloud al tuo progetto, nonché configurare l'autenticazione in base alle tue esigenze di sviluppo.

Sfogliare le API Cloud

Per esplorare tutte le API Google Cloud disponibili nel tuo IDE:

- Seleziona Strumenti > Cloud Code > Aggiungi librerie cloud e gestisci API Cloud.

- Espandi l'albero dell'Explorer API di Google Cloud per visualizzare tutte le API disponibili. Explorer raggruppa le API Cloud per categoria. Puoi anche cercare un'API specifica utilizzando la barra di ricerca Cerca API.

- Fai clic su un'API per visualizzare ulteriori dettagli, ad esempio lo stato, le istruzioni di installazione specifiche per la lingua per le librerie client corrispondenti e la documentazione pertinente.

Abilitazione delle API Cloud

Per abilitare rapidamente le API Cloud per un progetto utilizzando i dettagli dell'API:

- Nella visualizzazione dei dettagli dell'API Cloud, scegli un progetto Google Cloud per cui vuoi abilitare l'API Cloud.

- Fai clic sul pulsante Abilita API.

Una volta abilitata l'API, visualizzerai un messaggio di conferma della modifica.

Aggiunta delle librerie client di Cloud

Per aggiungere librerie al tuo progetto in IntelliJ:

Per i progetti Java Maven

- Seleziona Strumenti > Cloud Code > API Cloud.

- Seleziona il tipo di libreria che preferisci tra la libreria client Google Cloud (consigliata) o la libreria Java Spring Google Cloud.

- Nel menu a discesa Modulo, seleziona il modulo a cui vuoi aggiungere la raccolta.

- Fai clic su Aggiungi dipendenza Maven per aggiungere la distinta materiali e la libreria client al tuo progetto.

La finestra di dialogo Gestisci API Google Cloud mostra le librerie supportate.

Per tutti gli altri progetti

- Seleziona Strumenti > Cloud Code > Aggiungi librerie cloud e gestisci API Cloud.

- Installa l'API seguendo le istruzioni di installazione riportate nella pagina dei dettagli dell'API per la lingua che preferisci.

La finestra di dialogo Aggiungi librerie Google Cloud mostra le librerie supportate.

Configurazione dell'autenticazione

Dopo aver abilitato le API richieste e aggiunto le librerie client necessarie, devi configurare l'applicazione in modo che venga autenticata correttamente. La configurazione dipende dal tipo di sviluppo e dalla piattaforma su cui viene eseguito.

Una volta completati i passaggi di autenticazione pertinenti, l'applicazione può autenticarsi ed è pronta per essere implementata.

Sviluppo locale

minikube

- Assicurati di aver impostato le Credenziali predefinite dell'applicazione (ADC) eseguendo

gcloud auth application-default login. In questo modo minikube può trovare le tue credenziali predefinite dell'applicazione per l'autenticazione.

minikube

- Assicurati di aver impostato le Credenziali predefinite dell'applicazione (ADC) eseguendo

gcloud auth application-default login. In questo modo minikube può trovare il tuo ADC per l'autenticazione. - Avvia minikube con

minikube start --addons gcp-auth. In questo modo, il tuo ADC viene montato nei pod. Per una guida dettagliata all'autenticazione di minikube per Google Cloud, consulta la documentazione di minikube gcp-auth.

Cluster Kubernetes locale

- Assicurati di aver impostato le Credenziali predefinite dell'applicazione (ADC) eseguendo

gcloud auth application-default login. - Monta la directory

gcloudlocale nei pod Kubernetes modificando i manifest di deployment, in modo che le librerie client Google Cloud possano trovare le tue credenziali. Esempio di configurazione del pod Kubernetes:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

- Assicurati di aver impostato le Credenziali predefinite dell'applicazione (ADC) eseguendo

gcloud auth application-default login. In questo modo, l'ambiente simulato locale di Cloud Run può trovare le credenziali predefinite dell'applicazione da utilizzare per l'autenticazione.

Sviluppo remoto

Google Kubernetes Engine

- Configura il cluster e l'applicazione GKE con Workload Identity per autenticare i servizi Google Cloud su GKE. In questo modo, il tuo account di servizio Kubernetes viene associato al tuo account di servizio Google.

- Se il servizio Google Cloud a cui stai tentando di accedere richiede ruoli aggiuntivi, concedili per il account di servizio Google che utilizzi per sviluppare l'app.

Per un elenco dei tipi di ruoli IAM e dei ruoli predefiniti che puoi concedere alle identità, consulta la guida alla comprensione dei ruoli. Per i passaggi per concedere i ruoli, vedi Concessione, modifica e revoca dell'accesso alle risorse. - Configura il deployment Kubernetes in modo che faccia riferimento al service account Kubernetes impostando il campo

.spec.serviceAccountNamenel file YAML del deployment Kubernetes.

Se stai lavorando a un'app creata da un modello Cloud Code, questo file si trova nella cartella kubernetes-manifests.

Cloud Run

- Per creare un nuovo account di servizio univoco per il deployment dell'applicazione Cloud Run, nella pagina Service account, seleziona il progetto in cui è archiviato il secret.

- Fai clic su Crea account di servizio.

- Nella finestra di dialogo Crea service account, inserisci un nome descrittivo per il account di servizio.

- Modifica l'ID account di servizio con un valore univoco e riconoscibile e poi fai clic su Crea.

- Se il servizio Google Cloud a cui stai tentando di accedere richiede ruoli aggiuntivi, concedili, fai clic su Continua e poi su Fine.

- Per aggiungere il account di servizio alla configurazione di deployment,

vai alla configurazione di esecuzione Cloud Run: Deploy,

espandi la sezione Impostazioni avanzate della revisione e poi

specifica il account di servizio nel campo Service Account.

Cloud Run

- Configura il cluster e l'applicazione GKE con Workload Identity per autenticare i servizi Google Cloud su GKE. In questo modo, il tuo account di servizio Kubernetes viene associato al tuo account di servizio Google.

- Se il servizio Google Cloud a cui stai tentando di accedere richiede ruoli aggiuntivi, concedili per il account di servizio Google che utilizzi per sviluppare l'app.

La guida alla comprensione dei ruoli descrive i tipi di ruoli IAM ed elenca i ruoli predefiniti disponibili che puoi concedere alle identità. - Per aggiungere il account di servizio Kubernetes alla configurazione di deployment,

vai alla configurazione di esecuzione Cloud Run: Deploy,

espandi la sezione Impostazioni avanzate della revisione e poi

specifica il account di servizio Kubernetes nel campo Service

Account.

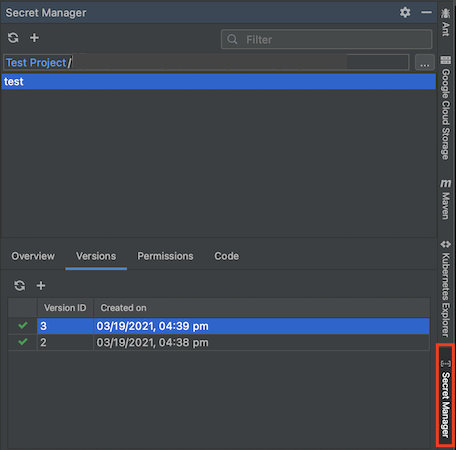

Sviluppo remoto con Secret Manager abilitato

Se esegui lo sviluppo in remoto, utilizzi un account di servizio per l'autenticazione e la tua applicazione utilizza secret, devi completare alcuni passaggi aggiuntivi per assegnare al tuo account di servizio Google il ruolo necessario per accedere a un determinato secret di Secret Manager:

Apri il riquadro di Secret Manager e seleziona il secret a cui vuoi accedere nel tuo codice.

Passa alla scheda Autorizzazioni e configura le autorizzazioni del secret facendo clic su Modifica Modifica autorizzazione. La pagina di configurazione di Secret Manager per il segreto si apre nel browser web.

Nella console Google Cloud , fai clic su Mostra riquadro Informazioni e poi su Aggiungi entità.

Assegna al tuo account di servizio il ruolo Secret Manager Secret Accessor.

Il account di servizio ha l'autorizzazione per accedere a questo secret.