Puedes acceder a los productos y servicios de Google Cloud desde tu código mediante las API de Cloud. Estas APIs de Cloud exponen una interfaz REST JSON sencilla a la que puedes llamar a través de bibliotecas de cliente.

En este documento se describe cómo consultar las APIs disponibles, habilitar las APIs de Cloud y añadir bibliotecas de cliente de Cloud a tu proyecto, así como configurar la autenticación en función de tus necesidades de desarrollo.

Consultar APIs de Cloud

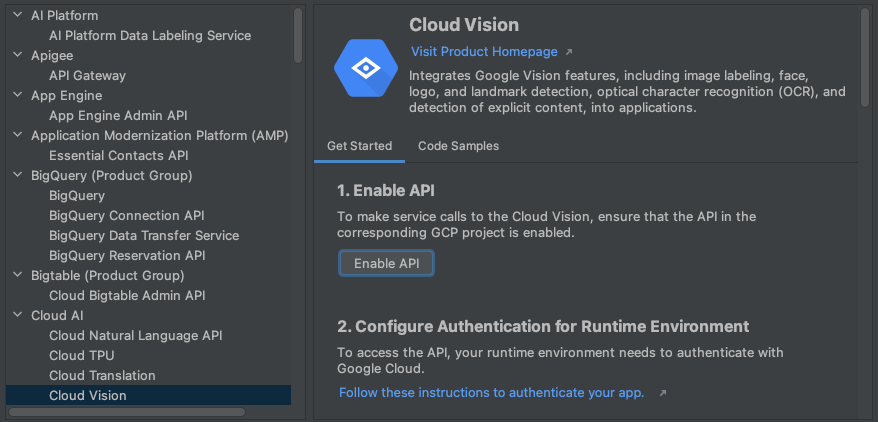

Para explorar todas las APIs de Google Cloud disponibles en tu IDE, sigue estos pasos:

- Selecciona Herramientas > Cloud Code > Añadir bibliotecas de Cloud y gestionar APIs de Cloud.

- Expande el árbol del Explorador de APIs de Google Cloud para ver todas las APIs disponibles. El explorador agrupa las APIs de Cloud por categoría. También puedes buscar una API específica con la barra de búsqueda Buscar APIs.

- Haz clic en una API para ver más detalles, como su estado, las instrucciones de instalación específicas de cada lenguaje para sus bibliotecas de cliente correspondientes y la documentación pertinente.

Habilitar APIs de Cloud

Para habilitar rápidamente las APIs de Cloud en un proyecto mediante los detalles de la API, sigue estos pasos:

- En la vista de detalles de la API de Cloud, elige el proyecto de Google Cloud en el que quieras habilitar la API de Cloud.

- Haz clic en el botón Habilitar API.

Una vez que la API se haya habilitado, verás un mensaje que confirma este cambio.

Añadir las bibliotecas de cliente de Cloud

Para añadir bibliotecas a tu proyecto en IntelliJ, sigue estos pasos:

Para proyectos Java Maven

- Selecciona Herramientas > Cloud Code > APIs de Cloud.

- Selecciona el tipo de biblioteca que prefieras entre la biblioteca de cliente de Google Cloud (recomendada) o la biblioteca Java Spring Google Cloud.

- En el menú desplegable Módulo, selecciona el módulo al que quieras añadir la biblioteca.

- Haz clic en Añadir dependencia de Maven para añadir la lista de materiales y la biblioteca de cliente a tu proyecto.

En el cuadro de diálogo Gestionar APIs de Google Cloud se muestran las bibliotecas compatibles.

Para el resto de los proyectos

- Selecciona Herramientas > Cloud Code > Añadir bibliotecas de Cloud y gestionar APIs de Cloud.

- Instala la API siguiendo las instrucciones de instalación que se indican en la página de detalles de la API para el lenguaje que prefieras.

En el cuadro de diálogo Añadir bibliotecas de Google Cloud se muestran las bibliotecas compatibles.

Configurar la autenticación

Una vez que hayas habilitado las APIs necesarias y añadido las bibliotecas de cliente correspondientes, tendrás que configurar tu aplicación para que se autentique correctamente. La configuración depende del tipo de desarrollo y de la plataforma en la que se ejecute.

Una vez que hayas completado los pasos de autenticación pertinentes, tu aplicación podrá autenticarse y estará lista para implementarse.

Desarrollo local

minikube

- Asegúrate de que has configurado las credenciales predeterminadas de la aplicación (ADC) ejecutando

gcloud auth application-default login. De esta forma, minikube puede encontrar tu ADC para autenticarse.

minikube

- Asegúrate de que has configurado las credenciales predeterminadas de la aplicación (ADC) ejecutando

gcloud auth application-default login. De esta forma, minikube puede encontrar tu ADC para autenticarse. - Inicia minikube con

minikube start --addons gcp-auth. De esta forma, se montará tu ADC en tus pods. Para obtener una guía detallada sobre la autenticación de minikube en Google Cloud, consulta la documentación de gcp-auth de minikube.

Clúster de Kubernetes local

- Asegúrate de que has configurado las credenciales predeterminadas de la aplicación (ADC) ejecutando

gcloud auth application-default login. - Monta tu directorio

gcloudlocal en tus pods de Kubernetes editando los manifiestos de implementación para que las bibliotecas de cliente de Google Cloud puedan encontrar tus credenciales. Ejemplo de configuración de un pod de Kubernetes:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

- Asegúrate de que has configurado las credenciales predeterminadas de la aplicación (ADC) ejecutando

gcloud auth application-default login. De esta forma, el entorno simulado local de Cloud Run puede encontrar tu ADC para autenticarse.

Desarrollo remoto

Google Kubernetes Engine

- Configura tu clúster y tu aplicación de GKE con Workload Identity para autenticar los servicios de Google Cloud en GKE. De esta forma, se asocia tu cuenta de servicio de Kubernetes con tu cuenta de servicio de Google.

- Si el servicio de Google Cloud al que intentas acceder requiere roles adicionales, concédelos a la cuenta de servicio de Google que estés usando para desarrollar tu aplicación.

Para ver una lista de los tipos de roles de gestión de identidades y accesos y los roles predefinidos que puedes conceder a las identidades, consulta la guía sobre los roles. Para saber cómo asignar los roles, consulta Conceder, cambiar y revocar el acceso a los recursos. - Configura tu despliegue de Kubernetes para que haga referencia a la cuenta de servicio de Kubernetes. Para ello, define el campo

.spec.serviceAccountNameen el archivo YAML de tu despliegue de Kubernetes.

Si estás trabajando en una aplicación creada a partir de una plantilla de Cloud Code, este archivo se encuentra en la carpeta kubernetes-manifests.

Cloud Run

- Para crear una cuenta de servicio única para desplegar tu aplicación de Cloud Run, en la página Cuentas de servicio, selecciona el proyecto en el que se almacena tu secreto.

- Haz clic en Crear cuenta de servicio.

- En el cuadro de diálogo Crear cuenta de servicio, escribe un nombre descriptivo para la cuenta de servicio.

- Cambie el ID de cuenta de servicio por un valor único y reconocible y, a continuación, haga clic en Crear.

- Si el servicio de Google Cloud al que intentas acceder requiere roles adicionales, concédelos, haz clic en Continuar y, a continuación, en Hecho.

- Para añadir tu cuenta de servicio a la configuración de implementación, sigue estos pasos:

Ve a la configuración de ejecución Cloud Run: Deploy.

Despliega la sección Advanced revision settings (Ajustes avanzados de la revisión).

Especifica tu cuenta de servicio en el campo Service Account (Cuenta de servicio).

Cloud Run

- Configura tu clúster y tu aplicación de GKE con Workload Identity para autenticar los servicios de Google Cloud en GKE. De esta forma, se asocia tu cuenta de servicio de Kubernetes con tu cuenta de servicio de Google.

- Si el servicio de Google Cloud al que intentas acceder requiere roles adicionales, concédelos a la cuenta de servicio de Google que estés usando para desarrollar tu aplicación.

En la guía sobre los roles se describen los tipos de roles de gestión de identidades y accesos y se enumeran los roles predefinidos disponibles que puedes conceder a las identidades. - Para añadir tu cuenta de servicio de Kubernetes a la configuración de despliegue, sigue estos pasos:

Ve a la configuración de ejecución Cloud Run: Deploy (Cloud Run: Desplegar).

Despliega la sección Advanced revision settings (Configuración avanzada de la revisión).

Especifica tu cuenta de servicio de Kubernetes en el campo Service

Account (Cuenta de servicio).

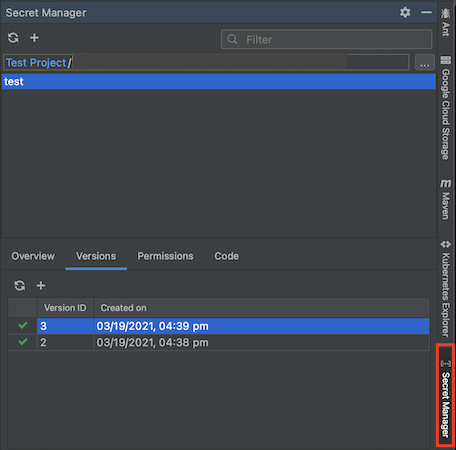

Desarrollo remoto con Secret Manager habilitado

Si desarrollas de forma remota, usas una cuenta de servicio para la autenticación y tu aplicación usa secretos, debes completar algunos pasos más para asignar a tu cuenta de servicio de Google el rol necesario para acceder a un secreto concreto de Secret Manager:

Abre el panel Secret Manager y selecciona el secreto al que quieras acceder en tu código.

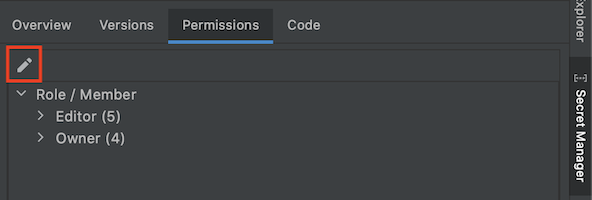

Cambia a la pestaña Permisos y, a continuación, configura los permisos de tu secreto haciendo clic en editar Editar permiso. Se abrirá la página de configuración de Secret Manager para el secreto en tu navegador web.

En la Google Cloud consola, haga clic en Mostrar panel de información y, a continuación, en Añadir principal.

Asigna a tu cuenta de servicio el rol Permiso para acceder a los recursos de Secret Manager.

Tu cuenta de servicio tiene permiso para acceder a este secreto.